- Интеграция Linux в домен Active Directory — руководство по настройке и использованию

- Интеграция Linux в домен Active Directory: настройка и использование

- Шаг 1: Установка необходимого ПО

- Шаг 2: Настройка клиента Linux

- Шаг 3: Настройка параметров Kerberos

- Шаг 4: Настройка синхронизации времени

- Шаг 5: Проверка доверительных отношений

- Развертывание контроллера домена Active Directory на Linux

- Шаг 1: Установка необходимых пакетов

- Шаг 2: Настройка служб Samba, Kerberos и DNS

- Шаг 3: Генерация групповых политик и SYSVOL

- Шаг 4: Настройка DNS-сервера

- Шаг 5: Перезагрузка и запуск контроллера домена

- Настройка Samba Active Directory на Ubuntu Server 2004 LTS

- Установка и настройка DNS-сервера

- Настройка Samba Active Directory

- Настройка резервного доменного контроллера

- Видео:

- Настройка Astra Linux Directory ALD в AstraLinux 1.6 / информационная безопасность / астра линукс

Интеграция Linux в домен Active Directory — руководство по настройке и использованию

В современных корпоративных сетях использование Windows-контроллеров домена Active Directory (AD) является стандартной практикой. Однако, в силу различных причин, таких как предпочтение open-source решений, необходимость работы на свободной операционной системе или использование гибридных IT-инфраструктур, может возникнуть потребность в интеграции Linux-систем в среду Active Directory. В таком случае, знание основ настройки и использования AD в Linux может стать незаменимым навыком для администратора.

Существуют различные методы и инструменты для интеграции Linux-систем в домен Active Directory. Одним из них является использование утилиты Samba, которая обеспечивает поддержку протоколов Windows и позволяет Linux-системам взаимодействовать с контроллерами домена. Другим вариантом является использование специализированного программного обеспечения, такого как PowerBroker Identity Services, которое предоставляет расширенные возможности по интеграции Linux в AD и управлению правами доступа.

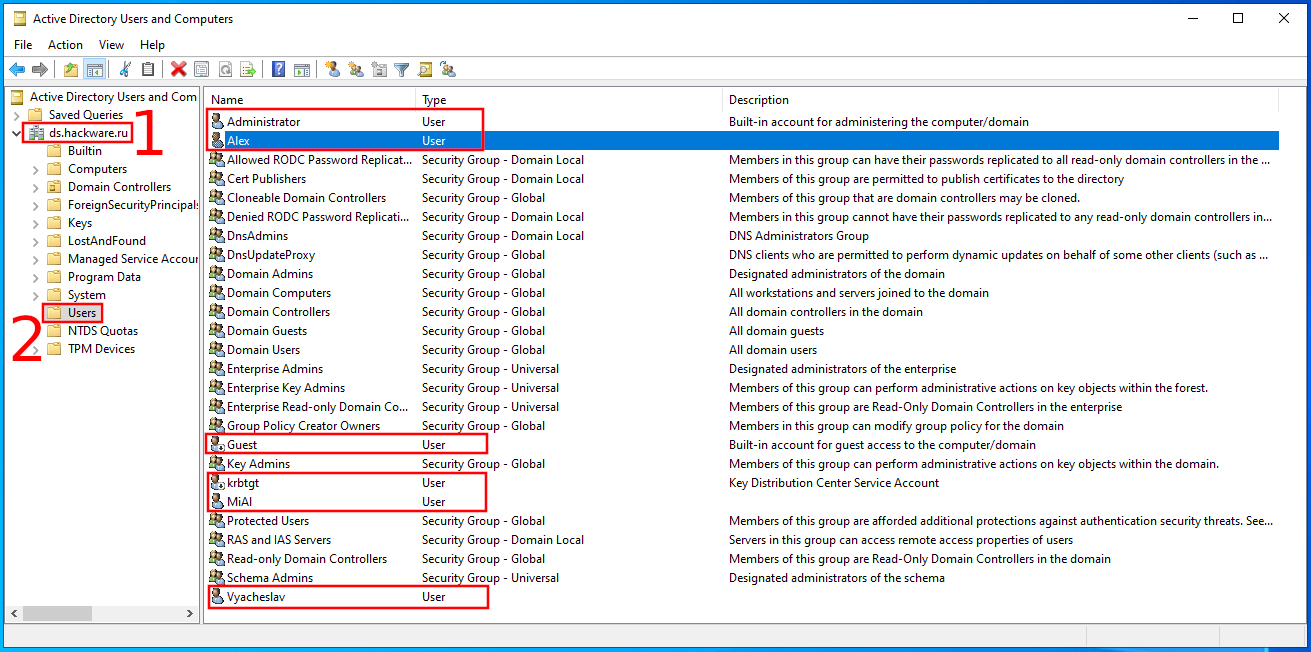

Перед началом настройки Linux-системы для работы в домене AD, необходимо убедиться в настройке соответствующих служб на Windows-контроллере домена. Убедитесь, что службы DNS, DHCP, Kerberos и другие необходимые сервисы настроены правильно и функционируют корректно. Также, убедитесь, что Linux-система имеет доступ к сетевым ресурсам и серверу времени (NTP), а имя контроллера домена известно и доступно для Linux-системы.

Для установки и настройки инструментов для работы с AD в Linux-системе следует выполнить следующие действия:

- Установить необходимые пакеты, такие как Samba, PowerBroker Identity Services и другие, в зависимости от выбранного метода интеграции.

- Настроить конфигурацию этих инструментов, указав необходимые параметры, такие как имя контроллера домена, базы данных, настройки безопасности и другие.

- Перезапустить необходимые службы и убедиться, что они запускаются автоматически при входе в систему.

- Проверить работу интеграции, выполнить тестовые действия, такие как аутентификацию пользователя, доступ к ресурсам AD, репликацию данных и другие.

Помимо основных настроек для интеграции Linux-системы в AD, также следует обратить внимание на дополнительные вопросы, такие как настройка раздела SYSVOL, работа с глобальным каталогом, репликация объектов и другие. В случае возникновения проблем или ошибок при настройке и использовании, рекомендуется обратиться к документации по выбранному методу интеграции или к сообществам пользователей, где можно получить конкретную помощь и решение проблемы.

В итоге, интеграция Linux в домен Active Directory может быть вполне успешной и позволить Linux-системам работать с полным набором функций AD, включая управление пользователями, группами, правами доступа к ресурсам и другими возможностями. Следуя руководству по настройке и использованию, администратор сможет настроить и поддерживать интеграцию Linux-системы в AD, обеспечивая ее стабильную и безопасную работу в корпоративной сети.

Интеграция Linux в домен Active Directory: настройка и использование

В этом руководстве я расскажу вам о необходимых шагах, чтобы настроить интеграцию Linux в доменное окружение Active Directory и обеспечить его надежную работоспособность и функционирование.

Шаг 1: Установка необходимого ПО

Прежде чем мы начнем, вам потребуется установить необходимые пакеты и зависимости для интеграции Linux в Active Directory. В зависимости от вашего дистрибутива Linux, команды могут немного отличаться. Вот несколько команд, которые рекомендую вам ввести:

sudo apt-get install realmd sssd sssd-tools samba-common krb5-user packagekit samba-common-bin

После установки необходимого ПО перейдите к следующему шагу.

Шаг 2: Настройка клиента Linux

Теперь, когда у вас есть необходимые пакеты, мы можем настроить клиентскую часть Linux для работы с доменом Active Directory. Введите следующую команду в терминале:

sudo realm join --user=администратор_домена домен

Здесь «администратор_домена» — это имя администратора домена Active Directory, а «домен» — это имя вашего домена.

После успешного ввода команды вам может потребоваться ввести пароль администратора домена. Когда вы вводите пароль, вы должны увидеть подтверждение о добавлении компьютера Linux в домен Active Directory.

Шаг 3: Настройка параметров Kerberos

Для корректной работы аутентификации в домене Active Directory необходимо настроить параметры Kerberos на вашем Linux сервере. Откройте файл /etc/krb5.conf в редакторе текста и измените следующие параметры:

[libdefaults]

default_realm = ВАШ_ДОМЕН

dns_lookup_realm = true

dns_lookup_kdc = true

rdns = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

Здесь «ВАШ_ДОМЕН» — это имя вашего домена Active Directory.

Шаг 4: Настройка синхронизации времени

Чтобы обеспечить корректную работу механизма аутентификации Kerberos, необходимо настроить синхронизацию времени между Linux сервером и контроллерами домена Active Directory. Для этого откройте файл /etc/ntp.conf в редакторе текста и добавьте следующую строку:

server IP_КОНТРОЛЛЕРА_ДОМЕНА

Здесь «IP_КОНТРОЛЛЕРА_ДОМЕНА» — это IP-адрес контроллера домена Active Directory.

После сохранения изменений в файле /etc/ntp.conf выполните команду sudo service ntp restart, чтобы перезапустить службу синхронизации времени.

Шаг 5: Проверка доверительных отношений

Наконец, чтобы убедиться, что настройка прошла успешно, выполните следующую команду:

sudo realm list

Вы должны увидеть список доверительных отношений, включая ваш домен Active Directory.

Теперь, когда вы настроили интеграцию Linux в домен Active Directory, вы можете добавлять пользователей и группы из Active Directory на ваш Linux сервер.

Для этого введите следующую команду:

sudo usermod -a -G "группа" "имя_пользователя"

Здесь «группа» — это имя группы Active Directory, а «имя_пользователя» — имя вашего пользователя Linux.

Готово! Теперь вы можете использовать учетные записи Active Directory для аутентификации на Linux серверах и получать доступ к ресурсам в домене.

Главное помнить, что при изменении конфигурации серверов или параметрах по-умолчанию в Active Directory могут возникнуть последствия для работы Linux серверов. Поэтому рекомендую регулярно проверять и обновлять конфигурацию и настройки Linux-серверов в соответствии с требованиями вашей компании.

Развертывание контроллера домена Active Directory на Linux

Сегодня мы рассмотрим процесс развертывания контроллера домена Active Directory на Linux. Это обеспечит нам возможность управлять доменными объектами средствами Windows, а также откроет новые возможности в области управления и настройки.

Шаг 1: Установка необходимых пакетов

Вначале следует установить необходимые пакеты для развертывания контроллера домена на Linux. Для этого на Linux-сервере необходимо установить пакеты Samba, Kerberos и DNS.

Ниже приведена команда установки пакетов в различных дистрибутивах Linux:

| Дистрибутив | Команда |

|---|---|

| Debian/Ubuntu | sudo apt-get install samba krb5-user bind9 |

| CentOS/RHEL | sudo yum install samba krb5-workstation bind |

Шаг 2: Настройка служб Samba, Kerberos и DNS

После установки пакетов следует настроить службы Samba, Kerberos и DNS. В файле настроек Samba (/etc/samba/smb.conf) следует указать следующие значения:

[global] workgroup = YOUR_DOMAIN_NAME realm = YOUR.DOMAIN.NAME server role = active directory domain controller dns forwarder = IP_OF_DNS_FORWARDER idmap_ldb:use rfc2307 = yes

В файле настроек Kerberos (/etc/krb5.conf) следует указать следующие значения:

[libdefaults]

default_realm = YOUR.DOMAIN.NAME

[realms]

YOUR.DOMAIN.NAME = {

kdc = dc02.your_domain.local

admin_server = dc02.your_domain.local

}

[domain_realm]

.your_domain.local = YOUR.DOMAIN.NAME

your_domain.local = YOUR.DOMAIN.NAME

В файле настроек DNS (/etc/bind/named.conf.options) следует указать следующие значения:

options {

directory "/var/cache/bind";

recursion yes;

allow-recursion { 127.0.0.1; };

forwarders {

IP_OF_DNS_FORWARDER;

};

dnssec-validation no;

auth-nxdomain no;

listen-on-v6 { any; };

};

Шаг 3: Генерация групповых политик и SYSVOL

Следующему этапу в развертывании контроллера домена Active Directory на Linux посвящена генерация групповых политик и SYSVOL.

Для генерации групповых политик необходимо выполнить следующую команду:

sudo samba-tool ntacl sysvolreset

Для генерации SYSVOL необходимо выполнить следующую команду:

sudo samba-tool ntacl sysvolcheck

Шаг 4: Настройка DNS-сервера

Далее следует настроить DNS-сервер для поддержки функционирования контроллера домена Active Directory. Ниже приведены команды для различных дистрибутивов Linux:

| Дистрибутив | Команды |

|---|---|

| Debian/Ubuntu | sudo systemctl enable bind9sudo systemctl start bind9 |

| CentOS/RHEL | sudo systemctl enable namedsudo systemctl start named |

Шаг 5: Перезагрузка и запуск контроллера домена

После настройки всех необходимых служб следует перезагрузить сервер и запустить контроллер домена Active Directory. Для этого выполните следующую команду:

sudo systemctl restart samba-ad-dc

Рекомендуется также проверить работоспособность контроллера домена с помощью команды:

sudo samba-tool domain testparm

В случае возникновения ошибок рекомендуется просмотреть журналы и исправить проблемы в настройках.

Теперь ваш контроллер домена Active Directory на Linux должен быть готов к использованию! Наслаждайтесь всеми возможностями, которые он предоставляет.

Настройка Samba Active Directory на Ubuntu Server 2004 LTS

Для интеграции Linux в домен Active Directory рекомендую использовать Samba, которая предоставляет службы, позволяющие входить в домен и использовать ресурсы Windows-сети.

Перед началом настройки Samba на Ubuntu Server 2004 LTS необходимо установить и настроить DNS-сервер.

Установка и настройка DNS-сервера

1. Установим необходимые пакеты:

sudo apt install samba winbind krb5-config krb5-user dnsutils2. Вводим параметры для генерации конфигурации:

sudo krb5-config3. Задаем доменное имя и имена серверов:

sudo nano /etc/krb5.conf4. Добавляем в файл следующие строки:

[libdefaults]

default_realm = DOMAIN.NAME

dns_lookup_realm = false

dns_lookup_kdc = true

[realms]

DOMAIN.NAME = {

kdc = PDC.DOMAIN.NAME

admin_server = PDC.DOMAIN.NAME

}

5. Проверим параметры конфигурации:

sudo kinit administrator6. Запускаем службы:

sudo systemctl enable winbind smb nmbНастройка Samba Active Directory

1. Создаем резервную копию конфигурационного файла:

sudo cp /etc/samba/smb.conf /etc/samba/smb.conf.bak2. Открываем файл для редактирования:

sudo nano /etc/samba/smb.conf3. Забываем об автозапуске Samba:

systemd-resolved4. Добавляем следующие параметры в раздел [global]:

workgroup = DOMAIN

realm = DOMAIN.NAME

netbios name = SERVERNAME

security = ads

encrypt passwords = yes

idmap config * : backend = rid

password server = PDC.DOMAIN.NAME

5. В раздел [homes] добавляем следующие строки:

[homes]

comment = Home Directories

valid users = %S, %D%w%S

browseable = No

read only = No

create mask = 0700

directory mask = 0700

6. В раздел [printers] добавляем следующие строки:

[printers]

comment = All Printers

path = /var/spool/samba

browseable = no

guest ok = no

writable = no

printable = yes

7. Добавляем следующие строки в конец файла:

winbind use default domain = yes

template homedir = /home/%D/%U

template shell = /bin/bash

winbind enum users = yes

winbind enum groups = yes

8. Проверим конфигурацию:

sudo testparm9. Перезапустим службы:

sudo systemctl restart smbd nmbd winbindПосле этого Samba Active Directory будет запускаться при старте системы.

Настройка резервного доменного контроллера

Для создания резервного доменного контроллера необходимо создать вторую виртуалку с установленной Ubuntu Server 2004 LTS и повторить все шаги выше.

При настройке резервного контроллера необходимо также проверить crontab на задачи репликации и проверки области домена.

В случае неработоспособности основного контроллера, РПЗ (резервный контроллер) автоматически сменит себе роль PDC (Primary Domain Controller) и будет использоваться для аутентификации.

Видео:

Настройка Astra Linux Directory ALD в AstraLinux 1.6 / информационная безопасность / астра линукс

Настройка Astra Linux Directory ALD в AstraLinux 1.6 / информационная безопасность / астра линукс автор: ИТ проповедник 23 439 переглядів 3 роки тому 32 хвилини