- Как включить SSH в ALT Linux подробная инструкция

- Установка ALT Linux на компьютер

- Создание учетной записи и установка пароля root

- Установка программы управления сервером SSH

- Настройка сервера SSH

- Настройка аутентификации SSH с помощью ключей

- Заключение

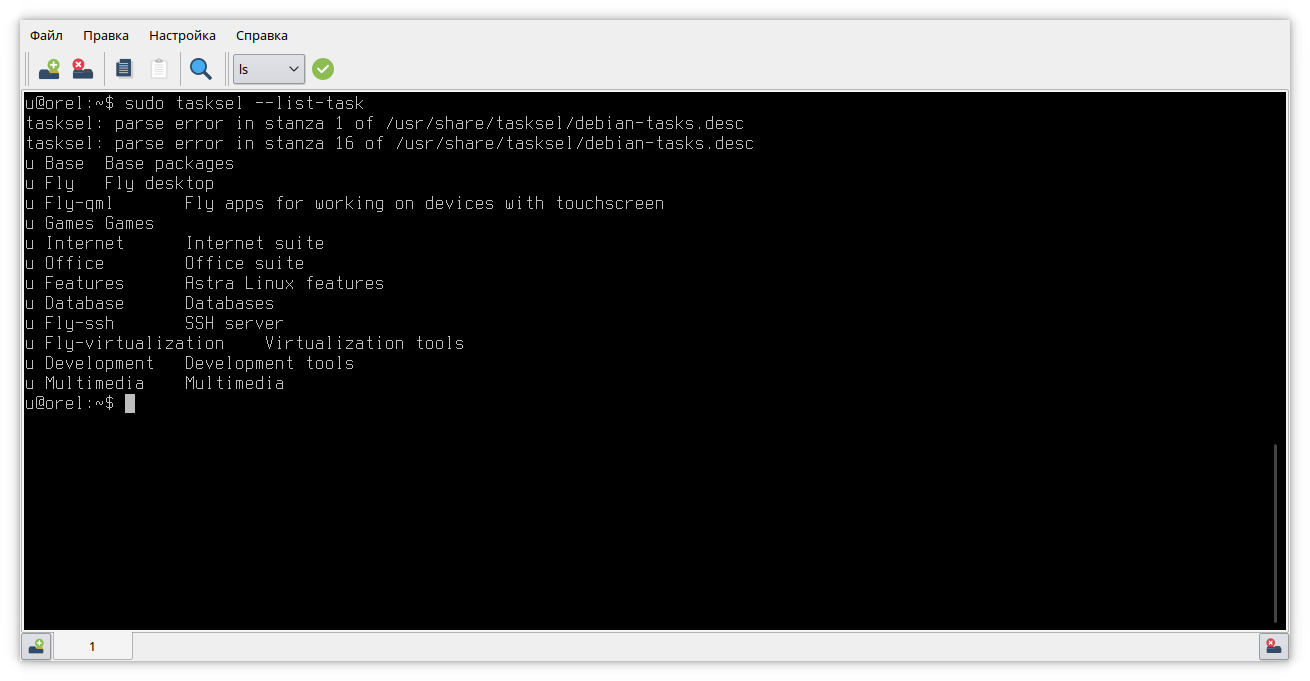

- Проверка доступа к интернету

- Установка пакета SSH

- Настройка конфигурационного файла SSH

- Настройка порта

- Настройка аутентификации

- Настройка доступа по ключу

- Настройка доступа для пользователя root

- Правка других настроек

- Генерация SSH-ключей

- Настройка брандмауэра для SSH

- Включение и запуск службы SSH

- Установка и настройка пакета OpenSSH-Server

- Настройка SSH-сервера

- Генерация и использование ключей SSH

- Заключение

- Проверка работоспособности SSH

- Доступ к компьютеру по SSH из локальной сети

- Доступ к компьютеру по SSH извне

- Видео:

- 133 Суть установки программ в Linux.

Как включить SSH в ALT Linux подробная инструкция

SSH (Secure Shell) — это протокол сетевой командной строки, который обеспечивает безопасное удаленное управление сервером или удаленным компьютером. Этот протокол может быть использован для управления сервером через консоль или для выполнения различных команд и программ на удаленной машине.

В ALT Linux доступ к серверу по SSH можно включить с помощью программы sshd. Для этого сначала необходимо проверить, установлена ли программы sshd, и, если нет, установить ее с помощью менеджера пакетов. Затем нужно настроить файл /etc/pam.d/sshd для включения удаленного доступа пользователей системы. После этого нужно сохранить изменения и перезапустить службу SSH командой service sshd restart.

Для настройки доступа по SSH в ALT Linux можно воспользоваться программой sshconfig. В этом файле настраивается доступ к серверу по SSH с использованием пароля или ключа. Настройки по умолчанию включают авторизацию по паролю и запрещают авторизацию по ключу. Чтобы изменить эти настройки, нужно отредактировать файл /etc/ssh/sshd_config, назвав его любым текстовым редактором. Например, командой nano /etc/ssh/sshd_config. После правки файла нужно сохранить изменения и перезапустить службу SSH командой service sshd restart.

Установка ALT Linux на компьютер

Создание учетной записи и установка пароля root

Перед установкой ALT Linux на компьютер, вам потребуется создать административную учетную запись и установить пароль для superuser (root). Это позволит вам получить полный контроль над компьютером и его настройками. Обратите внимание, что пароли должны быть надежными и легко запоминающимися.

Установка программы управления сервером SSH

Для управления сервером SSH на компьютере с операционной системой ALT Linux, необходимо установить программу управления. Выполните следующую команду:

sudo apt-get install openssh-server

Настройка сервера SSH

После установки программы управления сервером SSH, вам нужно настроить его работу для обеспечения безопасности и аутентификации. Для этого откройте конфигурационный файл сервера SSH, обычно расположенный в /etc/ssh/sshd_config.

Внимание! Перед редактированием конфигурационного файла, крайне рекомендуется создать резервную копию и держать внимание на настройках.

В опциях конфигурации сервера SSH, вы можете изменить такие параметры, как порт, аутентификация, шифрование и другие. Важно ознакомиться со значениями по умолчанию и принять меры для их улучшения.

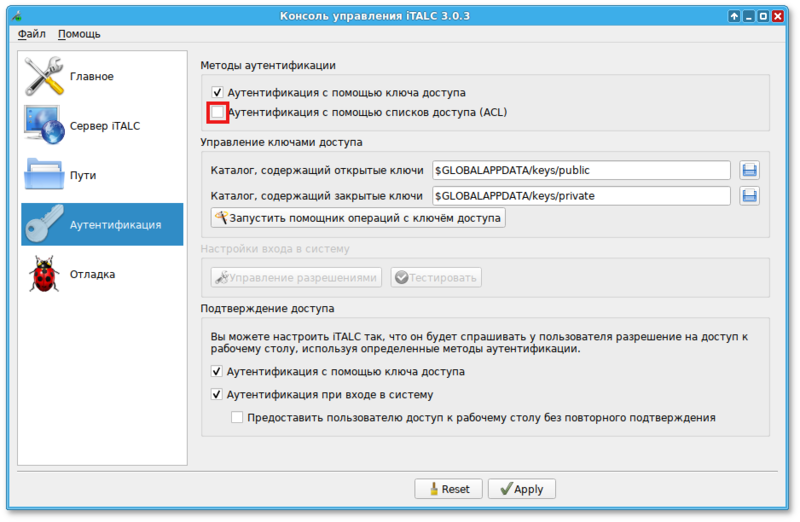

Настройка аутентификации SSH с помощью ключей

Настройка аутентификации SSH с помощью ключей может значительно повысить безопасность сервера. Для этого вам понадобится сгенерировать пару ключей на клиентском компьютере и передать публичный ключ на сервер SSH.

Создание пары ключей можно выполнить с помощью программы ssh-keygen на компьютере с Windows или с помощью команды ssh-keygen в терминале операционной системы Linux.

Получив публичный ключ, необходимо добавить его на сервер SSH. Для этого выполните следующие действия:

- Откройте файл

authorized_keys:в домашней директории пользователя на сервере SSH. - Добавьте публичный ключ в этот файл.

- Сохраните файл.

Теперь вы можете использовать ключи для аутентификации при подключении к серверу SSH.

Заключение

ALT Linux — надежная и безопасная операционная система для установки сервера SSH. Следуя данной инструкции и учитывая рекомендации по настройке, вы сможете создать защищенное соединение для удаленного управления компьютером по SSH.

Проверка доступа к интернету

Перед началом использования SSH в ALT Linux необходимо убедиться, что у вас есть доступ к интернету. Это важный шаг, так как для установки и настройки SSH используется сетевое соединение.

Для проверки доступа к интернету можно воспользоваться утилитой ping. Она позволяет отправить сетевые пакеты на определенный хост и получить ответ от него. Для этого нужно выполнить команду:

ping example.com

вместо example.com необходимо указать адрес хоста, к которому вы хотите проверить доступ.

Если в ответе на команду ping вы видите передаваемые и принимаемые пакеты, значит, доступ к интернету у вас есть. В противном случае, вам может потребоваться проверить настройки сетевого подключения или обратиться к администратору сети.

Установка пакета SSH

Прежде чем начать управление удаленным компьютером через SSH, вам нужно установить соответствующий пакет. В ALT Linux для этого будет использоваться пакет openssh-server. Он позволяет создать сервер SSH, который будет слушать входящие подключения и управлять удаленным доступом к компьютеру.

- Откройте терминал на вашем компьютере.

- Введите следующую команду для установки пакета

openssh-server:

sudo apt-get install openssh-server

При установке пакета вам может быть показано окно с запросом настройки параметров сервера SSH. В большинстве случаев вы можете оставить настройки по умолчанию или изменить их, если вам нужно что-то специфическое.

После установки пакета openssh-server SSH-сервер будет работать на вашем компьютере, готовый принимать входящие подключения.

Настройка конфигурационного файла SSH

Для обеспечения безопасности серверной системы и защиты от брутфорс-атак необходимо правильно настроить конфигурационный файл SSH. Этот файл содержит все необходимые настройки для работы SSH-сервера.

Конфигурационный файл SSH называется sshd_config и находится в директории /etc/ssh/. Для его редактирования потребуется права администратора.

Следующим шагом необходимо создать резервную копию файла sshd_config, на случай, если что-то пойдет не так. Для этого можно выполнить команду:

# cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

Получаем содержимое файла sshd_config:

# cat /etc/ssh/sshd_config

По умолчанию, в файле sshd_config уже есть необходимые настройки, но некоторые из них могут быть закомментированы. Рассмотрим основные настройки:

Настройка порта

По умолчанию, SSH использует порт 22 для соединений. Однако, для повышения безопасности сервера рекомендуется изменить порт на другой, например 841. Нужно найти строку, начинающуюся с «Port» и изменить ее значение:

Port 841

Настройка аутентификации

Следующим шагом можно настроить метод аутентификации. В файле sshd_config можно задать различные методы аутентификации, например, используя пароли, ключи или комбинацию обоих. Для этого надо найти и править строки:

#PasswordAuthentication yes

и

#PubkeyAuthentication yes

Раскомментируйте эти строки, удалив символ #, и измените параметры на:

PasswordAuthentication no

PubkeyAuthentication yes

Таким образом, использование паролей будет отключено, и для аутентификации будет использоваться только ключ.

Настройка доступа по ключу

Если вы хотите использовать ключи для безопасного удаленного доступа, то должны сгенерировать пару ключей на клиентской системе. Для пользователей Windows есть возможность использовать программу PuTTY, а для пользователей Linux/MacOS – OpenSSH.

Чтобы сгенерировать ключ на локальном компьютере, выполните следующую команду:

$ ssh-keygen -t rsa

Сгенерированные ключи будут находиться в директории ~/.ssh/. Их содержимое можно скопировать на сервер, где будут добавлены в файл ~/.ssh/authorized_keys.

Настройка доступа для пользователя root

Для повышения безопасности рекомендуется отключить доступ пользователю root через SSH. В файле sshd_config найдите и закомментируйте строку:

#PermitRootLogin yes

Замените ее на:

PermitRootLogin no

Теперь пользователь root не сможет подключиться к серверу через SSH.

Правка других настроек

В файле sshd_config можно настроить и другие параметры, такие как время сессии, ограничение на подключение, использование PAM-аутентификации и т. д. Обратитесь к документации к вашей системе или к инструкции по настройке SSH для получения полного списка доступных настроек.

После внесения необходимых изменений в файл sshd_config, сохраните его и перезапустите службу SSH:

# /etc/init.d/sshd restart

Теперь ваш SSH сервер настроен для безопасного удаленного управления системой. Не забудьте проверить доступность сервера с клиента, используя полученный ранее ключ.

Надеемся, данная инструкция поможет вам настроить конфигурационный файл SSH в ALT Linux и обеспечит безопасность вашего сервера от возможных кражи данных и несанкционированного доступа.

Генерация SSH-ключей

Для настройки SSH-сервера в ALT Linux и обеспечения защищенного соединения между клиентской и серверной машинами, вам потребуется сгенерировать SSH-ключи. SSH-ключи используются для аутентификации пользователя при подключении к серверу по протоколу SSH.

Далее, в этом разделе, мы рассмотрим, как сгенерировать SSH-ключи.

- Сначала, на сервере, вам нужно создать каталог, в котором будут храниться ключи. Например, вы можете создать каталог с именем «sshkeys» в вашей домашней директории.

- Затем, на клиентской машине, откройте программу конфигурации SSH, например, PuTTY, и перейдите в раздел «SSH Keys».

- В этом разделе вы найдете кнопку «Генерация ключей» или что-то похожее. Нажмите на нее, чтобы начать процесс генерации SSH-ключей.

- Настройте путь к директории, в которой будет сохранен ключ. Рекомендуется использовать директорию на компьютере клиента, а не на сервере. Запишите путь к этой директории, так как он потребуется для дальнейшего использования ключей.

- Выберите тип ключа «RSA», который обеспечивает надежное шифрование данных.

- Укажите длину ключа. Рекомендуется использовать длину 2048 бит или более для обеспечения высокого уровня безопасности.

- После настройки параметров нажмите кнопку «Генерировать» или аналогичную, чтобы запустить процесс генерации ключей.

- В процессе генерации ключей вам будет предложено движением мыши или вводом случайных данных увеличить энтропию ключа. Следуйте инструкциям на экране и дождитесь завершения генерации ключей.

- После завершения генерации ключей вам будет показано содержание публичного ключа. Скопируйте это содержание, так как оно будет использоваться при настройке сервера.

- Сохраните приватный ключ в безопасном месте на компьютере клиента. Никогда не передавайте приватный ключ на сервер.

По умолчанию, сгенерированные ключи будут сохранены в формате PEM. Если вам необходимо использовать ключ в других форматах, таких как OpenSSH или PuTTY, воспользуйтесь соответствующими инструментами для конвертации ключей.

После генерации SSH-ключей, вы будете готовы использовать их для безопасного входа на сервер и защищенной передачи данных по протоколу SSH.

Настройка брандмауэра для SSH

При настройке серверной части SSH может возникнуть вопрос о том, как ограничить доступ к серверу только для определенных IP-адресов. Для этого будет использован брандмауэр iptables.

Сначала надо установить пакет iptables:

- Открываем терминал и вводим команду:

# apt-get install iptables

После установки производится настройка самого брандмауэра:

- Открываем файл конфигурации:

- Добавляем правила для доступа через SSH:

- Если SSH-сервер будет использовать стандартный порт 22, то добавляем следующую строку:

- Если SSH-сервер будет использовать другой порт (например, 841), то добавляем следующую строку:

- Сохраняем изменения и закрываем файл.

- Перезапускаем брандмауэр, чтобы изменения вступили в силу:

# nano /etc/sysconfig/iptables

-A INPUT -p tcp --dport 22 -j ACCEPT

-A INPUT -p tcp --dport 841 -j ACCEPT

# service iptables restart

Теперь брандмауэр настроен для работы с SSH-сервером.

Включение и запуск службы SSH

Установка и настройка пакета OpenSSH-Server

Перед использованием SSH сначала необходимо установить пакет OpenSSH-Server. Для этого выполните следующие шаги:

- Откройте терминал или доступ к консоли вашей системы.

- Войдите в систему с использованием рутовой учетной записи или учетной записи с правами суперпользователя.

- Установите пакет OpenSSH-Server, выполнив команду:

sudo apt-get install openssh-server

Настройка SSH-сервера

После установки пакета OpenSSH-Server можно приступить к настройке SSH-сервера:

- Откройте файл

/etc/ssh/sshd_configс помощью текстового редактора:

sudo nano /etc/ssh/sshd_config

- Найдите следующие строки и убедитесь, что они настроены правильно:

Port 22

PermitRootLogin yes

PasswordAuthentication yes

- Если в настройках SSH-сервера требуется изменить порт, замените значение «22» на другое число.

- Если вы не хотите разрешать вход на сервер с использованием пароля, измените значение строки

PasswordAuthenticationна «no». Затем рестартуйте SSH-сервер, выполнив команду:

sudo service ssh restart

- Сохраните изменения и закройте файл

/etc/ssh/sshd_config.

Генерация и использование ключей SSH

Вместо ввода пароля при подключении к SSH-серверу можно воспользоваться ключами SSH для аутентификации. Генерация и использование ключей SSH делает вход на сервер более безопасным и удобным.

- Сгенерируйте пару ключей SSH, выполнив команду:

ssh-keygen -t rsa

- Приготовьте публичный ключ SSH для отправки на сервер. Файл с публичным ключом будет называться

id_rsa.pubи располагаться в каталоге~/.ssh/. - Отправьте публичный ключ на сервер в файл

~/.ssh/authorized_keys. Если файл не существует, создайте его вручную. Убедитесь, что права доступа к файлу и его содержимое правильно настроены. Используйте команду:

ssh-copy-id user@server_ip

Где user — имя пользователя на сервере, server_ip — IP-адрес сервера.

Теперь вы можете подключиться к SSH-серверу без ввода пароля, используя ключ SSH.

Заключение

Включение и настройка службы SSH в ALT Linux являются важными шагами в обеспечении безопасного удаленного доступа и управлении удаленным компьютером. Настройка SSH-сервера и использование ключей SSH позволяют управлять удаленным сервером безопасно и эффективно.

Проверка работоспособности SSH

После настройки SSH на сервере ALT Linux необходимо проверить его работоспособность. Для этого укажите команду «ssh» в командной строке вашего компьютера. Если настройка SSH была выполнена правильно, вы должны увидеть приглашение для ввода пароля для входа на удалённый сервер.

Если вам необходимо использование безопасности паролей, вам потребуется указать пароли при создании сеанса. Для этого можно использовать следующую команду:

ssh user@host

Где «user» — это имя пользователя, а «host» — адрес удалённого сервера.

Если вы впервые подключаетесь к серверу, вам будет запрашиваться пароль для аутентификации. Введите свой пароль и нажмите Enter.

Если вам хочется, чтобы аутентификация проходила без ввода паролей, вам потребуется создать и скопировать публичный ключ на удалённый сервер. Для этого используйте программы «ssh-agent» и «ssh-add». Введите следующие команды:

eval «$(ssh-agent -s)»

ssh-add

Если вы хотите использование ключа, отличного от рутовой записи, введите команду следующим образом:

eval «$(ssh-agent -s)»

ssh-add ~/.ssh/id_rsa_second_key

Где «~/.ssh/id_rsa_second_key» — путь к файлу вашего второго ключа.

Проверьте работу SSH, подключившись к удалённому серверу. Для этого введите команду вида:

ssh user@host

Где «user» — это имя пользователя, а «host» — адрес удалённого сервера.

После успешного подключения к серверу ALT Linux вы должны увидеть приглашение командной строки сервера.

Таким образом, SSH настроен и работает в системе ALT Linux. Это предоставит вам возможность управления сервером с помощью удалённого доступа, а также обеспечит безопасность передаваемых данных, в том числе передаваемых паролей и других конфиденциальных файлов.

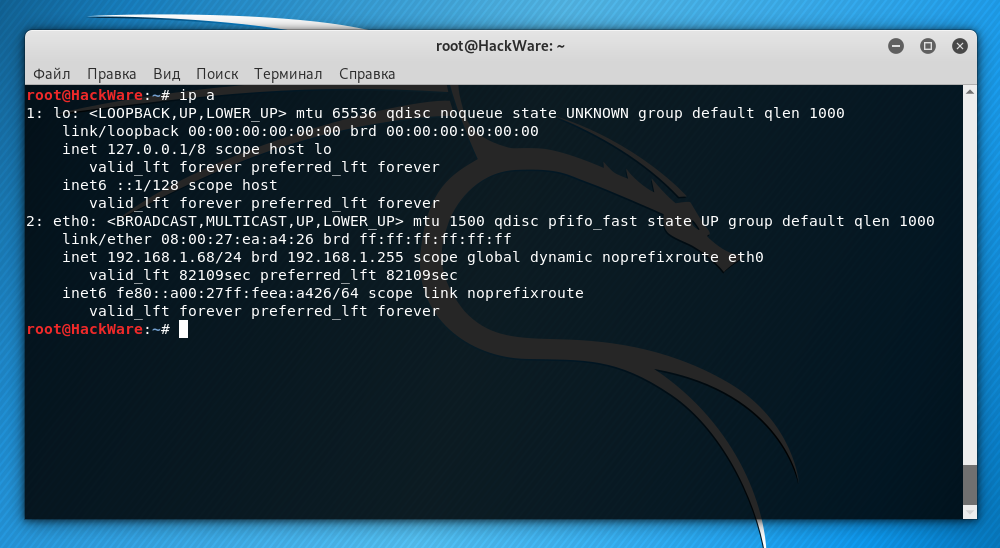

Доступ к компьютеру по SSH из локальной сети

Для начала необходимо создать и добавить SSH-ключ. SSH-ключ — это файл, который используется для аутентификации пользователя при подключении к компьютеру по SSH. Ключи создаются с помощью программы ssh-keygen, которая работает на вашем компьютере. Ключи можно создать на любом компьютере, и затем скопировать на компьютер, с которого вы хотите получить доступ.

1. Введите команду ssh-keygen -t rsa -f ~/.ssh/id_rsa в терминале вашей локальной системы. Эта команда создаст ssh-ключ в каталоге ~/.ssh с именем id_rsa.

2. Введите команду ssh-copy-id username@remotehost, замените username на вашего пользователя и remotehost на имя или IP-адрес вашего компьютера, к которому вы хотите получить доступ. Эта команда скопирует ваш открытый ключ (id_rsa.pub) на удаленный компьютер.

3. Теперь вы можете войти на удаленный компьютер по SSH без пароля. Введите команду ssh username@remotehost, используя ваше имя пользователя и имя или IP-адрес удаленного компьютера.

Как только вы войдете на удаленный компьютер по SSH, вы будете иметь полный доступ ко всем файлам и папкам в системе. Вы можете воспользоваться программами командной строки для управления файлами и папками (например, ls, cd, rm, mkdir и т.д.).

Обратите внимание, что использование SSH-ключей гораздо более безопасно, чем использование пароля для входа. SSH-ключи генерируются с помощью криптографических алгоритмов, и их нельзя предугадать или взломать. Ключи можно защитить паролем, чтобы предотвратить несанкционированный доступ в случае утраты ключа.

Доступ к компьютеру по SSH извне

Для того чтобы иметь возможность получить доступ к компьютеру по SSH извне, необходимо включить соответствующую настройку на сервере и выполнить некоторые дополнительные шаги для обеспечения безопасности.

Прежде чем начать, важно понимать, что включение доступа к компьютеру по SSH извне может повлечь за собой определенные риски. Если вы делаете это на своем домашнем компьютере, необходимо быть осторожным, чтобы не предоставить доступ к вашей личной информации злоумышленникам. Предотвращение несанкционированного доступа исключительно ваша забота.

Введение:

- Убедитесь, что на вашем сервере установлен SSH сервер (sshd).

- Отредактируйте конфигурационный файл SSH (sshconfig) на сервере.

- Настройте фаервол на вашем сервере для разрешения входящих SSH соединений.

- Настройте доступ к серверу по SSH извне.

- Создайте пользовательские учетные записи SSH.

- Используйте SSH клиента для подключения к удаленному серверу.

Подробная инструкция по настройке доступа к компьютеру по SSH извне:

| Шаг 1 | Установите программу OpenSSH-Server на своем сервере. Для этого выполните следующую команду: |

sudo apt-get install openssh-server — для системы ALT Linux. | |

| Шаг 2 | Отредактируйте файл /etc/ssh/sshd_config с помощью текстового редактора. Найдите следующие строки в файле и измените их: |

| |

| Шаг 3 | Настройте фаервол на сервере для разрешения входящих SSH соединений. Для этого выполните следующую команду: |

sudo iptables -A INPUT -p tcp --dport <port_number> -j ACCEPT — для разрешения входящих соединений по установленному порту. | |

| Шаг 4 | Добавьте публичный ключ пользователя-администратора на сервер. Для этого выполните следующую команду: |

ssh-copy-id <user>@<server_address> — для копирования публичного ключа на сервер. | |

| Шаг 5 | Перезагрузите SSH сервер, чтобы применить все изменения в конфигурационном файле. Для этого выполните следующую команду: |

sudo service sshd restart — для перезапуска службы SSH. | |

| Шаг 6 | Теперь вы сможете подключиться к удаленному серверу с помощью любого SSH клиента. Просто введите следующую команду: |

ssh <user>@<server_address> — для подключения к удаленному серверу. |

Полезные советы:

- Для усиления безопасности вашего сервера рекомендуется использовать ключевую аутентификацию вместо пароля.

- Обязательно создайте пользовательские учетные записи SSH с ограниченными правами доступа, чтобы предотвратить потенциальные атаки.

- Храните в безопасности ваши секретные ключи SSH, чтобы никто не смог украсть доступ к вашей системе.

- Проверьте файлы, передаваемые по SSH, на наличие вредоносного содержания перед их выполнением.

- Не забывайте регулярно обновлять вашу систему и все установленные программы.

Следуя этой инструкции, вы сможете настроить доступ к вашему компьютеру по SSH извне.

Видео:

133 Суть установки программ в Linux.

133 Суть установки программ в Linux. by klichalex. Linux — это просто. 15,926 views 1 year ago 43 minutes