Параметры защиты от эксплойтов Windows 10 — как обезопасить вашу систему

В последних выпусках операционной системы Windows 10 были внесены значительные изменения и улучшения в области защиты от эксплойтов. Это связано с постоянно меняющимися и развивающимися угрозами, с которыми мы сталкиваемся в нашей всё более цифровой жизни. Однако, чтобы полностью обезопасить вашу систему, важно понимать, как использовать и настроить различные параметры защиты, которые предоставляются Windows 10.

Один из ключевых параметров защиты от эксплойтов — это функция Address Space Layout Randomization (ASLR). ASLR позволяет изменять адреса, на которых расположены исполняемые файлы и библиотеки в памяти системы. Это затрудняет работу злоумышленникам, которые пытаются использовать уязвимости в программном обеспечении, так как адреса объектов и функций становятся неизвестными на каждом запуске.

Другой важной функцией, которая играет ключевую роль в защите от эксплойтов, является High-Entropy ASLR (HEASLR). Это изменение, внесенное в последних выпусках Windows 10, которое увеличивает энтропию адресов памяти и erspace. В результате этого большое количество адресов становится недоступным для потенциальных атак, а эксплойты становятся менее предсказуемыми.

Было также внесено изменение в работу функции Control Flow Guard (CFG) в Windows 10. Функция CFG позволяет обнаруживать попытки изменения поведения программ и предотвращать их. В новейших версиях Windows 10 это изменение распространяется не только на приложения, но и на браузер Microsoft Edge, что значительно повышает уровень защиты системы.

Важно также отметить, что защитные меры Windows 10 включают проверку целостности ядра системы. В предыдущих версиях Windows, злоумышленники могли использовать отказ от службы, чтобы получить доступ к системным объектам и функциям. Это больше не возможно благодаря проверке целостности ядра, которая обнаруживает любые изменения и отклонения от базовых параметров системы.

Несмотря на все эти меры безопасности, важно помнить о необходимости обновления вашей системы и прикладного программного обеспечения. Обновления содержат исправления уязвимостей и улучшения безопасности, которые необходимы для поддержания высокого уровня защиты. Также рекомендуется использование антивирусного программного обеспечения и брандмауэра, чтобы обеспечить дополнительные слои защиты.

ASLR в новейших выпусках Windows

ASLR использует функцию высокой энтропии, чтобы избежать предсказуемости адресов памяти. Путем изменения энтропии адресов, ASLR ers ers обеспечивает дополнительную защиту от эксплуатации уязвимостей, связанных с перемещением кода и вызовом функций по известным адресам.

Высокая энтропия адресов достигается путем создания случайного смещения между базовым адресом и адресом, который фактически используется при выполнении кода. Это обеспечивает большую надежность против атак, которые зависят от знания адресов памяти, таких как ROP, нулевые указатели и другие подобные атаки.

ASLR включается в новейших версиях Windows 10 и может быть применена к ядру операционной системы, а также к процессам и библиотекам. В зависимости от типа и уровня защиты, возможность использования ASLR может быть активированы или отключена для конкретных процессов и приложений.

Некоторые примеры процессов и приложений, в которых может быть использована ASLR:

- Office приложения, такие как eqnedt32.exe

- Браузеры, такие как Internet Explorer или Microsoft Edge

- Ядро операционной системы Windows 10

- Библиотеки и объекты, используемые другими приложениями

ASLR целесообразно включать для объектов, потенциально подвергающихся атакам, но она может быть бесполезна для некоторых типов приложений или в случае несовместимости с некоторыми функциями операционной системы.

ASLR является ключевой функцией защиты от эксплойтов в новейших выпусках Windows 10 и предоставляет дополнительные механизмы безопасности для обеспечения целостности процесса и сохранения конфиденциальности данных.

Защита от атаки ASLR в Windows

В защите от атаки ASLR ключевая роль отводится управлению случайностью адресов. В некоторых случаях ASLR может быть бесполезной в зависимости от типа процессов, например, для процессов такого типа, как eqnedt32.exe, который часто используется в Microsoft Office. ASLR также может быть потенциально бесполезна для приложений, который зависят от адресов объектов в памяти, таких как браузером.

ASLR в Windows 10 включается по умолчанию и может измениться в зависимости от компьютера и его настроек. Возможность задать уровень случайности адресов в Windows 10 можно найти во вкладке «Защита» в свойствах объектов.

HEVA добавляет больше энтропии в адресное пространство, что сделано для усиления защиты от атак. Эта функция основана на изменении базового адреса в памяти, что затрудняет построение эксплойта. Каждый процесс, который использует HEVA, имеет свой собственный адрес, что повышает уровень целостности ядра Windows 10.

В целом, ASLR и HEVA обеспечивают дополнительную защиту памяти в Windows 10 от атак, связанных с уязвимостями и эксплойтами. Однако оба параметра не являются абсолютной гарантией безопасности и могут быть обойдены в некоторых случаях. Поэтому рекомендуется использовать другие слои защиты, чтобы обеспечить максимальную безопасность системы.

Ключевая защитная функция в Windows 10 бесполезна в ряде случаев

Однако, существуют случаи, когда HEASLR не имеет смысла. Например, в случае использования библиотеки DLL с низкой энтропией в процессе, HEASLR не будет иметь возможности изменять адреса памяти, что делает эту функцию бесполезной. Такое может произойти, например, при использовании устаревших приложений, каким-то специализированным программным обеспечением или в случае, когда приложение выпускается без поддержки новейших защитных механизмов.

Некоторые приложения, такие как браузеры, могут позволить атакующим обойти HEASLR с использованием различных потенциально опасных объектов, таких, как плагины или расширения. Это может быть особенно критично в случае, если атакующий смог получить контроль над процессом браузера, таким образом, обойдя защиту от эксплуатаций через HEASLR.

HEASLR также не может предотвратить атаки на ядро операционной системы. Поскольку ядро находится в базовом адресном пространстве, HEASLR не может воздействовать на его адреса памяти. В результате, атакующие могут использовать уязвимости в ядре операционной системы для запуска злонамеренного кода и обойти защиту, предоставляемую функцией HEASLR.

Также, HEASLR может оказаться бесполезной при атаках на процессы с низкой энтропией адресов, таких как eqnedt32.exe. Если процесс имеет низкую энтропию адресов, злоумышленники могут использовать уязвимости в процессе для перемещения на адреса, которые не изменяются во времени, и так обойти HEASLR.

В новейших выпусках Windows 10 появились новые защитные функции, такие как Control Flow Guard (CFG) и управление совместимостью функций (Flighting Functions). Они добавляют дополнительные механизмы защиты от атак, но они не решают проблему бесполезности HEASLR в ряде случаев.

В целом, HEASLR является важной защитной функцией в Windows 10, но она может быть бесполезной в определенных ситуациях, таких как использование низкоэнтропийных библиотек, атаки на ядро операционной системы и при наличии уязвимостей в специализированном ПО. Пользователям рекомендуется постоянно обновлять свою систему, устанавливать последние обновления безопасности и следить за появлением новых защитных функций, чтобы обеспечить максимальную безопасность своей системы.

ASLR в Windows

По умолчанию, адреса объектов в памяти операционной системы Windows 10 являются предсказуемыми и легко угадываемыми для злоумышленников. Это означает, что злоумышленник может знать адреса функций в ядре операционной системы или в библиотеках, используемых различными приложениями. Знание таких адресов позволяет злоумышленнику легко обойти механизмы защиты и направить атаку на определенные уязвимости в системе.

ASLR исправляет эту проблему путем случайного расположения объектов в памяти. Каждый раз, когда система запускает новый процесс или загружает новую библиотеку, она случайным образом выбирает базовый адрес, к которому будут перемещены объекты в памяти. Это усложняет предсказание адресов функций и уязвимостей в системе и делает эксплуатацию этих уязвимостей более сложной задачей.

ASLR включается по умолчанию в Windows 10 во всех новейших выпусках системы. Он также может быть включен для приложений, которые используют функцию ASLR.

Однако, ASLR может быть обходной целью для некоторых типов атак, например, атак, связанных с использованием уязвимостей браузера. В ряде случаев, адреса функций в библиотеках, используемых браузером, остаются постоянными в разных запусках приложения, что делает защитную функцию ASLR бесполезной.

В целом, ASLR является ключевой функцией для защиты процессов и ядра операционной системы Windows 10 от эксплуатации уязвимостей. Однако, его эффективность может быть ограничена, особенно в случае использования некоторыми приложениями или типа уязвимостей.

Что такое ASLR

ASLR включается по умолчанию в операционных системах Windows 10 и старше для всех 32- и 64-разрядных процессов, в том числе и для ядра. Она использует различные методы, такие как случайное перемещение адресов в памяти (где находятся функции и объекты), изменение таблицы адресов (где хранится информация об адресах функций и библиотек) и управление энтропией адресов (которая определяет, насколько предсказуемы адреса в памяти).

Однако, ASLR может быть потенциально обходима в ряде случаев. Например, в некоторых версиях Windows и некоторых приложениях (например, старые версии браузеров или старые выпуски Office), ASLR может быть бесполезной или менее эффективной из-за низкой энтропии адресов или зависимости адресов от других функций или библиотек.

На новейших версиях Windows 10 ASLR включает также high-entropy ASLR, который обеспечивает более высокую энтропию адресов и защиту от некоторых известных способов обхода. Однако, несмотря на это, ASLR все еще может быть обойдена в некоторых случаях, особенно в ходе направленных атак или при эксплуатации уязвимостей, которые направленно на адреса в памяти.

Видео:

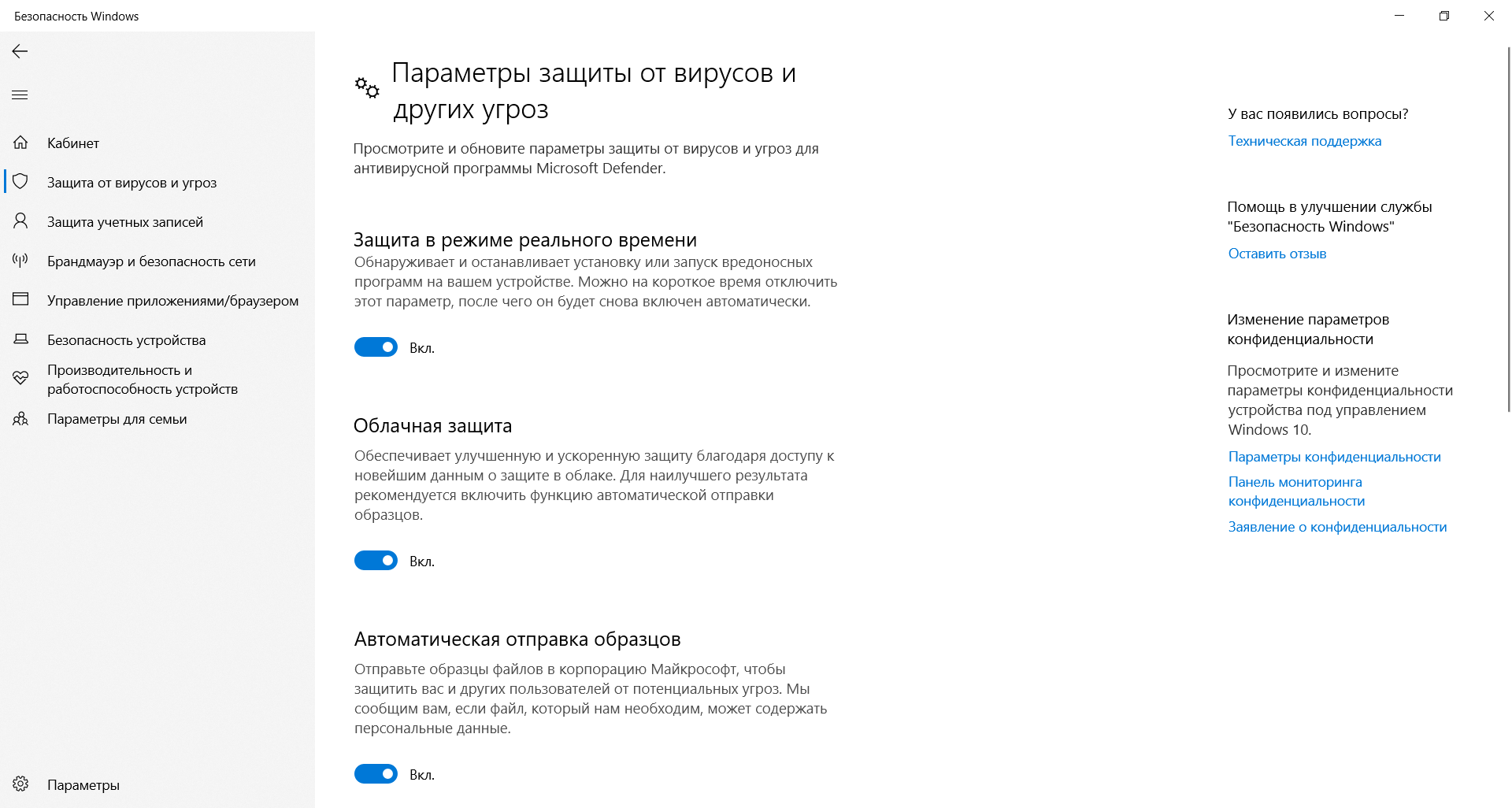

КАК ОТКЛЮЧИТЬ АНТИВИРУС на Windows 10?

КАК ОТКЛЮЧИТЬ АНТИВИРУС на Windows 10? de DARKNET 1.432.920 visualizaciones hace 3 años 1 minuto y 30 segundos