- Прозрачная аутентификация в ASP Net Core на Linux упрощает безопасность

- Прозрачная аутентификация в ASP.Net Core на Linux

- Настройка аутентификации на Linux

- Прозрачная аутентификация

- Настройка доступа к сервису

- Развертывание приложения

- Отладка прозрачной аутентификации

- Упрощение безопасности

- Настройка отладчика в параметрах запуска

- Настройка среды в Linux и macOS

- Разрешение анонимного доступа через HTTPsys

- Как добавить поддержку протоколов Windows безопасности

- Известные проблемы и сценарии использования

- Запрет анонимного доступа

- Аутентификация Kerberos и контроль доступа на основе ролей RBAC

- Настройка аутентификации Kerberos

- Настройка контроля доступа на основе ролей RBAC

- Подтверждение и дополнительные настройки

- Сценарии с прокси и балансировщиком нагрузки

- Конфигурация среды с помощью IIS и IIS Express

- Настройка среды в Windows

- Конфигурация аутентификации Windows в ASP.NET Core

- Авторизация пользователей

- Встроенная аутентификация

- Аутентификация вложенных ресурсов

- Настройка авторизации

- Настройка аутентификации Kerberos.NET

- Аутентификация Kerberos в Linux

- Отключение аутентификации Kerberos

- Видео:

- Аутентификация и авторизация - OAuth, OIDC, IdentityServer

Прозрачная аутентификация в ASP Net Core на Linux упрощает безопасность

ASP.Net Core предоставляет различные подходы к аутентификации, включая методы базовой аутентификации и авторизации.

Одним из таких подходов является iissettings в ASP.Net Core, который позволяет настроить аутентификацию на уровне веб-сервера, а не на уровне приложения. Это существенно упрощает обеспечение безопасности в среде Linux.

Некоторые из известных подходов к аутентификации в ASP.Net Core включают Microsoft.AspNetCore.Authentication.Negotiate, который позволяет перенаправлять пользователя на страницу аутентификации и Microsoft.AspNetCore.Authentication.Cookies, который поддерживает аутентификацию на основе кукисов.

При использовании прозрачной аутентификации, аутентификация пользователя выполняется автоматически, когда пользователь загружает страницу, и не требуется вводить учетные данные. Вместо этого сервер приложений проверяет защищенное соединение и пользователя под его или ее учетной записью.

Прозрачная аутентификация в ASP.Net Core на Linux

В этом разделе мы рассмотрим, как настроить прозрачную аутентификацию в ASP.Net Core на Linux. При развертывании приложения на Linux-сервере вашим пользователям разрешается получать доступ к вашему хостингу. Для контроля доступа вы можете использовать различные методы аутентификации, такие как Windows, Azure AD или NTLM.

Настройка аутентификации на Linux

Когда вы развертываете приложение ASP.Net Core на Linux или MacOS, вам необходимо настроить службы аутентификации. Для этого вам нужно изменить файл appsettings.json, добавив нужные атрибуты. Например, для аутентификации KerberosNet вы можете добавить следующие строки:

"WindowsAuthentication": true, "KerberosServicePrincipal": "HTTP/myhostedapp.example.com"

В этом примере мы настроили аутентификацию Kerberos и указали имя сервисного принципала для Kerberos.

Прозрачная аутентификация

Прозрачная аутентификация в ASP.Net Core на Linux позволяет пропускать через себя запросы, если пользователь уже аутентифицирован на сервере аутентификации, таком как Active Directory. Это особенно полезно, когда пользователи развертывают приложение на серверах, где аутентификация выполняется через прокси. В этом случае вы можете настроить прокси-сервер для передачи заголовка «WWW-Authenticate» с правильным значением, чтобы прокси пропустил запросы без аутентификации.

Для настройки прозрачной аутентификации вам необходимо добавить атрибут [Authorize] к нужным действиям контроллера. Например:

[Authorize(Roles = "Admin")]

public IActionResult MyAction()

{

// ваш код действия контроллера

}

В этом примере мы добавили атрибут [Authorize] с параметром Roles, чтобы разрешить доступ только администраторам.

Настройка доступа к сервису

При развертывании приложения на Linux-сервере вы можете добавить настройки доступа к сервису, чтобы разрешить или запретить доступ к определенным пользователям или группам. Это полезно, когда ваше приложение требует авторизацию для получения доступа к сервису.

Для этого вам нужно изменить файл appsettings.json и добавить что-то вроде:

"AccessControl": {

"Allow": ["user1", "user2"],

"Disallow": ["user3", "user4"]

}

В этом примере мы настроили доступ к сервису, разрешив доступ пользователям user1 и user2, но запретив доступ пользователям user3 и user4.

Взглянем на другой пример настройки доступа с использованием прозрачной аутентификации:

"AccessControl": {

"Mode": "RBAC",

"Roles": ["Admin", "User"]

}

В этом примере мы настроили доступ с использованием Role-Based Access Control (RBAC) и разрешили доступ только администраторам и пользователям.

Развертывание приложения

Когда вы развертываете приложение ASP.Net Core на Linux-сервере, у вас есть несколько вариантов для его публикации. Вы можете использовать Visual Studio, команду dotnet publish, или создать docker-контейнер. Независимо от выбранного способа развертывания, убедитесь, что ваши настройки аутентификации и доступа правильно сконфигурированы.

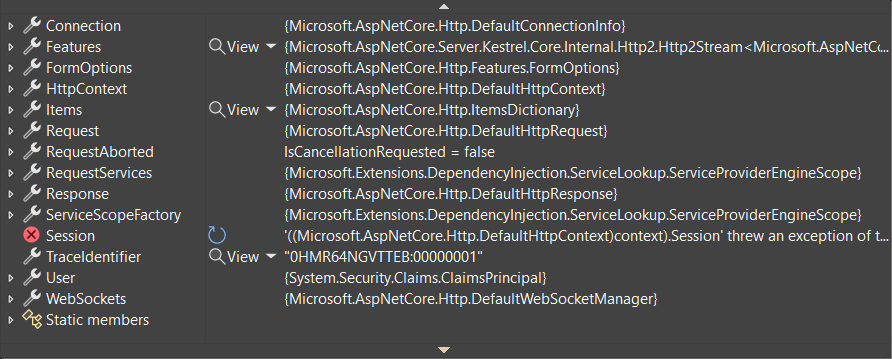

Отладка прозрачной аутентификации

Если ваша прозрачная аутентификация не работает, вы можете использовать отладчик, чтобы понять, что именно не так. Вам может потребоваться настроить отладчик для прозрачной аутентификации, чтобы просмотреть данные аутентификации и сравнить их с ожидаемыми значениями.

Например, вы можете использовать отладчик Visual Studio или Visual Studio Code для отладки прозрачной аутентификации. Убедитесь, что у вас установлена библиотека KerberosNet и что ваш отладчик настроен для использования прозрачной аутентификации.

В этом разделе мы рассмотрели, как настроить прозрачную аутентификацию в ASP.Net Core на Linux. Мы изучили настройку аутентификации на Linux, принцип работы прозрачной аутентификации, настройку доступа к сервису и развертывание приложения.

Упрощение безопасности

В этом разделе мы рассмотрим, как упростить безопасность проектов ASP.Net Core на Linux. Во-первых, мы обсудим, как создать и загрузить сертификаты для защиты действий на уровне сервера. Мы также рассмотрим использование библиотеки NuGet для поддержки прозрачной аутентификации и авторизации.

Когда дело доходит до безопасности, Azure предлагает множество полезных инструментов и ресурсов. Например, вы можете использовать Azure Active Directory для управления пользователями и ролями. Также вы можете воспользоваться сертификатами Azure Key Vault для защиты конфиденциальной информации, такой как пароли и ключи.

Но что делать, если ваш проект ASP.Net Core развернут на Linux, а не в Azure? В этой статье мы рассмотрим несколько сценариев безопасности, которые вы можете использовать, когда у вас нет поддержки Azure.

Первый сценарий — это использование токенизированных тикетов для аутентификации и авторизации пользователей. Вместо использования куки аутентификации, которые хранятся на клиентском устройстве, вы можете использовать токены, которые генерируются на стороне сервера. Это повышает безопасность и устойчивость к атакам.

Для этого вам нужно создать класс аутентификации, который будет подключаться к вашему серверу и проверять токены. Затем вы можете использовать атрибут [Authorize] для указания, какие действия должны быть доступны только авторизованным пользователям.

Второй сценарий — это использование ролевой базы данных для авторизации пользователей. Вы можете создать таблицу в базе данных, которая будет хранить роли пользователей и действия, к которым они имеют доступ. Затем вы можете использовать атрибут [Authorize(«Role»)] для указания роли, которая имеет доступ к определенному действию.

Третий сценарий — это использование прокси-сервера для обработки запросов аутентификации и авторизации. Вы можете настроить прокси-сервер в IIS или использовать прокси-сервер Express в Node.js. Это помогает упростить аутентификацию и авторизацию, особенно когда вы развертываете проект на нескольких серверах.

В целом, прозрачная аутентификация в ASP.Net Core на Linux предоставляет много возможностей для упрощения безопасности вашего проекта. Не стесняйтесь использовать эти сценарии и настройки, чтобы обеспечить безопасность вашего приложения.

Настройка отладчика в параметрах запуска

Для успешной настройки прозрачной аутентификации в ASP.Net Core на Linux необходимо убедиться, что отладчик настроен правильно для работы с этой функциональностью. В этом разделе мы рассмотрим, как настроить отладчик в параметрах запуска вашего проекта.

Открыть PropertyLaunchSettings.json можно в среде разработки Visual Studio, добавив его в Solution Explorer.

PropertyLaunchSettings.json нужно редактировать для каждого проекта в вашем решении, который требует аутентификации и авторизации.

Внутри файла Вы найдете раздел «profiles». В этом разделе перечислены профили запуска приложения для различных сценариев:

- Девелоперская среда;

- Публикация приложения на сервере.

В рамках этой статьи мы рассмотрим только профиль девелоперской среды, но профиль публикации имеет такую же структуру и может быть сконфигурирован по аналогии.

Нам нужно изменить значения следующих свойств:

- commandName: измените значение на «Project»;

- applicationUrl: указывает на URL, по которому запускается ваше приложение. Измените это значение на «https://localhost:5001», чтобы использовать HTTPS;

- launchBrowser: измените значение на «true» для автоматического запуска вашего приложения в браузере;

- inspectUri: указывает на URL, по которому разработчику будет доступна информация об отладке. Мы оставим это значение по умолчанию.

Пример значения файла PropertyLaunchSettings.json может выглядеть следующим образом:

{

"$schema": "http://json.schemastore.org/launchsettings.json",

"profiles": {

"MyApp": {

"commandName": "Project",

"applicationUrl": "https://localhost:5001",

"launchBrowser": true,

"inspectUri": "{wsProtocol}://{url.hostname}:{url.port}/_framework/debug/ws-proxy?browser={browserInspectUri}"

}

}

}

После внесения всех изменений в PropertyLaunchSettings.json ваш проект должен быть настроен для использования прозрачной аутентификации при запуске в девелоперской среде.

Настройка среды в Linux и macOS

В этом разделе мы рассмотрим настройку среды в Linux и macOS для прозрачной аутентификации в ASP.Net Core. Для начала, мы должны изменить значение опции «Включить аутентификацию Kerberos» в файле launchSettings.json. Это позволит нашему приложению использовать аутентификацию Kerberos при взаимодействии с клиентами.

Далее, мы создаем метод ConfigureServices в классе Startup, где добавляем настройки аутентификации в секцию services. Это позволит нам настроить прозрачную аутентификацию в нашем приложении.

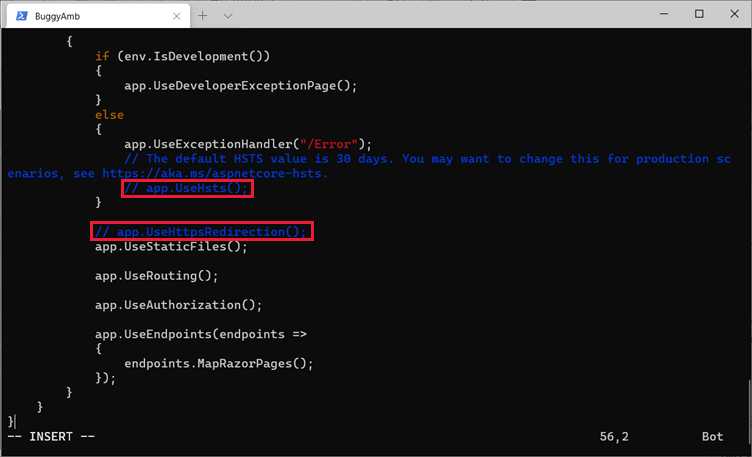

Затем, мы должны добавить middleware аутентификации в pipeline нашего приложения. Мы можем сделать это путем вызова метода UseAuthentication в методе Configure класса Startup. Этот middleware обеспечит аутентификацию для всех запросов, поступающих в наше приложение.

Кроме того, мы также можем добавить middleware валидации токена, чтобы убедиться, что запросы, поступающие в наше приложение, содержат действительные токены аутентификации. Для этого мы можем использовать метод UseTokenValidation.

Наконец, мы должны настроить доступ к аутентифицированным пользователям и ролям в нашем приложении. Мы можем сделать это путем настройки RBAC (Role-Based Access Control) в нашем приложении. Для этого мы должны добавить соответствующие роли и пользователей в файл web.config.

Теперь, когда наша среда настроена, мы можем запустить наше приложение и начать использовать прозрачную аутентификацию в ASP.Net Core на Linux и macOS. Благодаря этой настройке, наше приложение сможет автоматически аутентифицировать пользователей, используя протоколы Kerberos или NTLM, и предоставлять им доступ к нужным ресурсам.

Разрешение анонимного доступа через HTTPsys

ASP.Net Core на Linux работает с использованием веб-сервера Kestrel, однако существует подход, позволяющий использовать протоколы Windows безопасности, такие как Kerberos и NTLM, на Linux. Для этого можно воспользоваться пакетом HttpSys и добавить соответствующую конфигурацию в файле Startup.ConfigureServices.

Как добавить поддержку протоколов Windows безопасности

Для использования аутентификации Kerberos или NTLM на Linux вам потребуется выполнить следующие шаги:

- Установите пакет NuGet с библиотекой

HttpSys. - В методе

ConfigureServicesклассаStartupдобавьте атрибут[Authorize], чтобы разрешить доступ только авторизованным пользователям. - Добавьте настройки

web.configдля поддержки протоколов Kerberos и NTLM:

| Настройка | Значение |

|---|---|

httpSys | |

Теперь аутентификация через протоколы Kerberos и NTLM должна быть доступна на Linux.

Известные проблемы и сценарии использования

При использовании аутентификации с помощью протоколов Windows безопасности на Linux следует учитывать следующие моменты:

- Аутентификация Kerberos выполняется с использованием тикетов, поэтому понадобится Kerberos-токен (клиент обычно получает его при входе в систему Windows).

- Прокси-серверы могут делегировать запросы с Kerberos-токеном для аутентификации на сервере.

- Включение аутентификации через Kerberos может повлиять на производительность, особенно при высокой нагрузке.

- Для поддержки Kerberos на macOS потребуется установить и настроить Kerberos.

- Аутентификация NTLM не поддерживается в Linux и macOS

При создании веб-приложения на ASP.Net Core на Linux и включении поддержки протоколов Windows безопасности через HttpSys, вы сможете контролировать доступ к приложению на основе ролевой аутентификации и авторизации пользователей.

Запрет анонимного доступа

ASP.Net Core поддерживает различные методы аутентификации, включая базовую аутентификацию и аутентификацию с использованием OAuth-провайдеров. Однако на Linux-серверах, хостинговых ASP.Net Core приложений, не поддерживается модуль IIS, отвечающий за обработку базовой аутентификации. Вместо этого используется модуль HttpSys, который обеспечивает аутентификацию через Kerberos или NTLM аутентификацию.

Для настройки запрета анонимного доступа вам нужно добавить аутентификацию в конфигурацию вашего проекта. Для этого внесите следующие изменения в файл Startup.cs:

public class Startup

{

...

public void Configure(IApplicationBuilder app, IHostingEnvironment env)

{

...

app.UseAuthentication();

...

}

...

}Теперь, когда аутентификация включена, необходимо добавить атрибут [Authorize] ко всем контроллерам и действиям, к которым хотите ограничить доступ. Например:

[Authorize]

public class HomeController : Controller

{

...

}После этого пользователи без прав доступа будут перенаправляться на страницу аутентификации.

Однако для полноценной аутентификации через Kerberos, вам также необходимо настроить доменное имя и установить значения SPN. Для этого можно использовать инструмент setspn или взглянуть на раздел «Known Issues» в статье Microsoft об аутентификации Kerberos в ASP.Net Core на Linux-сервере.

Наконец, вам может понадобиться настроить файл launchsettings.json, чтобы указать нужные аутентификационные свойства. Например:

{

"profiles": {

"IIS Express": {

"commandName": "IISExpress",

"launchBrowser": true,

"environmentVariables": {

"ASPNETCORE_ENVIRONMENT": "Development"

},

"authentication": {

"anonymousAuthentication": false,

"windowsAuthentication": true

}

},

"Project": {

"commandName": "Project",

"launchBrowser": true,

"environmentVariables": {

"ASPNETCORE_ENVIRONMENT": "Development"

},

"authentication": {

"anonymousAuthentication": false,

"windowsAuthentication": true

}

}

}

}Подробнее об этих и других методах аутентификации вы можете прочитать в официальной документации ASP.Net Core.

Теперь вы знаете, как запретить анонимный доступ к ресурсам вашего ASP.Net Core приложения на Linux-серверах. Не забудьте применить эти настройки в вашем проекте!

Аутентификация Kerberos и контроль доступа на основе ролей RBAC

В ASP.Net Core на Linux можно добавить поддержку аутентификации Kerberos и контроля доступа на основе ролей RBAC. Для этого необходимо настроить ваше приложение, добавить аутентификацию Kerberos и настроить RBAC.

Настройка аутентификации Kerberos

Для добавления аутентификации Kerberos вам необходимо выполнить следующие действия:

- Установите пакет NuGet «KerberosNet» в ваш проект ASP.Net Core.

- Создайте файл ключа Keytab и скопируйте его в ваш сервер

- В методе «ConfigureServices» вашего приложения добавьте следующий код:

services.AddAuthentication()

.AddKerberos((options) =>

{

options.Domain = "your.domain.com";

options.Kdc = "kdc.your.domain.com";

options.Keytab = "path/to/keytab";

options.AllowFallback = true;

});

Замените «your.domain.com» на ваш домен, «kdc.your.domain.com» на ваш KDC-сервер и «path/to/keytab» на путь до вашего файла ключа Keytab.

Теперь ваше приложение поддерживает аутентификацию Kerberos.

Настройка контроля доступа на основе ролей RBAC

Для настройки контроля доступа на основе ролей RBAC вам необходимо выполнить следующие действия:

- В вашем приложении добавьте атрибуты RBAC к методам или контроллерам, которые вы хотите ограничить доступом. Например:

[Authorize(Roles = "Admin")]

public IActionResult AdminPage()

{

// Ваш код

}

Здесь «Admin» — роль, которой требуется пользователь для доступа к методу «AdminPage».

Теперь, когда пользователь аутентифицируется через Kerberos, ему будет разрешен доступ только если он имеет роль «Admin».

Вы можете добавлять более сложную логику и настройки RBAC в вашем приложении, используя атрибуты и настройки ASP.Net Core.

Подтверждение и дополнительные настройки

В этой статье были представлены основные инструкции по настройке аутентификации Kerberos и контроля доступа на основе ролей RBAC в ASP.Net Core на Linux. Вы можете получить больше информации и дополнительные инструкции в документации ASP.Net Core и в других источниках.

Убедитесь, что ваше приложение выполняет требования по безопасности и корректно работает с аутентификацией Kerberos и контролем доступа на основе ролей RBAC в вашей среде.

Ссылки:

- Документация по аутентификации Kerberos в ASP.Net Core

- Документация по контролю доступа на основе ролей в ASP.Net Core

Сценарии с прокси и балансировщиком нагрузки

При разработке веб-приложений на ASP.Net Core на Linux часто возникает необходимость работать с прокси-серверами и балансировщиками нагрузки. В этом разделе мы рассмотрим некоторые сценарии, связанные с аутентификацией при использовании прокси и балансировщика нагрузки.

Если ваше приложение требует аутентификации NTLM, то вам необходимо включить поддержку NTLM в IIS, а также настроить свойства IIS, чтобы отключить аутентификацию по умолчанию.

Для включения поддержки NTLM в IIS, откройте IIS Manager и перейдите в раздел Sites. Выберите ваше веб-приложение и в свойствах сайта перейдите на вкладку Authentication. Выберите аутентификацию Windows Authentication и нажмите Enable.

Чтобы отключить аутентификацию по умолчанию, откройте файл launchSettings.json вашего проекта и добавьте следующий атрибут к соответствующей конфигурации:

"iisSettings": {

"windowsAuthentication": false,

"anonymousAuthentication": true

}

Теперь при публикации вашего приложения, настройки IIS будут сконфигурированы со значением, указанным в файле launchSettings.json.

Если вы используете прокси-сервер или балансировщик нагрузки перед своим веб-приложением, вам необходимо убедиться, что они настроены для поддержки прозрачной аутентификации NTLM. Для этого вам может потребоваться настроить соответствующие параметры на сервере или использовать инструкции по добавлению поддержки NTLM к вашему прокси-серверу или балансировщику нагрузки.

При использовании прокси-сервера или балансировщика нагрузки с аутентификацией NTLM, учетные данные пользователя будут передаваться с веб-приложения на прокси-сервер или балансировщик нагрузки. Поэтому важно убедиться, что ваш сервер настроен для поддержки аутентификации NTLM и не отключает передачу учетных данных пользователя.

Для настройки прокси или балансировщика нагрузки в среде Linux, вы можете использовать инструкции, предоставляемые разработчиком. Например, вам может потребоваться настроить файл конфигурации прокси-сервера, чтобы разрешить или запретить анонимный доступ, настроить хост и порт, а также указать, к каким доменам и страницам на прокси-сервере должен быть разрешен доступ.

В этой статье мы рассмотрели различные подходы к настройке прокси-сервера или балансировщика нагрузки для поддержки прозрачной аутентификации в ASP.Net Core на Linux. Вы можете использовать эти подходы в зависимости от вашей конкретной ситуации и требований вашего приложения.

Для получения более подробной информации по настройке и отладке прозрачной аутентификации, а также для доступа к другим статьям, связанным с различными сценариями аутентификации, обратитесь к документации Microsoft по ASP.Net Core.

Конфигурация среды с помощью IIS и IIS Express

ASP.Net Core предлагает несколько подходов для настройки аутентификации с использованием аутентификации на основе тикетов и аутентификации Windows в установках IIS и IIS Express. В данном разделе мы рассмотрим основные шаги по настройке среды для использования аутентификации в приложении ASP.Net Core.

Прежде всего, для использования аутентификации на основе тикетов и аутентификации Windows требуется наличие установленного и настроенного IIS или IIS Express. На серверах с IIS в нестандартных Azure App Services модуля не доступно.

Чтобы добавить аутентификацию в ваш сайт, выполните следующие действия:

- Откройте конфигурацию веб-приложения. Добавьте iisSettings в файле настроек проекта с добавлением к текущей секции содержимого объекта launchSettings.json.

- Внутри "iisSettings" добавьте необходимые атрибуты аутентификации. Для аутентификации на основе тикетов добавьте следующую секцию:

- Настройте аккаунт пользователя в Active Directory.

- Добавьте учетную запись пользователя в базу данных IIS и включите настройку связывания сервиса IIS.

- Настройте поддержку аутентификации и авторизации на сервере, где запущено приложение.

- Определите настройки аутентификации в файле Startup.cs в методе ConfigureServices. Добавьте следующий код для указания, что аутентификация должна быть обязательной:

- Для применения настроек аутентификации в приложении установите следующие параметры:

- Также можно добавить аутентификацию через атрибуты. Для этого просто добавьте атрибут [Authorize] над контроллером или действием, которое должно требовать аутентификации.

{

//...

"profiles": {

"IIS Express": {

//...

"iisSettings": {

//...

}

}

}

}

"windowsAuthentication": true,

"anonymousAuthentication": false

Чтобы использовать аутентификацию Windows, установите значение true для атрибута "windowsAuthentication". Чтобы отключить анонимную аутентификацию, установите значение false для атрибута "anonymousAuthentication".

Для аутентификации Windows необходимо дополнительно настроить машину, на которой запускается приложение. Для этого выполните следующие действия:

services.AddAuthentication(IISDefaults.AuthenticationScheme);

Это обеспечит использование аутентификации, указанной в параметрах аутентификации IIS.

services.Configure<IISOptions>(iis =>

{

iis.AuthenticationDisplayName = "Windows";

iis.AutomaticAuthentication = true;

});

Конкретные настройки указываются в соответствии с вашими потребностями.

Например:

[Authorize]

public class MyController : ControllerBase

{

//...

}

При использовании IIS или IIS Express для запуска приложений ASP.Net Core на Windows вы можете легко добавлять и настраивать аутентификацию. Помните, что для аутентификации Windows вам нужно настроить свою среду окружения и приложение, используя указанные выше подходы.

Настройка среды в Windows

Прозрачная аутентификация в ASP.Net Core также поддерживается в ОС Windows, позволяя упростить процессы безопасности и аутентификации.

Для настройки прозрачной аутентификации в Windows следует выполнить следующие шаги:

- В файле launchSettings.json вашего проекта ASP.Net Core добавьте свойство "iisSettings" и внутри него добавьте свойство "windowsAuthentication" со значением "enabled":

- В файле Startup.cs добавьте сервис аутентификации Windows в метод

ConfigureServicesс помощью методаAddAuthentication: - Если требуется ограничить доступ к определенным разделам вашего приложения на основе ролей, вы можете использовать атрибут

[Authorize(Roles = "RoleName")]. В этом случае аутентификация Windows будет автоматически получать информацию о роли пользователя из системы.

"iisSettings": {

"windowsAuthentication": "enabled"

}Это позволит включить автоматическую аутентификацию Windows для вашего приложения.

services.AddAuthentication(IISDefaults.AuthenticationScheme);Это добавит поддержку аутентификации Windows к вашему приложению. Теперь ваше приложение будет пытаться аутентифицировать пользователей с использованием учетных данных Windows.

Теперь ваше приложение ASP.Net Core будет сконфигурировано для аутентификации пользователей с помощью прозрачной аутентификации в Windows. Вы можете убедиться в этом, запустив ваше приложение в режиме отладки и просмотрев страницу, которая требует аутентификации. Если все настроено правильно, пользователей будет автоматически перенаправлять на страницу аутентификации Windows, а успешная аутентификация будет включать правильный доступ к вашему приложению.

Конфигурация аутентификации Windows в ASP.NET Core

ASP.NET Core предлагает возможность настройки аутентификации Windows, чтобы разрешить доступ к приложению только для определенных пользователей, аккаунтов или групп из доменной сети Windows.

Для начала настройки аутентификации Windows в ASP.NET Core, необходимо выполнить следующие шаги:

- Установить пакет Microsoft.AspNetCore.Authentication.Negotiate с помощью команды

dotnet add package Microsoft.AspNetCore.Authentication.Negotiate. - Открыть файл Startup.cs и добавить следующий код в метод ConfigureServices:

|

- Добавить атрибут

[Authorize]к методам контроллера, которые должны быть доступны только авторизованным пользователям. - Запустить приложение и открыть веб-страницу в браузере.

- При запросе подтверждения подлинности войти под учетной записью Windows.

При использовании аутентификации Windows, ASP.NET Core автоматически настраивает Kerberos и NTLM аутентификацию с помощью модуля ww-Authenticate, который добавляет заголовок аутентификации к запросу. Аутентификация происходит на стороне операционной системы, а не на стороне приложения.

При развертывании приложения на Linux, аутентификация Windows не действует и будет отключена по умолчанию. Это связано с тем, что Kerberos и NTLM аутентификация не поддерживаются в Linux. Вместо этого можно использовать аутентификацию OAuth, которая поддерживается на всей платформе ASP.NET Core.

В редакторе кода изменить файл appsettings.json или launchSettings.json, чтобы указать параметры аутентификации OAuth или добавить модуль аутентификации OAuth в метод Configure:

|

Возможно использование стандартной формы аутентификации ASP.NET Core, которая позволяет пользователям регистрироваться, входить, показывать и изменять данные учетной записи. Это делается с помощью методов AddDefaultIdentity и AddDefaultUI в методе ConfigureServices.

Также можно настроить аутентификацию Windows для развертывания приложения на IIS или IIS Express. В этом случае аутентификацию Windows следует настроить в конфигурации IIS и добавить модули аутентификации в файл web.config при размещении приложения на IIS. Для IIS Express можно использовать параметр команды --windows-authentication.enabled.

Важно отметить, что авторизация Windows не будет работать, если приложение развернуто через Kestrel или httpsys (для Windows). В таких случаях следует использовать другие методы аутентификации.

Авторизация пользователей

Встроенная аутентификация

В ASP.Net Core предоставляется встроенная система аутентификации, которая позволяет легко настроить аутентификацию пользователей на основе различных схем и провайдеров. Виды аутентификации представлены в виде middleware и могут включать в себя аутентификацию на уровне HTTP, JWT-токены, OAuth, Kerberos и другие.

Аутентификация вложенных ресурсов

Для обеспечения безопасности вложенных ресурсов приложения, таких как изображения, скрипты и стили, ASP.Net Core предоставляет возможность настройки аутентификации вложенных ресурсов. Это позволяет предоставлять доступ только авторизованным пользователям к конкретным файлам или папкам.

Настройка авторизации

Для настройки авторизации пользователей в ASP.Net Core можно использовать класс AuthorizationOptions. С помощью этого класса можно настроить различные политики безопасности, устанавливать требования к ролям и разрешениям, а также настраивать обработчики событий во время аутентификации и авторизации.

Пример настройки авторизации:

public void ConfigureServices(IServiceCollection services)

{

services.AddAuthorization(options =>

{

options.AddPolicy("RequireAdminRole", policy =>

policy.RequireRole("Admin"));

});

}

Настройка аутентификации Kerberos.NET

Для настройки аутентификации Kerberos.NET в ASP.Net Core необходимо добавить пакет Microsoft.AspNetCore.Authentication.KerberosNet в проект. Затем в файле Startup.cs в методе ConfigureServices нужно добавить настройку аутентификации:

public void ConfigureServices(IServiceCollection services)

{

services.AddAuthentication()

.AddKerberosNet(options =>

{

options.Log.Level = Kerberos.NET.Logging.LogLevel.Debug;

options.Log.LogFilePath = "kerberos.log";

});

}

Аутентификация Kerberos в Linux

Для настройки аутентификации Kerberos в Linux необходимо выполнить следующие действия:

- Установить пакеты

krb5-configиlibkrb5-dev. - Создать учетную запись пользователя в Active Directory.

- Настроить свое приложение для работы с Kerberos.

- Создать безопасное пространство имен (SPN) для вашего приложения.

- Настроить Kerberos для работы с вашим сервером ASP.Net Core.

Отключение аутентификации Kerberos

Если вам требуется отключить аутентификацию Kerberos, например, для отладки или тестирования, вы можете использовать следующий код:

public void ConfigureServices(IServiceCollection services)

{

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = KerberosDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = KerberosDefaults.AuthenticationScheme;

options.DefaultScheme = KerberosDefaults.AuthenticationScheme;

})

.AddKerberos((options) =>

{

options.DisableAuthentication = true;

});

}

В данном примере мы выставляем параметр DisableAuthentication в значении true, что отключает аутентификацию Kerberos для всего приложения.

В этом разделе мы подробно рассмотрели различные подходы к аутентификации и авторизации пользователей в ASP.Net Core. Теперь вы можете выбрать подход, который наиболее подходит для вашего приложения и корректно настроить его.

Видео:

Аутентификация и авторизация - OAuth, OIDC, IdentityServer

Аутентификация и авторизация - OAuth, OIDC, IdentityServer by Platinum DEV 13,662 views 2 years ago 7 minutes, 22 seconds