- Как можно исправить ошибку получения мандатных атрибутов в PostgreSQL?

- Решение проблемы с мандатными атрибутами в PostgreSQL

- Использование rbac-модулей для ограничения доступа

- Аутентификация пользователей на уровне операционной системы

- Установка MAC в PostgreSQL для Astra Linux

- Мандатные атрибуты и мандатное управление доступом

- Установка модуля selinux и sepgsql

- Проверка и настройка мандатной политики

- Применение мандатных атрибутов к базам данных

- Заключение

- Возможные способы исправления ошибки получения мандатных атрибутов

- Пять ответов на вопросы о мандатных атрибутах в PostgreSQL

- Как настроить мандатное разграничение доступа в операционных системах Astra Linux

- Операционные системы Astra Linux и их совместимость с СУБД

- Пример использования уровней доступа в Astra Linux:

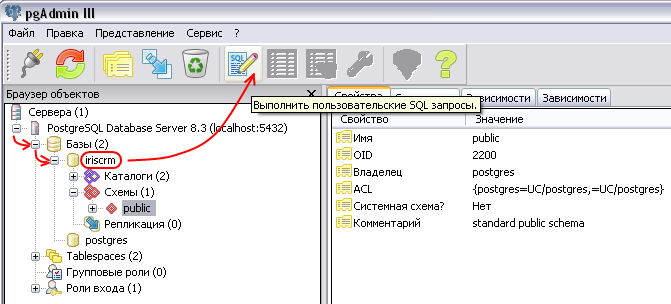

- Как подключиться к базе данных под вновь созданным пользователем

- 1. Создание нового пользователя

- 2. Настройка доступа к базе данных

- 3. Подключение к базе данных под вновь созданным пользователем

- Работа с MAC в PostgreSQL для SELinux

- Видео:

- How to Grant User Permissions Postgres

Как можно исправить ошибку получения мандатных атрибутов в PostgreSQL?

PostgreSQL — одна из самых популярных и мощных систем управления базами данных. Она широко используется как на локальных системах, так и в сетях с высоким уровнем безопасности.

Однако иногда при работе с PostgreSQL может возникать ошибка получения мандатных атрибутов, которая препятствует нормальному взаимодействию с базой данных. Это может произойти после отключения или изменения операционных системных модулей, отвечающих за разграничение доступа к файловой системе.

Мандатная модель безопасности PostgreSQL, основанная на SELinux, обеспечивает информационную безопасность и контроль доступа к объектам базы данных в соответствии с созданными системными метками безопасности. Каждый пользователь обладает своим мандатным уровнем, а каждый объект базы данных имеет мандатную метку, определяющую его уровень конфиденциальности.

Для исправления ошибки получения мандатных атрибутов необходимо проверить, что SELinux включен и настроен на нужный уровень безопасности. Для этого можно использовать различные инструменты, такие как команда sestatus или фаиловые модули SELinux.

Решение проблемы с мандатными атрибутами в PostgreSQL

Мандатные атрибуты в PostgreSQL позволяют установить ограничения на доступ к данным на основе уровней конфиденциальности и разграничить доступ пользователей к различным частям базы данных. Однако, иногда возникают ситуации, когда получение мандатных атрибутов невозможно или они отображаются некорректно. Для решения этой проблемы существует несколько средств.

Использование rbac-модулей для ограничения доступа

Одним из способов решения проблемы с мандатными атрибутами является использование rbac-модулей (ролевой доступ на основе ролей), которые позволяют управлять доступом пользователей на уровне сервера. Такие модули могут быть реализованы как дополнительные расширения PostgreSQL, например, postgresRx.

Аутентификация пользователей на уровне операционной системы

Для улучшения безопасности и решения проблем с мандатными атрибутами можно использовать авторизацию пользователей на базе операционной системы. В этом случае, доступ к базе данных будет осуществляться через идентификаторы пользователей в операционной системе, что позволит более надежно контролировать доступ.

Другим альтернативным решением является использование механизма меток безопасности, который позволяет представить информацию о конфиденциальности и разграничении доступа в виде меток на уровне данных. Это позволяет более гибко и точно управлять доступом к данным на основе их значений мандатных атрибутов.

В целом, решение проблемы с мандатными атрибутами в PostgreSQL может быть представлено комплексом мер, включающих в себя как саму настройку базы данных, так и совершенствования на уровне операционной системы и сети. Однако, каждая ситуация требует индивидуального анализа и выбора наиболее подходящего подхода для конкретного случая.

Установка MAC в PostgreSQL для Astra Linux

В некоторых случаях сотрудники, включая пользователей высокого уровня, могут столкнуться с ограничениями доступа к базам данных на основе операционной системы. Для решения этой проблемы рекомендуется установка подсистемы мандатного доступа (MAC) в PostgreSQL для Astra Linux.

Мандатные атрибуты и мандатное управление доступом

Мандатные атрибуты (MAC) являются средством различения доступа и обеспечения конфиденциальности информации в различных уровнях безопасности. В PostgreSQL система MAC представлена модулем SE-PostgreSQL или sepgsql. Она разработана с целью повышения уровня безопасности баз данных и предоставления средств аутентификации и авторизации на основе меток объектов.

Мандатное управление доступом (MAC) требуется для установки ограничений на операции, которые пользователи могут выполнять с данными в базе данных. Этот механизм позволяет разграничивать права доступа пользователей на различные уровни секретности и конфиденциальности.

Установка модуля selinux и sepgsql

Для установки модуля sepgsql, использующего мандатную модель SELinux, необходимо выполнить следующие шаги:

- Установите пакеты selinux и postgresql-contrib:

sudo apt-get install selinux postgresql-contrib - Загрузите модуль sepgsql:

sudo semodule -i /usr/share/selinux/packages/postgresrx.pp

После завершения этих шагов модуль sepgsql будет активирован для PostgreSQL.

Проверка и настройка мандатной политики

После установки модуля sepgsql вам необходимо проверить текущую мандатную политику и настроить необходимые параметры. Выполните следующие действия:

- Откройте файл конфигурации PostgreSQL:

sudo nano /etc/postgresql/13/main/postgresql.conf - Раскомментируйте или добавьте следующие строки для активации модуля sepgsql:

# This option specifies a list of custom shared libraries to be

# preloaded into each backend. Use this to load custom-written

# plugins. (change requires restart)

shared_preload_libraries = 'sepgsql' - Сохраните и закройте файл конфигурации.

- Перезапустите сервер PostgreSQL:

sudo service postgresql restart

После перезапуска сервера PostgreSQL модуль sepgsql будет загружен и активирован.

Применение мандатных атрибутов к базам данных

Чтобы применить мандатные атрибуты к базам данных, используйте команды:

psql -U postgres -c 'CREATE EXTENSION sepgsql;'— создание расширения sepgsql для базы данных.psql -U postgres -d dbname -c 'ALTER DEFAULT PRIVILEGES IN SCHEMA public GRANT ALL ON TABLES TO sepgsql;'— предоставление прав sepgsql на выполнение операций в схеме public.

После выполнения этих команд мандатные атрибуты будут применены к базам данных PostgreSQL.

Заключение

Установка MAC в PostgreSQL для Astra Linux позволяет управлять правами доступа пользователей на уровне мандатных атрибутов. С помощью модуля sepgsql и мандатной политики SELinux вы можете обеспечить безопасность данных и контролировать доступ к ним. При этом стоит помнить, что развитие и настройка мандатного доступа требует внимательного анализа и понимания требований вашей организации.

Возможные способы исправления ошибки получения мандатных атрибутов

В случае возникновения ошибки получения мандатных атрибутов в PostgreSQL, существует несколько подходов к ее исправлению. Представляем вам некоторые из них:

- Проверьте версию PostgreSQL. Убедитесь, что у вас установлена последняя версия, так как в новых версиях могут быть исправлены ошибки и уязвимости.

- Проверьте наличие уровней разграничения доступа. Убедитесь, что уровни доступа правильно настроены и соответствуют требованиям вашей системы.

- Проверьте настройки безопасности. Убедитесь, что параметры защищенной аутентификации и контроля доступа правильно сконфигурированы.

- Изучите документацию по PostgreSQL. Ознакомьтесь с инструкциями по использованию механизма разграничения доступа в PostgreSQL и устранению возможных ошибок.

- Обновите соответствующие пакеты и компоненты. Проверьте, что у вас установлена самая актуальная версия PostgreSQL и связанных с ней компонентов.

Кроме того, вы можете воспользоваться набором инструментов и совершенствованиями, созданными сообществом пользователей PostgreSQL. Например, доступен парсер parsec, который позволяет работать с метками безопасности и уровнями секретности.

В некоторых случаях возможно использование механизма разграничения доступа Sepgsql, основанного на метках. Этот механизм может быть использован для создания защищенной среды и контроля доступа пользователей.

Не забывайте о важности обновления программного обеспечения и мониторинге уязвимостей. PostgreSQL — открытая база данных, поэтому уязвимости могут быть представлены через различные параметры и методы эксплуатации. Поддерживайте свою установку PostgreSQL в актуальном состоянии, следуйте рекомендациям производителя и обращайтесь за помощью к сообществу пользователей.

Пять ответов на вопросы о мандатных атрибутах в PostgreSQL

| 1. Что такое мандатные атрибуты в PostgreSQL? |

| Мандатные атрибуты разработана для обеспечения конфиденциальности информации на различных уровнях доступа. Она основана на модели безопасности и интегрирована в ядро операционной системы Linux. Модель безопасности ДП-модель (Discretionary Policy) определяет политику безопасности для объектов (файлов и директорий). Она также обеспечивает разграничение доступа на уровне пользователя. |

| 2. Как получить мандатные атрибуты в PostgreSQL? |

Для получения мандатных атрибутов в PostgreSQL требуется использовать команду my_user=# SELECT * FROM pg_stat_replication; на уровне базы данных. Эта команда показывает текущую информацию о репликации сервера. |

| 3. Как исправить ошибку получения мандатных атрибутов в PostgreSQL? |

Если вы столкнулись с ошибкой получения мандатных атрибутов в PostgreSQL, вам следует проверить следующее:

Если проблема не устраняется после выполнения этих действий, рекомендуется обратиться к документации PostgreSQL или обратиться в техническую поддержку. |

| 4. Какую роль играют мандатные атрибуты в обеспечении безопасности PostgreSQL? |

| Мандатные атрибуты в PostgreSQL играют важную роль в обеспечении безопасности баз данных. Они позволяют ограничивать доступ к конфиденциальной информации на основе различных уровней безопасности. Такая модель безопасности позволяет пользователю получать только те данные, к которым у него есть доступ, и предотвращает несанкционированный доступ или модификацию данных. |

| 5. Какие еще возможности предоставляют мандатные атрибуты в PostgreSQL? |

| Одной из дополнительных возможностей, предоставляемых мандатными атрибутами в PostgreSQL, является возможность установки мандатной метки на объекты базы данных. Это позволяет определенным пользователям или группам пользователей получить доступ только к определенной информации на основе метки, уровня доступа и прав доступа. Также мандатные атрибуты могут быть использованы для реализации принципа наименьших привилегий (RBAC) и обеспечения защиты от SQL-инъекций и других атак на базу данных. |

Как настроить мандатное разграничение доступа в операционных системах Astra Linux

Один из ключевых инструментов мандатного разграничения доступа в Astra Linux — SELinux. Он входит в состав операционной системы и предоставляет инструменты для настройки мандатного разграничения. SELinux позволяет установить метки безопасности на файлы, директории и другие ресурсы системы, а затем определить правила доступа для объектов с соответствующими метками.

Для настройки мандатного разграничения доступа в Astra Linux, в первую очередь, необходимо установить компонент SEPGSQL. Этот компонент предоставляет возможность задать метки безопасности на уровне PostgreSQL — одной из самых популярных СУБД в мире.

После установки компонента SEPGSQL, необходимо настроить его параметры. Для этого можно воспользоваться командой «setsebool», которая позволяет изменить значение соответствующего параметра SELinux. Например, чтобы включить мандатное разграничение доступа для PostgreSQL, можно выполнить следующую команду:

setsebool -P postgresql_selinux_transition=on

Если команда выполнена успешно, то мандатное разграничение доступа в PostgreSQL будет включено.

В дополнение к SELinux, в Astra Linux также доступны и другие средства для мандатного разграничения доступа, такие как LAPPADULE, которые позволяют управлять метками безопасности на уровне файловой системы и сетевых потоков.

В итоге, настройка мандатного разграничения доступа в операционных системах Astra Linux включает в себя следующие шаги:

- Установка и настройка компонента SEPGSQL для мандатного разграничения доступа в PostgreSQL.

- Изменение параметров SELinux с помощью команды «setsebool».

- Использование дополнительных средств, таких как LAPPADULE, для контроля меток безопасности на уровне файловой системы и сетевых потоков.

Мандатное разграничение доступа является важной составляющей системы безопасности информационных систем. Его внедрение позволяет установить строгие ограничения на доступ пользователей и процессов к различным компонентам системы, обеспечивая высокий уровень безопасности информационных ресурсов.

Операционные системы Astra Linux и их совместимость с СУБД

Операционные системы Astra Linux позволяют более гибко работать с мандатными атрибутами в СУБД. В составе Astra Linux имеется уникальная DP-модель, которая представляет собой развитие RBAC-модели. В рамках данной модели каждому субъекту (пользователю или группе пользователей) может быть назначен определенный набор доступа к объектам базы данных, таких как таблицы и записи.

DP-модель в Astra Linux базируется на локальных уровнях секретности, что позволяет гибко настроить разграничение доступа не только на уровне пользователей, но и на уровне отдельных записей в таблицах. Такая гранулярность разграничения доступа к данным увеличивает безопасность взаимодействия с информацией и создает синергию между ОС и СУБД.

В ОС Astra Linux доступ к данным осуществляется на основе уровней секретности, каждый из которых имеет свои уровни доступа к объектам. Например, секретарь может иметь доступ к уровню секретаря, но не иметь доступа к уровню руководителя. Такая гибкость позволяет точно определить, какие сотрудники имеют доступ к определенным данным в СУБД.

В Astra Linux также есть возможность настройки прав доступа на уровне объектов СУБД. Это позволяет установить разграничение доступа к определенным таблицам и записям для конкретных пользователей или групп пользователей. Такая конфигурация уровней доступа обеспечивает более тщательный контроль над данными и повышает уровень конфиденциальности.

Пример использования уровней доступа в Astra Linux:

| Пользователь | Уровень доступа |

|---|---|

| user1 | Уровень 1 |

| user2 | Уровень 2 |

| user3 | Уровень 3 |

В данном случае, пользователь user1 имеет доступ только к уровню 1, пользователь user2 — к уровню 2 и т.д. Такая гибкая настройка прав доступа позволяет реализовать множество сценариев взаимодействия с данными и обеспечивает защиту от уязвимостей и несанкционированного доступа.

Astra Linux предлагает мощные средства для конфигурации прав доступа на уровне операционной системы и СУБД. Благодаря использованию DP-модели и уровней доступа, можно точно определить, какие пользователи имеют доступ к объектам базы данных, проводить разграничение доступа на уровне записей и обеспечить высокий уровень конфиденциальности данных.

Как подключиться к базе данных под вновь созданным пользователем

При работе с базой данных PostgreSQL в среде разработки важно иметь возможность подключения к базе данных под вновь созданным пользователем. В этом разделе мы рассмотрим, как это сделать.

1. Создание нового пользователя

Перед тем, как подключиться к базе данных под новым пользователем, необходимо создать его в самой системе баз данных. Для этого можно воспользоваться специальной командой CREATE ROLE. Например, для создания пользователя «newuser» с паролем «password» воспользуйтесь следующей командой:

CREATE ROLE newuser WITH LOGIN PASSWORD 'password';Обратите внимание, что пользователь должен иметь необходимые права доступа и привилегии для работы с базой данных, с которой вы планируете подключиться.

2. Настройка доступа к базе данных

После создания нового пользователя следует настроить его доступ к базе данных. Для этого нужно предоставить пользователю требуемые разрешения на выполнение операций с базой данных. Например, чтобы пользователь «newuser» мог выполнять операции чтения и записи с базой данных «exampledb», воспользуйтесь следующей командой:

GRANT ALL PRIVILEGES ON DATABASE exampledb TO newuser;В данном примере пользователю «newuser» предоставляются полные права доступа к базе данных «exampledb», включая возможность чтения, записи и изменения данных.

3. Подключение к базе данных под вновь созданным пользователем

После создания пользователя и настройки его доступа к базе данных можно подключиться к базе данных под вновь созданным пользователем. Для этого можно использовать команду psql. Например, для подключения к базе данных «exampledb» с использованием пользователя «newuser», введите следующую команду:

psql -d exampledb -U newuserПосле ввода команды вам может потребоваться ввести пароль пользователя «newuser».

После успешного ввода пароля вы будете подключены к базе данных «exampledb» под пользователем «newuser» и сможете работать с базой данных в соответствии с разрешениями и правами доступа, предоставленными этому пользователю.

Это был уникальный раздел статьи о том, как подключиться к базе данных под вновь созданным пользователем в PostgreSQL. Мы рассмотрели шаги по созданию пользователя, настройке его доступа и подключению к базе данных.

Работа с MAC в PostgreSQL для SELinux

В случае использования SELinux в Linux и PostgreSQL, предельно важной составляющей является мандатные атрибуты, также известные как метки уровней безопасности (MAC labels). Они обеспечивают доступ к объектам в БД только пользователям с соответствующими уровнями доступа. Всегда рекомендуется работать с мандатными атрибутами, чтобы защитить базу данных от возможных уязвимостей и ситуаций.

Для получения мандатной метки, уровня безопасности или проверки информационных атрибутов SELinux в PostgreSQL, сотрудники компании «Синергия-БД» могут использовать следующие инструкции:

- Убедитесь, что модули SELinux (sepgsql) подключены и активны на сервере PostgreSQL.

- Создайте пользователя (например, my_user) с необходимыми мандатными атрибутами.

- Зайдите в базу данных PostgreSQL с помощью учетных данных этого пользователя. Если необходимо, выполните команду

sudo -u my_user psql. - Используйте команду

SELinux modeдля получения информации о текущем уровне SELinux. - Чтобы получить информацию только о метке мандата, используйте команду

SELinux label. - Повторите те же действия для различных пользователей и объектов БД, чтобы проверить работу мандатных атрибутов в различных ситуациях.

Таким образом, работа с MAC в PostgreSQL для SELinux обеспечивает защищенную среду доступа к данным, базирующуюся на уровнях безопасности. Это важная составляющая безопасности информационных систем компании «Синергия-БД» и русской компании Русбитех-Астра, которая специализируется на совершенствовании ОС Linux и PostgreSQL.

Видео:

How to Grant User Permissions Postgres

How to Grant User Permissions Postgres by Redincs Technology 470 views 2 months ago 4 minutes, 44 seconds