- Управление загрузчиками EFI в Linux: режим безопасной загрузки Secure Boot

- Управление загрузчиками EFI в Linux

- Как работают загрузчики в системах с UEFI и Secure Boot

- Режим безопасной загрузки Secure Boot

- Проверка ваших загрузчиков

- Шаг 1: Изучение ключей безопасности

- Шаг 2: Проверка файла загрузчика

- Шаг 3: Получение подписанного загрузчика

- Шаг 4: Проверка других загрузчиков

- Что такое режим безопасной загрузки Secure Boot

- Использование подписанного загрузчика

- Подписывание загрузчика

- Использование подписанного загрузчика в Linux

- Использование программы Shim из системы Fedora

- Использование загрузчика PreLoader от Linux Foundation

- Как использовать загрузчик PreLoader:

- Ограничения использования загрузчика PreLoader:

- Отключение режима Secure Boot

- GRUB

- systemd-boot (Gummiboot)

- Видео:

- LPIC 101.2 Процесс загрузки Linux

Управление загрузчиками EFI в Linux: режим безопасной загрузки Secure Boot

Один из ключевых моментов в управлении загрузчиками EFI в Linux — это режим безопасной загрузки Secure Boot. Этот режим позволяет проверять цифровые подписи загрузочных файлов, обеспечивая тем самым более высокую степень безопасности системы.

Однако, для работы с загрузчиками в данном режиме, требуется использование подписанных образов ядер и инициализационных файлов. В ранних версиях режима безопасной загрузки подпись образов обеспечивалась с помощью утилиты sbsigntool, которая использовалась для подписывания загрузочных файлов.

К сожалению, обсуждение безопасности и подписи файлов в EFI-загрузчиках является сложной темой, которая требует изучения и практики. Но чтобы быстро освоить этот процесс, вам следует сделать собственный образ загрузчика, подписать его собственными ключами, которые вы должны создать. В общем, использование подписанных версий загрузчика является решением.

Управление загрузчиками EFI в Linux

EFI System Partition (ESP) — раздел файловой системы EFI, предназначенный для хранения загрузчиков и других файлов, необходимых для загрузки операционной системы.

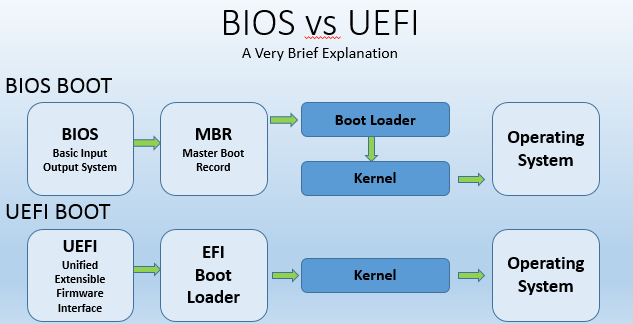

UEFI — новый более современный стандарт загрузки системы в сравнении с более ранним стандартом BIOS. Одним из его основных преимуществ является поддержка режима Secure Boot, который позволяет контролировать запуск только подписанных загрузчиков и программ.

В Linux-Ubuntu и других дистрибутивах несколько управляемых загрузчиков, например GRUB2, systemd-boot, rEFInd, Clover и другие.

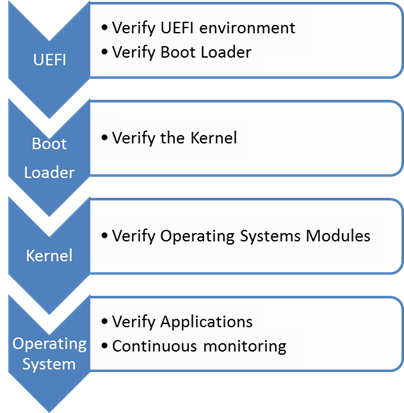

Режим безопасной загрузки (Secure Boot) — это режим, включенный в UEFI, при котором загрузчики и ядро должны быть подписаны цифровой подписью. Это предназначено для повышения безопасности системы и предотвращения загрузки вредоносного кода.

Перед добавлением своих загрузчиков и выключением Secure Boot, необходимо изучить работу этого режима, его преимущества и ограничения. Secure Boot обеспечивает дополнительный контроль при загрузке операционной системы и защищает от несанкционированной модификации кода.

Для подписывания загрузчиков и ядра используется подпись предоставляемая Canonical или другими доверенными организациями, а также можно создать собственный ключ и подписывать им свои загрузчики и ядро.

Причина использования Secure Boot заключается в том, что вредоносный код может быть загружен вместе с обычными загрузчиками и повлиять на нормальную работу системы.

Как работают загрузчики в системах с UEFI и Secure Boot

EMF загрузчики подходят к задаче загрузки системы вместе с обычными режимами BIOS и UEFI.

Если Secure Boot выключен, может быть использован любой загружаемый код, включая самый плохой вредоносный код.

Другой способ — это использование подписанных загрузчиков и ядра. Подпись хранится в виде подписанного хэша загрузчика файла на разделе ESP. При запуске загрузчика UEFI проверяет подпись закрытого ключа наличия, после которого он загружает изменжееную программу и запускает ее.

Режим Secure Boot заставляет загрузчики перейти к подписыванию своих двоичных файлов двоичными хэшами. Для восстановительного кода может быть добавлен подписанный реструктурированный код обращения к подписанному загрузчику, чтобы обеспечить загрузку неподписанных загрузчиков.

Режим безопасной загрузки Secure Boot

Режим безопасной загрузки был введен в 2012 году и позволяет предотвратить загрузку или выполнение программ и загрузчиков, которые не подписаны официальными лицензионными ключами. Это улучшает безопасность компьютера, так как предотвращает установку или загрузку программ с недоверенных источников.

В Linux для работы с режимом безопасной загрузки используются различные инструменты, такие как shim, grub2, elilo и другие. Также существует утилита hashtool, которая позволяет подписать и проверить эти исполняемые файлы загрузчиков.

Для установки и настройки безопасного режима загрузки в Linux вы можете воспользоваться модулем MOKCER и сделать все необходимые параметры и настройки с помощью командной строки. Но лучше всего использовать графический интерфейс, который предоставляет само приложение MOKCER. Найдите его в списках приложений своей операционной системы и выберите нужные параметры безопасности.

Если ваша материнская плата поддерживает Secure Boot, вам необходимо убедиться, что эта функция включена в настройках BIOS или UEFI. Возможно, вам потребуется обновить прошивку до последней версии, чтобы включить режим безопасной загрузки.

В ситуации, когда ваш компьютер не поддерживает Secure Boot или отказывается запускаться после включения этого режима, есть вариант использования собственного загрузчика, который поддерживается настройками UEFI. Один из таких вариантов — это использование PreLoader или установка собственного модуля подписания загрузчика.

Исходный код безопасного режима загрузки Secure Boot был открыт Фондом Linux в 2012 году под лицензией GNU GPL. Это означает, что пользователи могут самостоятельно собирать и подписывать свои собственные загрузчики с помощью открытых инструментов и ключей безопасности.

Режим безопасной загрузки Secure Boot является важной частью безопасности компьютера. Если вы ранее не слышали об этом, то лучше пользоваться этой функцией для защиты ваших данных и операционной системы Linux.

Однако стоит помнить, что режим безопасной загрузки Secure Boot не является единственным средством защиты. Для полного обеспечения безопасности вашего компьютера вам также следует обеспечить защиту от вредоносного кода, использовать антивирусные программы и принимать другие меры по обеспечению безопасности.

Проверка ваших загрузчиков

Безопасность вашего компьютера зависит от того, какие загрузчики используются при запуске операционной системы. В этой статье мы рассмотрим следующие вопросы: какие загрузчики обычно используются в Linux-дистрибутивах, как проверить загрузчики на вашем компьютере и что делать в ситуации, если ваш загрузчик отказывается загружаться в режиме Secure Boot.

Шаг 1: Изучение ключей безопасности

Для проверки загрузчиков вам потребуются ключи безопасности, которые обычно поставляются с вашим дистрибутивом Linux. Если вы не знаете, где находятся ключи безопасности или не установили их, лучше всего обратиться к документации вашего дистрибутива.

Шаг 2: Проверка файла загрузчика

Сначала проверьте, запускается ли ваш загрузчик с ключом безопасности. Для этого выполните следующую команду:

efi-hashtool -a -vv /boot/загрузчик.efiВ результате вы должны увидеть значение ключа-хеша, соответствующего вашему загрузчику. Если значение ключа-хеша отсутствует или не совпадает с ожидаемым, значит, ваш загрузчик не подписан ключом безопасности и недоступен для Secure Boot.

Шаг 3: Получение подписанного загрузчика

Если ваш загрузчик не подписан ключом безопасности, вам нужно получить подписанный загрузчик. В большинстве случаев вы можете сделать это, установив дополнительный пакет-программу. Например, для получения подписанного загрузчика shim в Ubuntu вы можете выполнить следующую команду:

apt-get install shim-signedПосле установки подписанного загрузчика вам нужно выбрать его для использования в качестве загрузчика по умолчанию. Обратитесь к документации вашего дистрибутива для получения подробной информации.

Шаг 4: Проверка других загрузчиков

Если у вас есть другие загрузчики, такие как GRUB или systemd-boot, проверьте их таким же образом, используя ключи безопасности.

Если ваши загрузчики не подписаны ключами безопасности, вам может понадобиться получить и установить ключи. Можно обратиться к открытым исходным кодам EFI Foundation или использовать другие источники, предлагаемые платформой EFI.

Обратите внимание, что процесс проверки и обновления загрузчиков может отличаться в зависимости от дистрибутива Linux, который вы используете. Для получения наиболее точных и подробных инструкций консультируйтесь с официальной документацией вашего дистрибутива.

Что такое режим безопасной загрузки Secure Boot

В режиме безопасной загрузки Secure Boot компьютер использует специальный ключ, который является частью самого загрузчика и позволяет проверить целостность и подлинность всех компонентов, загружаемых во время запуска. По умолчанию ключ привязан к имени производителя материнкой платформы, но его можно изменить на свое собственное имя или использовать ключи от других версий.

Для создания контроля загрузки и подписи файлов используются двоичные файлы с расширением .cer или .auth, которые создает разработчик загрузчика. Эти файлы могут быть созданы разработчиками или пользователями с использованием утилиты mokcer.

В режиме безопасной загрузки Secure Boot используется подпись файлов ядра и загрузчиков, чтобы убедиться, что они не изменены и не содержат вредоносных программ. Таким образом, система проверяет цифровую подпись, которая находится в двоичных файлах, перед загрузкой операционной системы.

Для выполнения безопасной загрузки в режиме Secure Boot необходимо убедиться, что загрузчики и файлы, используемые операционной системой, имеют действующую цифровую подпись. Если подпись отсутствует, загрузчик или файл не будет загружен. Это обеспечивает защиту от вредоносных программ и повышает безопасность системы.

В режиме безопасной загрузки Secure Boot может быть включенным или отключенным на компьютере. Если режим Secure Boot включен, то загрузчик и файлы должны быть подписаны действительным ключом, чтобы быть загруженными. Если режим Secure Boot отключен, загрузчики и файлы могут быть загружены без проверки подлинности. Это может быть полезно, например, при установке сторонних операционных систем или тестировании программ.

Для выбора режима безопасной загрузки Secure Boot и других вариантов загрузки необходимо установить точку входа в BIOS/UEFI. Это может быть сделано в начале загрузки компьютера, нажав определенную клавишу. В местах, где такой вход не установлен, выбор режима загрузки может быть выполнен с использованием программ, специальных для этого.

Использование подписанного загрузчика

В режиме безопасной загрузки Secure Boot компьютера, используя UEFI (Unified Extensible Firmware Interface), загрузчики должны быть подписаны, чтобы запускать только доверенные коды. В Linux, чтобы использовать подписанный загрузчик, необходимо следовать ряду инструкций.

Подписывание загрузчика

Чтобы использовать подписанный загрузчик, вы должны иметь доступ к пакету UEFI Secure Boot. Некоторые дистрибутивы Linux могут уже поставляться с подписанными загрузчиками, но если вы используете собственный дистрибутив, вам необходимо собрать свой собственный подписанный загрузчик.

Само ядро Linux может быть подписано собственным сертификатом поставщиками или предоставлено поставщиками, такими как VeriSign. В следующем примере используется сертификат поставщика.

Использование подписанного загрузчика в Linux

1. Ваш загрузчик должен быть подписан соответствующим сертификатом, который находится в режиме Secure Boot. Если вы собираете свой собственный загрузчик, вас должны поставляться собственным сертификатом, который подтверждает подлинность вашего загрузчика.

2. При загрузке компьютера в режиме Secure Boot выберите подписанный загрузчик вместо ранних не подписанных загрузчиков.

3. Ваш загрузчик будет загружать и запускать подписанное ядро, если оно использует подпись, которая действительна для вашего загрузчика.

4. Установка параметров Secure Boot в вашем BIOS или UEFI может потребоваться для включения режима безопасной загрузки.

Сожалению, в ряде дистрибутивов Linux подпись также может понадобиться для файлов, используемых при загрузке системы, таких как файлы конфигурации или драйверы. В этом случае, вы должны подписать эти файлы с тем же сертификатом, что и ваш загрузчик.

Использование подписанного загрузчика обеспечивает повышенную безопасность для вашей системы Linux, так как предотвращает использование вредоносной загрузочной нагрузки или прошивки, которая может привести к компрометации системы.

Использование программы Shim из системы Fedora

Если у вас уже установлен Shim, вы можете использовать его для добавления своих собственных ключей. В этом случае, вам следует установить ваш ключ MOK в variables Key Enrollment key (KEK) таким образом, чтобы этот ключ был включен в файл variables.

Момент, когда Shim проверяет двоичные файлы ключей KEK, например, для гарантированной проверки загрузки устанавливаемых программ или файлов EFI со значениями по умолчанию.

Для использования Shim, вы должны установить следующие программы:

— Shim (или EDK2, если у вас есть файлы .esl)

— refind, elilo или grub (или любой другой загрузчик, который может быть загружен в режиме безопасной загрузки с помощью Shim)

— mokmanagerefi (для создания ключей MOK и управления ними)

Затем вам нужно будет установить и настроить Shim. Это можно сделать, выполнив следующие действия:

1. Установите Shim в вашей системе.

2. Запустите mokmanagerefi и создайте ключ MOK для ваших программ.

3. Запустите команду ‘shim-install’ для установки Shim в вашей системе.

4. Перезагрузите свой компьютер.

После этого должна появиться возможность выбора образа загрузки. Выберите Shim из меню загрузки. Причина выбора Shim вместо других загрузчиков заключается в том, что Shim может удостовериться в самом начале загрузки системы, в то время как другие загрузчики выполняются только после проверки загрузочных файлов системы.

В некоторых дистрибутивах есть Shim-образы, которые можно использовать для загрузки системы, вместо того, чтобы компилировать и устанавливать свою собственную программу Shim. Это лучший вариант для пользователей, которые хотят использовать Shim, но не хотят изучать и выполнять все этапы установки и настройки Shim.

Использование Shim позволяет запускать загрузчики из других мест на диске, а также добавлять свои собственные программы. Это особенно полезно для разработчиков и поставщиков программ, которые хотят использовать двоичные файлы в своих дистрибутивах или для создания восстановительных точек для своих пользователей.

Использование загрузчика PreLoader от Linux Foundation

Для этого нужно убедиться, что ваша операционная система Linux подписывает программу загрузчика PreLoader с помощью своего собственного ключа. Это можно сделать в процессе первоначальной загрузки системы или на этапе восстановительного режима.

Версия загрузчика PreLoader, доступная в пакетах Linux, подписывается ключом Linux Foundation. Использование этого ключа гарантирует подлинность и безопасность загрузчика.

Как использовать загрузчик PreLoader:

1. Убедитесь, что ваша система имеет поддержку режима Secure Boot.

2. Загрузите загрузчик PreLoader из репозитория Linux Foundation.

3. Подпишите загрузчик с помощью ключа Linux Foundation.

4. Запустите загрузчик PreLoader.

5. Выберите загрузчик Linux, который подписан вашим собственным ключом.

Ограничения использования загрузчика PreLoader:

Важно отметить, что использование загрузчика PreLoader имеет некоторые ограничения и требует дополнительных действий для подписывания загрузчика и ядра. Исходный код загрузчика PreLoader не подписывается Microsoft, а подписанные загрузчики от сторонних разработчиков не гарантируют безопасность и проходят только внутреннюю верификацию.

Чтобы управление процессом загрузки на компьютерах с поддержкой Secure Boot было лучше, разработчики Linux рекомендуют использовать Shim или GRUB, так как данные загрузчики являются самыми популярными и имеют большую поддержку и безопасность.

Отключение режима Secure Boot

Существует несколько причин, по которым пользователь может захотеть отключить режим Secure Boot на своем компьютере. Этот режим, впервые представленный в 2012 году, создает ограничения для загрузчиков EFI, предотвращая выполнение несанкционированного кода и защищая систему от вирусов и других угроз.

Однако, в некоторых случаях пользователю может потребоваться выключить Secure Boot. Например, это может быть необходимо при установке старых версий ОС, на которых загрузчик не имеет подписи. Также, в режиме Secure Boot невозможно использовать некоторые загрузчики, такие как rEFInd, который популярен среди пользователей Linux.

Для отключения режима Secure Boot нужно внести изменения в настройки загрузчика EFI. Наиболее распространенными загрузчиками являются GRUB и systemd-boot (ранее известный как Gummiboot). Следующие инструкции относятся к процедуре отключения Secure Boot на загрузчиках EFI, которые поддерживают эту функцию.

GRUB

Для отключения Secure Boot в GRUB пользователю нужно выполнить следующие действия:

- Откройте файл настроек загрузчика GRUB, который находится по адресу /etc/default/grub. Для этого воспользуйтесь текстовым редактором суперпользователя, например, nano:

- Найдите строку, начинающуюся с GRUB_CMDLINE_LINUX_DEFAULT и добавьте в нее параметр «pcie_aspm=off». После внесения изменений, строка может выглядеть следующим образом:

- Сохраните файл и закройте редактор.

- Обновите конфигурацию GRUB с помощью следующей команды:

- Перезагрузите компьютер для применения изменений.

sudo nano /etc/default/grubGRUB_CMDLINE_LINUX_DEFAULT="quiet splash pcie_aspm=off"sudo update-grubsystemd-boot (Gummiboot)

Для отключения Secure Boot в systemd-boot пользователю нужно выполнить следующие шаги:

- Откройте файл настроек загрузчика systemd-boot, который обычно находится в разделе EFI. Расположение файла может быть разным в зависимости от дистрибутива.

- Найдите строку с параметром «options» и добавьте в нее параметр «pcie_aspm=off». После внесения изменений, строка может выглядеть следующим образом:

- Сохраните файл и закройте его.

- Перезагрузите компьютер, чтобы сохранить изменения.

options root=UUID=********-****-****-****-************ rw pcie_aspm=offОтключение режима Secure Boot может быть важным шагом для пользователей, которые хотят использовать альтернативные загрузчики или установить старые версии дистрибутивов. Однако, следует помнить, что без этой защиты система становится уязвимой к внешним угрозам, поэтому рекомендуется быть осторожным и внимательным при работе в режиме безопасной загрузки.

Видео:

LPIC 101.2 Процесс загрузки Linux

LPIC 101.2 Процесс загрузки Linux de Kirill Semaev 106 470 vues il y a 9 ans 10 minutes et 31 secondes