- Аудит информационных процессов в операционных системах Windows: все, что вам нужно знать.

- XPath-запросы и их использование для аудита Windows

- Примеры использования XPath-запросов для аудита Windows:

- Политики аудита Windows как средство контроля информационных процессов

- Настройка политик аудита

- Мониторинг информационных процессов

- Реагирование на возникающие события

- IRP-система в операционных системах Windows и ее использование для аудита

- Использование IRP-системы для аудита в Windows

- Настройка IRP-системы для аудита в Windows

- Утилита Sysmon и ее роль в аудите информационных процессов в Windows

- Работа с событиями аудита Windows – сбор и анализ данных

- Эффективное реагирование на события аудита в операционных системах Windows

- Настройка Windows Event Forwarding для сбора и анализа данных аудита

- Интеграция с IBM QRadar для улучшения мониторинга информационных процессов в Windows

- Методы настройки и оптимизации Windows Event Forwarding для интеграции с IBM QRadar

- Создание подписки на пересылку событий

- Настройка XPath-запросов

- Настройка скрытия и доступа к журналам событий

- Использование триггеров для записи полезных событий

- Настройка Windows Event Forwarding на станции IBM QRadar

- Преимущества и рекомендации по использованию Windows Event Forwarding и интеграции с IBM QRadar

- Преимущества Windows Event Forwarding:

- Рекомендуемые шаги для интеграции с IBM QRadar:

- Видео:

- 004. Безопасность ОС — Игорь Гоц

Аудит информационных процессов в операционных системах Windows: все, что вам нужно знать.

С появлением сетевых технологий и условиями информационной безопасности, проведение полного аудита информационных процессов в операционных системах Windows стало необходимым шагом для обеспечения защиты данных и обнаружения возможных нарушений. Аудит является важным инструментом для выявления уязвимостей и обеспечения конфиденциальности, целостности и доступности информации.

В операционной системе Windows существует набор инструментов, позволяющих выполнять полный аудит информационных процессов. Данный набор включает в себя журнал событий, механизмы проверки и изменения прав доступа, фильтрации событий, а также интеграцию журналов с другими системами безопасности.

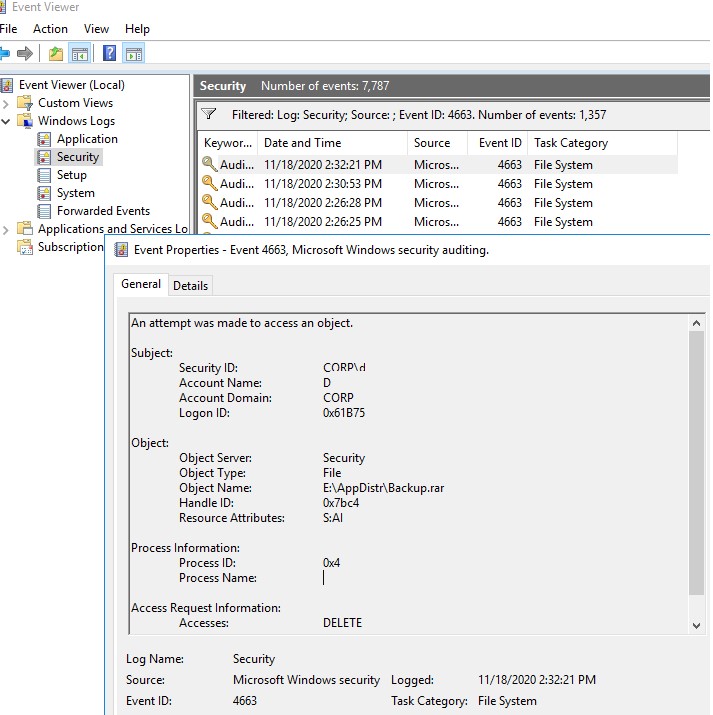

Для выполнения полного аудита информационных процессов в операционной системе Windows можно использовать журнал событий. В журнале событий регистрируется информация о различных действиях, выполненных на компьютере, таких как запуск и завершение процессов, вход и выход пользователя, а также операции с файлами и объектами. Журнал событий предоставляет информацию, необходимую для анализа активности пользователей, обнаружения нарушений безопасности и реагирования на них в установленные сроки.

Опцией журналирования событий можно указать, какие события должны быть регистрированы. Например, можно настроить журнал для регистрации событий только типа «вход пользователя» и «выход пользователя». При этом можно задать условия регистрации, такие как определенные учетные записи пользователей или конкретные машины.

XPath-запросы и их использование для аудита Windows

Для выполнения аудита операционных систем Windows существуют различные правила, которые можно выбрать и настроить на уровне локальной или групповой политики компьютера. При выполнении действий пользователей, информация об этих действиях записывается в различные журналы Windows.

Для анализа журналов событий и поиска нужных данных можно использовать XPath-запросы. Например, для поиска события успешного входа пользователя можно использовать следующий XPath-запрос:

//EventID[text()='4624']

Этот запрос выбирает все события в журнале, у которых EventID равен 4624. Аналогично можно задавать и другие условия поиска, например, фильтровать по определенной группе пользователей или по определенному типу действия.

Для получения данных из журналов Windows можно использовать различные инструменты. Например, для работы с логами событий и выполнения XPath-запросов можно использовать программу qradar. Возьмем пример события успешного входа пользователя на сервер:

<Event xmlns='http://schemas.microsoft.com/win/2004/08/events/event'>

<System>

<Provider Name='Microsoft-Windows-Security-Auditing' Guid='{54849625-5478-4994-A5BA-3E3B0328C30D}' />

<EventID>4624</EventID>

<Version>2</Version>

<Level>0</Level>

<Task>12544</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime='2022-01-01T12:00:00.0000000Z' />

<EventRecordID>123456</EventRecordID>

<Correlation />

<Execution ProcessID='4' ThreadID='168' />

<Channel>Security</Channel>

<Computer>COMPUTER-01</Computer>

<Security />

</System>

<EventData>

<Data Name='SubjectUserSid'>S-1-5-18</Data>

<Data Name='SubjectUserName'>COMPUTER-01$</Data>

<Data Name='SubjectDomainName'>NT AUTHORITY</Data>

<Data Name='SubjectLogonId'>0x3e7</Data>

<Data Name='TargetUserSid'>S-1-5-21-1004336348-1177238915-682003330-1004</Data>

<Data Name='TargetUserName'>john.doe</Data>

<Data Name='TargetDomainName'>COMPUTER-01</Data>

<Data Name='TargetLogonId'>0x123456</Data>

<Data Name='LogonType'>10</Data>

<Data Name='LogonProcessName'>User32</Data>

<Data Name='AuthenticationPackageName'>Negotiate</Data>

<Data Name='WorkstationName'>COMPUTER-PC</Data>

<Data Name='LogonGuid'>{00000000-0000-0000-0000-000000000000}</Data>

<Data Name='TransmittedServices'>-</Data>

<Data Name='LmPackageName'>-</Data>

<Data Name='KeyLength'>0</Data>

<Data Name='ProcessId'>0x0</Data>

<Data Name='ProcessName'>-</Data>

<Data Name='IpAddress'>-</Data>

<Data Name='IpPort'>-</Data>

<Data Name='ImpersonationLevel'>%%1833</Data>

<Data Name='RestrictedAdminMode'>-</Data>

</EventData>

</Event>

В данном примере EventID равен 4624, что соответствует успешному входу пользователя в систему. Также присутствуют данные о пользователе, сервере, типе входа и другие важные детали.

Примеры использования XPath-запросов для аудита Windows:

1. Поиск событий, связанных с входом администраторов:

//EventID[text()='4624'] and //Data[@Name='TargetUserName' and text()='Administrator']

2. Поиск событий, связанных с изменением настроек системы:

//EventID[text()='4670']

3. Поиск событий, связанных с созданием нового пользователя:

//EventID[text()='4720']

Таким образом, использование XPath-запросов позволяет выбрать и анализировать нужные события из журналов Windows для целей аудита и обеспечения безопасности системы.

Политики аудита Windows как средство контроля информационных процессов

Политики аудита в операционных системах Windows выполняют важную роль в контроле информационных процессов. Они позволяют задачам системы и пользователям взаимодействовать с компьютером с определенными правилами, обеспечивая безопасность и контроль над происходящими событиями.

Основным инструментом для создания и управления политиками аудита является PowerShell. Этот мощный инструмент позволяет автоматизировать процесс создания, изменения и применения правил аудита.

Настройка политик аудита

Для настройки политик аудита Windows следует выполнить ряд действий:

- Открыть локальную политику безопасности компьютера.

- Перейти на вкладку «Права аудита».

- Добавить правила аудита, определяющие, какие события будут фиксироваться в журнале и какие действия требуют особого внимания.

- Назначить точки контроля и мониторинга. В данном случае рекомендуется использовать утилиту Sysmon, которая позволяет зафиксировать широкий спектр полезных событий (например, скрытие файлов, изменение прав доступа и т.д.).

- Настроить связь сетевую станцию с сервером-коллектором (например, QRadar) для дальнейшего анализа и реагирования на возникающие события.

Мониторинг информационных процессов

После настройки политик аудита и установки необходимого функционала (например, Sysmon) можно приступить к мониторингу информационных процессов. Для этого можно использовать различные инструменты, например, PowerShell для выполнения XPath-запросов к логам событий Windows.

В случае, если мониторинг выявляет подозрительную активность или нарушения безопасности, можно применить другой полезный инструмент, например, Mimikatz, для проверки состояния Kerberos-аутентификации и обнаружения потенциальных рисков.

Реагирование на возникающие события

Было зафиксировано событие или действие, требующее мониторинга и реагирования. В этом случае пользователи или службы должны быть информированы о возникшей проблеме. Для этого часто используются системные сообщения или отправка сообщений по электронной почте.

Кроме того, может потребоваться реализация процедуры реагирования на инциденты безопасности. Это включает в себя меры по минимизации воздействия инцидента на работу системы и дальнейшее исследование и анализ события.

IRP-система в операционных системах Windows и ее использование для аудита

Интеграция IRP-системы в операционные системы Windows обеспечивает возможность контроля и аудита различных операций в системе, таких как чтение, запись, открытие и закрытие файлов, а также манипуляции с сетевыми ресурсами. IRP-система предоставляет разработчикам и администраторам возможность мониторинга и журналирования этих операций для целей безопасности и анализа.

Использование IRP-системы для аудита в Windows

Одним из примеров использования IRP-системы для аудита в операционных системах Windows является использование PowerShell скриптов. С помощью PowerShell можно настроить мониторинг и запускать скрипты, которые обращаются к IRP-системе и анализируют данные, записывая их в журнал событий.

Для аудита локальных операций с файлами, можно использовать PowerShell командлеты, описанные в курсах Microsoft. Например, с помощью командлета Get-EventLog можно получить данные о событиях входа в систему (logon events), попытках аутентификации, обращении к файлам и другие. Полученные данные можно сохранить в файл или передать на анализ другим инструментам безопасности.

Для аудита сетевых операций, таких как обращение к сетевой папке или файлу, можно использовать WS-Management протокол. С помощью командлета Invoke-Command или WinRS можно выбрать несколько удаленных контроллеров домена и анализировать операции в реальном времени с целью обнаружения потенциальных угроз или нарушений безопасности.

Настройка IRP-системы для аудита в Windows

Для настройки IRP-системы для аудита операций в Windows, необходимо внести изменения в политики безопасности операционной системы. В данном контексте отметим несколько важных настроек:

- Включение журналирования событий входа в систему (logon events) и попыток аутентификации пользователя.

- Включение журналирования операций с файлами и папками (file and folder operations), включая чтение, запись, открытие и закрытие файлов.

- Включение журналирования операций сетевого доступа, включая обращение к удаленным ресурсам.

Для указания конкретных категорий операций, которые следует аудитировать, можно выбрать соответствующие опции в редакторе политик безопасности (Security Policy Editor) или с помощью командлетов PowerShell.

Также можно настроить IRP-систему для наблюдения за выполнением определенных действий, например, при подключении нового устройства или запуске конкретной службы. Для этого можно использовать триггеры и сценарии PowerShell, которые будут реагировать на соответствующие события и выполнять необходимые действия в ответ.

Отметим, что IRP-система в Windows имеет возможность записывать данные о событиях в системный журнал, который может быть использован для анализа и дальнейшего обнаружения потенциальных угроз. Для активации этой возможности необходимо установить параметр CrashOnAuditFail в значение 1 в реестре системы.

Утилита Sysmon и ее роль в аудите информационных процессов в Windows

Для установки утилиты Sysmon необходимо скачать дистрибутив с официального сайта Microsoft и выполнить команду с указанием пути к исполняемому файлу:

| Команда | Описание |

|---|---|

| powershell | Установка Sysmon с помощью PowerShell-модулей |

| Sysmon.exe -i -accepteula | Установка Sysmon перед началом работы с ним |

После установки и настройки Sysmon можно приступить к анализу полученных событий. Для этого можно использовать различные SIEM-системы, такие как QRadar или Eventvwr.msc, или же прямо в PowerShell с помощью команды Get-WinEvent.

Пример поискового запроса в PowerShell для получения событий Sysmon:

Select-String -Path "C:\Windows\System32\Winevt\Logs\Security.evtx" -Pattern "Sysmon"

События, записываемые утилитой Sysmon, содержат важную информацию о безопасности и доступе к файлам системы. В поле «Event ID» указывается номер события, соответствующего конкретной операции или процессу.

Рекомендуется настраивать Sysmon в соответствии с рекомендуемыми benchmark-настройками безопасности. Для этого можно использовать предоставленный MITRE ATT&CK Framework или другие руководства по безопасности.

Утилита Sysmon позволяет интегрировать себя с другими системами мониторинга и анализа, такими как SIEM-системы или IRP-системы. Это дает возможность получить более полную картину происходящих событий и повысить эффективность аудита информационных процессов.

Работа с событиями аудита Windows – сбор и анализ данных

Windows предоставляет возможность аудита информационных процессов в операционной системе с целью повышения безопасности системы. В этом контексте важно уметь собирать и анализировать данные событий аудита, чтобы обнаруживать и реагировать на возможные угрозы.

События аудита Windows – это записи об определенных событиях, происходящих в системе, таких как успешный или неудачный вход в систему, изменение прав доступа к файлам или папкам, запуск или остановка службы и т. д. Для сбора и анализа этих данных можно использовать различные средства.

Одним из таких средств является служба сбора и пересылки событий (Event Forwarding), доступная в операционных системах Windows. Она позволяет отправлять события аудита с одной системы Windows на другую для централизованной обработки и анализа.

Для сбора данных событий аудита вместе с другими логами и событиями можно использовать программу IBM QRadar. Для этого необходимо настроить интеграцию между Windows-устройством и QRadar-сервером. QRadar является системой управления информационной безопасностью, основанной на обработке лог-файлов и событий, и обеспечивает возможность анализа данных аудита с целью обнаружения атак или нарушений безопасности.

Для получения событий аудита в наиболее полном объеме необходимо выполнить определенные настройки в операционной системе. Первое, что можно сделать, это настроить аудит учетной записи пользователя. Для этого необходимо открыть локальную политику безопасности, выбрать поле «Аудит учетных записей» и указать нужные настройки.

- Поле «Служба сбора и пересылки событий» отвечает за активацию и настройку службы сбора и пересылки событий Windows. В этом поле можно указать конфигурацию сервера, на который будут пересылаться события аудита.

- Компонент «Event Log» позволяет настроить журналы событий аудита для записи нужной информации. Также можно указать действия, которые должны сопровождаться событиями аудита.

- Компоненты «Registry», «File System» и «Object Access» позволяют настроить аудит изменений реестра, файловой системы и доступа к объектам соответственно.

При настройке аудита учетных записей также можно использовать утилиты командной строки, такие как Auditpol и PowerShell. Например, с помощью команды «Auditpol /set /category:»crashonauditfail» /failure:enable» можно настроить журналирование событий, связанных с отказом аудита при запуске системы Windows.

После настройки сбора событий аудита можно приступить к их анализу. Для этого можно использовать утилиту Event Viewer в операционной системе Windows. Event Viewer позволяет просматривать события аудита и производить их фильтрацию по различным критериям.

Также можно использовать специализированные инструменты анализа журналов событий, такие как Log Parser, который позволяет выполнять сложные запросы и анализировать большие объемы данных событий аудита.

Настройка работы с событиями аудита Windows и их анализ являются важными составляющими полного аудита информационных процессов в операционных системах Windows. Правильно настроенный аудит и подробный анализ данных событий помогут обнаружить и предотвратить возможные угрозы безопасности системы.

В настоящее время существует множество средств и методов обработки данных аудита Windows, и каждая организация может выбрать наиболее подходящий под ее нужды и возможности инструмент.

Интеграция и использование специализированных инструментов анализа данных аудита Windows позволяют облегчить задачу по сбору, хранению и анализу данных аудита.

При анализе данных событий аудита важно учитывать, что каждое событие аудита имеет определенное значение и соответствует определенному действию или событию в системе. Важно также учитывать контекст события и другую информацию, доступную в журнале событий, такую как имя пользователя, имя компьютера и т. д.

Таким образом, работа с событиями аудита Windows включает в себя сбор и анализ данных, настройку аудита учетных записей, настройку интеграции с системами анализа данных, использование подходящих утилит и методов анализа. Эти шаги необходимы для обеспечения полного аудита информационных процессов в операционных системах Windows и повышения безопасности системы.

Эффективное реагирование на события аудита в операционных системах Windows

Для эффективного реагирования на события аудита можно использовать различные инструменты и методики. Например, с помощью утилиты Mimikatz можно проанализировать регистрацию NTLM-хэшей, информацию о пользователях и другие данные, которые могут быть использованы злоумышленниками.

Если на компьютере установлена операционная система Windows Vista или более поздняя версия, то можно использовать утилиту Wecutil для создания задач на поисковое и мониторинговое диске и настроек журналирования событий. В дальнейшем события можно анализировать с помощью SIEM-системы или утилиты поиска и анализа данных.

Для более детального анализа событий аудита можно использовать XPath-запросы. Они позволяют указать условия для фильтрации и поиска конкретных событий в журналах. Также можно использовать триггеры для автоматического запуска определенного процесса или команды при возникновении определенного события.

Важным аспектом эффективного реагирования на события аудита является также учетная запись, с помощью которой запускается процесс реагирования. Рекомендуется использовать учетную запись с ограниченными правами доступа, чтобы минимизировать риски и предотвратить возможность компрометации системы со стороны злоумышленников.

В итоге, эффективное реагирование на события аудита в операционных системах Windows требует создания и настройки правил журналирования, использования специальных утилит и методик анализа событий. Такой подход позволяет обеспечить безопасность компьютерной системы и своевременно выявлять и реагировать на потенциальные угрозы.

Настройка Windows Event Forwarding для сбора и анализа данных аудита

Одним из способов сбора данных аудита является использование функционала Windows Event Forwarding, который позволяет собирать информацию о событиях, происходящих в системе, и пересылать ее на центральный сервер для дальнейшего анализа и обработки.

Для начала настройки Windows Event Forwarding необходимо включить на целевой системе службу Windows Event Log. Для этого выполните следующие действия:

- Зайдите в «Службы Windows» через меню «Пуск» или команду «services.msc» в командной строке.

- Найдите службу Windows Event Log и убедитесь, что она включена.

- Если служба отключена, щелкните правой кнопкой мыши на ней и выберите «Включить».

После включения службы Windows Event Log необходимо настроить пересылку событий на центральный сервер. Для этого выполните следующие действия:

- Войдите на центральный сервер.

- Откройте «Журнал событий Windows» через меню «Пуск» или команду «eventvwr.msc» в командной строке.

- Щелкните правой кнопкой мыши на «Пересылка событий» и выберите «Создать подписку».

- Установите опцию «Сетевая папка» и укажите путь к папке, на которой будет собираться информация о событиях.

- Нажмите «Ок» для сохранения настроек.

После настройки пересылки событий, необходимо применить изменение политики безопасности для разрешения доступа к сетевой папке. Для этого выполните следующие действия:

- Зайдите в «Групповые политики» через меню «Пуск» или команду «gpedit.msc» в командной строке.

- Перейдите по пути «Компьютерная конфигурация» -> «Параметры Windows» -> «Настройка безопасности» -> «Настройки локальной политики» -> «Параметры аудита».

- Щелкните правой кнопкой мыши на «Аудит успешного выполнения» и выберите «Свойства».

- Установите опцию «Успешное выполнение: Запись в успехе» и нажмите «Ок» для сохранения настроек.

Теперь Windows Event Forwarding настроен на сбор и пересылку данных аудита. Утилита sysmon может быть использована для расширения функционала аудита Windows и получения более полезных событий. Для настройки sysmon необходимо выполнить следующие действия:

- Скачайте и установите утилиту sysmon на целевую систему.

- Откройте командную строку с правами администратора и перейдите в директорию с установленной утилитой sysmon.

- Используйте команду «sysmon.exe -i» для установки sysmon с параметрами по умолчанию.

- Выполните команду «sysmon.exe -c» для загрузки конфигурации sysmon из файла.

- Укажите путь к файлу конфигурации и нажмите Enter.

После настройки sysmon, будет фиксироваться информация о событиях, связанных с изменением системных объектов, доступом к ресурсам, аутентификацией пользователей и другими полезными событиями. Для анализа полученных данных можно использовать различные инструменты, такие как Windows Event Viewer, PowerShell и специализированные программы для поискового анализа журналов.

Интеграция с IBM QRadar для улучшения мониторинга информационных процессов в Windows

Для осуществления полного аудита информационных процессов в операционных системах Windows можно использовать различные утилиты, позволяющие регистрировать события, связанные с безопасностью, в журналах операционной системы.

Однако, для более эффективного мониторинга и анализа информационных процессов, целесообразно интегрировать систему с продуктом IBM QRadar – современной SIEM-системой, специализирующейся на сборе и анализе событий безопасности.

IBM QRadar предоставляет мощные инструменты для настройки и фильтрации событий, а также возможность создания сложных поисковых запросов с использованием xpath-запросов.

Для начала интеграции с IBM QRadar необходимо настроить Windows на отправку событий Security, Logon и Logoff в формате XML на указанный сервер-коллектор IBM QRadar.

Подключившись к QRadar, можно выбрать необходимую политику мониторинга, включающую различные виды событий и данные, которые будут записываться системой.

Отметим, что для полноценного мониторинга информационных процессов в Windows важно настроить журналирование событий не только в контексте учетных записей, но и служб и устройств.

В случае, если настроена интеграция с IBM QRadar, активность, связанная с запуском служб, выполнением команд и доступом к файлам, будет записываться и анализироваться системой.

Используя возможности интеграции с SIEM-системой IBM QRadar, можно также проверять соединения в режиме реального времени, а также производить детальный анализ и поиск событий с помощью фильтров и поисковых запросов.

Для улучшения мониторинга информационных процессов в Windows рекомендуется интегрировать систему с IBM QRadar, чтобы получить более полное представление о безопасности и активности операционной системы.

Методы настройки и оптимизации Windows Event Forwarding для интеграции с IBM QRadar

Windows Event Forwarding (пересылка событий Windows) представляет собой мощный инструмент для сбора и анализа событий, происходящих в операционных системах Windows. Он позволяет централизованно собирать и пересылать события с различных устройств Windows, включая рабочие станции и сервера, для дальнейшего анализа и обработки.

Для успешной интеграции Windows Event Forwarding с системой IBM QRadar необходимо провести определенные настройки и оптимизации. В данном разделе мы рассмотрим основные методы и рекомендации по настройке данной интеграции.

Создание подписки на пересылку событий

Первым шагом необходимо создать подписку на пересылку событий с Windows-устройств на сервер с IBM QRadar. Для этого можно использовать Групповые политики безопасности или команду «wevtutil».

Настройка XPath-запросов

ODBC подразумевает использование поисковых запросов, получающих информацию из журналов событий операционной системы Windows. Требуется создание специализированных XPath-запросов, чтобы извлекать данные из событий, записываемых в журналы.

Например, можно использовать XPath-запросы для получения информации об имени пользователя («username»), использовании учетной записи («учетная запись») или выполнении команды («команда») на рабочей станции.

Настройка скрытия и доступа к журналам событий

Для обеспечения безопасности информационных процессов, требуется настройка скрытия и доступа к журналам событий Windows. Можно использовать, например, политики безопасности для задания прав доступа к журналу.

Важно также настроить правила доступа и скрытие информации на уровне файлов, папок и настроек операционной системы Windows, чтобы предотвратить несанкционированный доступ к информации.

Использование триггеров для записи полезных событий

Для успешного анализа событий необходимо разработать триггеры, которые будут запускаться при определенных условиях и выполнять задачу записи полезных событий. Например, можно настроить триггер, который будет записывать информацию только при определенном изменении файлов.

Настройка Windows Event Forwarding на станции IBM QRadar

Для интеграции Windows Event Forwarding с системой IBM QRadar требуется настройка IBM QRadar для сбора и анализа событий, получаемых от Windows-устройств. В Итоге, будет настроена политика сбора и анализа событий, а также определены дополнительные настройки, такие как работа с журналами и создание отчетов.

Важно отметить, что этот процесс имеет свои особенности и требует определенных знаний и навыков. Рекомендуется обращаться к специалистам для более подробной настройки и оптимизации Windows Event Forwarding для интеграции с IBM QRadar.

Следуя указанным методам настройки и оптимизации, вы сможете успешно интегрировать Windows Event Forwarding с IBM QRadar и эффективно проводить анализ и обработку событий, происходящих в операционных системах Windows.

| Настройка XPath-запросов |

| Настройка скрытия и доступа к журналам событий |

| Использование триггеров для записи полезных событий |

| Настройка Windows Event Forwarding на станции IBM QRadar |

Преимущества и рекомендации по использованию Windows Event Forwarding и интеграции с IBM QRadar

Windows Event Forwarding (перекидывание событий в Windows) представляет собой мощное средство аудита информационных процессов в операционных системах Windows. Он позволяет централизованно собирать и анализировать события, фиксируемые различными службами и приложениями в системе. Применение данного механизма обеспечивает более эффективное контролирование происходящих процессов и доступа к информации.

Интеграция Windows Event Forwarding с IBM QRadar (популярной системой управления информационной безопасностью) представляет собой актуальное направление развития, которое активно используется в современных информационных системах. Совместное использование данных технологий позволяет создать эффективный инструментарий для выявления и анализа событий безопасности.

Преимущества Windows Event Forwarding:

- Централизованность: события собираются на один сервер-коллектор;

- Фильтрация событий: мы можем настроить фильтр, чтобы фиксировались только нужные события;

- Удобный доступ к информации: события можно анализировать и просматривать удаленно;

- Улучшенный контроль: данный инструмент помогает контролировать работу служб и процессов в системе;

- Экономия ресурсов: старые записи событий могут быть удаленными, сохраняя только нужные данные.

Рекомендуемые шаги для интеграции с IBM QRadar:

- Создать учетную запись на сервере QRadar;

- Выбрать нужные серверы Windows для настройки пересылки событий;

- Настройка отправки событий на сервер QRadar с помощью утилит Windows Event Forwarding;

- Установка и настройка агента QRadar для приема событий на сервере QRadar;

- Настройка правил, фильтров и портов для эффективной фильтрации событий;

- Тестирование настройки и проверка получения событий на сервере QRadar.

Windows Event Forwarding и интеграция с IBM QRadar предоставляют возможность полного аудита информационных процессов в операционных системах Windows. Использование данных технологий рекомендуется для обеспечения высокого уровня безопасности и эффективного управления информацией.

Видео:

004. Безопасность ОС — Игорь Гоц

004. Безопасность ОС — Игорь Гоц by Системное администрирование, безопасность, сети 15,723 views 5 years ago 1 hour, 6 minutes