- Лучшие практики настройки брандмауэра для обеспечения безопасности доменов и доверия в Active Directory

- Настройка службы шлюза служб терминалов

- Блокируем учетные записи с пустым паролем

- Настройка брандмауэра в Windows Server 2008 и более ранних версиях

- Настройка брандмауэра в Windows Server 2012 и более поздних версиях

- Дополнительные сведения

- Active Directory

- Настраиваем политику блокировки

- Откройте настройки брандмауэра

- Добавление и настройка правил блокировки

- Применение политики блокировки на уровне доменов

- Проверка и управление политикой блокировки

- Настройка безопасности RDP Windows Server 2016

- Необходимость настройки RDP

- Настройка брандмауэра

- Настройка безопасности RDP

- Примеры настроек RDP

- Используем протокол SSL/TLS для защиты RDP

- Справка

- Выбор типа брандмауэра

- Настройка брандмауэра для доменов и доверия Active Directory

- Добавление и изменение правил брандмауэра

- Настройка доступа к удаленным ресурсам и серверам

- Брандмауэр Windows Server 2016: настройка

- Настройка протокола

- Настройка блокировки трафика

- Настройка блокировки доступа к ресурсам

- Настройка защиты доменов и доверия Active Directory

- Смена стандартного порта Remote Desktop Protocol

- Примеры сценариев смены порта RDP

- Как изменить порт RDP в операционных системах Windows Server

- Windows Server 2008 и более поздние версии

- Видео:

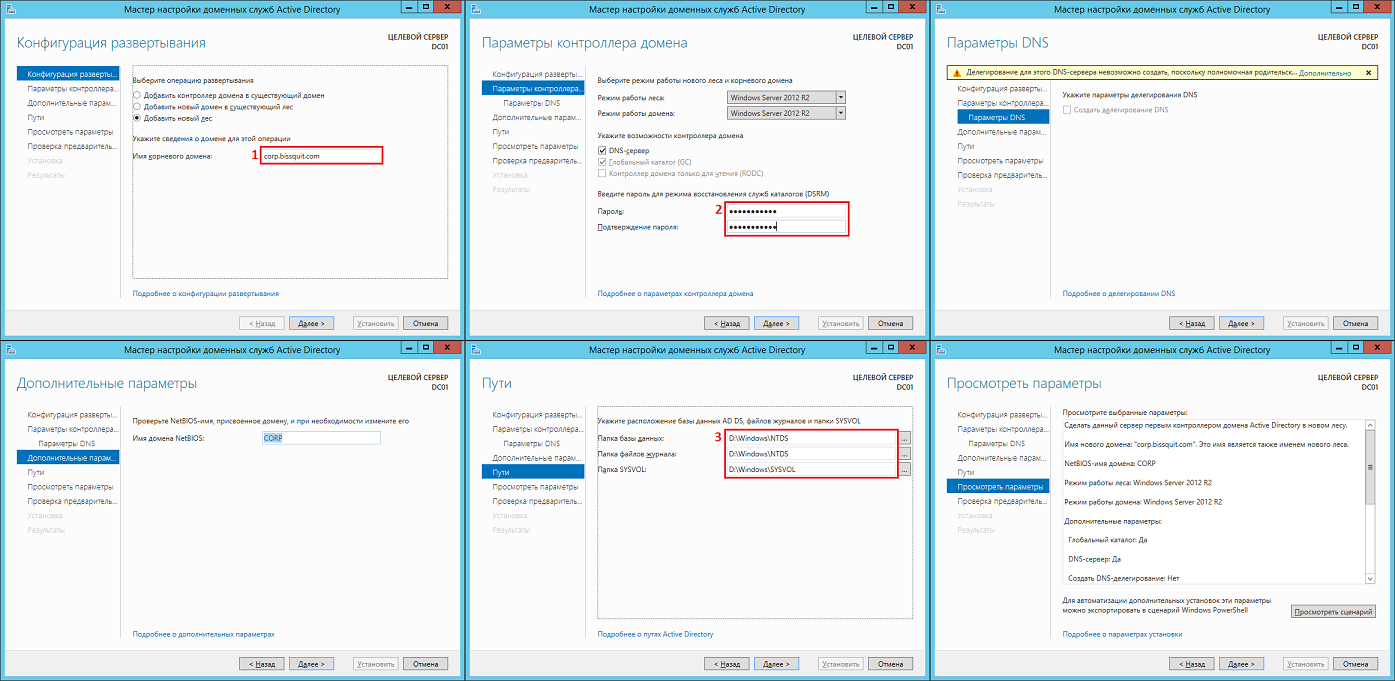

- Практический пример развертывания Active Directory

Лучшие практики настройки брандмауэра для обеспечения безопасности доменов и доверия в Active Directory

Настройка брандмауэра является важным аспектом обеспечения безопасности в сети Windows 2008. Брандмауэр Windows предоставляет интерфейс для установки политики безопасности, которая позволяет контролировать доступ к различным ресурсам и сервисам.

Перед настройкой брандмауэра для доменов и доверия Active Directory, необходимо запустить окно настройки брандмауэра. Для этого откройте «Сетевые настройки» в «Панели управления». Затем выберите «Настройка брандмауэра Windows».

В окне настройки брандмауэра выберите раздел «Задания» и нажмите кнопку «Настройка параметров безопасности». Затем запустите мастер по настройке брандмауэра.

В мастере по настройке брандмауэра вы увидите различные требования для уровня защиты. Выберите необходимые настройки в соответствии с требованиями вашей системы и нажмите кнопку «Далее».

После этого вы увидите окно с дополнительными настройками, включая настройку доступа к различным портам и записям. Мастер предоставляет возможность добавить разрешенные порты для различных служб и программ, а также изменить настройки безопасности для удаленных подключений.

В следующем окне вы сможете настроить доступ к службам и ролям Active Directory. Это позволяет установить, какие учетные записи и группы могут получить доступ к Active Directory.

Для более детальной настройки брандмауэра, можно добавить дополнительные исключения и правила, которые контролируют доступ к определенным портам или службам. Например, можно настроить доступ к SSL/TLS-сертификатам или разрешить доступ к диапазону IP-адресов.

После завершения настройки брандмауэра, рекомендуется сохранить настройки и перезапустить службы, которые требуют изменений в настройках брандмауэра. Также важно проверить, что настройки брандмауэра соответствуют требованиям безопасности вашей системы.

Настройка службы шлюза служб терминалов

Для обеспечения безопасности удаленного подключения через протокол RDP на серверы домена необходимо настроить службу шлюза служб терминалов. В этом разделе мы рассмотрим настройку портов, паролем и попытками соединения для обеспечения безопасности.

1. Откройте «Панель управления» -> «Система и безопасность» -> «Брандмауэр Windows» -> «Разрешить программе или функции через брандмауэр Windows».

- Выберите вкладку «Исключения».

- Нажмите «Добавить порт».

- В открывшемся окне введите имя порта или оставьте его пустым.

- В разделе «Правило» выберите «TCP» или «UDP» и укажите порт.

- Нажмите «OK».

2. Откройте «Панель управления» -> «Система и безопасность» -> «Брандмауэр Windows» -> «Настроить дополнительные параметры».

- Настройте соответствующие правила безопасности для служб терминалов.

- Окно «Брандмауэр Windows с расширенными параметрами» открывается.

- Выберите «Правила входящего соединения».

- Щелкните правой кнопкой мыши в пустой области и выберите «Добавить правило…».

3. В окне «Мастер создания правила входящего соединения» выберите «Пользовательское».

- Нажмите «Далее».

- Выберите «Протоколы и порты».

- Выберите «TCP» или «UDP» в поле «Протокол» и укажите диапазон портов.

- Нажмите «Далее».

4. В разделе «В какую область применить это правило» выберите «Профили» и выберите разрешенные профили.

- Нажмите «Далее».

- Введите имя правила и добавьте описание при необходимости.

- Нажмите «Завершить».

5. После настройки всех правил брандмауэра, убедитесь, что служба шлюза служб терминалов включена.

- Откройте «Панель управления» -> «Учетные записи пользователей» -> «Службы служб терминалов».

- На вкладке «Удаленный рабочий стол терминалов»

- Выберите «Настроить».

- В разделе «Безопасность» выберите «Доверенные сертификаты» или «Автоматически запросить сертификат».

- Нажмите «ОК».

6. Вернитесь в меню «Брандмауэр Windows с расширенными параметрами».

- Выберите «Брандмауэр для удаленных машин (RD Gateway)».

- Щелкните правой кнопкой мыши и выберите «Свойства».

7. В разделе «Правило конечной точки службы» выберите «Добавить пользователя или группу».

- Выберите домен или локальное имя пользователя/группы.

- Нажмите «Проверить имена».

- Нажмите «OK».

8. В разделе «Параметры подключения» выберите «Передавать запросы сертификатов для удаленных серверов».

- Нажмите «OK».

- Выберите «Применить» в окне «Брандмауэр Windows с расширенными параметрами».

- Закройте «Брандмауэр Windows с расширенными параметрами».

9. После завершения всех заданий проверьте, доступны ли удаленные ресурсы.

- Откройте «Проводник» и перейдите в «Сетевые места».

- Проверьте, доступен ли удаленный сервер и соответствующие ресурсы.

Теперь, после настройки службы шлюза служб терминалов, безопасность удаленного подключения по протоколу RDP будет обеспечена.

Блокируем учетные записи с пустым паролем

Чтобы предотвратить такие ситуации, необходимо настроить брандмауэр с учетом активной политики безопасности. Для этого можно использовать стандартные инструменты, которые предоставляет операционная система Windows.

Настройка брандмауэра в Windows Server 2008 и более ранних версиях

Для блокировки учетных записей с пустым паролем в Windows Server 2008 и более ранних версиях необходимо открыть «Брандмауэр сети Windows с расширенной защитой» в разделе «Система и безопасность» в «Панели управления».

Далее, в окне «Настройки брандмауэра сети Windows» откройте вкладку «Настройки для доменного профиля» и найдите раздел «Входящие соединения подключения через программу netlogon». Нажмите на переключатель справа от данного раздела, чтобы установить его в положение «Блокировать соединения».

Также, в этом окне можно настроить блокировку соединений с помощью других служб и протоколов, указанных в диапазоне портов или портам. Эти настройки могут быть полезны в различных сценариях безопасности, в зависимости от задач и ролей серверов.

Настройка брандмауэра в Windows Server 2012 и более поздних версиях

В более новых версиях Windows Server, таких как Windows Server 2012 и Windows Server 2016, процедура настройки брандмауэра слегка отличается. Необходимо открыть «Панель управления» и выбрать «Система и безопасность». Затем в пункте «Администрирование» выберите «Брандмауэр служб Windows Defender» и откройте «Настройки расширенного брандмауэра».

В окне «Настройки расширенного брандмауэра» выберите вкладку «Настройки домена» и найдите раздел «Netlogon (входящее)» в списке служб. Нажмите на «Свойства» справа от этого раздела.

В открывшемся окне «Свойства службы» выберите «Блокировать соединения» и нажмите «Применить», чтобы сохранить изменения. Теперь, учетные записи с пустым паролем будут блокироваться брандмауэром, устанавливая более высокий уровень безопасности в сети Active Directory.

Важно отметить, что эти настройки касаются только учетных записей, которые используют протоколы и службы netlogon и netbios. Для обеспечения полной защиты рекомендуется также добавить блокировку для других служб и протоколов, которые используются в системе.

С этого момента, благодаря настройкам брандмауэра, сервера Active Directory будут защищены от несанкционированного доступа через учетные записи с пустым паролем. Это важная мера безопасности для обеспечения целостности и конфиденциальности данных в сети.

Дополнительные сведения

В этом разделе обзоре описываются основные настройкам брандмауэра для доменов и доверия Active Directory. Вам потребуется настроить доступ к серверам и службам с помощью брандмауэра, чтобы защитить вашу сеть и сервера от несанкционированного доступа.

Перед настройкой брандмауэра для защиты своей сети обязательно ознакомьтесь с политикой безопасности вашей организации. В случае несоответствия настроек брандмауэра и политики безопасности, дополнительные сведения помогут вам принять правильные решения.

При настройке брандмауэра учтите, что доступ к серверам и службам может быть ограничен определенным диапазоном IP-адресов. Например, чтобы разрешить доступ к серверам терминалов Remote Desktop Protocol (RDP) из внешней сети, вы можете настроить брандмауэр для принятия трафика на порт 3389. Однако, чтобы обеспечить безопасность, вам необходимо ограничить доступ к этому порту только из доверенных IP-адресов или сетей.

В дополнение к стандартным настройкам брандмауэра Windows Server 2016, вы также можете настроить дополнительные правила безопасности, которые будут выполняться на брандмауэре. Например, вы можете настроить правило для запрета доступа к определенным портам или службам, которые необходимы только для внутренней системы.

Дополнительные сведения о настройке брандмауэра и политики безопасности Active Directory можно найти в документации Microsoft и других сторонних ресурсах.

| Настройка RDP доступа | Для настройки RDP доступа в Windows Server 2016 или поздних версиях, откройте свойства брандмауэра и перейдите на вкладку «Политика безопасности». Нажмите кнопку «Настройка соединений RDP» и выберите «Только по указанному диапазону IP-адресов» для ограничения доступа по IP. Укажите диапазон адресов, с которых нужно разрешить RDP доступ. |

| Настройка доступа к службам | Для настройки доступа к определенным службам или портам, откройте свойства брандмауэра и перейдите на вкладку «Правила входящих соединений». Нажмите кнопку «Новое правило» и выберите соответствующий тип правила (например, TCP или UDP). Затем укажите нужный порт или диапазон портов для доступа к службам. |

Active Directory

Настройка брандмауэра для Active Directory играет важную роль в обеспечении безопасности вашей сети. Он позволяет установить правила и ограничения для трафика, который может проходить через брандмауэр, и защищает вашу сеть от несанкционированного доступа.

При настройке брандмауэра для Active Directory следует использовать только необходимые порты и протоколы для обеспечения работоспособности службы.

Некоторые роли и сервисы Active Directory, которые могут потребовать настройки брандмауэра, включают контроллеры домена, службы аутентификации, службы федерации и другие.

Для настройки брандмауэра для этих ролей и служб необходимо открыть определенные порты и разрешить определенные протоколы.

Настройка брандмауэра для доменов и доверия Active Directory основана на следующих шагах:

- Откройте «Настройки брандмауэра» на сервере или рабочем столе.

- Откройте «Дополнительные настройки брандмауэра» на панели слева.

- Нажмите «Настройки брандмауэра» в окне свойств, которое откроется.

- Для каждого запроса соединения, которое вы хотите разрешить, нажмите «Добавить порт» и укажите номер порта и тип соединения (TCP или UDP).

- Для предоставления доступа к службе Active Directory, такой как динамический DNS (Dynamic DNS), возможно, потребуется настройка исключений в брандмауэре.

Дополнительные примеры настройки брандмауэра для Active Directory могут включать разрешение доступа к конкретным ресурсам, настройку политик безопасности для учетных записей пользователей и настройку блокировки ICMP.

Важно отметить, что настройки брандмауэра для Active Directory могут отличаться в зависимости от версии Windows Server, которую вы используете. Здесь представлены настройки для Windows Server 2008 и более поздних версий (например, 2016).

Настройка брандмауэра для доменов и доверия Active Directory — важная часть обеспечения безопасности вашей сети. Следуйте лучшим практикам при настройке брандмауэра и убедитесь, что только необходимый трафик разрешен через ваш брандмауэр.

Настраиваем политику блокировки

Откройте настройки брандмауэра

Для начала откройте настройки брандмауэра, чтобы получить доступ к политике блокировки. Щелкните правой кнопкой мыши по иконке «Пуск» на рабочем столе и выберите пункт «Настройки».

Далее, откройте раздел «Сеть и интернет» и выберите «Безопасность Windows». В открывшемся окне выберите «Брандмауэр и защита сети».

Добавление и настройка правил блокировки

В окне настроек брандмауэра выберите вкладку «Дополнительные настройки». Затем, в правой части окна, найдите раздел «Политики блокировки» и нажмите кнопку «Настроить правило».

В открывшемся окне перейдите на вкладку «Правила блокировки» и нажмите кнопку «Добавить правило».

В новом окне выберите тип правила блокировки, который будет настроен. Например, можно выбрать блокировку ICMP-запросов или блокировку доступа к определенным портам.

Для настройки блокировки ICMP-запросов выберите тип правила «Протокол ICMP». Укажите нужные параметры блокировки, такие как тип ICMP-запросов, диапазон IP-адресов и портов.

Для настройки блокировки доступа к определенным портам выберите тип правила «Порты и протоколы». Укажите номера портов и протоколы, по которым будет выполняться блокировка.

Применение политики блокировки на уровне доменов

После настройки правил блокировки выберите вкладку «Применить политику». В этом разделе можно указать домены и доверия Active Directory, на которые будет распространяться политика блокировки.

Выберите домены и доверия Active Directory, к которым будет применяться политика блокировки, и нажмите кнопку «Добавить».

После добавления выбранных доменов и доверий Active Directory нажмите кнопку «ОК», чтобы сохранить настройки политики блокировки.

Проверка и управление политикой блокировки

Проверить и управлять политикой блокировки можно в разделе «Политики безопасности» в окне настроек брандмауэра. В этом разделе можно просмотреть и изменить настройки политики блокировки, а также управлять их применением.

Ранее настроенные правила блокировки могут быть изменены, добавлены новые правила или удалены ненужные. Все изменения будут автоматически применены к выбранным доменам и довериям Active Directory.

Необходимо помнить, что настройка политики блокировки должна соответствовать требованиям безопасности вашей сети. Тщательно планируйте и настраивайте правила блокировки, чтобы обеспечить надежную защиту ресурсов и учетных записей в сети.

Настройка безопасности RDP Windows Server 2016

Для обеспечения безопасности сети и защиты ресурсам доменам Active Directory рекомендуется настраивать брандмауэр и его правила. В этом разделе мы рассмотрим настройку безопасности RDP (Remote Desktop Protocol) на серверах Windows Server 2016.

Необходимость настройки RDP

RDP — протокол удаленного рабочего стола, который позволяет пользователям подключаться к удаленному серверу и работать с ним, как будто они находятся непосредственно перед ним. Однако, по умолчанию, доступ RDP разрешен всем пользователям в сети, что может представлять угрозу безопасности.

Для настройки безопасности RDP сервера Windows Server 2016 можно использовать встроенные средства операционной системы и брандмауэр. Это позволяет контролировать доступ к RDP и установить правила для регистрации удаленных подключений.

Настройка брандмауэра

Перейдите к настройкам брандмауэра Windows Server 2016. Выберите опцию «Дополнительные настройки» и включите RDP на уровне сети.

После этого выберите «Создать раздел» для настройки правил брандмауэра. Запустите настройку безопасности и выберите «Настройки последнего правила». В появившемся окне введите название правила, например «RDP». Во вкладке «Protocols and Ports» выберите «TCP» протокол, а в поле «Port Number» укажите порт, например «3389», который будет использоваться для RDP соединений.

Далее выберите пункт «Allow the connection» и переключатель «Next». Выберите виды сетей, на которых будет разрешен доступ по RDP, например «Domain» или «Private». После этого нажмите кнопку «Finish», чтобы завершить настройку правила.

Настройка безопасности RDP

Для усиления безопасности RDP на серверах Windows Server 2016 можно настроить ограничение попыток входа, активировать требование сложного пароля, указать время сеанса и другие дополнительные настройки.

Для этого перейдите в «Дополнительные настройки RDP» и выберите вкладку «Security». Там вы сможете установить требования к паролю, разрешить подключение только с использованием сертификата, настроить динамический обмен ключами и другие дополнительные параметры.

Для лучшей безопасности RDP можно также рекомендовать блокировать доступ к службам Remote Desktop Services (например, службы netlogon и dfsr), если это необходимо. Это поможет предотвратить несанкционированный доступ к серверам Windows.

Примеры настроек RDP

Вот некоторые примеры настроек безопасности RDP:

- Установка ограничения на количество попыток входа (например, 3 попытки, после которых происходит блокировка учетной записи).

- Настройка сложного пароля (например, минимальная длина обязательного пароля составляет 8 символов и включает цифры, буквы верхнего и нижнего регистра).

- Активация ролей и служб, например, службы netlogon и dfsr, только при необходимости.

После настройки безопасности RDP на серверах Windows Server 2016 рекомендуется тестировать соединения с использованием удаленных подключений. Это позволит убедиться, что все настройки выполнены правильно и доступ к RDP разрешен только авторизованным пользователям.

Настройка безопасности RDP Windows Server 2016 является важным шагом для обеспечения безопасности сети и защиты ресурсам доменам Active Directory. Правильная настройка брандмауэра и RDP позволяет контролировать доступ к серверам Windows и предотвращать несанкционированный доступ.

Используем протокол SSL/TLS для защиты RDP

Для обеспечения безопасности ваших серверов RDP (Remote Desktop Protocol) можно использовать протокол SSL/TLS. Это позволяет защитить сетевые подключения и предотвратить несанкционированный доступ к удаленным ресурсам.

Для настройки протокола SSL/TLS на серверах RDP вам понадобится настроить брандмауэр и выбрать соответствующую политику безопасности. В этом разделе мы рассмотрим, как настроить брандмауэр Windows для защиты RDP с помощью SSL/TLS.

Перед настройкой брандмауэра убедитесь, что у вас установлена поддержка протокола SSL/TLS на сервере RDP. Для этого откройте раздел «Настройки RDP» на сервере и выберите вкладку «SSL/TLS».

После выбора вкладки «SSL/TLS» откройте вкладку «Настройки брандмауэра» и нажмите кнопку «Добавить». В открывшемся окне выберите «Создать новое правило» и нажмите «Далее».

В следующем разделе выберите «порт» и укажите номер порта, который будет использоваться для SSL/TLS-подключений (например, 443). Нажмите «Далее».

После выбора порта укажите, что требуется «разрешить соединение», а затем нажмите «Далее». В следующем разделе выберите «Службы», которые должны быть разрешены для подключений по протоколу SSL/TLS.

Откройте раздел «Дополнительные настройки» и выберите «Протокол SSL/TLS». Установите необходимые параметры безопасности (например, выберите версию протокола SSL/TLS, разрешенные шифры и т. д.) и нажмите «Далее».

В следующем разделе выберите «Роли» сервера, к которым должны быть разрешены подключения по протоколу SSL/TLS (например, выберите «Remote Desktop» для разрешения подключений к удаленному рабочему столу). Нажмите «Далее».

В разделе «Диапазон IP-адресов» укажите диапазон IP-адресов, с которых разрешены подключения по протоколу SSL/TLS. Нажмите «Далее».

После этого выберите, какие типы соединений должны быть разрешены (например, выберите «Обратите внимание на шлюза» для разрешения подключений через шлюзы). Нажмите «Далее».

В разделе «Учетные записи» укажите, какие учетные записи должны иметь доступ к серверам по протоколу SSL/TLS. Нажмите «Далее».

В следующем разделе выберите, какие службы должны быть доступны по протоколу SSL/TLS (например, можете разрешить только службу «Netlogon»). Нажмите «Далее».

После этого настройте правила для ICMP (например, разрешите только «запросы эхо»). Нажмите «Далее».

В разделе «Блокировки» выберите, какие типы блокировок должны быть применены к сетевым подключениям (например, выберите «Блокировка входящих подключений»). Нажмите «Далее».

В разделе «Настройка служб» выберите службы, которые должны иметь доступ к серверам по протоколу SSL/TLS (например, выберите «Desktop» для разрешения подключений к удаленному рабочему столу). Нажмите «Далее».

После завершения настройки брандмауэра для SSL/TLS нажмите «Готово». После этого ваш сервер будет защищен с помощью протокола SSL/TLS и будет готов к безопасным подключениям RDP.

Справка

В этом разделе представлены основные рекомендации и инструкции по настройке брандмауэра для доменов и доверия Active Directory. Здесь вы найдете подробные сведения о том, как правильно настроить брандмауэр для защиты серверов и ресурсов в вашей сети.

Выбор типа брандмауэра

Перед началом настройки брандмауэра необходимо определиться с выбором типа. В обзоре приведены основные типы брандмауэров на примере Windows Server 2008:

- Стандартный брандмауэр Windows Server — доступный и надежный вариант для обычных сервисов и протоколов.

- Брандмауэр с расширенными возможностями Windows Server — предоставляет дополнительные функции для настройки доступа к службам и ресурсам.

- Сторонние брандмауэры — предлагают дополнительные возможности защиты и контроля трафика в сети.

Настройка брандмауэра для доменов и доверия Active Directory

Для настройки брандмауэра вам потребуется выполнить следующие задания:

- Откройте панель управления и выберите «Сеть и Интернет» -> «Центр управления сетями и общим доступом».

- На левой панели выберите «Изменение параметров адаптера».

- Выберите нужный сетевой интерфейс и откройте его свойства.

- В окне свойств выберите вкладку «Брандмауэр» и запустите настройку брандмауэра для выбранного интерфейса.

Добавление и изменение правил брандмауэра

Для правильной настройки брандмауэра необходимо добавить дополнительные правила. Для этого выполните следующие действия:

- В окне настройки брандмауэра выберите вкладку «Правила входящего трафика» или «Правила исходящего трафика».

- Щелкните правой кнопкой мыши и выберите «Добавить правило».

- Выберите тип правила в зависимости от требуемых настроек доступа.

- Задайте параметры правила, такие как порты, протоколы и домен.

- Сохраните изменения и продолжите настройку брандмауэра с другими необходимыми правилами.

Настройка доступа к удаленным ресурсам и серверам

Для настройки доступа к удаленным ресурсам и серверам через брандмауэр выполните следующие шаги:

- Откройте свойства брандмауэра и выберите вкладку «Дополнительные настройки».

- Проверьте правила, отвечающие за доступ к удаленным ресурсам, как правило, это правила для служб Terminal Services (RDP), Netlogon и другие.

- При необходимости добавьте новые правила для доступа к конкретным портам и службам.

После завершения настроек брандмауэра необходимо сохранить изменения и перезапустить его службу.

Теперь у вас есть все необходимые сведения и инструкции по настройке брандмауэра для доменов и доверия Active Directory. Пользуйтесь этими рекомендациями и примерами для обеспечения безопасности вашей сети и защиты серверов и ресурсов от несанкционированного доступа.

Брандмауэр Windows Server 2016: настройка

Настройка протокола

Чтобы настроить брандмауэр Windows Server 2016, откройте «Свойства» брандмауэра, которые можно найти в разделе «Система и защита» в «Панели управления». В справке по настройкам брандмауэра можно ознакомиться с примерами настройки.

Настройка блокировки трафика

Чтобы настроить брандмауэр Windows Server 2016 для блокировки трафика на уровне протокола, запустите программу «Брандмауэр Windows с расширенными настройками». В ней выберите раздел «Правила входящего трафика» или «Правила исходящего трафика» на основе ваших потребностей.

Например, если вам нужно заблокировать трафик, связанный с протоколом ICMP, выберите протокол ICMP в списке и нажмите кнопку «Блокировать». Это позволит блокировать входящий и исходящий трафик, связанный с протоколом ICMP.

Настройка блокировки доступа к ресурсам

Для настройки блокировки доступа к ресурсам по различным параметрам необходимо настроить правила в разделе «Ряды и фильтры». Например, чтобы блокировать доступ к ресурсам по определенному диапазону IP-адресов, выберите «IP-адрес» в списке фильтров и задайте необходимый диапазон.

Настройка защиты доменов и доверия Active Directory

Для настройки брандмауэра Windows Server 2016 для защиты доменов и доверия Active Directory выполните следующие задания:

- Откройте настройки брандмауэра Windows Server 2016.

- Выберите раздел «Правила входящего трафика» или «Правила исходящего трафика» в зависимости от ваших потребностей.

- Настройте правила для блокировки нежелательного трафика и откройте доступ к необходимым ролям и службам.

- По умолчанию, Windows Server 2016 разрешает только необходимый трафик для Active Directory, такой как DNS, LDAP, Kerberos и Netlogon.

- Если вам необходимо разрешить доступ к дополнительным ресурсам или портам, выберите протокол и порт в списке и нажмите кнопку «Разрешить».

Например, если вы хотите разрешить доступ к службам удаленного рабочего стола (RDP) для подключений терминалов, выберите протокол RDP в списке и нажмите кнопку «Разрешить». Это позволит установить соединение с сервером через RDP.

При настройке брандмауэра Windows Server 2016 для защиты доменов и доверия Active Directory также следует учесть изменение настроек в Active Directory, например, настройка динамического обновления записей DNS и настройка NetBIOS.

В обзоре настройки брандмауэра Windows Server 2016 для доменов и доверия Active Directory были рассмотрены только основные принципы и примеры. В зависимости от вашей сетевой конфигурации и требований безопасности, могут быть необходимы дополнительные настройки и изменения.

Смена стандартного порта Remote Desktop Protocol

По умолчанию, Remote Desktop Protocol (RDP) использует TCP-порт 3389 для обмена данными между удаленными компьютерами и серверами. Однако, в целях безопасности и предотвращения несанкционированного доступа, может потребоваться изменение этого порта для удаленного подключения к компьютерам в вашей сети.

Примеры сценариев смены порта RDP

-

Вы хотите заблокировать попытки взлома RDP, которые обычно основываются на предположении, что сервер использует стандартный порт 3389.

-

Вы хотите настроить перенаправление портов на маршрутизаторе для обеспечения доступа к серверу RDP из интернета на другой порт.

Как изменить порт RDP в операционных системах Windows Server

Для изменения порта Remote Desktop Protocol (RDP) в операционной системе Windows Server, выполните следующие действия:

-

Откройте «Серверные менеджер» и выберите соответствующий сервер в диапазоне «Серверы».

-

Правой кнопкой мыши нажмите на выбранный сервер и выберите «Свойства».

-

Перейдите на вкладку «Терминалы» и запустите службу «Remote Desktop Services».

-

Нажмите на кнопку «Параметры подключения»

-

В открывшемся окне выберите вкладку «Сеть» и нажмите на кнопку «Добавить»

-

Выберите опцию «Учетные записи безопасности» и укажите новый порт в поле «Порт».

-

Нажмите «ОК» и после этого будет необходимо перезапустить службы Netlogon.

-

Откройте Windows Firewall с помощью фильтра «Безопасность» и выберите «Дополнительные настройки».

-

Добавьте новое правило для входящего трафика, блокируя старый порт 3389 и разрешая новый порт.

-

Запустите командную строку с правами администратора и выполните следующие команды:

-

net stop termservice -

net start termservice

-

-

После перезапуска службы Remote Desktop Services, изменения должны вступить в силу, и RDP будет слушать на новом порту.

Обратите внимание, что при смене порта следует учитывать требования безопасности и возможные ограничения со стороны брандмауэра, а также дополнительные рекомендации, указанные в документации и справке по безопасности операционной системы.

Windows Server 2008 и более поздние версии

Windows Server 2008 и более поздние версии операционной системы Windows предоставляют широкие возможности для настройки брандмауэра в контексте доменов и доверия Active Directory. Задания настраиваются на уровне политики группы, которая применяется к компьютерам домена, и позволяют определить, какой трафик разрешен или блокируется на серверах и терминалов в вашей сети.

Для настройки брандмауэра в Windows Server 2008 и более поздних версиях используем стандартное окно свойств брандмауэра. Чтобы его открыть, когда вы находитесь в разделе «Настроить брандмауэр в Centrlaized Policy Configuration», выберите сервер, для которого вы хотите настроить правило, и нажмите кнопку «Свойства» на панели инструментов. Далее выберите вкладку «Разрешенные подключения» и перейдите к разделу «Настроить».

В разделе «Настроить» вы можете создать правило на основе предопределенных категорий или создать собственное правило, основываясь на вашей ситуации и требованиях. Например, вы можете создать правило для разрешения трафика на определенный порт или диапазон портов, которые необходимы для работы службы Active Directory. Это может быть полезно при установке дополнительных служб, требующих открытия определенного порта или диапазона портов.

Выбрав диапазон портов, вы также можете настроить протокол (TCP или UDP), который будет использоваться для этого правила. Кроме того, вы можете указать, что трафик разрешен только с определенных IP-адресов или подсетей, блокировать трафик от определенных IP-адресов или подсетей, а также настроить принудительное подключение или отключение шлюза.

При настройке брандмауэра на основе учетной записи службы мы можем использовать информацию о портам, которые используются службой, для создания правил, опираясь на эту информацию. Сведения о портах, используемых службой, можно найти в справке по соответствующей службе или получить от вендора стороннего программного обеспечения.

Например, при настройке брандмауэра для службы Remote Desktop, мы можем создать правило, разрешающее трафик на порт TCP 3389, который используется для удаленного рабочего стола. Такое правило позволит установить соединение с сервером через удаленный рабочий стол.

Также, при настройке брандмауэра для службы Netlogon, мы можем создать правило для трафика на порт TCP 445, который используется для учетных записей службы Netlogon. Такое правило позволит обеспечить безопасность учетных записей службы Netlogon на системе Active Directory.

Кроме того, в разделе «Настроить брандмауэр» вы можете настроить автоматическое разрешение или блокировку трафика для определенных приложений. Это полезно, когда у вас есть сторонние программы или службы, которые требуют особого внимания к сетевым настройкам.

После настройки брандмауэра на серверах и терминалов в вашей сети, вы должны убедиться, что правила применяются корректно и что трафик разрешен или блокируется в соответствии с вашими требованиями. Для этого вы можете использовать сведения о состоянии правил брандмауэра, которые можно найти в разделе «Состояние» окна свойств брандмауэра.

Настраивая брандмауэр в Windows Server 2008 и более поздних версиях, не забывайте о важности безопасности и соответствии требованиям вашей системы. Используйте правила брандмауэра, чтобы контролировать доступ к вашим серверам и терминалам, а также заблокировать нежелательный трафик и предотвратить несанкционированный доступ к вашей сети.

Видео:

Практический пример развертывания Active Directory

Практический пример развертывания Active Directory by ITSM Dao. Лекции по IT 4,998 views 1 year ago 26 minutes