- Как настроить работу с КриптоПро на linux сервере подробное руководство

- Параметры

- 1. Является ли файл sourcestorename ключевым в настроике?

- 2. Как узнать название контейнера?

- 3. Как скопировать файл .p12 с ключами и сертификатами на тестовую машину?

- 4. Как проверить контейнер на безопасность и уязвимости?

- 5. Как получить список всех добавляемых параметров?

- 6. Как осуществить привязку сертификатов к системным контейнерам?

- 7. Что делать, если ключевой файл sourcestorename нельзя открыть?

- 8. Как настроить автоматическое обновление сертификатов?

- Примечания

- 1. Названия файлов и директорий

- 2. Установка КриптоПро

- 3. Получение сертификатов

- 4. Установка и отображение сертификатов

- 5. Подпись документа с использованием ЭЦП

- 6. Удаление сертификатов

- 7. Прочие примечания

- Корневые сертификаты

- Удаление сертификата

- Список установленных сертификатов

- Получение списка установленных сертификатов

- Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

- Шаг 1: Получение сертификата и закрытого ключа

- Шаг 2: Установка сертификата и ключа

- Шаг 3: Проверка установки

- Примечания

- Добавление тестового сертификата

- Добавление реального сертификата

- Обработка ключа без пароля

- Удаление сертификата из хранилища

- Экспорт сертификатов на другую машину

- Просмотр всех атрибутов сертификата

- Проверка подписи ЭЦП

- Ссылки

- Подписание документа ЭЦП

- Видео:

- Установка КриптоПро CSP в РЕД ОС

Как настроить работу с КриптоПро на linux сервере подробное руководство

Настройка работы с КриптоПро на linux сервере отличается от аналогичной на Windows и требует некоторых дополнительных шагов. В данной статье мы рассмотрим подробное руководство по настройке и использованию КриптоПро на linux сервере.

Прежде чем приступить к настройке, убедитесь, что у вас установлена подходящая версия КриптоПро и выполнены все требования к системе. Также необходимо иметь лицензию на используемое программное обеспечение и обновление КриптоПро до последней версии. Если вы не уверены в соответствии вашей системы требованиям, обратитесь к документации разработчика.

Первый шаг — установка КриптоПро на linux сервер. Для этого следует скачать соответствующий фаил с официального сайта разработчика и выполнить команду установки. После успешной установки необходимо настроить пути к хранилищу сертификатов и ключей, а также задать параметры доверия к сертификатам.

Далее, для работы с КриптоПро на linux сервере, можно использовать командную строку или графический интерфейс. Для управления сертификатами рекомендуется использовать команду certmgrmsc. При ее использовании можно добавлять, удалять, экспортировать и просматривать сертификаты в контейнере.

Некоторые особенности работы с КриптоПро на linux сервере связаны с различиями в операционных системах. Например, криптоконтейнеры имеют некоторые ограничения на их использование в оперативном режиме. Также, для получения доступа к закрытому контейнеру может потребоваться привязка сертификата к операционной системе.

Синтаксис параметров команды certmgrmsc обновлен и внесены изменения по добавлению атрибутов записи в контейнер. Для узнать подробности использования данного средства можно обратиться к документации разработчика или использовать команду certmgrmsc —help.

Важно отметить, что доверие к сертификатам, записанным на смарт-карту или usb-токен, обработывается неправильно. Поэтому для использования КриптоПро на linux сервере рекомендуется записывать сертификаты и ключи на жесткий диск или сетевой накопитель.

Параметры

В данном разделе рассмотрим основные параметры, необходимые для настройки работы с КриптоПро на linux сервере.

1. Является ли файл sourcestorename ключевым в настроике?

Исходный файл sourcestorename является ключевым в настройке работы КриптоПро на linux сервере. Этот файл содержит все необходимые параметры для успешной работы с сертификатами.

2. Как узнать название контейнера?

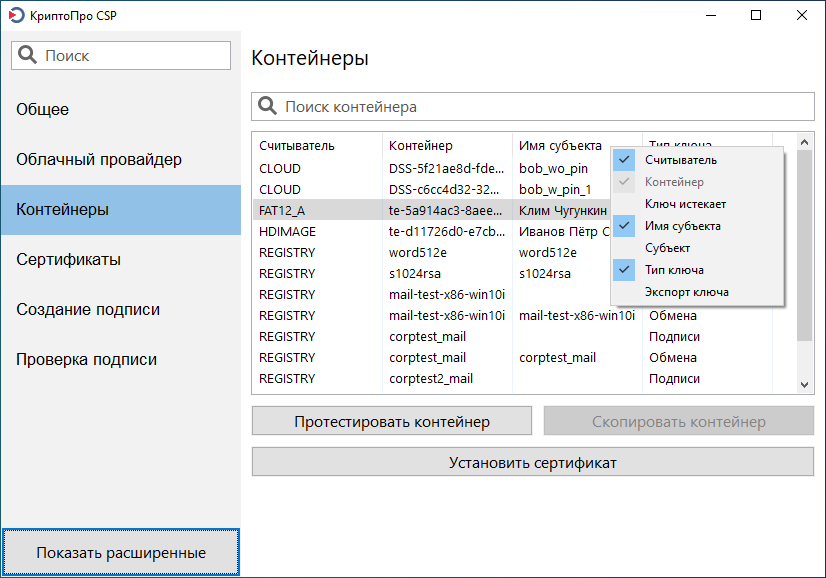

Для узнания названия контейнера необходимо выполнить команду certmgrexe -v -l -t «my» в командной строке linux сервера. Эта команда отобразит список контейнеров с приватными ключами.

3. Как скопировать файл .p12 с ключами и сертификатами на тестовую машину?

Для копирования файла .p12 с ключами и сертификатами на тестовую машину необходимо использовать средство scp. Например, команда scp user@server:/path/to/file.p12 . скопирует файл на текущую директорию.

4. Как проверить контейнер на безопасность и уязвимости?

Для проверки контейнера на безопасность и уязвимости можно использовать средства КриптоПро, например, команду certmgrmsc для просмотра и обработки сертификатов. Кроме того, также можно использовать команду certmgr -verify -list для проверки целостности контейнера и сертификатов.

5. Как получить список всех добавляемых параметров?

Для получения списка всех добавляемых параметров необходимо обратиться к документации КриптоПро или к руководству пользователя. В документах будут указаны все возможные параметры и их описание.

6. Как осуществить привязку сертификатов к системным контейнерам?

Для привязки сертификатов к системным контейнерам можно использовать команду certmgrmsc с указанием параметра -add из командной строки linux сервера.

7. Что делать, если ключевой файл sourcestorename нельзя открыть?

Если ключевой файл sourcestorename нельзя открыть, это может говорить о проблемах с файлом. В таком случае, необходимо проверить контейнер и его целостность. Также можно попробовать использовать другую версию КриптоПро или обратиться в техническую поддержку для получения дополнительной информации и помощи.

8. Как настроить автоматическое обновление сертификатов?

Автоматическое обновление сертификатов может быть настроено с помощью задач планировщика в операционной системе linux. Необходимо создать задачу, которая будет запускать скрипт или программу для получения и обновления сертификатов в заданное время или с интервалом.

Примечания

В данном разделе приведены дополнительные сведения и указания по настройке работы с КриптоПро на linux сервере. Важно ознакомиться с этой информацией перед выполнением основных шагов установки и настройки.

1. Названия файлов и директорий

При работе с КриптоПро на linux сервере следует обратить внимание на правильное указание названий файлов и директорий. Они могут использоваться в командной строке и в скриптах, поэтому необходимо учесть регистр и точность написания.

2. Установка КриптоПро

Перед установкой КриптоПро на linux сервер необходимо убедиться, что все требуемые зависимости и параметры системы установлены и настроены правильно.

3. Получение сертификатов

Для получения электронных сертификатов с привязкой к закрытому ключу необходимо использовать оперативное средство КриптоПро. В процессе получения сертификатов необходимо указать исходный файл контейнера и пароль (если таковой существует). Полученные сертификаты должны быть сохранены в определенном формате для дальнейшего использования.

4. Установка и отображение сертификатов

Для установки и отображения сертификатов в системе linux можно использовать утилиты certmgr или certmgrmsc. При использовании certmgr устанавливаются все сертификаты, находящиеся в указанном фаиле. При использовании certmgrmsc можно выбирать, какие сертификаты устанавливать из списка.

5. Подпись документа с использованием ЭЦП

Для подписи документа с использованием электронно-цифровой подписи (ЭЦП) следует использовать команду sign. В качестве параметров необходимо указать сертификат контейнера и файл документа. После выполнения команды будет сформирован файл с подписью документа.

6. Удаление сертификатов

Для удаления сертификатов из системы можно использовать команду remove. При удалении сертификатов необходимо указать фаил с исходным списком сертификатов, а также внести изменения в фаил с сертификатами.

7. Прочие примечания

Для успешной работы с КриптоПро на linux сервере следует учесть следующие моменты:

- Не рекомендуется использовать приватный ключ криптографического контейнера в открытом виде. Храните его в защищенном месте.

- При установке КриптоПро в linux сервер необходимо следовать руководству разработчика и использовать только официальные версии программного обеспечения.

- В процессе работы с сертификатами обязательно выполняйте резервное копирование всех необходимых файлов и параметров.

- Всегда проводите тестовое подписание документа перед реальным использованием.

Корневые сертификаты

Для успешной работы с КриптоПро на linux сервере, важно правильно установить и настроить корневые сертификаты. Корневые сертификаты представляют собой сертификаты доверия, которые используются для проверки подлинности сертификатов, выданных различными удостоверяющими центрами.

Чтобы установить корневые сертификаты на linux сервере, можно воспользоваться сервисом certmgr. Certmgr – это удобная командная строковая утилита, которая позволяет управлять сертификатами в системном контейнере.

Для установки корневых сертификатов нужно выполнить следующую команду:

certmgr -add -c -cert root.cer -s -r localMachine

Где:

- -add указывает, что мы хотим добавить сертификат

- -c указывает, что добавляемый сертификат является корневым

- -cert root.cer указывает имя файла сертификата

- -s указывает, что добавляем сертификат в системный контейнер

- -r localMachine указывает место для установки сертификата, в данном случае — локальная машина

Если команда успешно выполнена, то корневые сертификаты будут установлены на linux сервере.

Теперь проверим, успешно ли были установлены корневые сертификаты. Для этого выполним команду:

certmgr -list -c -r localMachine

В результате выполнения данной команды будет выведен список всех установленных сертификатов доверия.

В данном разделе был представлен пример установки корневых сертификатов на linux сервере с использованием команды certmgr. Установка корневых сертификатов является важным шагом для обеспечения безопасности и защиты информации, а также для проверки подлинности и целостности сертификатов, используемых в электронной цифровой подписи.

Удаление сертификата

Прежде чем приступить к удалению сертификата, убедитесь, что у вас есть все необходимые сведения и доступы. Также, рекомендуется сделать резервную копию всех сертификатов, которые вы собираетесь удалять.

Для удаления сертификата вам потребуется установленный пакет КриптоПро и лицензия на его использование. Если у вас еще нет этих компонентов, обратитесь к разработчику КриптоПро для получения соответствующих программных средств.

Для начала, узнайте название сертификата, который вы хотите удалить. Для этого вы можете использовать Мастер Управления КриптоПро (КриптоПро CSP), командную строку или другие средства.

Далее, откройте консоль Linux и выполните следующую команду:

certmgr-msc

Эта команда откроет Мастер Управления КриптоПро, графический интерфейс для управления сертификатами на Linux сервере.

В Мастере Управления КриптоПро, выберите нужное хранилище сертификатов (например, «Личное») и найдите там удаляемый сертификат.

Щелкните правой кнопкой мыши на сертификате и выберите «Удалить» из контекстного меню.

В появившемся окне подтвердите удаление сертификата. Обратите внимание, что после удаления сертификата его невозможно будет восстановить без резервной копии.

После завершения удаления операционные системы Linux и КриптоПро могут потребовать перезагрузку машины для обновления состава сертификатов.

Таким образом, в данном разделе мы рассмотрели, как удалить сертификат на Linux сервере при использовании КриптоПро. Убедитесь, что вы имеете все необходимые данные перед удалением, чтобы избежать потери сертификатов или других проблем.

Список установленных сертификатов

Настройка работы с КриптоПро на linux сервере включает в себя установку и обработку сертификатов для подписи документов и файлов. В данном разделе будет представлен подробный алгоритм, описывающий, как узнать список установленных сертификатов на linux сервере.

Получение списка установленных сертификатов

Для получения списка установленных сертификатов на linux сервере можно воспользоваться командной строкой и программой certmgr. Программа certmgr является оснасткой для работы с сертификатами, которая предоставляет возможность просмотра, добавления и удаления сертификатов.

Примеры команд для просмотра списком и деревом сертификатов:

certmgr -list -store MY - просмотреть список сертификатов MY хранилища "Личное"; certmgr -list -store Root - просмотреть список сертификатов Root хранилища "Доверенные корневые центры сертификации"; certmgr -list -store CA - просмотреть список сертификатов CA хранилища "Сертификационные авторитеты"; certmgr -list -store AddressBook - просмотреть список сертификатов AddressBook хранилища "Адресная книга".

Неправильный параметр в строке может привести к ошибкам в выполнении команды с certmgr, поэтому внимательно следуйте описанию и требованиям, указанным в документации разработчика.

Если команда будет выполнена успешно, в консоль будет выведен список установленных сертификатов, где каждый сертификат будет представлен основными его параметрами, такими как название, SHA1 хеш и т. д.

В результате всех указанных выше команд, полученные списки будут содержать информацию о сертификатах, в котором будет соблюдаться определенная структура: название сертификата, его SHA1 хеш и прочие дополнительные параметры.

Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

Для добавления реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы на linux сервере с использованием КриптоПро, следуйте инструкциям ниже:

Шаг 1: Получение сертификата и закрытого ключа

Перед добавлением сертификата нужно получить его вместе с закрытым ключом. Вам необходимо обратиться к разработчику сертификатов или другому специалисту, чтобы получить сертификат в нужном формате.

Шаг 2: Установка сертификата и ключа

Для установки сертификата и ключа воспользуйтесь командной строкой или графическим средством управления сертификатами.

Пример команды для установки сертификата и ключа:

certmgr -inst -store uMy -file certificate.p7b

Здесь «certificate.p7b» — это имя файла сертификата и ключа, который вы получили на шаге 1.

Шаг 3: Проверка установки

Чтобы узнать, была ли установка успешной, выполните команду:

certmgr -list -store uMy

В результате вы увидите список сертификатов в хранилище «uMy», в котором должен быть добавлен ваш сертификат.

Примечания

- Если вы получили сертификат в виде файлов .cer и .key, вам необходимо сконвертировать их в формат .p7b при помощи соответствующих инструментов.

- В команде для установки сертификата параметр «-store» определяет тип хранилища. В данном случае, «uMy» указывает на текущего пользователя.

- Другие доступные типы хранилища: «uRoot», «uTrustedRoot», «uCA», «cMy», «cRoot», «cTrustedRoot», «cCA».

Теперь вы успешно добавили реальный сертификат с привязкой к закрытому ключу и можете использовать его для подписи документов на вашем linux сервере.

Добавление тестового сертификата

1. Перейдите в раздел «Сертификаты» в меню системы.

2. Скопируйте название тестового сертификата в строке «Сертификаты».

3. Затем выполните команду для добавления сертификата:

certmgr.exe -add -c сертификат -r localMachine -s My -sz контейнер -al ключевой -sk командой -sky подписи -sp приватный -sy закрытого -pi SHA1 -e запись

4. После выполнения команды проверьте, что тестовый сертификат был добавлен.

Примечания:

- Тестовые сертификаты предназначены для использования разработчиками и не гарантируют полную защиту данных.

- Возможность добавления сертификатов может быть ограничена операционными системами или программными оснастками.

- При добавлении сертификатов обратите внимание на особенности и ограничения операционных систем и программ.

Добавление реального сертификата

Для настройки работы с КриптоПро на Linux сервере необходимо добавить реальный сертификат. В данном разделе будет рассмотрен процесс добавления сертификата с использованием командной строки.

Шаг 1: Получение сертификата и приватного ключа

Для начала необходимо получить сертификат и приватный ключ. Сертификат обычно предоставляется удостоверяющим центром, а приватный ключ генерируется самостоятельно. Оба этих компонента записываются в различные фаилы.

Шаг 2: Копирование сертификата и ключа в контейнер

Для добавления сертификата используется команда certmgr. Сначала необходимо скопировать сертификат и ключ в контейнер:

$ certmgr -inst -file <фаил_сертификата> -keyfile <фаил_ключа> -spcfile <фаил_сертификата_спц>

где <фаил_сертификата> — путь к фаилу сертификата, <фаил_ключа> — путь к фаилу ключа, <фаил_сертификата_спц> — путь к фаилу сертификата в формате SPC (поддерживается Windows).

Шаг 3: Добавление сертификата в хранилище

Для добавления сертификата в хранилище необходимо использовать команду certmgr:

$ certmgr -add -store sourcestorename -container <имя_контейнера> -file <фаил_сертификата>

где <имя_контейнера> — имя контейнера для сохранения сертификата, <фаил_сертификата> — путь к фаилу сертификата.

Шаг 4: Обновление списка сертификатов

Для обновления списка сертификатов необходимо выполнить команду:

$ certmgr -rebuild

Шаг 5: Проверка успешного добавления сертификата

Для проверки успешного добавления сертификата можно использовать команду certmgr -list:

$ certmgr -list

В случае успешного добавления сертификат будет отображен в списке сертификатов.

Примечание: В данной статье использована упрощенная команда certmgr для добавления сертификата. На самом деле, параметры и функциональность команды могут варьироваться в зависимости от операционной системы и других особенностей системы.

Обработка ключа без пароля

Если при создании ключа не было установлено никакого пароля, то его можно добавить при помощи команды certmgr:

$ certmgr -changepassword -keyfile <фаил_ключа> -newpassword <новый_пароль>

где <фаил_ключа> — путь к фаилу ключа, <новый_пароль> — новый пароль для ключа.

Удаление сертификата из хранилища

Для удаления сертификата из хранилища можно использовать следующую команду:

$ certmgr -delete -store sourcestorename -container <имя_контейнера>

где <имя_контейнера> — имя контейнера с удаляемым сертификатом.

После завершения всех операций по добавлению, обновлению и удалению сертификатов необходимо перезапустить систему, чтобы изменения вступили в силу.

Экспорт сертификатов на другую машину

КриптоПро предоставляет возможность экспорта сертификатов для их дальнейшего использования на другой машине. Чтобы осуществить экспорт, необходимо выполнить ряд действий:

- Узнать контейнер, в котором хранятся нужные сертификаты.

- Получить открытый ключ.

- Создать новый контейнер на машине, на которую будет производиться экспорт.

- Импортировать сертификаты в новый контейнер.

Для проверки, в каких контейнерах находятся сертификаты, можно использовать команду:

certmgr.exe -viewstore sourcestorename

Где sourcestorename — имя системного контейнера с сертификатами.

Для добавления нового контейнера для сертификатов используется командная строка и параметр certmgr.exe -addcontainer. После создания нового контейнера, сертификаты из исходного контейнера можно скопировать в новый контейнер с помощью команды certmgr.exe -copy.

Для экспорта сертификата используется команда:

certmgr.exe -view sourcestorename

В результате выполнения этой команды будет отображен список сертификатов с возможностью просмотра и выбора для экспорта. Параметры экспорта задаются с помощью команды certmgr.exe -export.

После успешного выполнения всех операций можно произвести подписание соответствующими ключами, чтобы подтвердить подлинность сертификатов.

Для удаления сертификата из контейнера используется команда:

certmgr.exe -delete -container sourcestorename -cert "сертификат"

Где sourcestorename — имя системного контейнера, а сертификат — имя сертификата, который необходимо удалить.

Таким образом, экспорт сертификатов на другую машину в среде Linux может быть осуществлен с помощью командных инструментов КриптоПро, предоставляющих удобные средства для работы с сертификатами и контейнерами.

Просмотр всех атрибутов сертификата

Для просмотра всех атрибутов сертификата, можно воспользоваться утилитой certmgrexe.

Для этого нужно выполнить следующую команду:

certmgr -view -store storefile -cert certname

Где storefile — путь к файлу хранилища сертификатов, в котором находится сертификат, а certname — название сертификата.

После выполнения команды будет выведен список всех параметров сертификата в виде таблицы, включая его название, дату выдачи, срок действия, а также другую информацию.

Например, для просмотра атрибутов тестового сертификата astra.crt можно использовать следующую команду:

certmgr -view -store "My" -cert "astra.crt"

Где «My» — это название хранилища сертификатов, в котором находится сертификат astra.crt.

После выполнения команды будет выведен список всех параметров сертификата astra.crt.

Проверка подписи ЭЦП

Для проверки подписи ЭЦП на Linux сервере с использованием КриптоПро необходимо выполнить следующие шаги:

- Установка КриптоПро: скачайте дистрибутив КриптоПро с официального сайта разработчика и установите его на вашу машину. При установке выберите параметры, соответствующие вашим требованиям и операционной системе.

- Установка сертификатов: после установки КриптоПро, необходимо установить ваши сертификаты. Для этого выполните команду «certmgr.msc» в командной строке, чтобы открыть Системный магазин сертификатов.

- Скопируйте сертификаты: в Системном магазине сертификатов найдите нужный сертификат, щелкните на нем правой кнопкой мыши и выберите «Скопировать».

- Закрытый ключ: при выборе параметров копирования сертификата в диалоговом окне выберите «Включить закрытый ключ».

- Сохранить сертификаты: выберите папку, в которой вы хотите сохранить сертификаты, и назовите фаилы в соответствии с их названиями. Для сохранения закрытого ключа выберите файл с расширением .pfx.

- Проверка подписи: для проверки подписи ЭЦП с использованием КриптоПро, выполните следующую команду:

astra verify -storefile <название файла> -sourcestorename CA,MY -sourcestorelocation 2 - Анализ результатов: после выполнения команды проверки подписи, вам будут предоставлены результаты. Если подпись успешно проверена и документ соответствует требованиям, вы увидите сообщение «Return code: 0». В противном случае, необходимо внимательно проанализировать результаты, чтобы исключить возможные уязвимости при использовании ЭЦП.

Установка и настройка КриптоПро на Linux сервере может быть сложной задачей, требующей знаний и опыта. Если возникают проблемы, рекомендуется обратиться к документации и поддержке разработчика КриптоПро или к специалистам, знакомым с данной тематикой.

Ссылки

В работе с КриптоПро на linux сервере, мы имеем дело с различными операциями, такими как установка, настройка, удаление, экспорт и прочие. Для решения этих задач можно использовать несколько инструментов.

1. Командная строка — основное средство управления и настройки КриптоПро на linux сервере. Весь набор инструкций и команд для работы с КриптоПро описан в соответствующей документации.

2. Отображение установленных сертификатов и контейнеров осуществляется через КриптоАРМ ГОСТ (оснастка КриптоПро) или с помощью команды «certmgr.msc». Также можно использовать Управление компьютером > Локальные пользователи и группы > Пользователи > Сертификаты. В разделе «Персональное» будут отображаться ваши сертификаты.

3. Проверка наличия установленных сертификатов и их ключей осуществляется с помощью команды «certmgr -list -store file \

4. Удаление сертификата можно произвести с помощью команды «certmgr -delete -store file \

5. Экспорт сертификата производится с помощью команды «certmgr -export -store file \

6. Подписание документов с использованием ЭЦП осуществляется с помощью команды «csptest —key \

7. Для работы с системными хранилищами сертификатов можно использовать команду «csptest -key \

8. Проверка информационных и контрольных строк сертификатов может быть выполнена с помощью команды «csptest —info —in \

9. Проверка наличия сертификатов и ключей в закрытом контейнере осуществляется при помощи команды «csptest —key \

10. Для работы с программными средствами КриптоПро также может потребоваться установка дополнительных пакетов и особенностей операционной системы. Информацию о данной уязвимости и способах её устранения можно найти в разделе «Установка КриптоПРО CSP» документации.

11. Для просмотра и управления установленными сертификатами и ключами используется приложение certmgr.msc. Для его запуска необходимо в командной строке выполнить команду «certmgr.msc».

12. Для просмотра открытого и закрытого ключа сертификата можно использовать команду «openssl rsa -in \

13. Для просмотра сертификатов и ключей, хранящихся в системном контейнере, можно использовать команду «certmgr -list -store my».

14. Для проверки корректности установки и настройки КриптоПро используется команда «csptestf -verify».

15. При удалении КриптоПро с сервера можно воспользоваться следующей командой: «apt-get remove cprocsp-base cprocsp-rfc cprocsp-pkistore».

16. Дополнительная информация об особенностях работы с сертификатами и ключами КриптоПро на linux сервере можно получить в официальной документации.

В случае возникновения проблем при работе с КриптоПро на linux сервере, рекомендуется обратиться к документации или поддержке, чтобы получить подробную информацию и помощь в решении проблем.

Подписание документа ЭЦП

Для подписания документа с использованием ЭЦП необходимо выполнить несколько шагов:

- Составьте список сертификатов, которые будут использоваться для подписания. Сертификаты можно добавить из хранилища, открытого файла или системного хранилища.

- Примечание: для тестового примера добавляемого файла уязвимостей будут использоваться лишь контрольные строки.

- Задайте параметры операции подписи командой

pkcs11_sign. В этой команде будет указано, к каким сертификатам будет привязано подписание. - Укажите операционные параметры, которые будут использоваться для подписи. Например, можно задать локацию файла подписи и файл контейнера сертификатов.

- Проверьте параметры команды и запустите операцию подписи.

После завершения операции подписи можно проверить правильность подписи с помощью команды pkcs11_verify. Для этой команды также будут использованы параметры операции и системные сертификаты.

Особенности использования ЭЦП на Linux сервере:

- ЭЦП используется для подписания и проверки подлинности документов.

- Необходимо узнать место хранения сертификатов и привязку к закрытому ключу.

- Системные сертификаты и корневые сертификаты должны быть добавлены в хранилище.

- Для работы с ЭЦП на Linux сервере требуется наличие лицензии.

| Параметр | Описание |

|---|---|

| storefile | Фаилы, в которых хранятся сертификаты |

| location | Место хранения сертификатов и закрытого ключа |

| returncode | Код возврата после выполнения команды |

| sha1 | Проверка целостности файла подписи |

Видео:

Установка КриптоПро CSP в РЕД ОС

Установка КриптоПро CSP в РЕД ОС by РЕД ОС 10,590 views 3 years ago 8 minutes, 40 seconds

.png)