- Настройка двухфакторной аутентификации на сервере Windows с помощью RD Gateway: подробная инструкция пошагово.

- Настройка двухфакторной аутентификации на сервере Windows

- Установка и настройка RD Gateway

- Включение поддержки двухфакторной аутентификации

- Настройка клиентского доступа для двухфакторной аутентификации

- Настройка службы RD Gateway: шаг за шагом

- Шаг 1: Подготовка сервера

- Шаг 2: Настройка RADIUS-сервера

- Шаг 3: Настройка многофакторной аутентификации

- Шаг 4: Настройка защиты от резервных кодов

- Шаг 5: Проверка настройки

- Установка необходимого ПО

- Создание сертификатов для RD Gateway

- Настройка RD Gateway Role

- Создание адаптивного интерфейса для RD Gateway

- Разрешение доступа к RD Gateway

- Добавление пользователей в RD Gateway к группе

- Проверка работоспособности RD Gateway

- Установка и настройка VPN с Routing and Remote Access Service (RRAS)

- 1. Установка сервиса RRAS

- 2. Настройка RRAS

- 3. Настройка двухфакторной аутентификации

- Подключение к VPN с использованием двухфакторной аутентификации

- Шаг 1: Настройка RADIUS-сервера

- Шаг 2: Настройка VPN-сервера

- Шаг 3: Настройка клиента VPN

- Видео:

- How to Install Duo Two-Factor Authentication for Microsoft RDP and Windows Logon

Настройка двухфакторной аутентификации на сервере Windows с помощью RD Gateway: подробная инструкция пошагово.

Быстрая разработка и распространение технологий доступа требуют более эффективных мер по защите данных и систем. Одним из важных инструментов в области безопасности является multifactor аутентификация. Protectimus – это платформа для многофакторной аутентификации, которая подойдет к настройке двухфакторной аутентификации на сервере Windows с помощью службы RD Gateway от Microsoft.

RD Gateway (Remote Desktop Gateway) является службой платформы Windows, которая обеспечивает единую точку входа и контроль доступа для удаленных подключений к RD Session Host серверам. Используя RD Gateway, вы можете защитить удаленный доступ к сеансам рабочего стола с помощью двухфакторной аутентификации.

Для включения двухфакторной аутентификации на сервере Windows со службой RD Gateway, необходимо настроить учетную запись пользователя для подлинности в службе Active Directory Domain Services (AD DS), а затем настроить RD Gateway для использования учетной записи пользователя и RD CAP (RD Gateway CAP, capacity) для Control Access Policy (CAP). RD Gateway CAP определяет, какие пользователи имеют право подключаться к серверу RD Gateway.

Настройка двухфакторной аутентификации на сервере Windows

Настройка двухфакторной аутентификации на сервере Windows позволит защитить систему от несанкционированного доступа и обеспечить контроль над безопасностью. В данной статье мы рассмотрим, как настроить двухфакторную аутентификацию на сервере Windows с помощью службы RD Gateway.

Установка и настройка RD Gateway

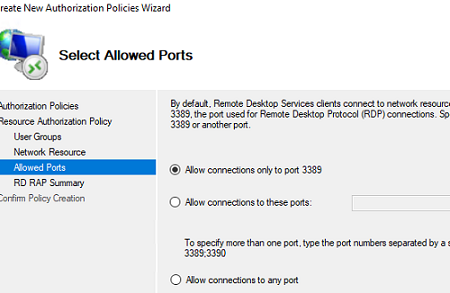

Первым шагом для настройки двухфакторной аутентификации является установка и настройка службы RD Gateway. RD Gateway обеспечивает безопасный удаленный доступ к ресурсам с использованием протокола RDP.

Чтобы установить и настроить RD Gateway, выполните следующие действия:

- Установите RD Gateway на сервере Windows.

- Настройте RD Gateway для работы с вашей существующей средой Active Directory.

- Настройте сертификаты безопасности для RD Gateway.

- Настройте порт TCP/IP для RD Gateway.

- Настройте RD Gateway для мониторинга и журналирования.

Включение поддержки двухфакторной аутентификации

После установки и настройки RD Gateway, необходимо включить поддержку двухфакторной аутентификации. Для этого выполните следующие действия:

- Откройте Snap-in «Учетные записи службы RD Gateway» на сервере.

- Перейдите в раздел «Аутентификация» и выберите «Двухфакторная аутентификация: пользователь и пароль + одноразовые токены».

- Добавьте и настройте провайдера двухфакторной аутентификации, такой как RADIUS, SMS, Telegram или другой мессенджер.

- Настройте параметры проверки подлинности и генерации одноразовых токенов.

- Настройте механизм резервного копирования и восстановления для двухфакторной аутентификации.

Настройка клиентского доступа для двухфакторной аутентификации

После настройки сервера RD Gateway для двухфакторной аутентификации, необходимо настроить клиентский доступ для использования этой функциональности. Для этого выполните следующие действия:

- Настройте клиентский компьютер для поддержки двухфакторной аутентификации.

- Настройте Remote Desktop Connection для использования двухфакторной аутентификации.

- Подключитесь к RD Gateway с использованием двухфакторной аутентификации и учетной записи, настроенной для этой функциональности.

С помощью настройки двухфакторной аутентификации на сервере Windows вы сможете обеспечить дополнительный уровень безопасности для удаленного доступа к ресурсам. Этот метод защитит систему от несанкционированного доступа и повысит контроль над безопасностью.

| Технология | Описание |

|---|---|

| RADIUS | Протокол аутентификации и авторизации, широко используемый в сетях для проверки подлинности пользователей. |

| SMS и мессенджеры | Технологии, позволяющие отправлять одноразовые токены для проверки подлинности через SMS или мессенджеры, такие как Telegram или email. |

| Active Directory | Учетная запись и управление доступом на основе доменов Windows. |

| RD Gateway | Служба маршрутизации и удаленного рабочего стола в Windows Server, обеспечивающая безопасный удаленный доступ. |

Настройка службы RD Gateway: шаг за шагом

Двухфакторная аутентификация требует от пользователя предоставления двух различных способов подтверждения своей личности:

- Что-то, что он знает (например, пароль)

- Что-то, что он имеет (например, токен или устройство)

Шаг 1: Подготовка сервера

Перед настройкой двухфакторной аутентификации на сервере Windows с помощью службы RD Gateway, убедитесь, что у вас есть:

- Учетная запись администратора на сервере

- Установленная служба Routing and Remote Access (RRAS)

- Установленный Remote Desktop Services (RDS)

Шаг 2: Настройка RADIUS-сервера

Для настройки двухфакторной аутентификации на сервере RD Gateway можно использовать RADIUS-сервер. Одним из примеров RADIUS-сервера является FreeRADIUS. Вы также можете использовать другие RADIUS-серверы, поддерживаемые Windows.

Для настройки RADIUS-сервера:

- Установите RADIUS-сервер на другом сервере (он может быть физическим или виртуальным).

- Настройте RADIUS-сервер в соответствии с документацией по его настройке.

- Создайте RADIUS-сервер в службе RD Gateway в диспетчере конфигурации RD Gateway.

- Добавьте учетную запись администратора RADIUS-сервера в службе RD Gateway.

- Настройте аутентификацию RD Gateway на использование RADIUS-сервера.

Шаг 3: Настройка многофакторной аутентификации

Для обеспечения двухфакторной аутентификации на сервере RD Gateway можно использовать сервис многофакторной аутентификации, такой как Protectimus Smart или Microsoft Authenticator.

Для настройки многофакторной аутентификации:

- Установите приложение многофакторной аутентификации на вашем смартфоне. Например, Microsoft Authenticator или Protectimus Smart.

- Настройте многофакторную аутентификацию в службе RD Gateway в диспетчере конфигурации RD Gateway.

- Привяжите свою учетную запись к приложению многофакторной аутентификации на вашем смартфоне.

Шаг 4: Настройка защиты от резервных кодов

Резервные коды — это одноразовые токены, которые пользователь может использовать для аутентификации в случае, если его смартфон недоступен. Резервные коды необходимо настроить для защиты доступа к серверу RD Gateway.

Для настройки защиты от резервных кодов:

- Создайте резервные коды в службе RD Gateway в диспетчере конфигурации RD Gateway.

- Передайте резервные коды пользователю или сохраните их в безопасном месте.

Шаг 5: Проверка настройки

После завершения настройки двухфакторной аутентификации на сервере RD Gateway, убедитесь, что функционал работает как ожидается.

Для проверки настройки:

- Попробуйте подключиться к серверу RD Gateway с использованием RDP-клиента.

- В качестве учетных данных введите ваше имя пользователя и пароль.

- После успешной аутентификации введите одноразовый код с приложения многофакторной аутентификации на вашем смартфоне.

- Если все настроено правильно, вы получите доступ к серверу Windows через RD Gateway.

Теперь ваш сервер Windows с использованием службы RD Gateway защищен двухфакторной аутентификацией, обеспечивая повышенную безопасность и защиту доступа.

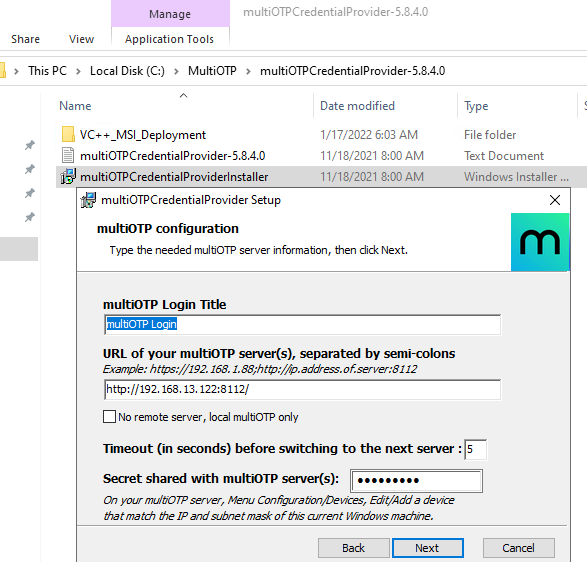

Установка необходимого ПО

Для включения двухфакторной аутентификации на сервере Windows с использованием службы RD Gateway, необходимо установить специальное программное обеспечение, которое обеспечит поддержку этой функциональности.

Подойдет любое ПО, которое позволяет генерировать одноразовые пароли и обеспечивает защиту доступа к ресурсам. В данной статье мы будем использовать сервис Protectimus, который является частью экосистемы защиты доступа к ресурсам Microsoft и поддерживает двухфакторную аутентификацию с использованием различных методов.

Для установки необходимо выполнить следующие шаги:

- Закройте все открытые сеансы RDP на сервере Windows, на котором будет установлен RD Gateway.

- Установите на сервер ПО Protectimus, скачав его с официального сайта и следуя инструкциям установщика.

- После установки запустите Protectimus и выполните вход под учетной записью администратора.

- Добавьте новый сервис в Protectimus Manager, выбрав в качестве типа сервиса «Служба RD Gateway Windows». Введите имя сервиса, выберите тип аутентификации «Двухфакторная», а также укажите имя группы в Active Directory, которой будет доступен этот сервис.

- Настройте генерацию одноразовых паролей с помощью Protectimus. Для этого выберите в настройках сервиса RD Gateway соответствующую опцию и укажите параметры генерации паролей (например, длину пароля и время его жизни).

- Для проверки подлинности пользователей при настройке конфигурации RRAS выберите в настройках RRAS тип аутентификации «Двухфакторная» и укажите настройки мультитайп-адаптера для проверки этой аутентификации.

- Включите поддержку RADIUS-сервера в службе RRAS и настройте соответствующие параметры.

- Настройка токена Protectimus в AD/LDAP-каталоге. Создайте новую запись в AD/LDAP-каталоге для каждого пользователя, которому необходим доступ к RD Gateway. Укажите в этой записи имя пользователя и серийный номер токена Protectimus.

- Настройте и включение логирование событий RD Gateway. Установите значение «Запись» в дереве событий, которое доступно через «Панель управления» -> «Администрирование» -> «Управление компьютером» -> «Службы и приложения» -> «Службы» -> «Службы Windows» -> «Просмотр и управление RD Gateway» -> «Дерево событий».

- Настройка VPN и мониторинг доступа. Установите и настройте VPN-сервер для поддержки RD Gateway и настройте мониторинг доступа на RD Gateway сервере с помощью функционала RRAS.

- Помощь пользователям. Объясните пользователям процесс настройки аутентификации с использованием двухфакторной аутентификации. Укажите на необходимость установки приложения Protectimus на их смартфоны и регистрацию аккаунта. Также объясните, что после ввода пароля пользователь должен будет ввести одноразовый пароль, сгенерированный приложением Protectimus.

После установки и настройки необходимого ПО, вы будете защищены двухфакторной аутентификацией при подключении к серверу RD Gateway через службу RDP.

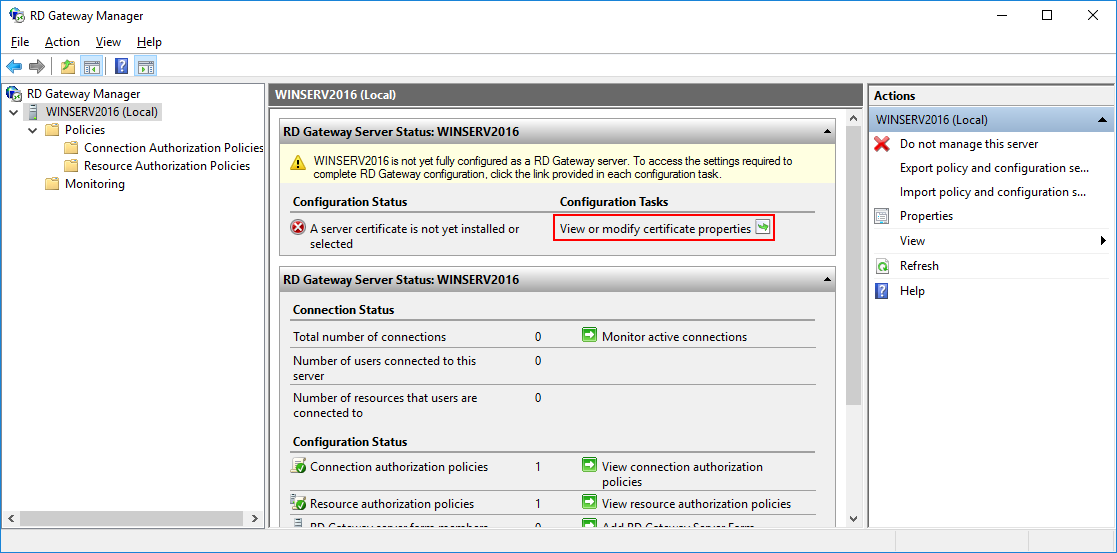

Создание сертификатов для RD Gateway

Для настройки двухфакторной аутентификации на сервере Windows с помощью службы RD Gateway важно иметь особый вид сертификатов, которые будут использоваться для подтверждения подлинности пользователей. Они позволяют запросить учетные данные пользователя, включая пароль, и добавить функционал многофакторной аутентификации для безопасного доступа к сети.

Для создания сертификатов могут использоваться различные сервисы и инструменты, но одной из быстрых и доступных опций является использование облачного сервиса аутентификации Protectimus Auth с поддержкой двухфакторной аутентификации.

Вот шаги, которые нужно выполнить для создания сертификатов:

- Перейдите на веб-сайт Protectimus Auth (https://www.protectimus.com/), чтобы создать бесплатную учетную запись.

- Активируйте учетную запись и войдите в сервис.

- Закройте все текущие события в менеджере событий.

- Перейдите к включению двухфакторной аутентификации для доступа к веб-сайту Protectimus Auth.

- Добавьте генерацию одноразовых токенов аутентификации через мобильное приложение Protectimus Authenticator на своем телефоне.

- Настройте сервис аутентификации RADIUS с помощью параметров, предоставленных Protectimus Auth.

- Сгенерируйте секретный ключ для двухфакторной аутентификации на сервере Windows и добавьте его в Protectimus Auth.

- Включите поддержку двухфакторной аутентификации в службе RD Gateway.

- Настройте службу RRAS и добавьте поддержку аутентификации RADIUS.

- Настройте группы безопасности и права доступа для пользователей, которым будет доступен RDP через RD Gateway с двухфакторной аутентификацией.

- Настройте службу RD Gateway для защиты доступа к серверу Windows и аутентификации пользователей через сертификаты.

- Включите логон через RD Gateway и запрос двухфакторной аутентификации при подключении к серверу Windows.

Создание сертификатов для RD Gateway с помощью сервиса Protectimus Auth позволяет обеспечить широкий функционал двухфакторной аутентификации, включая резервное копирование и использование одноразовых токенов аутентификации в режиме реального времени. Эта эффективная система защиты позволяет защитить доступ к серверу Windows и обеспечить безопасность данных и паролей пользователей.

Настройка RD Gateway Role

Шаги, описанные ниже, позволят вам настроить RD Gateway Role с помощью двухфакторной аутентификации для повышения уровня безопасности вашего сервера Windows.

- Установите службу RD Gateway Role на сервере Windows. Это можно сделать через Server Manager, выбрав опцию «Add Roles and Features» и выбрав RD Gateway Role.

- Включите поддержку двухфакторной аутентификации для RD Gateway Role. Для этого добавьте в конфигурацию RD Gateway LDAP-поддержку для проверки двухфакторной аутентификации.

- Учетная запись Active Directory с правами администратора.

- Токены или приложение для генерации одноразовых паролей (OTP).

- Установите и настройте адаптер для генерации OTP. Для этого подойдет либо облачный сервис, либо on-premise решение, такое как Protectimus или другие аналогичные решения.

- Настройте службу Routing and Remote Access (RRAS) для поддержки двухфакторной аутентификации. Встроенный в Windows инструмент RRAS позволяет вам настроить маршрутизацию VPN-трафика на вашем сервере.

- Учетная запись Active Directory справами администратора.

- Токены или приложение для генерации OTP.

- Настройте RD Gateway Manager для поддержки двухфакторной аутентификации. В RD Gateway Manager добавьте сервера RD Gateway и настройте параметры двухфакторной аутентификации.

- Типы аутентификации, которые будут поддерживаться, например, OTP, пароль или токен.

- Методы отправки OTP: по электронной почте, телефонному звонку, через мессенджеры или генерация на устройстве.

- Время жизни OTP, например, 30 секунд или 1 минута.

- Контроль безопасности для подключения к ресурсам (например, Active Directory, файлам и папкам).

- Настройте Group Policy на сервере Windows для поддержки двухфакторной аутентификации. В Group Policy конфигурируйте параметры аутентификации, такие как настройки паролей, записей входа и паролей резервного копирования.

- Настройте RD Gateway Role для работы со службой RD Licensing. RD Gateway Role и RD Licensing должны быть настроены на одном сервере для предоставления полного функционала RD Gateway Role.

Для выполнения этого шага вам потребуются следующие настройки:

Примечание: Если вы выбираете облачный сервис, вы должны быть уверены в его безопасности и надежности.

Для этого вам потребуются следующие настройки:

Для этих настроек вам понадобятся следующие параметры:

После настройки RD Gateway Role ваш сервер Windows будет защищен двухфакторной аутентификацией. Пользователям будет требоваться вводить как пароль, так и OTP, полученный на устройстве для успешного входа в систему.

Создание адаптивного интерфейса для RD Gateway

Один из вариантов реализации двухфакторной аутентификации на сервере RD Gateway – использование адаптивного интерфейса. Адаптивный интерфейс позволяет добавить дополнительный уровень безопасности, требуя от пользователей ввода одноразового пароля (OTP) при подключении к удаленному рабочему столу.

Для создания адаптивного интерфейса на сервере RD Gateway необходимо выполнить следующие шаги:

1. Установите на сервер платформу для работы с адаптивным интерфейсом, например, Microsoft Remote Desktop Gateway Adapter.

2. Настройте поддержку двухфакторной аутентификации на сервере RD Gateway с помощью службы Radius, например, используя программное обеспечение Protectimus Authentication Server.

3. Создайте запись в Microsoft Active Directory для каждого пользователя, которому будет доступен RD Gateway.

4. В программе Protectimus Manager создайте новый токен для учетной записи каждого пользователя, чтобы сгенерировать одноразовые пароли.

5. Настройте RRAS (Routing and Remote Access Service) на сервере Windows для использования аутентификации по токенам.

6. В программе Protectimus Manager добавьте настройки для RD Gateway, включая генерацию OTP паролей и настройки времени жизни паролей.

После выполнения этих шагов, пользователи будут получать одноразовые пароли через помощника аутентификации Protectimus Authenticator на своих телефонах или других устройствах. При попытке подключения к RD Gateway они будут вызывать OTP пароль и вводить его для получения доступа.

Таким образом, создание адаптивного интерфейса для RD Gateway позволит защитить доступ к ресурсам сервера Windows с помощью двухфакторной аутентификации и обеспечивает дополнительный уровень безопасности для организации или корпоративной сети.

Разрешение доступа к RD Gateway

Для настройки двухфакторной аутентификации на сервере Windows с помощью службы RD Gateway, необходимо выполнить следующие шаги:

- Настройте аутентификацию RD Gateway в облачном сервисе.

- Настройте сервер RD Gateway для поддержки многофакторной аутентификации.

- Настройте аутентификацию RD Gateway с использованием сервиса Protection One.

- Настройте RD Gateway для доступа к контроллеру домена через адаптер маршрутизации и удаленному доступу.

- Настройте RD Gateway для доступа к серверам удаленного рабочего стола.

- Настройте обработку запросов аутентификации RD Gateway следующим образом:

- Настройте аутентификацию RD Gateway для включения записи событий.

- Настройте аутентификацию RD Gateway для включения поддержки аутентификации многофакторной аутентификации.

- Настройте аутентификацию RD Gateway для включения генерации токенов времени.

- Настройте аутентификацию RD Gateway для включения аутентификации по имени и паролю.

- Настройте аутентификацию RD Gateway для включения аутентификации по пин-коду.

- Настройте аутентификацию RD Gateway для включения аутентификации по отпечатку пальца.

- Настройте аутентификацию RD Gateway для включения аутентификации по голосовым командам.

- Настройте аутентификацию RD Gateway для включения аутентификации по SMS.

- Настройте аутентификацию RD Gateway для включения аутентификации по телефонному звонку.

- Настройте аутентификацию RD Gateway для включения аутентификации по мессенджерам (например, Telegram).

- Настройте аутентификацию RD Gateway для включения аутентификации по приложению на мобильном телефоне.

- Настройте аутентификацию RD Gateway для включения аутентификации по отпечатку глаза.

- Настройте аутентификацию RD Gateway для включения аутентификации с помощью учетной записи Microsoft.

- Настройте аутентификацию RD Gateway для включения аутентификации с помощью сервиса адаптера маршрутизации и удаленного доступа.

- Настройте аутентификацию RD Gateway для включения аутентификации с помощью сервиса Protection One.

- Закройте доступ к RD Gateway для группы пользователей, не имеющих двухфакторной аутентификации.

- Настройте мониторинг аутентификации RD Gateway для контроля доступа и фиксации событий.

- Включение и выключение аутентификации RD Gateway.

После настройки двухфакторной аутентификации на сервере Windows с помощью службы RD Gateway, вы сможете обеспечить более высокую защиту доступа к вашим удаленным ресурсам и повысить безопасность вашей IT-инфраструктуры.

Добавление пользователей в RD Gateway к группе

После настройки двухфакторной аутентификации на сервере Windows со службой RD Gateway, вам необходимо добавить пользователей в группу, чтобы предоставить им доступ к ресурсам.

Чтобы добавить пользователей, следуйте этим шагам:

- Закройте Remote Desktop Gateway Manager, если он открыт.

- Откройте учетную запись RD Gateway.

- Нажмите «Manage» рядом с «Users» в левой панели.

- Нажмите «Add» в правом верхнем углу окна.

- В появившемся окне введите имя пользователя. Вы можете добавить несколько пользователей, разделяя их запятой.

- Нажмите «OK».

- Пользователи с их учетными записями будут добавлены в список пользователей RD Gateway.

Теперь пользователи будут иметь доступ к RD Gateway и смогут использовать двухфакторную аутентификацию для получения доступа к ресурсам.

Проверка работоспособности RD Gateway

После настройки двухфакторной аутентификации на сервере Windows со службой RD Gateway необходимо проверить ее работоспособность. В этом разделе мы рассмотрим несколько способов проверки доступа через RD Gateway.

Первый способ — использование RDP клиента для подключения к серверу. Убедитесь, что настройки клиента указывают на RD Gateway сервер. Введите учетные данные и выполните вызов.

Второй способ — использование VPN. Включите VPN на телефоне или другом устройстве и подключитесь к RD Gateway серверу с помощью учетных данных.

Третий способ — использование одноразовых кодов аутентификации. Если вы настроили RD Gateway для поддержки генерации одноразовых кодов аутентификации, откройте приложение аутентификатора, такое как Google Authenticator или Microsoft Authenticator, и введите код на RD Gateway сервере.

Четвертый способ — использование мессенджеров. Если RD Gateway поддерживает аутентификацию через мессенджеры, добавьте свою учетную запись в Telegram или других поддерживаемых мессенджерах. После этого при входе в систему на RD Gateway сервере вы получите код подтверждения через мессенджер.

Пятый способ — использование резервного кода. Если вы настроили RD Gateway для генерации резервных кодов, введите один из этих кодов при входе в систему на сервере.

После выбора подходящего способа проверки доступа через RD Gateway, закройте все открытые окна и вернитесь к RD Gateway консоли. Настройка двухфакторной аутентификации должна быть завершена, и RD Gateway сервер должен быть доступен для контроля и мониторинга.

Установка и настройка VPN с Routing and Remote Access Service (RRAS)

Для обеспечения безопасного удаленного подключения к серверу Windows со службой RD Gateway следует установить и настроить VPN с помощью сервиса Routing and Remote Access Service (RRAS). Это позволит добавить функционал двухфакторной аутентификации и защитить сервер от несанкционированного доступа.

1. Установка сервиса RRAS

Первый шаг в настройке VPN — установка сервиса RRAS на вашем сервере. Для этого выполните следующие действия:

- Откройте «Server Manager» в меню «Start».

- Перейдите на вкладку «Manage» и выберите «Add Roles and Features».

- Выберите «Remote Access» и нажмите «Next».

- Установите галочку напротив «DirectAccess and VPN (RAS)» и нажмите «Next».

- Продолжайте следовать инструкции мастера установки, устанавливая необходимые компоненты и зависимости.

- Завершите установку.

2. Настройка RRAS

После установки сервиса RRAS необходимо его настроить для работы в режиме VPN. Выполните следующие действия:

- Откройте «Server Manager» в меню «Start».

- Перейдите на вкладку «Tools» и выберите «Routing and Remote Access».

- В окне RRAS выберите ваш сервер и нажмите правой кнопкой мыши, выберите «Configure and Enable Routing and Remote Access».

- Выберите «Custom configuration» и нажмите «Next».

- Выберите «VPN access» и нажмите «Next».

- Выберите сетевой адаптер, который будет использоваться для подключения к Интернету, и нажмите «Next».

- Настройте IP-адреса для VPN клиентов, выберите «From a specified range of addresses» и введите диапазон IP-адресов, которые будут выделяться клиентам.

- Установите галочку напротив «Enable security on the selected interface» и нажмите «Next».

- Закройте мастер настройки.

3. Настройка двухфакторной аутентификации

Для настройки двухфакторной аутентификации на сервере Windows со службой RD Gateway с использованием VPN необходимо выполнить следующие действия:

- Установите сервис аутентификации с помощью одного из следующих методов:

- Microsoft Authenticator: загрузите и установите приложение Microsoft Authenticator на свой смартфон или планшет. Следуйте инструкциям в приложении для настройки учетной записи и добавления сервиса RD Gateway.

- Генерация одноразовых паролей (OTP): установите и настройте сервис генерации одноразовых паролей. Для этого можно использовать программы типа OTP Manager, Authy или Google Authenticator.

- Запросы на телефон или email: включите функционал запросов на телефон или email для получения одноразовых кодов без помощи сторонних приложений или устройств.

- Настройте сервис аутентификации с помощью учетной записи домена Windows и Active Directory, либо используйте сторонний сервис аутентификации (например, RADIUS).

- Включите двухфакторную аутентификацию для службы RD Gateway и настройте правила проверки аутентификации. Укажите, какие методы подтверждения следует использовать и какие требования он должен удовлетворять.

- Настройте проверку аутентичности входа (logon) с помощью запроса сервиса аутентификации.

- Закройте настройки и перезапустите службу RRAS для применения изменений.

Теперь ваш сервер Windows со службой RD Gateway будет защищен двухфакторной аутентификацией и VPN с помощью сервиса RRAS. Это обеспечит многофакторную защиту и повысит безопасность удаленного подключения к серверу.

Подключение к VPN с использованием двухфакторной аутентификации

Для подключения к VPN с использованием двухфакторной аутентификации можно использовать различные методы. Один из таких методов — использование сервиса Active Directory вместе с RADIUS-сервером и VPN-сервером. Другой метод — использование облачной платформы для многофакторной аутентификации, такой как Microsoft Azure AD или Google Authenticator.

Ниже приведены шаги, которые можно выполнить для настройки подключения к VPN с использованием двухфакторной аутентификации:

Шаг 1: Настройка RADIUS-сервера

1. Установите и настройте RADIUS-сервер на сервере Windows. RADIUS-сервер будет использоваться для проверки учетной записи пользователя при подключении к VPN.

2. Добавьте в RADIUS-сервер доступ VPN-сервера для аутентификации пользователей.

Шаг 2: Настройка VPN-сервера

1. Установите и настройте VPN-сервер на сервере Windows.

2. Включите поддержку многофакторной аутентификации на VPN-сервере.

3. Настройте VPN-сервер для использования RADIUS-сервера для проверки учетных записей пользователей.

Шаг 3: Настройка клиента VPN

1. Установите на клиентский компьютер программное обеспечение VPN-клиента.

2. Настройте VPN-клиент для подключения к серверу VPN с использованием двухфакторной аутентификации.

3. Введите учетную запись пользователя, пароль и код подлинности, сгенерированный двухфакторным аутентификатором (например, мобильным телефоном).

4. Подключитесь к VPN с использованием введенных учетных данных и проверочного кода.

Теперь вы можете защитить доступ к VPN с использованием двухфакторной аутентификации, что повышает безопасность вашего удаленного соединения.

Видео:

How to Install Duo Two-Factor Authentication for Microsoft RDP and Windows Logon

How to Install Duo Two-Factor Authentication for Microsoft RDP and Windows Logon by Duo Security 41,112 views 2 years ago 10 minutes