- 10 основных Event ID для системного администратора Active Directory

- Основные Event ID в Active Directory

- Event ID 4740: Учетная запись заблокирована

- Описание

- Причины блокировки учетной записи

- Решение проблемы и угроз безопасности

- Event ID 4624: Вход в систему успешно выполнен

- Event ID 4741: Учетная запись разблокирована

- Информация события

- Резюме

- Event ID 4720: Учетная запись создана

- Event ID 4742: Учетная запись смены пароля

- Event ID 4768: Запрос на аутентификацию Kerberos

- Описание события

- Значение события

- Поля записи события

- Event ID 4769: Успешная аутентификация Kerberos

- Event ID 4776: Сбой аутентификации Kerberos

- Event ID 4743: Попытка смены пароля с ошибкой

- Идентификатор события 4743

- Причины появления события 4743

- Действия при обнаружении события 4743

- Event ID 4745: Завершение работы учетной записи

- Основные атрибуты события:

- Публикация и архивирование

- Важность события 4745

- Критически важные Event ID для мониторинга

- 1. Событие 4740: Учетная запись пользователя заблокирована

- 2. Событие 4769: Удачная аутентификация / новый тикет

- 3. Событие 4771: Недопустимый/поврежденный пакет тикета предоставлен разрешенному компьютеру

- 4. Событие 4624: Удачное входящее подключение

- 5. Событие 4625: Неудачная попытка входа в систему

- 6. Событие 4743: Попытка изменить учетную запись пользователя

- 7. Событие 6281: Криптографический модуль отчета об ошибке

- 8. Событие 1102: Неудачная попытка групповой политики

- 9. Событие 4741: Учетная запись пользователя разблокирована

- 10. Событие 5059: Попытка загрузить фильтр аудита на базовой платформе, перед остальными фильтрами

- Видео:

- Джентльменский набор системного администратора

10 основных Event ID для системного администратора Active Directory

Active Directory (AD) — это пакет служб, разработанный компанией Microsoft, который позволяет администраторам управлять ресурсами в сети Windows. В Active Directory используются различные события (Event ID), которые помогают мониторить и отслеживать изменения и проблемы в системе. Ниже приведены 10 основных Event ID, с которыми должен быть знаком каждый системный администратор Active Directory.

Event ID 4740: Данный идентификатор события указывает на успешное простое входа в систему с использованием счетчика имен аккаунтов, которые были временно заблокированы из-за ошибок ввода пароля.

Event ID 4768: Это событие указывает на успешную аутентификацию пользователя в домене с помощью протокола Kerberos.

Event ID 4771: Данное событие указывает на неудачную аутентификацию пользователя с использованием протокола Kerberos. Проблемы могут возникнуть из-за ограничений, связанных с доменными контроллерами.

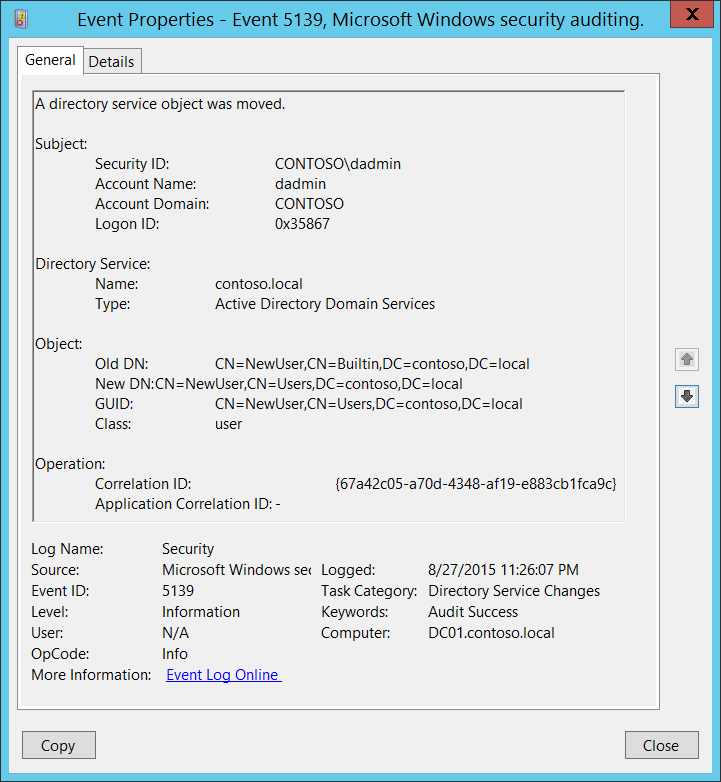

Event ID 5136: Это событие указывает на модификацию объекта в AD. Модификация может быть связана с изменением пароля пользователя, добавлением или изменением свойства пакета служб и т. д.

Event ID 4741: Данное событие указывает на успешное использование привилегированного ассоциативного данных, таких как сеанс серверов или контекст безопасности.

Event ID 4624: Это событие указывает на успешный вход в систему в домен с помощью локальной учетной записи, что может представлять определенные проблемы безопасности.

Event ID 4672: Данное событие указывает на успешное создание новой сессии в системе.

Event ID 4769: Это событие указывает на успешную аутентификацию пользователя в системе с помощью протокола Kerberos, когда учетная запись отключена от защиты безопасности.

Event ID 4742: Данное событие указывает на успешное привязывание к базе данных домена. Если это событие не происходит, могут возникнуть проблемы с масштабируемостью.

Event ID 4767: Это событие указывает на успешную модификацию учетной записи пользователя в AD, когда настройка безопасности отключена.

Знание этих важных Event ID поможет системному администратору следить за безопасностью и работоспособностью Active Directory, а также незамедлительно реагировать на возникающие проблемы.

Основные Event ID в Active Directory

Ниже приведены 10 основных Event ID, которые должен знать каждый системный администратор Active Directory:

| Event ID | Описание |

|---|---|

| 4740 | Событие отображается при неудачной попытке входа пользователя в систему с использованием учетной записи, которая была деактивирована из-за частых попыток входа с неправильным паролем. |

| 4776 | Это критическое событие указывает на неудачную попытку входа в систему с использованием учетных данных, включенных в списки отфильтрованных паролей. |

| 4625 | Событие отображается при неудачной попытке входа пользователя в систему с использованием неправильного пароля. |

| 4742 | Это информационное событие указывает на успешную попытку входа в систему с использованием учетной записи, у которой неактивно требование смены пароля. |

| 4743 | Событие отображается, когда учетная запись пользователя является привилегированной, и происходит успешный вход в систему. |

| 4741 | Это информационное событие указывает на успешную попытку входа в систему через отклик Responder. |

| 4768 | Событие отображается при успешной попытке входа на удаленной машине с использованием обслуживающих учетных данных. |

| 4769 | Это событие отображается, когда запрос на настройку сеанса был генерирован компьютером, для которого было указано соединение к серверу безопасности Kerberos для проверки самого себя. |

| 4767 | Событие отображается, когда на уровне драйвера учетной записи производится успешное применение правил фильтрации через замещение. |

| 4616 | Это событие отображается, когда запись в безопасности модифицирована для проверки «простого» квотирования и/или истории событий. |

Знание этих основных Event ID позволяет администратору мониторить и обнаруживать проблемы безопасности или ошибки в Active Directory. При появлении критических событий, связанных с безопасностью, необходимо принимать меры для их решения и предотвращения дальнейших нарушений.

Event ID 4740: Учетная запись заблокирована

Описание

Event ID 4740 представляет собой запись в журнале Security и возникает при блокировке учетной записи в AD. Это может быть вызвано несколькими причинами, включая неудачную попытку входа на рабочую станцию или запрос изменения учетной записи.

В Entry Type данного Event ID указывается «Failure Audit», что означает фиксацию события отказа. В поле Source указывается «Microsoft Windows security auditing» — источник записи, а в поле Event ID содержится номер события — 4740.

Причины блокировки учетной записи

Учетная запись может быть временно заблокирована, если пользователь превышает количество неудачных попыток входа на компьютер с помощью Kerberos или других механизмов аутентификации. Кроме того, блокировка учетной записи может быть вызвана запрошенными изменениями, которые требуют дополнительного доступа.

Решение проблемы и угроз безопасности

Когда происходит блокировка учетной записи, системному администратору следует провести расследование, чтобы определить причину блокировки. Это может потребовать проверки активности пользователя, связанной с этой учетной записью, а также анализа таблицы атрибутов учетной записи, которая указывает на возможные изменения и предоставленные разрешения.

Также рекомендуется использовать правила аудита и фильтры для мониторинга подобных событий и предотвращения повторения блокировок учетных записей. В случае обнаружения подобных проблем, должны быть приняты меры для устранения рисков и обеспечения безопасности системы.

Event ID 4624: Вход в систему успешно выполнен

Event ID 4624 указывает на успешный вход в систему пользователя. Это означает, что пользователь успешно вошел в систему с использованием своего учетного имени и пароля. Такое событие может быть полезно для мониторинга активности учетных записей в сети.

Вход в систему может быть выполнен локально на сервере или удаленно с помощью сетевых соединений. Событие с Event ID 4624 содержит информацию о времени, когда был выполнен вход в систему, учетной записи пользователя, использованной для входа, типе входа (например, локальное взаимодействие, сетевое взаимодействие), а также идентификаторе клиента, с которого был выполнен вход в систему (например, IP-адрес или имя компьютера).

Event ID 4624 также указывает на тип входа в систему пользователя. Различные типы входа включают локальное взаимодействие (вход на самой системе), сетевое взаимодействие (вход через сеть), разблокирование (разблокировка компьютера с помощью пароля или другого метода), а также способы шифрования, которые были применены во время входа в систему.

Это событие также может определять привилегированный вход пользователя в систему, что означает, что у пользователя есть повышенные привилегии и доступ к настроенным ресурсам.

Знание основных кодов событий и их описаний позволяет системному администратору более эффективно мониторить и обеспечивать безопасность Active Directory. Следующие коды событий, связанные с Event ID 4624, могут быть полезными при анализе безопасности:

- 4624(A): Учетная запись была успешно входом на компьютер {сетевое имя станции} со станции {источник логонов} с использованием учетных данных, указанных ниже.

- 4624(B): Учетная запись была успешно входом на компьютер {сетевое имя станции} со станции {источник логонов} с использованием информации аутентификации, указанной ниже.

- 4624(C): Учетная запись была успешно входом на компьютер {сетевое имя станции} со станции {источник логонов}

- 4624(D): Учетная запись была успешно входом на компьютер {сетевое имя станции} со станции {источник логонов} с использованием информации аутентификации, указанной ниже. Предварительные аутентификационные данные соответствуют полям захвата.

Event ID 4624 является важным инструментом для отслеживания активности учетных записей пользователей и обеспечения безопасности системы. Знание и анализ таких событий позволяет системному администратору реагировать своевременно на потенциальные угрозы и защитить Active Directory.

Event ID 4741: Учетная запись разблокирована

Событие с идентификатором 4741 представляет собой запись о разблокировке учетной записи в Active Directory. Когда учетная запись пользователя заблокирована из-за множества неудачных попыток входа, это событие генерируется при успешной разблокировке учетной записи.

Информация события

Событие 4741 содержит следующую информацию:

| Имя поля | Описание |

|---|---|

| Дата и время | Дата и время, когда произошло событие |

| Пользователь | Имя учетной записи, которая была разблокирована |

| Пользователь разблокировал | Имя учетной записи, которая разблокировала учетную запись |

| Компьютер | Имя компьютера, на котором была разблокирована учетная запись |

| Тип входа | Тип входа, который использовался для разблокировки учетной записи. Например, «локальный» или «сетевой» |

Резюме

Событие 4741 указывает на успешную разблокировку учетной записи пользователя в Active Directory. Это может произойти, когда пользователь успешно вводит правильный пароль после достижения порогового количества неудачных попыток входа.

Разблокировка учетной записи может быть выполнена как на локальной машине, так и на удаленной. Если учетная запись была разблокирована на рабочем месте, в поле «Компьютер» будет указана имя этого рабочего места. Если разблокировка учетной записи была произведена удаленно, поле «Компьютер» содержит имя сервера или домена.

При диагностировании проблем с учетными записями пользователей, связанными с неверными попытками входа, событие 4741 может быть полезным инструментом для определения времени и места, где учетная запись была разблокирована.

Заметка: Событие 4741 является событием безопасности, и его наличие указывает на успешную разблокировку учетной записи. Поэтому, если вы регулярно видите события 4741 и не обнаружили никаких аномалий, это может быть безопасным и безвредным событием.

Event ID 4720: Учетная запись создана

В журнале событий наиболее важными полями данного события являются: «Security ID» (Идентификатор безопасности), «Account Name» (Имя учетной записи), «Account Domain» (Домен учетной записи) и «Account Type» (Тип учетной записи).

Обычно в записи о событии ID 4720 указываются следующие данные:

- Security ID: Идентификатор безопасности новой учетной записи, который позволяет идентифицировать пользователя или группу, которые были созданы.

- Account Name: Имя новой учетной записи, которая была создана в рамках данного события.

- Account Domain: Домен, в котором была создана учетная запись.

- Account Type: Тип учетной записи — пользовательская учетная запись или группа.

Event ID 4720 предоставляет информацию об успешном создании учетной записи. Однако следует отметить, что этот идентификатор события не обязательно связан с успешным входом пользователя в систему. Вместо этого он свидетельствует о том, что учетная запись была создана в доменной среде.

Для системного администратора Active Directory важно следить за событиями, связанными с созданием учетных записей, чтобы своевременно обнаруживать любые возможные проблемы или ошибки. Event ID 4720 является важным инструментом для проверки безопасности и целостности системы.

Event ID 4742: Учетная запись смены пароля

Событие с ID 4742 указывает на успешное изменение пароля учетной записи в среде Active Directory. Это может быть результатом действий пользователя или автоматического процесса смены пароля.

| Поле | Значение |

|---|---|

| Учетная запись | Указывает имя учетной записи, для которой был изменен пароль. |

| Пользователь | Указывает имя пользователя, выполнившего смену пароля. |

| Интерактивный тип входа | Указывает, была ли смена пароля выполнена при интерактивном входе пользователя. |

| Источник события | Указывает компьютер, на котором было инициировано событие. |

| Информация о событии | Содержит подробности о смене пароля, такие как дата и время события, предыдущий пароль и режим изменения пароля (например, активное обновление пароля или простое обновление пароля). |

События с ID 4742 не указывают на какие-либо проблемы или ошибки, они просто информируют о том, что пароль учетной записи успешно изменен. Это важно для мониторинга активности пользователей, а также для поддержания безопасности системы.

Event ID 4768: Запрос на аутентификацию Kerberos

Описание события

Событие 4768 генерируется Active Directory и указывает на то, что произошел запрос на аутентификацию Kerberos. Когда пользователь пытается получить доступ к ресурсам в сети, его учетная запись передает запрос на аутентификацию Kerberos в домен AD. Этот запрос инициирует процесс аутентификации, в ходе которого проверяются учетные данные пользователя и генерируется токен аутентификации.

Значение события

Событие 4768 указывает на то, что процесс аутентификации Kerberos был успешно запущен. Это важный сигнал для системного администратора, поскольку позволяет отслеживать активность аутентификации в сети и обнаруживать потенциальные угрозы безопасности. Если вам известен номер Event ID 4768, вы сможете контролировать аутентификацию Kerberos и реагировать на любые подозрительные действия.

Поля записи события

В записи события с ID 4768 содержится информация о следующих полях:

- Дата и время: указывает на время, когда событие было сгенерировано.

- Идентификатор учетной записи: указывает на SID (идентификатор безопасности) пользователя, для которого производится запрос на аутентификацию.

- Учетная запись клиента: указывает на имя пользователя, для которого производится запрос на аутентификацию.

- Идентификатор клиента: указывает на SID (идентификатор безопасности) клиента, для которого производится запрос на аутентификацию.

- Учетная запись службы: указывает на имя службы, к которой производится запрос на аутентификацию.

- Идентификатор службы: указывает на SID (идентификатор безопасности) службы, к которой производится запрос на аутентификацию.

- Тип аутентификации: указывает на метод аутентификации, используемый для запроса.

- Имя службы: указывает на имя службы, к которой производится запрос на аутентификацию.

- Целевой сервер: указывает на имя сервера или ресурса, к которому производится запрос на аутентификацию.

Эти и другие поля записи события позволяют системному администратору получить подробную информацию о процессе аутентификации Kerberos и выявить любые потенциальные проблемы или угрозы безопасности.

Event ID 4769: Успешная аутентификация Kerberos

Событие с ID 4769 в журнале событий Active Directory обозначено как успешная аутентификация Kerberos. Это критически важное событие, которое свидетельствует о том, что процесс аутентификации пользователя Kerberos был успешно завершен.

Аутентификация Kerberos является одним из самых безопасных методов аутентификации в Windows, используемых в сетях домена. Она обеспечивает высокий уровень безопасности путем проверки учетных данных пользователя и выдачи уникального токена доступа для каждого успешно аутентифицированного пользователя.

Событие с ID 4769 содержит подробное описание аутентификационного процесса, включая детали о клиенте и сервере, а также информацию о успешной аутентификации. Дополнительные сведения о сети и состоянии системы, такие как IP-адреса, имя пользователя и т.д., могут также быть предоставлены в соответствующих полях события.

Это событие может быть использовано системным администратором для отслеживания и диагностики проблем аутентификации, таких как неверные пароли, неправильная конфигурация Kerberos, отключенная учетная запись безопасности или другие риски для безопасности. Кроме того, эта информация может помочь в устранении сбоев и неполадок, которые могут возникнуть в результате неудачных попыток аутентификации Kerberos.

Настройки безопасности и фильтры могут быть применены для обеспечения безопасности сети и предотвращения несанкционированного доступа. Эти параметры должны быть правильно настроены и установлены, чтобы обеспечить безопасность и надежность функционирования системы.

Событие с ID 4769 также может быть связано с другими событиями, такими как события инициализации, модификации или публикации Replica Metadata, которые могут быть записаны в журнале событий как события Kerberos.

В случае возникновения проблем с аутентификацией Kerberos, системному администратору может потребоваться выполнить проверку настроек сети и конфигурации Kerberos, а также отследить и другие регистрируемые события, чтобы точно диагностировать проблему и принять необходимые меры для ее устранения.

Event ID 4776: Сбой аутентификации Kerberos

Керберос — это протокол аутентификации в сети, который широко используется в доменных средах Windows. Ошибка аутентификации Kerberos может возникнуть, когда процесс аутентификации пользователя или компьютера не проходит успешно.

В событии с ID 4776 отображается информация о сбое аутентификации с Kerberos, включая время события, идентификатор пользователя, имя пользователя и имя компьютера, на котором возникла ошибка. Событие также содержит информацию о типе аутентификации, которая может быть «интерактивная», «подключение к сети», «кэшированная интерактивная» или другими.

Когда событие с ID 4776 обозначено как ошибочное, оно указывает, что аутентификационная попытка была отказана. В таком случае, важно изучить запись события и определить причину сбоя аутентификации.

Частые причины ошибок аутентификации Kerberos включают неправильные пароли, отключенные учетные записи пользователей или компьютеров, изменение пароля без синхронизации и нарушенные ассоциации между учетной записью и станцией.

Событие с ID 4776 может быть полезным инструментом для выявления проблем с аутентификацией в сети Active Directory. При анализе журналов событий, системные администраторы могут обратить внимание на эти события, чтобы быстро обнаружить и решить проблемы аутентификации.

Важно отметить, что не все события с ID 4776 являются проблемами. Некоторые из них могут быть безвредными, такими как запросы на вход или изменение ассоциаций, применение аннулированной политики или фильтров, которые временно отключены. Однако, все события с ID 4776 требуют надлежащего внимания со стороны системного администратора.

Event ID 4743: Попытка смены пароля с ошибкой

Идентификатор события 4743

Идентификатор события 4743 фиксируется при каждой неудачной попытке изменить пароль аккаунта. Он помогает организациям отслеживать неудачные попытки изменения паролей и обеспечивать безопасность аккаунтов пользователей.

Event ID 4743 обеспечивает следующую информацию:

- Компьютер или сервер, на котором произошла ошибка

- Имя пользователя или группы, пытающейся изменить пароль

- Дата и время события

- Описание ошибки, которая произошла при попытке изменить пароль

Причины появления события 4743

Событие 4743 может возникать по ряду причин, включая:

- Недостаточные права доступа к паролю

- Ограничение на изменение пароля для данного пользователя или группы

- Сбой на сервере или компьютере, к которому происходит попытка изменить пароль

- Ошибки в базовой конфигурации среды Active Directory

Действия при обнаружении события 4743

Когда обнаруживается событие 4743, системному администратору следует принять следующие меры:

- Проанализировать и проинтерпретировать причину ошибки, указанную в событии 4743.

- Определить, были ли другие проблемы или ошибки на том же сервере или компьютере.

- Проверить правильность политик паролей для данного пользователя или группы.

- Возможно, провести проверку безопасности и мониторинга на предмет других попыток нарушения безопасности.

- Если проблема повторяется, обратиться за помощью к коллегам или специалистам по безопасности.

Событие 4743 является одним из 10 основных идентификаторов событий, с которыми должен быть знаком каждый системный администратор Active Directory. Этот идентификатор позволяет определить потенциальные риски безопасности и проблемы в пределах доменной среды Active Directory, а также предпринять соответствующие меры по их устранению.

Event ID 4745: Завершение работы учетной записи

Событие с ID 4745 в журнале событий Active Directory указывает на завершение работы учетной записи в среде Active Directory.

Когда учетная запись пользователя завершает свою работу и выходит из системы, генерируется событие 4745. Это событие показывает, что пользователь успешно завершил свою работу в сети и отключился от системы.

Событие 4745 предоставляет следующую предварительную информацию:

Основные атрибуты события:

- Дата и время события

- Имя учетной записи пользователя

- Идентификатор учетной записи пользователя (SID)

- Имя клиента и его сетевой адрес

- Состояние события (успешно завершено/неудачно завершено)

Если событие 4745 обозначено как «неудачно завершено», это указывает на ошибки или проблемы с завершением работы учетной записи. Например, это может быть вызвано сбоем службы, несовместимостью клиента с системой, ошибкой задачи, запросом на шифрование, отказом в запрошенном доступе и другими факторами.

События 4745 могут быть использованы для мониторинга активности пользователей, а также для отслеживания потенциальных угроз или ошибок в среде Active Directory.

Публикация и архивирование

События 4745, как и другие события в журнале событий Active Directory, могут быть опубликованы или архивированы для последующего анализа. Это позволяет системному администратору проанализировать их и принять соответствующие меры в зависимости от выявленных проблем или потенциальных угроз.

Важность события 4745

События с ID 4745 заслуживают особого внимания системного администратора Active Directory. Они предоставляют информацию о завершении работы учетной записи пользователя, которая может быть полезной для мониторинга и решения возможных проблем в среде Active Directory.

Критически важные Event ID для мониторинга

В этой статье мы рассмотрим 10 основных Event ID, которые должен знать каждый системный администратор Active Directory для эффективного мониторинга.

1. Событие 4740: Учетная запись пользователя заблокирована

Это событие указывает на неудачную попытку входа в систему для указанной учетной записи пользователя из этого компьютера. Событие также указывает на статус этой учетной записи после блокировки.

2. Событие 4769: Удачная аутентификация / новый тикет

Это событие указывает на успешную аутентификацию пользователя и получение нового тикета безопасности. Это может быть полезно для обнаружения подозрительной активности в сети.

3. Событие 4771: Недопустимый/поврежденный пакет тикета предоставлен разрешенному компьютеру

Это событие указывает на недопустимый или поврежденный пакет тикета, предоставленный разрешенному компьютеру в рамках процесса аутентификации пользователей.

4. Событие 4624: Удачное входящее подключение

Это событие указывает на удачную попытку подключения к компьютеру сети с использованием сетевого протокола.

5. Событие 4625: Неудачная попытка входа в систему

Это событие указывает на неудачную попытку входа в систему на компьютере сети.

6. Событие 4743: Попытка изменить учетную запись пользователя

Это событие указывает на попытку изменить учетную запись пользователя в окружении домена Active Directory.

7. Событие 6281: Криптографический модуль отчета об ошибке

Это событие указывает на проблемы с криптографическими модулями на компьютере.

8. Событие 1102: Неудачная попытка групповой политики

Это событие указывает на неудачную попытку обработки групповой политики для компьютеров и пользователей.

9. Событие 4741: Учетная запись пользователя разблокирована

Это событие указывает на разблокировку ранее заблокированной учетной записи пользователя.

10. Событие 5059: Попытка загрузить фильтр аудита на базовой платформе, перед остальными фильтрами

Это событие указывает на попытку загрузить фильтр аудита на базовой платформе до остальных фильтров аудита.

Выше перечислены наиболее критически важные Event ID для мониторинга активности в среде Active Directory. Знание этих событий и их описания поможет системным администраторам лучше управлять и обнаруживать проблемы в сети.

Видео:

Джентльменский набор системного администратора

Джентльменский набор системного администратора by Academic Hackerspace — Академический Хакерспейс 15,389 views 2 years ago 17 minutes