- Установка и настройка Fail2ban для защиты сервера от атак

- Установка и настройка Fail2ban

- Практическое руководство для защиты сервера от атак

- Установка и настройка Fail2ban

- Настройка проверки журналов

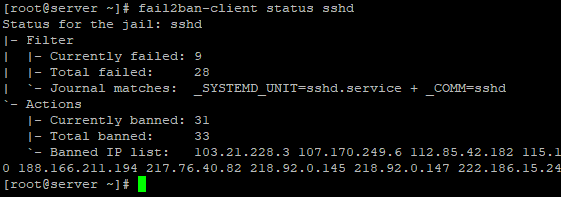

- Посмотреть заблокированные IP-адреса

- Перезапуск и использование Fail2ban

- Защита web-сервера от DDOS-атак с использованием fail2ban

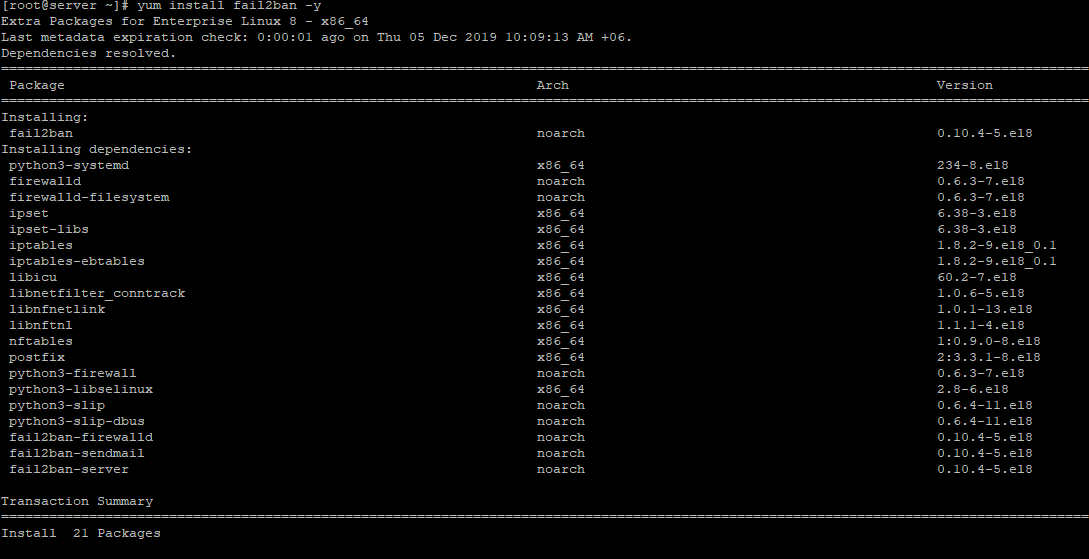

- 1. Установка и настройка fail2ban

- 2. Проверка и перезапуск fail2ban

- Защита терминального сервера от подбора пароля

- 1. Установка и настройка Fail2ban

- 2. Создание и настройка файлов фильтров

- 3. Проверка защиты

- Шаг 1: Установка Fail2ban

- Установка Fail2ban

- Настройка Fail2ban

- Шаг 2: Настройка и конфигурация Fail2ban

- Шаг 3: Создание правил обнаружения и блокировки атак

- Шаг 4: Мониторинг и анализ лог-файлов

- Видео:

- ⚒⚒Fail2ban для защиты от брута всего что есть на сервере Linux Debian 9.1⚒⚒

Установка и настройка Fail2ban для защиты сервера от атак

Fail2ban — это софт, который позволяет защитить ваш сервер от различных атак, таких как подбор пароля, ddos-атаки и другие. Он действует на принципе блокировки ip-адресов, которые пытаются выполнить некоторые определенные действия, например, несколько неудачных попыток входа или сканирование портов сервера.

Для установки Fail2ban вам необходимо выполнить несколько шагов. Сначала установите софт на ваш сервер с использованием терминального сеанса. Далее создаем файл конфигурации под названием «jail.local» в директории «/etc/fail2ban». В этом файле вы можете настроить определенные параметры, такие как адреса для защиты, время обнаружения повторных неудачных попыток (findtime) и другие.

После настройки fail2ban необходимо проверить и применить изменения. Затем запустите fail2ban-сервер с помощью команды «fail2ban-client start». Вы также можете выполнить перезапуск сервера, чтобы убедиться, что fail2ban работает исправно. В случае ошибок вы можете посмотреть записи в журнале событий fail2ban, которые находятся в файле «/var/log/fail2ban.log».

Настройка Fail2ban также включает создание правил фаервола для блокировки заблокированных адресов. Вы можете использовать различные варианты брандмауэра, например, iptables или firewalld в зависимости от вашей операционной системы. Создайте файл с правилами фаервола и укажите, что заблокированные адреса должны быть переадресованы на определенный порт, например, 22 для ssh.

Спасибо за использование Fail2ban для защиты вашего сервера от атак. Надеюсь, данное практическое руководство помогло вам в настройке и использовании данного софта. Продолжайте проводить проверки и вносить изменения в свою конфигурацию, чтобы обеспечить максимально возможную защиту от внешних угроз.

Установка и настройка Fail2ban

Для начала необходимо установить Fail2ban. В операционной системе Windows это можно сделать с использованием софта, например, Win32 installer. После установки Fail2ban, мы создаем конфигурационный файл с названием «jail.local». В этом файле мы задаем параметры для защиты сервера. В Windows-системе файл следует создать в директории «C:\Program Files (x86)\Fail2ban\etc\fail2ban».

В файле «jail.local» возможно задать следующие параметры:

| Параметр | Описание |

|---|---|

| findtime | Время, в течение которого будет производиться проверка на наличие повторных попыток подключения. По умолчанию – 600 секунд. |

| maxretry | Максимальное количество повторных попыток подключения, которые сервер будет допускать до блокировки IP-адреса. По умолчанию – 5 попыток. |

| bantime | Время, на которое будет заблокирован IP-адрес после превышения количества попыток подключения. По умолчанию – 600 секунд. |

После того, как мы задали необходимые параметры, мы должны убедиться, что в конфигурационном файле включено действие по блокировке веб-сервера. Для этого открываем файл «jail.local» с помощью терминального текстового редактора, например, nano, и добавляем или раскомментируем следующую строку:

action = %(action_)s

Затем сохраняем изменения в файле.

После этого нам необходимо создать файлы, в которых будут храниться IP-адреса заблокированных пользователей. Создаем файл «blocklist.ipsets» и копируем в него содержимое файла «sshd.conf». Также создаем файл «blocklist.log» и копируем в него содержимое файла «sshd.log». Оба файла должны быть созданы в директории «/etc/fail2ban».

Далее необходимо настроить способ проверки заблокированных IP-адресов и их блокировку. Для этого открываем файл «/etc/rc.local» и добавляем следующую строку перед строкой «exit 0»:

/usr/bin/fail2ban-client -x start

Спасибо за внимание! Теперь наш сервер должен быть защищен от DDos-атак и попыток подбора пароля с определенных IP-адресов.

Практическое руководство для защиты сервера от атак

Установка и настройка Fail2ban

Для начала, убедитесь, что у вас есть терминальный доступ к серверу и права суперпользователя. Если вы используете Linux, откройте терминал и введите следующую команду:

sudo apt-get install fail2banЕсли вы используете Windows сервер, скачайте и установите Fail2ban соответствующим образом.

После установки, вам необходимо настроить Fail2ban. Откройте конфигурационный файл Fail2ban в текстовом редакторе:

nano /etc/fail2ban/jail.confВ данном файле вы можете настроить параметры защиты вашего сервера. Перед тем, как вносить изменения, создайте копию файла конфигурации:

cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.localТеперь вы можете внести необходимые изменения в файл jail.local, например, указать время блокировки IP-адресов (ban time), количество попыток (max retries) и другие параметры, согласно вашим потребностям.

Настройка проверки журналов

Fail2ban основывает свои действия на анализе журналов сервера. Убедитесь, что указаны правильные пути к журналам в файле jail.local.

Следующей важной настройкой является просмотр значений параметров findtime и bantime. Findtime — это время, в течение которого Fail2ban ищет несколько неудачных попыток обращения к серверу от одного и того же IP-адреса. Bantime — это время блокировки IP-адреса, после которого он будет разблокирован автоматически.

После внесения всех необходимых изменений в файл jail.local, сохраните его и закройте.

Посмотреть заблокированные IP-адреса

Чтобы посмотреть список заблокированных IP-адресов, выполните следующую команду:

sudo fail2ban-client statusВы увидите полный список заблокированных адресов вместе с причинами блокировки и временем разблокировки.

Перезапуск и использование Fail2ban

После настройки Fail2ban вы должны перезапустить его, чтобы изменения вступили в силу:

sudo service fail2ban restartТеперь ваш сервер будет защищен от атак и заблокирует любые IP-адреса, которые нарушают установленные правила безопасности.

В данном практическом руководстве вы научились устанавливать, настраивать и использовать Fail2ban для защиты вашего сервера от атак. Это важный шаг в обеспечении безопасности вашего сервера, и его правильная настройка поможет предотвратить множество потенциальных проблем.

Спасибо за внимание!

Защита web-сервера от DDOS-атак с использованием fail2ban

DDOS-атаки могут быть серьезной угрозой для безопасности вашего web-сервера. Однако вы можете защитить свой сервер, используя инструмент fail2ban.

Fail2ban – это надежный инструмент, который позволяет автоматически обнаруживать и блокировать IP-адреса, с которых выполняются атаки на ваш сервер.

В данном разделе мы рассмотрим настройку fail2ban для защиты от DDOS-атак.

1. Установка и настройка fail2ban

- Убедитесь, что у вас установлен fail2ban на вашем сервере. Если нет, выполните следующую команду:

- Создайте файл настройки для DDOS-атак с помощью следующей команды:

- Создайте файл jail.local с помощью следующей команды:

sudo apt-get install fail2ban

sudo nano /etc/fail2ban/filter.d/ddos.conf

В этом файле вам необходимо указать условия, при которых fail2ban должен блокировать IP-адреса. Например:

[Definition] failregex = ^-.*\"GET \/.*HTTP.*\"$ ^ -.*\"POST \/.*HTTP.*\"$

В этом примере fail2ban будет блокировать все IP-адреса, с которых производятся HTTP GET или POST запросы.

sudo nano /etc/fail2ban/jail.local

В этом файле вам необходимо настроить параметры защиты от DDOS-атак. Например:

[ddos] enabled = true port = http,https filter = ddos logpath = /var/log/apache2/access.log maxretry = 100 findtime = 60 bantime = 3600

В этом примере fail2ban будет проверять журнал /var/log/apache2/access.log на наличие возможных DDOS-атак. Если на сервере будет замечено более 100 неуспешных попыток за 60 секунд, IP-адрес будет заблокирован на 1 час.

2. Проверка и перезапуск fail2ban

После настройки fail2ban вы можете проверить его работу, выполнив следующую команду:

sudo fail2ban-client status ddos

В ответе вы должны увидеть, что fail2ban успешно выполняет блокировку IP-адресов при обнаружении DDOS-атак.

Для перезапуска fail2ban выполните следующую команду:

sudo service fail2ban restart

После перезапуска fail2ban будет применять новые настройки защиты от DDOS-атак.

Теперь ваш web-сервер должен быть защищен от DDOS-атак с использованием fail2ban.

Важно иметь в виду, что fail2ban – это дополнительная мера защиты, и необходимо также обеспечить безопасность сервера путем установки обновлений, настройки сильных паролей и использования другого софта защиты, например, файервола.

Спасибо за внимание!

Защита терминального сервера от подбора пароля

При установке и настройке Fail2ban на терминальном сервере можно эффективно защититься от атаки подбора пароля. Для этого необходимо настроить конфигурационный файл Fail2ban и внести некоторые изменения в систему.

1. Установка и настройка Fail2ban

Сначала устанавливаем Fail2ban на сервере с использованием менеджера пакетов вашей операционной системы. На Linux-сервере это может быть команда следующего вида:

sudo apt-get install fail2banПосле установки создаем копию конфигурационного файла fail2ban.conf с помощью команды:

sudo cp /etc/fail2ban/fail2ban.conf /etc/fail2ban/fail2ban.localОткрываем файл fail2ban.local в текстовом редакторе:

sudo nano /etc/fail2ban/fail2ban.localДалее проверяем настройку параметра findtime. Установите значение на 600, чтобы после 10-ти не успешных попыток подбора пароля пользователь был заблокирован на 10 минут:

findtime = 600Включаем Fail2ban, добавив следующую строчку в файле /etc/rc.local:

sudo nano /etc/rc.localДобавляем следующую строку перед «exit 0»:

/etc/init.d/fail2ban startТеперь убедимся, что Fail2ban будет перезапускаться при перезагрузке сервера:

sudo systemctl enable fail2ban2. Создание и настройка файлов фильтров

Создаем файл фильтра для терминального сервера:

sudo nano /etc/fail2ban/filter.d/sshd.confВставляем следующий код в созданный файл:

[INCLUDES]

before = common.conf

[Definition]

_daemon = sshd

.port = ssh

logpath = /var/log/auth.log

После того, как файл фильтра был создан и настроен, добавляем ссылку на него в файл конфигурации fail2ban:

sudo nano /etc/fail2ban/jail.localДобавляем следующий блок в конец файла:

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 5

bantime = 3600

В данном примере, после 5 неуспешных попыток подбора пароля пользователь будет заблокирован на 1 час (3600 секунд).

После внесения изменений, перезапускаем Fail2ban:

sudo systemctl restart fail2banТеперь терминальный сервер будет защищен от подбора пароля с использованием Fail2ban. Все попытки неудачного подключения будут заноситься в журнал блокировки.

3. Проверка защиты

Чтобы проверить, что защита работает, можно сделать несколько неудачных попыток подключения к терминальному серверу и посмотреть журнал блокировок:

sudo fail2ban-client status sshdВы должны увидеть список заблокированных IP-адресов и время блокировки.

Спасибо за внимание!

Шаг 1: Установка Fail2ban

Установка Fail2ban

Перед началом установки Fail2ban убедитесь, что у вас установленное программное обеспечение, необходимое для его работы, включая ssh, syslogs и iptables.

Сначала подключитесь к серверу с помощью терминального софта, например Windows PowerShell.

Настройка Fail2ban включает создание и настройку нескольких файлов, а также изменение конфигурации сервера.

Для начала установим Fail2ban с помощью следующей команды:

sudo apt install fail2ban

После установки Fail2ban выполним перезапуск демона с помощью команды:

sudo systemctl restart fail2ban

Теперь можем перейти к настройке Fail2ban.

Настройка Fail2ban

Для начала нужно убедиться, что фаервол на сервере уже настроен для записи заблокированных ip-адресов. Например, в случае использования iptables, вам нужно убедиться, что в вашем файле конфигурации фаервола присутствует следующая запись:

-A INPUT -m set --match-set fail2ban-названием_сервера src -j DROP

Здесь названием_сервера — это имя вашего сервера.

Далее, скопируем файл настройки Fail2ban в другое место, чтобы сохранить оригинальный файл без изменений:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Откройте файл настройки Fail2ban:

sudo nano /etc/fail2ban/jail.local

В этом файле можно настроить различные параметры, управляющие поведением Fail2ban. Например, если вы хотите изменить время блокировки, найдите параметр findtime и установите желаемое значение (в секундах).

После завершения настройки Fail2ban, сохраните файл и закройте редактор nano.

Теперь Fail2ban должен быть полностью установлен и настроен на вашем сервере. Вы можете проверить, что все работает правильно, выполнив следующую команду:

sudo fail2ban-client status

Это позволит вам увидеть список текущих настроек и заблокированных ip-адресов.

Благодаря установке и настройке Fail2ban вы создали дополнительный уровень защиты для вашего сервера, помогая предотвратить успешные ddos-атаки и попытки подбора пароля.

Будьте внимательны при настройке Fail2ban и имейте в виду, что неправильная конфигурация может привести к блокировке определенных ip-адресов и проблемам с доступом к серверу.

Спасибо за внимание. В следующей статье мы рассмотрим другие варианты защиты сервера и использование Fail2ban.

Шаг 2: Настройка и конфигурация Fail2ban

После успешной установки Fail2ban необходимо выполнить его настройку для защиты вашего web-сервера от атак.

Во-первых, нужно убедиться, что Fail2ban подключен к серверу. Для этого откройте терминальное окно и введите команду:

$ fail2ban-client statusВо-вторых, выполните настройку Fail2ban для определенного web-сервера. Создайте файл конфигурации с именем jail.local при помощи текстового редактора, такого как Nano.

$ sudo nano /etc/fail2ban/jail.localВ этом файле вы сможете задать различные параметры, такие как:

— maxretry: количество попыток подбора пароля, после которого IP-адрес будет заблокирован.

— findtime: время, в течение которого будут учитываться неудачные попытки входа в систему.

— bantime: время блокировки IP-адреса после нескольких неудачных попыток входа в систему.

— ignoreip: список IP-адресов, которые будут проигнорированы при проверке.

Затем добавьте следующую запись в файле конфигурации:

[имя-вашего-сервера]

action = iptables-allports[name=имя-вашего-сервера,protocol=all]

logpath = /var/log/имя-вашего-лог-файла

maxretry = число-попыток

findtime = время-в-секундах

bantime = время-в-секундах

ignoreip = список-IP-адресов-для-игнорирования

Замените имя-вашего-сервера, имя-вашего-лог-файла, число-попыток, время-в-секундах и список-IP-адресов-для-игнорирования на соответствующие значения для вашего сервера.

Сохраните и закройте файл конфигурации. Теперь Fail2ban будет проверять журналы сервера и блокировать IP-адреса, совершающие несколько неудачных попыток входа в систему.

Наконец, выполните перезапуск службы Fail2ban, чтобы внести вступившие в силу изменения:

$ sudo systemctl restart fail2banПосле этого Fail2ban будет защищать ваш web-сервер от DDoS-атак и других попыток несанкционированного доступа. Заблокированные IP-адреса будут записываться в журнале, который вы указали в файле конфигурации.

Теперь ваш сервер должен быть полностью защищен благодаря настройке и использованию Fail2ban!

Шаг 3: Создание правил обнаружения и блокировки атак

Для защиты вашего сервера от атак, демон Fail2ban позволяет создавать правила обнаружения и блокировки подозрительной активности. В этом разделе мы рассмотрим, как создать эти правила.

1. Откройте терминальное окно на вашем сервере и введите следующую команду: sudo nano /etc/fail2ban/jail.local. Если вы используете Windows, вам потребуется подключиться к серверу с помощью софта, например, PuTTY.

2. В открывшемся файле найдите блок с названием вашего сервиса (например, [sshd] для SSH) и скопируйте его. Затем вставьте скопированный блок ниже с тем же названием, чтобы создать новое правило.

[sshd]

enabled = true

port = 22

logpath = /var/log/auth.log

maxretry = 3

findtime = 600

bantime = 3600

3. Внесите необходимые изменения в скопированное правило. Вам может потребоваться изменить параметры, такие как адреса IP-адресов и время блокировки. Например, вы можете настроить правило для блокировки IP-адресов, с которых производятся несколько успешных попыток подбора пароля:

[sshd]

enabled = true

port = 22

logpath = /var/log/auth.log

maxretry = 3

findtime = 600

bantime = 3600

action = firewallcmd-ipset[name=sshd, port=ssh, protocol=tcp]

4. После внесения изменений сохраните файл и закройте его.

5. Перезапустите сервис Fail2ban, чтобы изменения вступили в силу. Введите команду: sudo systemctl restart fail2ban.

6. Проверьте журнал Fail2ban, чтобы убедиться, что блокировка работает правильно. Введите команду: sudo tail -f /var/log/fail2ban.log.

Теперь ваш сервер должен быть защищен от определенных типов атак, например, ddos-атак или подбора пароля. Вы можете создать несколько правил обнаружения и блокировки в одном файле или использовать несколько файлов для разных сервисов.

Шаг 4: Мониторинг и анализ лог-файлов

Для эффективной защиты сервера на базе Fail2ban необходимо иметь настроенную систему мониторинга и анализа лог-файлов. Это позволит оперативно реагировать на попытки внедрения и атаки на сервер.

Fail2ban включает функционал мониторинга и блокировки конкретных IP-адресов, используя информацию из лог-файлов. Он также имеет встроенный шедуллер, который позволяет выполнять проверку лог-файлов с определенной периодичностью.

Сгенерированные успешные или неудачные записи сервера и web-сервера можно найти в файле журнала /var/log/auth.log. Этот файл содержит полную информацию о попытках аутентификации и других действиях, связанных с безопасностью. Он будет использоваться Fail2ban для обнаружения нестандартной активности.

Чтобы убедиться, что система настроена правильно, создадим файл-файл журнала:

# touch /var/log/fail2ban.log

# chmod 640 /var/log/fail2ban.log

# chown root:adm /var/log/fail2ban.log

Затем откройте файл Fail2ban конфигурации:

# nano /etc/fail2ban/fail2ban.conf

Найдите и измените следующую строку:

# logtarget = /var/log/fail2ban.log

Раскомментируйте (уберите символ # в начале строки) и измените значение, чтобы оно соответствовало только что созданному файлу:

logtarget = /var/log/fail2ban.log

Теперь Fail2ban будет записывать все свои действия в файл fail2ban.log.

Следующим шагом является перезапуск демона Fail2ban, чтобы изменения вступили в силу:

# systemctl restart fail2ban

Теперь, когда все необходимые настройки выполнены и системы мониторинга и анализа лог-файлов настроены, мы можем приступить к проверке работоспособности и тестированию системы Fail2ban.

Видео:

⚒⚒Fail2ban для защиты от брута всего что есть на сервере Linux Debian 9.1⚒⚒

⚒⚒Fail2ban для защиты от брута всего что есть на сервере Linux Debian 9.1⚒⚒ by Иван Глазков 19,029 views 5 years ago 41 minutes