- Гре туннель в Linux CentOS настройка и примеры использования

- Что такое Gre туннель?

- Необходимость настройки Gre туннеля в Linux CentOS

- 1- Установка и настройка Gre туннелей

- 2- Конфигурирование маршрутизации и шифрования

- 3- Тестирование настроек Gre туннеля

- Шаги настройки Gre туннеля в Linux CentOS

- Шаг 1: Установка необходимого программного обеспечения

- Шаг 2: Настройка конфигурационного файла

- Шаг 3: Настройка маршрутизации

- Шаг 4: Запустите Gre туннель

- Проверка туннеля

- Примеры использования Gre туннеля в Linux CentOS

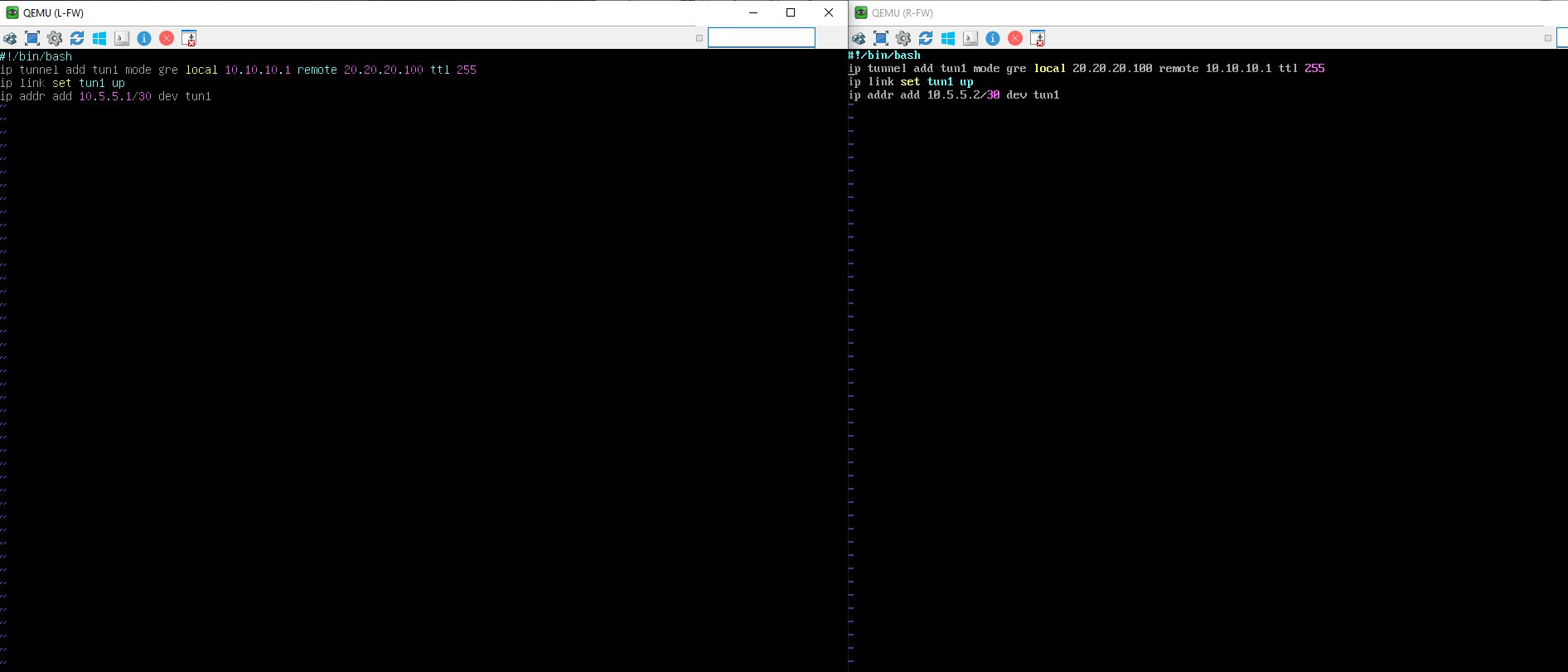

- Пример 1: Создание простого Gre туннеля

- Пример 2: Настройка Gre туннеля с шифрованием

- Пример 3: Использование Gre туннеля для точки-точки VPN

- Пример 4: Настройка Gre туннеля с использованием OSPF

- Пример 5: Удаление Gre туннеля

- Особенности инкапсуляции заголовка GRE в IP-пакет

- Процесс инкапсуляции заголовка GRE в IP-пакет

- Проверка работоспособности Gre туннеля в Linux CentOS

- Видео:

- Как установить и настроить OpenVPN сервер на Ubuntu / Debian / CentOS за 5 минут

Гре туннель в Linux CentOS настройка и примеры использования

Протокол GRE (Generic Routing Encapsulation) используется для создания виртуального частного сетевого туннеля между двумя удаленными точками. Он часто используется совместно с протоколом IPsec для обеспечения безопасности и шифрования данных.

В этой статье мы рассмотрим, как настроить GRE-туннель с использованием протокола IPsec на операционной системе Linux CentOS. Мы узнаем, как установить и настроить необходимые компоненты, а также предоставим примеры использования для улучшения сетевой инфраструктуры.

Прежде чем мы продолжим, вам потребуется доступ к двум удаленным конечным точкам, между которыми будет создан GRE-туннель. Также убедитесь, что на обоих конечных точках установлен и корректно настроен соответствующий межсетевой экран (firewall), чтобы данные могли свободно проходить через туннель.

Для начала установим необходимые предварительные условия. Загрузите и установите пакеты, включающие greipsec, strongswan и iproute2. Выполните команды:

sudo yum install greipsec strongswan iproute2

После установки необходимых компонентов мы перейдем к настройке туннеля. Сначала включим модуль GRE и установим необходимые правила маршрутизации, чтобы трафик мог проходить через туннель.

Откройте файл /etc/sysconfig/modules/gre.modules, используя текстовый редактор, и добавьте следующие строки:

#!/bin/sh

/sbin/modprobe ip_gre

Сохраните файл и закройте его. Затем выполните следующую команду, чтобы установить правила маршрутизации:

sudo ip tunnel add gre1 mode gre remote <IP-адрес удаленной конечной точки> local <IP-адрес локальной конечной точки> ttl 255

Замените <IP-адрес удаленной конечной точки> на внешний IP-адрес удаленной конечной точки и <IP-адрес локальной конечной точки> на внешний IP-адрес вашего сервера.

Теперь давайте настроим IPsec для шифрования трафика. Создайте файл /etc/ipsec.conf и добавьте следующие строки:

config setup

strictcrlpolicy=no

conn gre

type=transport

authby=secret

left=<IP-адрес локальной конечной точки>

right=<IP-адрес удаленной конечной точки>

auto=start

Замените <IP-адрес локальной конечной точки> на внешний IP-адрес вашего сервера, а <IP-адрес удаленной конечной точки> на внешний IP-адрес удаленной конечной точки.

Наконец, выполните следующую команду, чтобы загрузить и настроить демон StrongSwan:

sudo systemctl enable strongswan

sudo systemctl restart strongswan

После успешной настройки GRE-туннеля и IPsec мы можем создать новый интерфейс граничной точки (endpoint). Выполните следующую команду:

sudo ip link set gre1 up

Теперь ваш GRE-туннель должен быть готов к использованию. Вы можете провести тестирование, отправив IP-пакет через туннель и убедившись, что он успешно достигает удаленной конечной точки.

В этой статье мы рассмотрели процесс настройки GRE-туннеля с использованием протокола IPsec на операционной системе Linux CentOS. Мы ознакомились с необходимыми предварительными условиями, научились настраивать туннель, настраивать IPsec для шифрования данных и выполнять тестирование для убеждения в его работоспособности.

Будучи мощным инструментом сетевой инфраструктуры, GRE-туннели могут использоваться для связи между удаленными сетями, создания виртуальных локальных сетей и обеспечения безопасной передачи данных. Подобные технологии находят свое применение не только в коммерческих сетевых системах, но и в личных проектах, исследованиях и даже домашних сетях.

Что такое Gre туннель?

Поднятие Gre туннеля происходит на уровне операционной системы, и для его настройки в Linux CentOS необходимо выполнить несколько команд и изменить конфигурационные файлы.

Gre туннель может использоваться для передачи трафика между двумя сетевыми интерфейсами, а также между двумя удаленными узлами. В случае, если требуется передача трафика между более чем двумя узлами, можно создать цепочку туннелей Gre.

Один из популярных сценариев использования Gre туннеля — настройка VPN-соединения. В этом случае туннель Gre обеспечивает защищенную передачу данных между удаленными узлами.

Для настройки Gre туннеля необходимо создать интерфейс туннеля, указать конечные точки туннеля (например, IP-адреса хостов или сетей, между которыми будет установлен туннель), а также настроить маршрутизацию для перенаправления трафика через туннель.

Gre туннель не обеспечивает шифрования данных, поэтому для обеспечения конфиденциальности и целостности информации можно использовать дополнительные механизмы шифрования, например, IPsec.

Создание Gre туннеля в Linux CentOS может быть полезным инструментом для сетевых администраторов, разработчиков и других специалистов, работающих с сетевыми настройками и маршрутизацией.

Необходимость настройки Gre туннеля в Linux CentOS

Для настройки Gre туннеля необходимо создать новый сетевой интерфейс, который будет использоваться для передачи данных. Этот интерфейс должен иметь свой уникальный IP-адрес, а также установленные правила маршрутизации и шифрования.

1- Установка и настройка Gre туннелей

Прежде чем настраивать Gre туннели, необходимо убедиться, что все необходимые пакеты и зависимости установлены. Для этого можно использовать команду:

sudo yum install iproute2

Далее, необходимо настроить сетевой интерфейс, который будет использоваться для Gre туннеля. Для этого откройте файл /etc/network/interfaces с помощью текстового редактора и добавьте следующие строки:

auto gre0

iface gre0 inet tunnel

mode gre

local <локальный IP-адрес>

remote <удаленный IP-адрес>

ttl 255

Здесь <локальный IP-адрес> — это IP-адрес текущего хоста, а <удаленный IP-адрес> — IP-адрес удаленного хоста или сети, с которой будет установлен Gre туннель.

2- Конфигурирование маршрутизации и шифрования

После настройки сетевого интерфейса необходимо настроить маршрутизацию и шифрование для Gre туннеля. Для этого можно использовать следующую команду:

sudo ip route add

Здесь <ip-адрес удаленной сети> — это IP-адрес удаленной сети, с которой будет установлен Gre туннель, а <маска подсети> — маска подсети удаленной сети.

Также необходимо добавить правило маршрутизации для шифрования пакетов, проходящих через Gre туннель:

sudo ip rule add fwmark 1 table 1

Затем необходимо добавить правило шифрования для исходящих пакетов Gre туннеля:

sudo iptables -t mangle -A OUTPUT -p gre -j MARK --set-mark 1

3- Тестирование настроек Gre туннеля

После настройки Gre туннеля можно приступить к тестированию его функциональности. Для этого можно использовать следующую команду:

ping

Здесь <ip-адрес удаленного хоста> — это IP-адрес удаленного хоста или сети, с которыми был установлен Gre туннель. Если пинг успешен, значит Gre туннель был настроен и работает корректно.

Важно учитывать, что настройка и использование Gre туннелей может быть сложным процессом, требующим глубоких знаний в области сетевых протоколов и маршрутизации. Поэтому перед началом настройки Gre туннелей хорошо продумайте вашу сетевую инфраструктуру и обратитесь к дополнительным ресурсам или экспертам для получения подробной информации и советов.

Шаги настройки Gre туннеля в Linux CentOS

Для настройки Gre туннеля на Linux CentOS существует несколько простых шагов:

Шаг 1: Установка необходимого программного обеспечения

Убедитесь, что у вас уже установлена операционная система Linux CentOS версии 7 или выше. Если у вас еще нет CentOS, вы можете скачать его с официального сайта.

После установки CentOS убедитесь, что у вас установлен пакет greipsec с помощью команды:

sudo yum install greipsec

Шаг 2: Настройка конфигурационного файла

Откройте файл /etc/sysconfig/network-scripts/ifcfg-gre0 с помощью текстового редактора и добавьте следующую конфигурацию:

DEVICE=gre0 TYPE=GRE ONBOOT=yes PEER_OUTER_IPADDR=IP-адрес точки назначения туннеля PEER_INNER_IPADDR=Внутренний IP-адрес точки назначения туннеля MY_OUTER_IPADDR=Ваш IP-адрес MY_INNER_IPADDR=Ваш внутренний IP-адрес

Сохраните и закройте файл.

Шаг 3: Настройка маршрутизации

Откройте файл /etc/iptables/rules.v4 и добавьте следующие правила маршрутизации:

-A INPUT -s Ваш внутренний IP-адрес -j ACCEPT -A FORWARD -i gre+ -j ACCEPT -A FORWARD -o gre+ -j ACCEPT

Сохраните и закройте файл.

Шаг 4: Запустите Gre туннель

Чтобы запустить Gre туннель, введите следующую команду в терминале:

sudo ifup gre0

Если вы хотите, чтобы туннель запускался автоматически при загрузке системы, добавьте эту команду в файл /etc/rc.local.

Проверка туннеля

Чтобы убедиться, что ваш Gre туннель работает, выполните команду ping с внутреннего IP-адреса вашей точки назначения туннеля:

ping Внутренний IP-адрес точки назначения туннеля

Если вы видите ответы, то ваш Gre туннель успешно работает.

Теперь вы знаете, как настроить Gre туннель в Linux CentOS. Удачи в вашем туннелировании!

Примеры использования Gre туннеля в Linux CentOS

Пример 1: Создание простого Gre туннеля

Для создания простого Gre туннеля в Linux CentOS мы используем команду «ip» и следующие настройки:

sudo ip tunnel add gre1 mode gre local <local_ip_address> remote <remote_ip_address> ttl 255

В этом примере мы создаем Gre туннель с именем «gre1». Указываем «local_ip_address» и «remote_ip_address» в соответствии с вашими настройками. TTL (Time To Live) задает количество промежуточных устройств (маршрутизаторов), которые данные могут проходить, прежде чем быть отброшенными.

Пример 2: Настройка Gre туннеля с шифрованием

Для создания Gre туннеля с шифрованием в Linux CentOS мы также используем команду «ip» и следующие настройки:

sudo ip tunnel add gre2 mode gre local <local_ip_address> remote <remote_ip_address> key <encryption_key> ttl 255

В этом примере мы добавляем параметр «key» с указанием «encryption_key» для включения шифрования в Gre туннель.

Пример 3: Использование Gre туннеля для точки-точки VPN

Gre туннель также может использоваться для создания точки-точки VPN соединения. В Linux CentOS для этого можно использовать утилиту «charon-cmd» из пакета «strongswan». Вот пример команды для создания Gre туннеля:

sudo charon-cmd --cert <certificate_file> --key <private_key_file> --left=<local_ip_address> --right=<remote_ip_address> --ike=3 --esp=3 start

В этом примере мы используем сертификат (certificate_file) и приватный ключ (private_key_file) для проверки подлинности связующей стороны. Указываем «local_ip_address» и «remote_ip_address» соответственно.

Пример 4: Настройка Gre туннеля с использованием OSPF

Gre туннель может быть настроен для работы с протоколом маршрутизации OSPF (Open Shortest Path First). В Linux CentOS для настройки Gre туннеля с OSPF необходимо установить пакет «quagga» и выполнить следующие настройки:

1. В файле конфигурации OSPF (/etc/quagga/ospfd.conf) добавьте следующие строки:

interface gre1

ip ospf hello-interval 1

ip ospf cost 10

В этом примере мы определяем интерфейс «gre1» и настраиваем интервал отправки hello пакетов и стоимость маршрута.

2. Запустите демон OSPF с помощью следующей команды:

sudo ospfd -d

После этого OSPF будет работать на Gre туннеле и передавать маршрутную информацию.

Пример 5: Удаление Gre туннеля

Если вам больше не нужен Gre туннель, вы можете его удалить с помощью команды:

sudo ip tunnel del <tunnel_name>

В этом примере «tunnel_name» — это имя вашего Gre туннеля, который вы хотите удалить.

Это были только несколько примеров использования Gre туннеля в Linux CentOS. Настройка и использование Gre туннеля может зависеть от конкретной версии Linux и вашего сетевого окружения, поэтому убедитесь, что вы следуете инструкциям, соответствующим вашей настройке.

Особенности инкапсуляции заголовка GRE в IP-пакет

Основными элементами GRE-туннеля являются эндпоинты (endpoint) и точки назначения (destination). Эндпоинты GRE-туннеля обычно представляются в виде IP-адресов, указывающих на места, где GRE-туннель начинается и заканчивается.

В GRE-туннелях можно использовать несколько протоколов маршрутизации, например, IPsec или Cisco IPSec. GRE-туннели легко настраиваются на серверах с Linux, таких как CentOS или Debian, с помощью различных команд и файлов конфигурации.

Для поднятия GRE-туннеля в Linux CentOS можно использовать простую команду, такую как «ip tunnel add gre1 mode gre remote <IP-адрес> local <IP-адрес> ttl 255». Соответствующая команда для Debian может выглядеть так: «ip tunnel add <TUNNEL-NAME> mode gre remote <REMOTE-IP> local <LOCAL-IP> ttl 255». После создания туннеля необходимо добавить команду «ip link set <TUNNEL-NAME> up» для его активации.

Чтобы настроить маршрутизацию для GRE-туннелей, необходимо добавить правила маршрутизации с помощью команды «ip route add <NETWORK> via <GATEWAY> dev <INTERFACE>».

При использовании GRE-туннелей также следует добавить соответствующие правила фаервола для обеспечения проверки подлинности и защиты от нежелательных соединений. Например, в Linux CentOS можно использовать следующую команду для добавления правил фаервола: «firewall-cmd —zone=public —add-forward-port=port=<PORT>:proto=<PROTO>:toport=<TO-PORT>:toaddr=<TO-ADDRESS>».

Поднятие GRE-туннелей на Linux CentOS осуществляется с помощью команды «systemctl start gre1.service». При этом необходимо убедиться, что в файле конфигурации службы указаны правильные параметры для настройки GRE-туннеля.

Одной из особенностей инкапсуляции заголовка GRE в IP-пакет является использование ICMP-пакетов для обеспечения связности между эндпоинтами. GRE-туннели могут использовать ICMP-пакеты для проверки связности и обнаружения проблем с сетевым соединением.

В CentOS можно настроить GRE-туннели таким образом, что они будут использовать ICMP-пакеты для проверки связности. Для этого нужно добавить опцию «pmtud=yes» в файле конфигурации GRE-туннеля (/etc/network/interfaces).

Процесс инкапсуляции заголовка GRE в IP-пакет

Для начала, установим необходимые пакеты и программы:

sudo apt-get update sudo apt-get install quagga charon

Далее, создадим новый интерфейс tun0:

sudo ip tuntap add mode tun user $USER sudo ip link set tun0 up

После этого, настраиваем конфигурационный файл для интерфейса tun0:

sudo vi /etc/network/interfaces.d/tun0

и добавим следующие строки:

auto tun0 iface tun0 inet static pre-up ip tuntap add mode tun user $USER address 10.0.0.1 pointopoint 10.0.0.2 netmask 255.255.255.0 post-down ip tuntap del mode tun dev $IFACE

Теперь настройка интерфейса tun0 завершена. Мы можем добавить маршруты, использующие этот интерфейс, с помощью команд:

sudo ip route add 192.168.0.0/24 dev tun0 sudo ip route add default via 10.0.0.2 dev tun0

Также мы можем настроить правила файрвола, чтобы разрешить прохождение трафика через интерфейс tun0:

sudo iptables -A INPUT -i tun0 -j ACCEPT sudo iptables -A OUTPUT -o tun0 -j ACCEPT

Теперь наш туннель GRE настроен и готов к использованию. Мы можем запустить и проверить его работу с помощью команд:

sudo ip tunnel add gre1 mode gre local 10.0.0.1 remote 10.0.0.2 ttl 255 sudo ip link set gre1 up ping -c 4 10.0.0.2

Обратите внимание, что в примере выше используются адреса 10.0.0.1 и 10.0.0.2 в качестве локального и удаленного endpoint соответственно. Вы можете изменить эти адреса в соответствии с вашими потребностями.

Проверка работоспособности Gre туннеля в Linux CentOS

После настройки простого Ethernet-туннеля GRE между двумя хостами в операционной системе Linux CentOS, вы захотите убедиться, что туннель работает должным образом. В этом разделе мы рассмотрим несколько способов проверить работоспособность туннелей GRE.

Предположим, что вы настроили туннель GRE между сервером и клиентом CentOS. Настройки файлов интерфейсов (etc/network/interfaces или etc/sysconfig/network-scripts) для сервера могут выглядеть примерно так:

| Файл конфигурации | Содержимое |

|---|---|

| ifcfg-tun0 | DEVICE=tun0 ONBOOT=yes TYPE=GRE PEER_OUTER_IP= PEER_INNER_IP=<внутренний ip-адрес клиента> MY_INNER_IP=<внутренний ip-адрес сервера> MY_OUTER_IP= MTU=1500 |

После настройки файлов конфигурации и перезапуска сети вы можете проверить работоспособность gre-туннеля, выполнив следующую команду:

# ip link set gre0 up

Если всё настроено правильно, то туннель GRE будет «поднят» и готов к использованию. Теперь вы можете проверить коннективность, отправив ping-запрос от одного хоста к другому. Например:

# ping -c 5 <внутренний ip-адрес клиента>

Если все пакеты получены, то это означает, что туннель работает и маршрутизация происходит успешно.

Также можно проверить размеры пакетов, отправленных через туннель. Для этого выполните команду:

# ping -s 520 -M do -c 4 <внутренний ip-адрес клиента>

Если все пакеты принимаются, то туннель сохраняет MTU в 520 и PMTUD работает правильно.

Если вы настраиваете более одного GRE-туннеля, вы можете повторить процедуру для каждого из них.

В случае, если вы не получили ответ на пинг или пакеты были обрезаны, то проблема может быть связана с настройкой маршрутизации или с трассировкой пакетов GRE через внешние маршрутизаторы. Удостоверьтесь, что файлы конфигурации содержат правильные IP-адреса и нет опечаток.

Дополнительно, убедитесь, что ваш сервер CentOS имеет правильные маршруты и маршрутизация включена. Вы можете проверить это выполнив команду:

# ip route

Сверьтесь с ожидаемыми маршрутами. Если маршрутизация не настроена правильно, вам понадобится настройка файла маршрутизации, например, etc/sysconfig/network-scripts/route-interface.

В целом, процесс настройки и проверки туннеля GRE в CentOS не сложен, и с этими инструкциями вы сможете убедиться, что ваш туннель GRE работает надежно и соединение между хостами установлено успешно.

Видео:

Как установить и настроить OpenVPN сервер на Ubuntu / Debian / CentOS за 5 минут

Как установить и настроить OpenVPN сервер на Ubuntu / Debian / CentOS за 5 минут by Cisco Ne Slabo / SEDICOMM TV 32,465 views 1 year ago 17 minutes