- Путешествие в мир пентестинга с Kali Linux — как найти и обезвредить уязвимости

- Поиск и обезвреживание уязвимостей

- Активный и пассивный поиск уязвимостей

- Подбор паролей

- Использование программы Hydra

- Поиск уязвимостей в WordPress

- Заключение

- Полезные материалы на английском языке

- Kali Linux для начинающих: основы этичного хакинга

- Что такое Kali Linux?

- Установка Kali Linux

- Основные инструменты Kali Linux для начинающих

- Создание словаря паролей

- Запуск атаки brute force

- Заключение

- Взламываем базу данных: секреты устройства атаки

- Атаки на пароли: сильные и слабые стороны

- Советы по предотвращению и защите от взлома

- Поиск информации о пользователях: стратегии и инструменты

- 1. Использование специализированных инструментов

- 2. Поиск информации в открытых источниках

- 3. Использование словаря логинов и паролей

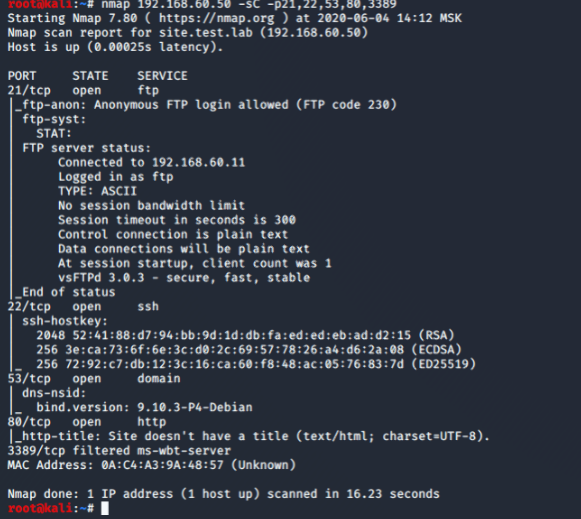

- Поиск открытых портов: сканирование и анализ

- Установка и использование Nmap

- Анализ открытых портов

- Осторожно с простыми паролями!

- Этичный хакинг с Михаилом Тарасовым Timcore: опыт и рекомендации

- Введение

- Выбор инструментов

- Подготовка к пентестингу

- Проведение пентестинга

- Заключение

- Поиск Heartbleed-уязвимости: детектирование и решение проблемы

- Подбор пароля с атакой по словарю: методы и советы

- Начнем с материалов

- Используем словарь для подбора пароля

- Дополнительные советы

- Видео:

- Как просканировать порты в Nmap? Поиск уязвимостей под Kali Linux

Путешествие в мир пентестинга с Kali Linux — как найти и обезвредить уязвимости

Если вам интересен мир безопасности компьютерных систем и серверов, то Kali Linux — это идеальный дистрибутив для вас. Он представляет собой специализированную операционную систему, основанную на Debian Linux, с множеством инструментов для проведения пентестов и поиска уязвимостей. В этом руководстве мы рассмотрим, как использовать Kali Linux для обнаружения и обезвреживания уязвимостей в сети.

Давайте начнем с базовых понятий. Что же такое пентестинг? Пентестинг (или тестирование на проникновение) — это процесс проверки безопасности компьютерной системы или сети путем воссоздания атаки на нее. В самых простых терминах, пентестинг позволяет вам видеть вашу сеть и сервера такими же, какими видят их злоумышленники. Это важно, потому что даже хорошо защищенные системы могут иметь неизвестные уязвимости, которые злоумышленники могут использовать для своих атак.

Защита серверов и компьютерных систем от атак — это сложная задача. Но с помощью Kali Linux и его множества инструментов вы сможете создать надежную защиту для своей системы. Для начала вам понадобится установить Kali Linux на свой компьютер или создать виртуальную машину с его использованием.

После установки Kali Linux давайте изучим одну из самых известных уязвимостей — Heartbleed. Heartbleed-уязвимость — это уязвимость в библиотеке OpenSSL, которая позволяет злоумышленникам читать память на сервере и получать конфиденциальные данные, такие как пароли и файлы. Для поиска уязвимости в вашей системе вам понадобится инструмент под названием Nmap.

Поиск и обезвреживание уязвимостей

Как мы уже узнали, Kali Linux предоставляет множество программ и сервисов для эффективного проведения пентестинга. Одной из самых важных частей пентестинга является поиск уязвимостей, чтобы предотвратить злоумышленникам проникновение в систему.

Активный и пассивный поиск уязвимостей

Давайте разберемся, что такое активный и пассивный поиск уязвимостей. В активном поиске используются программы, которые активно сканируют систему и ищут открытые порты, службы, протоколы и другую информацию, которая может помочь в атаке. Например, для сканирования открытых портов мы можем использовать программу nmap.

С другой стороны, пассивный поиск уязвимостей – это процесс анализа безопасности, который происходит не напрямую, а через анализ информации, доступной без участия пользователя. Например, анализ логов системы или мониторинг сетевого трафика.

Подбор паролей

Один из наиболее распространенных способов получения несанкционированного доступа к системе – подбор паролей. И здесь мы можем предоставить несколько полезных советов, чтобы предотвратить такую уязвимость:

- Не используйте слабые пароли. Используйте пароли с буквами разного регистра, цифрами и специальными символами.

- Не используйте один и тот же пароль для разных сервисов, особенно для самых важных. Если один сервис компрометирован, то все другие сервисы, использующие тот же пароль, также могут быть взломаны.

- Используйте двухфакторную аутентификацию, если это возможно. Дополнительный слой защиты, такой как SMS-код или аутентификационное приложение, делает вашу учетную запись более надежной.

- Избегайте очевидных паролей, таких как «password» или «123456». Множество злоумышленников используют списки самых популярных паролей (например, «worst-50»), чтобы попытаться получить доступ к вашей учетной записи.

Использование программы Hydra

Для автоматизации подбора паролей мы можем использовать программу Hydra. Она может быть использована для подбора паролей на различных сервисах, таких как SSH, FTP, HTTP, и многие другие. Hydra – это мощный инструмент для тестирования безопасности паролей.

Вот некоторые основные команды для использования Hydra в Kali Linux:

- hydra -L список-пользователей -P список-паролей IP-адрес-цели сервис

- hydra -l пользователь -p пароль-файл IP-адрес-цели сервис

Здесь список-пользователей – текстовый файл с именами пользователей, список-паролей – текстовый файл с паролями, а IP-адрес-цели и сервис – соответственно, IP-адрес системы, которую вы хотите протестировать, и сервис, на котором вы проводите тестирование.

Для использования программы Hydra сначала необходимо установить ее в Kali Linux при помощи команды «sudo apt-get install hydra». После успешной установки вы можете запустить программу Hydra с помощью указанных выше команд.

Поиск уязвимостей в WordPress

WordPress – это одна из самых популярных платформ для создания и управления сайтами. Из-за своей популярности она также является целью атакующих.

Давайте рассмотрим некоторые инструменты и методы поиска уязвимостей в WordPress:

- Используйте программу WPScan, которая является очень полезным инструментом для сканирования безопасности WordPress. Она может найти ряд уязвимостей, таких как слабые пароли, уязвимые плагины или темы, и многое другое.

- Изучите список известных уязвимостей WordPress. Существуют различные источники, где вы можете найти информацию об уязвимостях, такие как CVE-документы или обсуждения веб-сайтов о хакингу.

Не забывайте, что и в других CMS (системах управления контентом) могут быть уязвимости, поэтому рекомендуется регулярно обновлять вашу CMS и ее плагины.

Заключение

- Пентестинг – важный этап в обеспечении безопасности системы.

- Существуют различные инструменты и методы для поиска уязвимостей.

- Подбор паролей – это одна из самых распространенных уязвимостей, которую можно предотвратить, следуя рекомендациям по созданию надежного пароля.

- Программа Hydra – мощный инструмент для подбора паролей на различных сервисах.

- В WordPress существует множество уязвимостей, поэтому регулярное сканирование и обновление необходимы для обеспечения безопасности.

Полезные материалы на английском языке

В мире пентестинга с Kali Linux существует множество полезных материалов на английском языке, которые помогут вам расширить свои знания и навыки в области информационной безопасности. Если вы уверены в своих навыках и хотите погрузиться глубже в эту тему, рекомендуется обратиться к следующим источникам.

1. Официальная документация Kali Linux: Kali Linux имеет обширную документацию на английском языке, которая поможет вам освоить все инструменты и функции этой операционной системы.

2. Тьюториалы и блоги: Существует множество блогов и сайтов на английском языке, где вы найдете множество полезной информации, советов и инструкций по взлому и тестированию уязвимостей. Некоторые из них, такие как «vulnerableusersys@redhat.com» и «timcore», предоставляют статьи с подробными инструкциями и примерами использования различных инструментов.

3. Форумы и сообщества: Онлайн-форумы и сообщества на английском языке предоставляют возможность общаться с другими специалистами в области хакинга и пентестинга, делиться опытом и задавать вопросы. Один из таких ресурсов — форум «42», где вы можете найти ответы на многие вопросы и поделиться своими знаниями с другими.

4. YouTube-каналы: На платформе YouTube существуют каналы на английском языке, где вы найдете видеоуроки по использованию различных инструментов и программ, а также демонстрации с различными сценариями использования.

5. Справочники и книги: Если вы предпочитаете более структурированный подход, вы можете скачать электронные книги или обратиться к справочникам на английском языке. Некоторые из них, такие как «Kali Linux Revealed» автора «login», охватывают различные аспекты пентестинга и предоставляют детальные инструкции по использованию различных инструментов.

Учитывая то, что английский язык является основным языком в области информационной безопасности, иметь возможность читать и понимать материалы на английском языке будет очень полезным как для новичков, так и для опытных специалистов.

Kali Linux для начинающих: основы этичного хакинга

Что такое Kali Linux?

Kali Linux — это операционная система, основанная на Debian Linux, предназначенная для проведения пентестинга и взлома. В основе Kali Linux лежит мощный набор инструментов, которые помогают проводить сканирование сетей, атаковать уязвимые системы и обнаруживать слабые места в системах безопасности.

Установка Kali Linux

Установить Kali Linux можно с официального сайта разработчиков. Зайдите по ссылке https://www.kali.org/downloads/, найдите раздел «Downloads» и выберите соответствующую версию Kali Linux для вашей системы.

После скачивания образа Kali Linux необходимо записать его на флешку или DVD и запустить установку. Следуйте инструкциям на экране для завершения установки.

Основные инструменты Kali Linux для начинающих

После установки Kali Linux вы готовы начинать работу с основными инструментами пентестинга. Ниже приведены несколько простых в использовании и работающих инструментов, которые помогут вам в начинаниях в сфере этичного хакинга.

| Инструмент | Описание |

|---|---|

| wpscan | Инструмент для сканирования и анализа уязвимостей в CMS WordPress |

| wine32 | Утилита для запуска программ Windows на Kali Linux |

| worst-50 | Текстовый файл со списком самых популярных паролей для использования в атаках brute force |

| passive | Инструмент для сканирования сети и обнаружения открытых портов на серверах |

Создание словаря паролей

Для успешного проведения атаки brute force, вам понадобится словарь паролей. Воспользуемся утилитой wpscan для создания словаря на основе информации о сайте WordPress. Запустите следующую команду:

wpscan --url http://website.com --enumerate u > wordpress.txt

После выполнения этой команды в файле wordpress.txt будет сохранен список пользователей WordPress и их имена. Этот файл может быть использован в дальнейшем для атаки brute force.

Запуск атаки brute force

Для проведения атаки brute force на авторизацию сервера с помощью созданного словаря паролей воспользуйтесь утилитой hydra. Запустите следующую команду:

hydra -L wordpress.txt -P worst-50.txt -vV http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In:login_failed" -t 10 -o hydra.log

После выполнения этой команды утилита hydra будет перебирать все пары логин-пароль из словаря и пытаться авторизоваться на сайте WordPress.

Заключение

Kali Linux предоставляет множество инструментов, которые помогают начинающим в этичном хакинге. Важно обратить внимание на безопасность и законность проводимых действий. Помните, что использование Kali Linux и связанных инструментов должно быть непротивозаконным и осуществляться только с согласия владельца системы или сети.

Взламываем базу данных: секреты устройства атаки

Одним из инструментов, который позволяет найти и обезвредить уязвимости в базах данных, является Kali Linux. Kali Linux — это дистрибутив Linux, специально разработанный для пентестинга и хакинга.

Если вас интересует атака на базу данных WordPress, то воспользуемся инструментом WPScan. WPScan — это эффективный инструмент для сканирования и обнаружения уязвимостей в системе WordPress.

Для начала, скачайте и установите Kali Linux на вашу систему. После установки запускайте его и обновите все системные компоненты командой «sudo apt-get update».

Данная статья предназначена для новичков в области пентестинга, поэтому будем использовать более простой и пассивный подход. Если же вы уже иметь опыт и хотите использовать более агрессивные методы сканирования, обратите внимание на другие материалы по этой теме.

После обновления системы, установите инструмент WPScan с помощью команды «sudo apt-get install wpscan». Затем, использовать команду «wpscan -u vulnerableusersysredhatcom» для сканирования системы. Replace vulnerableusersysredhatcom with the target URL.

| Команда | Описание |

|---|---|

| wpscan -u vulnerableusersysredhatcom | Сканирование целевой системы на уязвимости WordPress |

| show password | Отображение найденных паролей |

| update | Обновление базы данных WPScan |

Если сканирование выявило уязвимости и найденные пароли, вы можете использовать эти данные для атаки на базу данных WordPress. Помните, что использование найденных паролей без согласия владельца системы является незаконным действием.

Внимание! Перед использованием WPScan, убедитесь, что у вас есть разрешение от владельца системы. Использование инструментов пентестинга без согласия владельца является незаконным и может быть наказано по закону.

Важно отметить, что в защите системы от атаки на базу данных играют большую роль такие факторы, как обновление системы, создание сложных паролей и прочие меры по предотвращению уязвимостей. Поэтому будьте внимательны к защите вашей системы и регулярно обновляйте ее компоненты.

Если вы хотите узнать больше о взломе баз данных и прочитать более подробные материалы по этой теме, обратите внимание на статьи и руководства от опытных специалистов в области пентестинга, таких как Тарасовым А.А.

Таким образом, взламывать базу данных — это процесс, требующий множество знаний, инструментов и опыта. Если вы интересуетесь миром пентестинга, это может быть одной из самых интересных и сложных областей. Но помните, что использование этих знаний должно быть только в законных целях.

Атаки на пароли: сильные и слабые стороны

Слабые пароли часто создаются из простых слов, чисел или фраз, которые легко угадываются. Использование таких паролей позволяет злоумышленникам легко проникнуть в систему и получить доступ к конфиденциальным данным. Кроме того, некоторые пользователи используют одни и те же пароли для разных сервисов, что делает их уязвимыми при взломе одного из этих сервисов.

Существует множество инструментов для атаки на пароли. Один из них называется WPScan и предназначен для сканирования сервера на наличие уязвимостей в паролях. Эта программа включает в себя большую базу данных с уже известными паролями, поэтому при сканировании сервера она проверяет наличие таких уязвимостей.

Для проведения атаки на пароли также можно использовать инструмент John the Ripper, который осуществляет подбор паролей на основе словаря. Это программное обеспечение позволяет атаковать сервисы, в которых отсутствует ограничение на количество доступных попыток ввода пароля.

Ещё одним полезным инструментом для атак на пароли является Hydra. Это мощный инструмент для брутфорса, который позволяет проверять пароли, перебирая различные комбинации символов.

Кроме активных атак на пароли, существует также пассивный подход, называемый анализом трафика. Суть этого подхода заключается в перехвате и анализе трафика с целью выявления паролей. Например, с помощью программы Wireshark можно просмотреть и сохранить весь сетевой трафик, включая переданные пароли.

При проведении атак на пароли важно помнить о законности таких действий и ограничениях, установленных законодательством. Всегда убедитесь, что у вас есть разрешение на проведение тестирования безопасности, и что вы действуете в рамках законодательства.

Советы по предотвращению и защите от взлома

Взламываем ssh-клиент, называется HYDRA, через который мы будем запускать атаки на сервера. Давайте рассмотрим несколько вариантов использования этого инструмента:

- Важно иметь безопасные пароли для всех пользователей. Убедитесь, что ваш пароль не совпадает с вашим именем, датой рождения или другой легко угадываемой информацией.

- Область безопасности сервера включает в себя такие аспекты, как правильная настройка файрвола, отключение ненужных сервисов и обновление программного обеспечения. Будьте внимательны к наличию уязвимостей, таких как Heartbleed, которые могут быть использованы злоумышленниками для получения доступа к вашим данным.

- Используйте текстовый редактор для создания паролей. Убедитесь, что пароли содержат разнообразные символы и достаточную длину.

- Важно знать, какие порты открыты на вашем сервере. Например, запустив команду «nmap servername» через терминал, вы сможете увидеть открытые порты и идентифицировать уязвимости в вашей системе.

- Существует множество инструментов, которые помогают обезопасить ваш сервер, например, установка межсетевого экрана или использование программы Fail2ban для автоматической блокировки IP-адресов, совершающих подозрительные действия.

- Используйте обновленную версию Kali Linux, так как старые версии могут иметь уязвимости.

- Не доверяйте легким паролям. Убедитесь, что каждый пользователь имеет надежный пароль, который не может быть угадан.

Вот несколько советов по предотвращению и защите от взлома. Следуя этим рекомендациям, вы можете значительно повысить безопасность вашей системы и защитить свои данные.

Поиск информации о пользователях: стратегии и инструменты

Для осуществления поиска информации о пользователях существует множество инструментов и стратегий. Рассмотрим несколько из них:

1. Использование специализированных инструментов

Существуют инструменты, такие как Wpscan, которые позволяют сканировать сервер на наличие уязвимостей, а также получать информацию о пользователях. Wpscan – это один из наиболее популярных инструментов для поиска уязвимостей в CMS WordPress. Он позволяет видеть, какие пользователи зарегистрированы на сайте, и возможность атаковать их учетные записи.

2. Поиск информации в открытых источниках

Одним из наиболее простых способов найти информацию о пользователях – это просто ввести их имя или другие данные в поисковик. Ваши запросы могут быть успешными, если пользователь опубликовал свои данные где-то в Интернете. Также обратите внимание на социальные сети, форумы и другие публичные ресурсы.

3. Использование словаря логинов и паролей

Один из самых распространенных способов взлома аккаунтов – это подбор логинов и паролей с помощью специальных программ или скриптов. Для этой цели можно использовать инструменты, такие как Hydra или Brute. С помощью этих программ можно производить атаки на сервер, перебирая различные комбинации логинов и паролей, пока не будет найдена подходящая комбинация. Важно помнить, что использование словаря логинов и паролей должно осуществляться только в рамках легальных тестов или с согласия владельца системы.

Как только вы найдете информацию о пользователях, следующий шаг – это использование этой информации для проведения атаки. Для этого вам может потребоваться дополнительная информация о системе и конфигурации сервера.

Важно отметить, что поиск информации о пользователях и взлом аккаунтов являются противозаконными действиями и могут наказываться согласно законодательству. Этот раздел предназначен только для информационных целей и рассчитан на начинающих хакеров, которые хотят узнать о методах поиска информации о пользователях в практике пентестинга.

Поиск открытых портов: сканирование и анализ

Для этого нам понадобится инструмент для сканирования портов, анализа протоколов и обнаружения уязвимостей. Kali Linux предоставляет множество таких инструментов, одним из которых является nmap – мощная утилита для сетевого сканирования.

Установка и использование Nmap

Для установки nmap в Kali Linux можно воспользоваться командой:

sudo apt-get update sudo apt-get install nmap

После успешной установки можно начать использовать nmap для сканирования открытых портов:

nmap -p1-65535 IP_адрес_хоста

Где IP_адрес_хоста – это IP-адрес целевого хоста, который мы хотим просканировать. Данная команда сканирует все порты на указанном хосте.

Анализ открытых портов

После того как nmap закончит сканирование, мы получим список открытых портов на хосте. Затем можно использовать другие инструменты для анализа протоколов и обнаружения уязвимостей на этих портах.

Важно обратить внимание на порты, связанные с административными службами, такими как Telnet (порт 23), FTP (порты 20 и 21), SSH (порт 22) и другими. Эти службы обычно требуют авторизации с использованием пароля, поэтому они могут быть уязвимыми для парольных атак.

Для сканирования на наличие уязвимых версий ПО и паролей можно использовать инструменты, такие как wpscan и hydra. Wpscan предназначен для анализа уязвимостей CMS WordPress, а hydra – для парольных атак на различные протоколы и сервисы.

Например, чтобы использовать hydra для атаки на сервис SSH с использованием словаря паролей, можно выполнить следующую команду:

hydra -l username -P /path/to/passwords.txt ssh://IP_адрес_хоста

Где username – это имя пользователя для аутентификации, /path/to/passwords.txt – путь к файлу со списком паролей, а IP_адрес_хоста – IP-адрес целевого хоста.

Осторожно с простыми паролями!

Не стоит забывать о важности сильных паролей. Простые пароли легко подобрать и использовать для несанкционированного доступа к системе, поэтому всегда следует использовать сложные и уникальные пароли для различных сервисов.

Также стоит обратить внимание на защиту своей информационной среды. Уязвимости и проблемы с безопасностью могут быть обнаружены и запечатлены злоумышленниками. Материалы о ваших открытых портах и службах могут быть использованы для онлайн-атак и взлома системы, поэтому обязательно защитите свои данные и сервисы.

| Порт | Протокол | Описание |

|---|---|---|

| 20, 21 | FTP | Протокол передачи файлов |

| 22 | SSH | Протокол безопасного доступа к удаленному управлению |

| 23 | Telnet | Протокол удаленного доступа |

Этичный хакинг с Михаилом Тарасовым Timcore: опыт и рекомендации

Введение

Пентестинг – это процесс поиска и эксплуатации уязвимостей в системе с целью обеспечения безопасности. Михаил Тарасов рассказывает о своем опыте в этой области и делится рекомендациями для новичков.

Выбор инструментов

Михаил рекомендует использовать Kali Linux, известную в сообществе этичных хакеров операционную систему. Kali Linux предоставляет широкий набор инструментов для проведения пентестинга и обладает множеством документации и руководств.

Одним из самых важных инструментов Kali Linux является Metasploit Framework. Этот инструмент предоставляет возможность автоматизированных атак и эксплуатации уязвимостей. Михаил рекомендует ознакомиться с документацией по Metasploit и посмотреть примеры его использования.

Еще один инструмент, рекомендуемый Михаилом, для подбора паролей – это John the Ripper. John the Ripper предоставляет возможность перебора паролей, основанных на словарях, статистической анализе и других методах. Этот инструмент является одним из самых популярных в сообществе хакеров.

Подготовка к пентестингу

Перед началом пентестинга Михаил рекомендует ознакомиться с документацией по выбранным инструментам и настройке Kali Linux. Также необходимо иметь понимание о принципах работы сетей и основных протоколов.

Важным шагом перед проведением пентестинга является получение разрешения на проведение тестирования. Без разрешения это может быть незаконным и караться по закону.

Проведение пентестинга

Одним из первых шагов пентестинга является сканирование сети. Для этого можно воспользоваться инструментами, такими как Nmap, Armitage и другими. Эти инструменты помогут определить доступные хосты и открытые порты.

После сканирования сети можно перейти к активному поиску уязвимостей. Для этого Михаил рекомендует использовать уязвимые версии программ и сервисов, которые могут быть найдены с помощью поисковых систем.

Когда уязвимости найдены, можно приступить к эксплуатации. Используйте инструменты, такие как Metasploit, для выполнения эксплойтов и получения удаленного контроля над целевой системой.

Заключение

Пентестинг — сложный и ответственный процесс, требующий серьезной подготовки и знания правил этичного поведения. Михаил Тарасов делится своим опытом и рекомендациями, чтобы помочь новичкам овладеть этим искусством. И помните, что важно всегда оставаться в рамках закона и выполнять пентестинг только с согласия владельцев системы.

Поиск Heartbleed-уязвимости: детектирование и решение проблемы

Heartbleed-уязвимость возникает из-за ошибки в OpenSSL, которая позволяет злоумышленнику иметь доступ к случайным участкам памяти на сервере, который использует OpenSSL. С помощью этой уязвимости злоумышленники могут получить информацию о безопасности ключей шифрования, логинов и паролей пользователей. Уязвимыми могут быть такие сервисы, как vulnerableuser@sysredhat.com.

Решение проблемы заключается в обновлении уязвимого сервера до исправленной версии OpenSSL. Возможность подбора данных с помощью этой уязвимости делает ее очень эффективным инструментом для злоумышленников. Поэтому, чтобы предотвратить атаку и обезопасить вашу систему, очень важно найти и устранить эту уязвимость.

Один из вариантов для детектирования Heartbleed-уязвимости – использование инструмента под названием «Hydra». Этот инструмент является одним из самых популярных инструментов для проведения тестирования на проникающую атаку.

Чтобы использовать Hydra, вам потребуется установленный Linux или Kali Linux и некоторые дополнительные программы, например, ssh-клиент.

Поэтому, если вы интересуетесь этой темой, прочитайте мои предыдущие материалы на сайте, где я рассказываю о самых полезных инструментах и практиках в области сетевой безопасности.

А теперь давайте перейдем непосредственно к поиску и исправлению Heartbleed-уязвимости.

Подбор пароля с атакой по словарю: методы и советы

В процессе проверки безопасности различных систем и приложений может возникнуть необходимость взломать или подобрать пароль пользователя. Это может быть полезно, например, если вы тестируете защиту своего собственного аккаунта в WordPress или другой системе управления контентом. В этом случае необходимо использовать метод атаки по словарю, который позволяет эффективно подобрать пароль, основываясь на большом списке известных слов и фраз.

Начнем с материалов

Первым делом нам понадобится качественный словарь паролей. В интернете можно найти множество готовых файлов со списками слов и фраз, которые часто используются в качестве паролей пользователями. Лучше всего использовать словари, составленные специально для взлома паролей, поскольку они содержат наиболее популярные и значимые пароли.

В качестве примера, давайте скачаем один такой словарь. Для этого выполним следующие команды в Kali Linux:

- Откройте терминал и выполните следующую команду:

cd /usr/share/wordlists/ - Теперь мы можем скопировать файл словаря в текущий рабочий каталог с помощью команды:

cp rockyou.txt.gz ~ - Разархивируйте архив с помощью команды:

gunzip rockyou.txt.gz

После выполнения этих команд у вас будет файл словаря rockyou.txt в вашем домашнем каталоге ~.

Используем словарь для подбора пароля

Теперь, когда у нас есть словарь паролей, мы можем использовать его для подбора пароля в системе, которую мы хотим взломать. Самым простым и популярным способом является использование программы hydra, которая входит в состав Kali Linux.

Для примера, давайте представим, что мы хотим взломать пароль пользователя в WordPress. В этом случае мы можем использовать следующую команду:

hydra -l admin -P ~/rockyou.txt wordpress http-get-form "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In&testcookie=1:F=Invalid username or password"

В этой команде мы указываем, что пользователь называется admin и используем словарь паролей в файле rockyou.txt. Затем мы указываем URL /wp-login.php и параметры запроса для аутентификации (log=^USER^&pwd=^PASS^&wp-submit=Log+In&testcookie=1). Наконец, мы указываем часть ответа, которая указывает на неправильный пароль (F=Invalid username or password).

После запуска этой команды hydra будет перебирать все пароли из словаря rockyou.txt и пытаться аутентифицироваться в WordPress, пока не найдет правильный пароль или не пройдет все пароли из словаря.

Дополнительные советы

- Следуйте инструкциям и руководствам безопасности при использовании подобных инструментов. Неправильное использование может быть незаконным и наказуемым по закону.

- Не забывайте о возможности блокировки аккаунта после нескольких неудачных попыток входа. Это может помешать успешной атаке по словарю.

- Важно также учесть, что использование всего одного словаря может быть недостаточно для успешного подбора пароля. Используйте несколько словарей или словари с различными модификациями слов и фраз.

- Оптимизируйте процесс подбора пароля, настраивая параметры программы

hydra. Например, вы можете изменить количество одновременно выполняемых проверок или время ожидания между попытками.

Надеюсь, данная статья помогла вам понять, как использовать атаку по словарю для подбора пароля. Возможность взлома пароля может быть полезна в целях тестирования безопасности, но всегда помните о законности и этичности своих действий.

Видео:

Как просканировать порты в Nmap? Поиск уязвимостей под Kali Linux

Как просканировать порты в Nmap? Поиск уязвимостей под Kali Linux by IT-спец. Денис Курец 10,468 views 2 years ago 8 minutes, 28 seconds