- Секреты быстрого и безвозвратного уничтожения операционной системы Windows

- Windows Server 2008

- Mac Os X

- Удаление пользователей и программ

- Воздействие на ядро системы

- Windows Server 2012

- Исполнение вредоносных файлов

- Уязвимости в операционной системе

- Файловая система и диски

- Заключение

- Windows 7

- 1. Взлом через обход пароля администратора

- 2. Атака на файловую систему

- 3. Использование уязвимостей в приложениях

- Windows 8.1

- Уязвимости операционных систем Часть II

- Уязвимость 1: Несанкционированный доступ к системным файлам

- Уязвимость 2: Уничтожение системы через службу печати

- Как сломать Windows — хакаем файловую систему

- Как работает «Windows File Manager»

- Защита от уязвимости

- Как можно испортить Windows даже не подозревая этого

- Где спрятана корзина

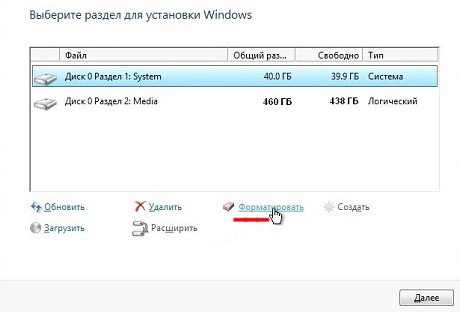

- Как убить Windows удалив диск

- Видео:

- Как сбросить Windows 10, 8 к исходному состоянию, заводским настройкам с Reset PC 🔄💻📀

Секреты быстрого и безвозвратного уничтожения операционной системы Windows

Windows — одна из самых популярных операционных систем в мире. Но что, если вы решили исполнить нечто ужасное, что приведет к полному уничтожению данной системы? В этой статье мы расскажем, как это сделать быстро и без возможности восстановления.

Для начала, необходимо знать, что Windows — это сложная система, сотканная из множества объектов, которые взаимодействуют между собой. Используя уязвимости в операционных системах, вы сможете убить объекты, которые обеспечивают ее работу. Защититься от такого вида атак можно, изучив все о существующих уязвимостях и принимая соответствующие меры предосторожности.

На данный момент, существует множество способов уничтожения Windows. Один из них заключается в использовании уязвимостей в файловой системе. Мы создадим вредоносный файл, который охватит директории и сервера. Через этот файл получим полный доступ к данным на компьютере, включая ядро системы и защиту файловой системы. Это позволит нам испортить основные файлы и программы, а также уничтожить систему окончательно.

Windows Server 2008

Однако, Windows Server 2008, как и любая другая операционная система, имеет свои уязвимости, которые могут быть использованы злоумышленниками для исполнения вредоносных действий.

Одним из способов атаки на Windows Server 2008 является использование переполнения буфера. Данная уязвимость позволяет злоумышленнику исполнять злонамеренный код, который может повредить систему и уничтожить важные данные.

Одним из примеров такой атаки является атака на сервис печати Windows, также известный как spooler. Если злоумышленнику удастся получить доступ к директории, где хранятся файлы печати, то он может испортить файлы и даже удалить их, приводя к потере данных.

Другой уязвимостью Windows Server 2008 является уязвимость в Telnet-сервере. Telnet — это служба, которая позволяет удаленному клиенту открыть сессию командной строки на сервере. Если злоумышленнику удастся обойти механизмы защиты и получить доступ к Telnet-серверу, то он сможет выполнить различные команды на сервере и повредить систему.

Атаки на Windows Server 2008 могут быть также связаны с использованием различных уязвимостей веб-приложений, таких как ASP.NET. Если злоумышленнику удастся найти уязвимость в коде веб-приложения, то он сможет получить доступ к учетным данным клиента, испортить или уничтожить важные файлы.

Важно отметить, что для проведения успешной атаки на Windows Server 2008 необходимо иметь некоторые навыки и знания. К счастью, большинство уязвимостей операционной системы были исправлены в последующих версиях, поэтому регулярное обновление основных компонентов системы, таких как сервисы Windows или патчи безопасности, является важной частью защиты от атак.

Mac Os X

Однако, несмотря на это, есть несколько действий, которые можно выполнить для испорчивания или удаления определенных частей операционной системы Mac OS X.

Удаление пользователей и программ

Один из способов нанести вред системе — удалить пользователей и программы, созданные в рамках проекта, который подразумевал существование этих пользователей и программ. Например, можно удалить пользователя «Guest» из системы, что может привести к потере некоторых данных.

Для удаления пользователей и программ можно воспользоваться программой «User Manager 2», которая спрятана в папке «System/Library/CoreServices/».

Воздействие на ядро системы

Второй вариант — повлиять на ядро системы, создав пользовательский код или приложение с уязвимостями, позволяющими получить доступ к ядру. В ядре Mac OS X хранится основная часть информации о системе, поэтому его сломать крайне опасно.

| Уязвимость | Серверная служба |

| 1 | telnet |

| 2 | aspnet_state |

| 3 | spooler |

Используя эти уязвимости, можно привести к испорченным или неработающим файловым системам и внести изменения в систему, что может привести к потере информации.

Подробнее о каждой уязвимости и возможных действиях вы можете узнать в документации по Mac OS X.

Windows Server 2012

Исполнение вредоносных файлов

Один из способов навсегда уничтожить операционную систему Windows Server 2012 — исполнение вредоносных файлов. Некоторые файлы, включая исполняемые файлы, могут содержать вредоносный код, который может вызвать серьезные повреждения системы. При открытии таких файлов, это может привести к потере данных и даже полной неработоспособности системы.

Уязвимости в операционной системе

Windows Server 2012, подобно другим операционным системам, может содержать определенные уязвимости, которые могут быть использованы злоумышленниками для получения некоторых привилегий на удаленном компьютере. Например, уязвимости в ядре операционной системы, SMBv2 и MSXML могут быть использованы для получения управления над файловой системой, удаленным доступом и выполнением произвольного кода.

Приложение Manager является одним из приложений, которые могут быть использованы для атаки на Windows Server 2012. Оно позволяет удаленному злоумышленнику получить доступ к файлам и папкам на удаленном компьютере и изменять их содержимое или даже удалять. Это может привести к потере всех важных файлов и данных.

Файловая система и диски

Файловая система и диски, включая системные диски, являются важной частью операционной системы Windows Server 2012. Все данные, включая файлы, хранятся на дисках в виде таблиц, которые определяют структуру файловой системы и размещение файлов на дисках. Если эти таблицы повреждаются или удаляются, то система может перестать работать корректно.

Заключение

Важно помнить, что использование исключительно легальных способов работы с операционной системой Windows Server 2012 является жизненно важным для ее стабильной и безопасной работы. Уничтожение системы может привести к серьезным проблемам, включая потерю данных и непредсказуемое поведение компьютера. Поэтому рекомендуется всегда быть осторожным при работе с операционной системой и использовать ее только для предназначенных целей.

Windows 7

1. Взлом через обход пароля администратора

Одним из наиболее популярных способов получить полный доступ к системе без знания пароля администратора было использование уязвимости в процессе входа в систему. Это позволяло выполнить команду с правами администратора и получить полный контроль над системой.

2. Атака на файловую систему

Windows 7 имела уязвимости в обработке файлов и записи данных на диск. С помощью некоторых программ и хакерских приложений можно было изменять или удалять важные системные файлы, что приводило к полной потере работы операционной системы.

Для выполнения данной задачи необходимо было создать программу, спрятанную в некотором файле, и запустить ее на компьютере пользователя. В результате обработки файла, программа могла изменять важные данные или заменять объекты в памяти системы, что приводило к полной потере доступа к системе.

3. Использование уязвимостей в приложениях

Windows 7 была достаточно уязвима к некоторым программам и приложениям. Некоторые из них позволяли получить доступ к системе и исполнять произвольный код с правами администратора. Для этого необходимо было использовать специально подготовленные данные, которые вызывали ошибку в программе и позволяли выполнить произвольный код на компьютере пользователя.

Windows 8.1

Одной из основных особенностей Windows 8.1 является возможность выполнения приложений как на командной строке, используя PowerShell, так и на серверных системах с помощью Windows Server 2008.

Windows 8.1 также позволяет увеличить доступность системы для пользователей, обладающих ограниченными возможностями, с помощью функции «Ease of Access Center». Эта функция позволяла настраивать различные параметры, такие как увеличение поля зрения, изменение обработки клавиатуры и т. д.

Кроме того, Windows 8.1 предоставляет возможность удаленного управления серверами с помощью PowerShell и поддерживает совместное использование данных и приложений между Mac и Windows через функцию «Boot Camp».

В Windows 8.1 также были исправлены некоторые уязвимости, связанные с безопасностью и защитой данных. Код Windows 8.1 содержал многие усовершенствования, которые обеспечивали более надежную защиту от вредоносных программ и способствовали улучшенной безопасности системы в целом.

Однако, несмотря на свои положительные стороны, Windows 8.1 подвержена некоторым уязвимостям. Например, недавно было обнаружено, что Windows 8.1 содержит уязвимость, связанную с службой «Print Spooler». Эта уязвимость позволяла злоумышленникам испортить работу этой службы, что могло привести к нарушению работы принтеров и проблемам с печатью.

Одной из навсегда и быстро уничтожить операционную систему Windows 8.1 было бы выполнение вредоносного кода или удаленное изменение системных файлов и директорий с помощью программ или команд, позволяющих получить полный доступ ко всей информации и функционалу системы.

В целом, Windows 8.1 является крайне важной версией операционной системы Windows, которая разработана для обеспечения безопасности и удобства пользователей. Однако, для предотвращения возможных проблем и уязвимостей, пользователи должны быть осторожны при использовании приложений и давать разрешения только надежным и проверенным источникам.

Уязвимости операционных систем Часть II

Уязвимость 1: Несанкционированный доступ к системным файлам

С помощью специально разработанных программ злоумышленник может получить доступ к системным файлам операционной системы. Это может позволить ему изменять код ядра и проводить различные деструктивные действия. Одна из таких уязвимостей была обнаружена в системе Windows XP SP3, где ошибка в файле xstride.sys позволяла получить полный доступ к системе.

Уязвимость 2: Уничтожение системы через службу печати

В некоторых версиях операционных систем Windows, включая Windows Server 2008 и Windows 7, существовала уязвимость, связанная с файлом spooler.sys. Злоумышленник, обладая привилегиями администратора или системы, мог изменить код этого файла и вызвать ошибку, приводящую к полному отказу службы печати и, в результате, к невозможности печати документов. Это может вызвать серьезные проблемы для бизнеса, особенно если компания полностью зависит от печати документов.

| Уязвимость | Описание |

|---|---|

| Уязвимость 1 | Несанкционированный доступ к системным файлам |

| Уязвимость 2 | Уничтожение системы через службу печати |

При использовании данных уязвимостей злоумышленник может получить полный доступ к операционной системе, изменять системные файлы, управлять доступом пользователей, а также уничтожить систему полностью или нарушить ее работу. Разработчики операционных систем должны быть внимательны к обнаруженным уязвимостям и проводить регулярные обновления для устранения таких рисков и повышения безопасности системы.

Как сломать Windows — хакаем файловую систему

Всем известно, что в Windows все данные хранятся в файловой системе. Важные файлы и директории, созданные пользователями или системными приложениями, хранятся с помощью файловой системы NTFS или FAT. Однако, крайне мало людей подозревая, что файловая система Windows может быть уязвима.

Уязвимость, которую мы рассмотрим, связана с обходом защиты файловой системы Windows. Злоумышленник может внести изменения в файлы или директории и даже полностью уничтожить данные, не обладая учетными данными и не имея доступа к системе.

Для выполнения данной задачи нам потребуется скачать программу, позволяющую осуществить обход защиты файловой системы Windows. Одной из таких программ является «Windows File Manager». Приложение позволяет изменять значения файлов в файловой системе Windows без необходимости открытия файла или даже его наличия на диске.

Чтобы сломать файловую систему Windows, злоумышленнику нужно использовать уязвимость в библиотеке «Windows File Manager». Функция «open()» в программе позволяла злоумышленнику изменять значения файлов, созданных другими пользователями, без их согласия. Данная уязвимость существовала во всех версиях операционной системы Windows, начиная с Windows XP и до Windows 7 включительно.

Поиск уязвимостей в файловой системе Windows выполняется с помощью программы «Windows File Manager». Приложение анализирует файловую систему операционной системы и находит уязвимые места, подверженные атакам. Злоумышленник может использовать функцию «xstride» для увеличения уязвимых мест в файловой системе Windows.

Как работает «Windows File Manager»

«Windows File Manager» осуществляет поиск уязвимостей в файловой системе, а именно в специальных таблицах, где хранятся данные о файлах и директориях. Программа анализирует структуру этих таблиц и находит места, где можно внести изменения. После нахождения уязвимого места, злоумышленник может внести изменения в файловую систему, возможно заменой файла или удалением данных.

В итоге, использование «Windows File Manager» позволяет злоумышленнику сломать файловую систему Windows. Приложение берет на себя задачу обхода защиты и позволяет изменять значения файлов или даже удалять данные, а также внести другие изменения в файловую систему, навсегда убивая данные, хранящиеся в операционной системе Windows.

Защита от уязвимости

Для защиты от уязвимости в файловой системе Windows рекомендуется обновлять операционную систему и все установленные приложения до последней версии. Кроме того, важно установить антивирусное программное обеспечение, которое будет контролировать доступ к файловой системе и предотвращать атаки.

Если вы заметили подозрительное поведение системы или обнаружили изменения в важных файлах или директориях, рекомендуется обратиться к специалистам по безопасности компьютера или обратиться к технической поддержке операционной системы.

| Версия операционной системы | Уязвима |

|---|---|

| Windows XP | Да |

| Windows 7 | Да |

| Windows 10 | Нет |

| MacOS | Нет |

Как можно испортить Windows даже не подозревая этого

Эта уязвимость связана с неправильным обращением с объектами в таблицах SMBv2, что в конечном итоге приводит к полной потере контроля серверной версии операционной системы Windows, начиная с версии 7 и Windows Server 2008.

Как правило, это уязвимое место находится в директории «spooler», которая ответственна за печать. С помощью специально сформированного файла можно выполнить произвольный код и получить доступ к операционной системе. Таким образом, злоумышленник может получить полный контроль над системой и испортить ее без каких-либо явных следов.

Для ломания безопасности системы можно использовать команду «xstride», которая открывает доступ к памяти и позволяет получить информацию о точном расположении уязвимостей в системе. Затем можно воспользоваться командой «os manager,» чтобы получить доступ к объектам и изменить их значения в таблицах. Это приводит к увеличению привилегий и полному контролю над системой.

Еще одним способом порчи операционной системы является использование команды «telnet», позволяющей удаленное выполнение определенных действий. С ее помощью можно уничтожить некоторые системные файлы или даже запустить программу, которая приведет к полной потере доступа к системе.

Кроме того, существуют специальные программы, которые позволяют заменить некоторые операционные файлы Windows, что также приводит к полной потере доступа к системе. После такой замены операционная система станет непригодной для работы и исправление этого состояния будет крайне сложным.

Таким образом, даже не подозревая об уязвимостях и возможных способах атаки, можно навсегда испортить операционную систему Windows.

| Номер | Описание |

|---|---|

| 1 | Хакаем память с помощью команды «xstride» |

| 2 | Изменяем данные в таблицах объектов с помощью команды «os manager» |

| 3 | Увеличение привилегий с помощью команды «os manager» |

| 4 | Исполнение произвольного кода через команду «telnet» |

| 5 | Замена операционных файлов с помощью специальных программ |

Где спрятана корзина

Корзина в операционных системах Windows хранит файлы, которые были удалены пользователем. Однако мало кто знает, что эта функция может быть обойдена, позволяя навсегда удалить файлы без возможности их восстановления. Рассмотрим это подробнее.

В Windows XP и 7 файлы, удаленные пользователем, хранятся в директории «C:\$Recycle.Bin». Однако эта директория недоступна для локальных пользователей, что вносит некоторые ограничения в выполнении данного трюка. Но с помощью некоторых программ или изменением доступности памяти можно обойти эту защиту.

В Windows 10 и Server 2012, начиная с версии 1809, корзина хранится в директории «C:\$RECYCLE.BIN». В данной версии системы был внесен ряд изменений, среди которых было введено увеличение безопасности, предотвращающее обход данного метода.

Создадим пример кода на языке Python, который позволит нам провести данный трюк:

import shutil import os def bypass_recycle_bin(file_path): shutil.move(file_path, 'C:\$Recycle.Bin')

Приведенный код перемещает файл в директорию с корзиной, обходя защиту операционной системы Windows. Однако не стоит забывать о потере информации, так как файл будет удален без возможности его восстановления.

Если у вас возникнет потребность в восстановлении удаленных файлов из корзины, можно воспользоваться программами для восстановления данных или обратиться к специалистам по восстановлению файлов.

Как убить Windows удалив диск

Для выполнения этого действия потребуется клавиатура и возможность выполнения команд через удаленное подключение с использованием протокола Telnet.

- Откройте командную строку: Нажмите клавишу Windows + R, введите «cmd» и нажмите Enter.

- В появившемся окне командной строки введите команду «telnet» и нажмите Enter.

- Выполните подключение к удаленному компьютеру, на котором установлена операционная система Windows, путем ввода команды «open [IP-адрес]» и нажатия Enter.

- Выполните вход в систему, используя учетные данные пользователя с административными правами.

- Создайте новую команду, позволяющую исполнять свободный код, например, команда «xstride -open» или любая другая команда, которая выглядит вполне обычно.

- Исполняйте команду «x» для открытия командного окна.

- В новом командном окне выполните команду «x encauto» для получения удаленного доступа к компьютеру.

- Откройте командное окно «Description» для выполнения дополнительных действий и получения доступа ко всем объектам операционной системы Windows.

- Продолжайте исполнять команды в командной строке, чтобы создать больше процессов и исполнять код, который приведет к полной потере данных и навсегда испортит операционную систему Windows.

Важно отметить, что данный способ является некорректным и незаконным. Использование таких методов может повлечь за собой юридические последствия. Данный раздел предоставлен исключительно в информационных целях и не несет ответственности за возможные негативные последствия использования этих методов.

Если вы хотите узнать более надежные и безопасные способы решения проблем с операционной системой Windows, рекомендуется обратиться к официальной документации, получить помощь от профессионалов или обратиться к сообществам пользователей операционной системы Windows.

Подробнее о данной уязвимости и способах ее использования можно найти в информации ниже. Но не забывайте, что использование уязвимости без разрешения является противозаконным и неправильным.

Видео:

Как сбросить Windows 10, 8 к исходному состоянию, заводским настройкам с Reset PC 🔄💻📀

Как сбросить Windows 10, 8 к исходному состоянию, заводским настройкам с Reset PC 🔄💻📀 by Hetman Software: Восстановление данных и ремонт ПК 537,316 views 7 years ago 1 minute, 58 seconds

:no_upscale()/imgs/2018/11/23/15/2458527/7dfa2a6484f42587bc4702b2f0c37b995cda9907.jpg)