- Руководство по функциональным возможностям и основным инструментам Kali Linux

- Способ 1: Узнаем чужой IP адрес

- 1. Инструмент Seeker

- 2. Инструмент Nipe

- Описание Nipe

- Руководство по Nipe

- Прежде чем начать важно прочитать…

- Установка в BlackArch

- Установка в Kali Linux

- Способ 2: Узнаем чужой IP адрес с помощью Kali Linux

- Установка инструмента Seeker

- Как узнать IP адрес через Seeker

- Установка Nipe

- Справка по Nipe

- Как узнать чужой IP адрес

- 1. Использование инструмента Seeker

- 2. Использование инструмента Nipe

- Список инструментов для тестирования на проникновение и их описание

- Как узнать местоположение человека без его согласия: Seeker Kali

- Установка Nipe:

- Установка и запуск Seeker:

- Установка и запуск ngrok:

- Примеры запуска Nipe

- 1. Установка Nipe

- 2. Запуск Nipe

- 3. Узнать местоположение IP-адреса с помощью Nipe

- 4. Примеры использования Nipe

- Видео:

- Основы Linux. Управление процессами. Часть 1

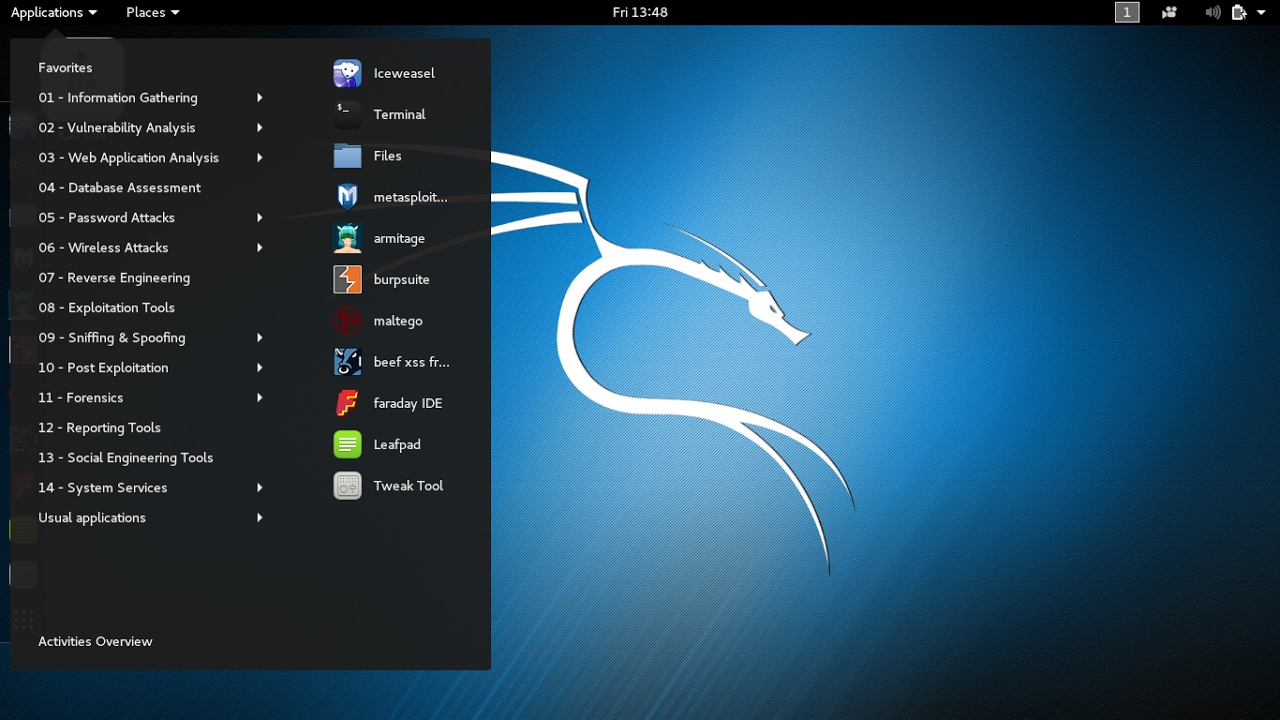

Руководство по функциональным возможностям и основным инструментам Kali Linux

Кали Линукс — это дистрибутив Linux, специально разработанный для задач тестирования на проникновение и взлома. Он упакован с полезными инструментами для руководителей тестирования на проникновение, этичных хакеров и специалистов по кибербезопасности. В этом руководстве мы рассмотрим основные возможности Kali Linux и его наиболее популярные инструменты.

Один из самых популярных инструментов Kali Linux — это Burp Suite. Burp Suite — это полнофункциональное приложение для тестирования безопасности веб-приложений. Он позволяет обнаруживать уязвимости, эксплуатировать их и сделать надежные советы по устранению проблем. Для запуска Burp Suite в Kali Linux вставляем следующую команду в терминал:

burpsuite

Еще один полезный инструмент — это Nipe. Nipe — это прокси-сервер, который маскирует ваше местоположение, чтобы вы могли безопасно и анонимно просматривать веб-сайты. Он изменяет ваш IP-адрес, чтобы никто не мог узнать, где вы находитесь. Для установки Nipe в Kali Linux вставляем следующие команды в терминал:

sudo git clone https://github.com/GouveaHeitor/nipe.git

cd nipe

sudo cpan install HTTP::Request

sudo cpan install Try::Tiny

Чтобы узнать местоположение какого-то человека или IP-адреса, мы можем использовать инструмент Seeker. Seeker — это инструмент для получения информации о месторасположении жертвы по ошибочному клику на ссылку в социальном письме. Он создает фальшивую веб-страницу и скидывает данные о местоположении жертвы на сервер. После этого Seeker анализирует IP-адрес и показывает местоположение жертвы на карте. Для запуска Seeker в Kali Linux вставляем следующую команду в терминал:

python3 seeker.py -t manual

Еще один полезный инструмент — NGROK. NGROK — это сервис, который помогает защитить вашу локальную сеть с помощью проброса портов и создания временных адресов. Он позволяет проверить безопасность ваших приложений, создавая публичные ссылки на вашу локальную машину. Для запуска NGROK в Kali Linux вставляем следующую команду в терминал:

./ngrok http 80

Kali Linux предлагает большой список инструментов для тестирования на проникновение, и мы только прочитали лишь некоторые из них. Теперь вы знаете, с чего начать и как использовать эти инструменты. Каждый инструмент предоставляет уникальные возможности для тестирования и защиты вашей сети, поэтому если вы изучаете кибербезопасность, не забудьте воспользоваться этим полным обзором инструментов Kali Linux.

Способ 1: Узнаем чужой IP адрес

1. Инструмент Seeker

Seeker – это инструмент для определения местоположения по ссылкам. Он работает в режиме HTTPS, поэтому для его работы важно, чтобы целевая страница была доступна по защищенному протоколу.

Чтобы начать использовать Seeker, прежде всего нам нужно установить его. Для этого выполняем следующие команды:

| Команда | Описание |

|---|---|

| git clone https://github.com/thewhiteh4t/seeker.git | Клонировать репозиторий Seeker |

| cd seeker/ | Переходим в папку с Seeker |

| chmod +x install.sh | Даем права на запуск скрипта установки |

| ./install.sh | Запускаем скрипт установки |

После установки можно приступить к работе с Seeker. Для этого вводим следующие команды:

| Команда | Описание |

|---|---|

| python3 seeker.py -t manual | Запуск Seeker в ручном режиме |

Теперь Seeker скидывает ссылку, которую нужно отправить жертве. После перехода по этой ссылке Seeker начинает собирать информацию о месторасположении жертвы.

2. Инструмент Nipe

Nipe – это инструмент для анонимизации IP адреса для целей тестирования. Он позволяет скрыть реальный IP адрес и использовать IP адреса служб Tor вместо него.

Для начала работы с Nipe необходимо установить его. Для этого выполните следующие команды:

| Команда | Описание |

|---|---|

| git clone https://github.com/GouveaHeitor/nipe.git | Клонировать репозиторий Nipe |

| cd nipe/ | Перейти в папку с Nipe |

| cpan install Switch JSON LWP::UserAgent | Установить необходимые зависимости |

| chmod +x nipe.pl | Дать разрешение на запуск исполняемого файла |

| sudo perl nipe.pl install | Установить Nipe |

После успешной установки можно запустить Nipe. Для этого достаточно ввести команду:

| Команда | Описание |

|---|---|

| sudo perl nipe.pl start | Запуск Nipe |

Теперь ваш IP адрес скрыт, и все данные, которые вы отправляете, будут проходить через Tor.

Описание Nipe

Для установки Nipe в Kali Linux необходимо прежде всего установить Perl. Ссылка [«https://github.com/htrgouvea/nipe»](https://github.com/htrgouvea/nipe) содержит подробное руководство, которое поможет вам сделать это.

После установки Nipe мы можем начать использовать его для защиты нашего IP-адреса. Сначала мы должны узнать IP-адрес жертвы, для которой мы хотим выполнить тестирование. Помощь в этом может оказать инструмент seeker, который мы также можем найти в наборе инструментов Kali Linux.

Следующий шаг включает узнать IP-адрес жертвы через почту. Например, мы можем отправить письмо с ссылкой на страницу, которую захотим, и вместе с этим письмом мы скидываем код Nipe. Когда жертва открывает это письмо в своем браузере, ее IP-адрес будет отправлен обратно на адрес почты. Теперь мы имеем IP-адрес жертвы.

Чтобы обеспечить анонимность во время тестирования, мы переключаемся в режим ручного управления через команду nipe stop. Затем мы вставляем IP-адрес жертвы, который мы узнали ранее, вместо «target» в команде nipe start.

После выполнения этих шагов наш IP-адрес будет скрыт и мы можем продолжить тестирование на проникновение в анонимном режиме. Все запросы будут проходить через Tor сеть, обеспечивая нам большую степень безопасности.

Важно помнить, что использование Nipe не гарантирует 100% анонимность, и это всего лишь один из способов защититься от отслеживания в процессе работы с инструментами Kali Linux. Поэтому важно прочитать дополнительную информацию о безопасности и использовать другие методы для достижения идеальной анонимности, если это необходимо для ваших целей.

Руководство по Nipe

Для начала установки Nipe на Kali Linux в режиме тестирования, можно использовать команду:

sudo apt-get install git

git clone https://github.com/GouveaHeitor/nipe

После установки можно начать использовать Nipe. Для этого, перейдите в папку с установленным Nipe и запустите его командой:

perl nipe.pl start

Теперь весь сетевой трафик вашей системы будет перенаправляться через сеть Tor, защищая ваши данные от прослушивания и отслеживания.

Чтобы узнать IP-адрес, который будет использоваться во время работы с помощью Nipe, выполните команду:

curl http://ipecho.net/plain; echo

В ответ на эту команду вы получите IP-адрес вашей системы, который будет скрыт в сети за счет использования Tor.

Чтобы проверить работу Nipe, вы можете использовать сайты, которые предоставляют информацию о вашем местоположении и IP-адресе. Например, можно посетить страницу https://www.whatismyip.com/ или https://www.iplocation.net/ и узнать ваш новый IP-адрес и местоположение.

Зная IP-адрес жертвы, вы также можете отправить письмо с ссылками на места справки или прочитать какое-то важное сообщение для него. Но чтобы это сделать, необходимо использовать способ, который обойдет защиту от обраток на IP-адрес и скриптов на странице получателя. Обычно это firefox, но можно установить ngrok, который является более простым для показа людям без согласия blackarch. Вставляем IP-адрес жертвы в адрес и узнаем все активные порты. Далее, выбираем один порт. Например, 80 и прописываем команду ngrok tcp 80, с которой узнаем, что в нашем случае это 2:сетевой порт. Далее делаем отправку и пользователь жертва переходит по ссылке, и мы уже знаем его ID-шники.

Важно отметить, что использование инструментов для тестирования на проникновение должно быть согласовано с владельцем системы или с согласия закона, ведь все действия, связанные с проникновением, могут быть незаконными. Используйте эти инструменты только в образовательных целях или в рамках контроля за безопасностью вашей собственной сети, следуя законодательству вашей страны.

Прежде чем начать важно прочитать…

Перед тем, как начать использовать Kali Linux, важно ознакомиться со следующими рекомендациями и принять во внимание некоторые важные аспекты.

Во-первых, убедитесь, что у вас есть список инструментов, которые вам понадобятся. Для этого прочитайте руководство по использованию Kali Linux, чтобы узнать, какие инструменты доступны и что они могут сделать для вас.

Во-вторых, убедитесь, что у вас есть правильная установка Kali Linux. В случае, если у вас еще нет Kali Linux, вы можете узнать, как его установить, следуя ссылкам на официальном сайте Kali Linux.

Кроме того, важно знать, что Kali Linux имеет свое месторасположение. Оно изменяется в зависимости от того, как вы его установили. Теперь, когда у вас есть Kali Linux, вы можете узнать его местоположение, используя команду pwd.

Теперь перейдем к самым важным вещам. Прежде чем вы начнете использовать инструменты Kali Linux, важно убедиться, что у вас есть согласие человека, данные которого вы собираетесь использовать или обрабатывать. В случае, если у вас есть согласие, вы можете приступить к работе с инструментами Kali Linux.

Важно также узнать IP-адрес целей своей работы. Получить его можно, например, с помощью инструмента nipe, который помогает скрыть ваш реальный IP-адрес. Но учтите, что использование этого инструмента без согласия владельца сети может быть незаконным.

Чтобы защитить свою личную информацию при работе с Kali Linux, рекомендуется использовать VPN-сервисы или прокси-серверы.

Не забудьте описание режима проникновения в вашей работе. Важно знать, что проникновение в чужой компьютер или сеть без определенной цели и согласия владельца противозаконно и наказуемо по закону. Поэтому будьте внимательны и используйте инструменты Kali Linux только для легальных целей и с согласия владельца цели.

Наконец, прежде чем начать работу с Kali Linux, важно ознакомиться с описанием инструментов, их функциональностью и примерами использования. Вы можете найти подробные справки по инструментам на официальном сайте Kali Linux или ознакомиться с документацией, приведенной в репозитории BlackArch.

Удачи в использовании Kali Linux!

Установка в BlackArch

Прежде чем начать установку, необходимо сделать резервные копии данных, так как процесс установки может повлечь потерю информации. Также важно узнать и запомнить месторасположение всех важных файлов и папок, чтобы после установки точно знать, где они находятся.

1. Начнем с установки BlackArch. В BlackArch уже есть инструменты для тестирования на проникновение, но если вы хотите добавить новые инструменты, то можно воспользоваться репозиторием BlackArch. Для этого открываем терминал и вводим команду:

sudo pacman -S blackarch2. После завершения установки инструментов, можно установить BlackArch на жесткий диск. Для этого запускаем команду:

sudo blackarch-installПосле этого будет отображен список доступных инструментов для установки. Пользователь должен выбрать нужные инструменты вручную.

3. После установки инструментов необходимо настроить сетевые интерфейсы. Установка будет производиться в командной строке, поэтому необходимо проверить местоположение сохраненных данных, чтобы не потерять информацию. Для настройки интерфейсов вводим команду:

nipe startПосле выполнения этой команды, настраивается обход IP-адреса, чтобы скрыть местоположение жертвы. Важно отметить, что этот способ настройки применяется только с согласия человека, чьи данные будут использоваться для тестирования на проникновение.

4. Для начала работы с инструментами BlackArch необходимо узнать адрес, на котором они будут доступны в локальной сети. Для этого можно использовать инструмент seeker, который позволяет узнать месторасположение жертвы в режиме реального времени. Для этого запускаем примеры команды:

seeker -i eth05. Теперь, когда у нас есть адрес (например, https://10.0.0.1), мы можем запустить веб-браузер и перейти по ссылке. Важно отметить, что для защиты от чужой проникновения необходимо закрыть доступ к этой странице с помощью пароля или других методов авторизации.

6. Дополнительно можно воспользоваться инструментом ngrok, который помогает узнать местоположение жертвы, приводя адрес вида http://5de32de.ngrok.io. Для его использования вводим команду:

ngrok http 8080После выполнения этой команды, ngrok создаст новое местоположение (адрес) для наших инструментов проникновения, которого остается только прочитать в письме.

Теперь, когда инструменты BlackArch установлены и настроены, можно приступить к работе по тестированию системы на проникновение. Как видно из описания выше, установка и настройка BlackArch в Kali Linux довольно просты, поэтому нет необходимости беспокоиться о том, что что-то может пойти не так. Важно только следовать инструкциям и быть осторожным.

Установка в Kali Linux

- Установка через терминал

- Установка через пакетный менеджер

1. Установка через терминал:

Для начала установки можно прочитать официальное руководство по установке Kali Linux. После того как вы установили Kali Linux, вы можете начать установку нужных инструментов.

Чтобы установить инструменты, вам понадобится доступ к интернету.

1) Определите местоположение инструмента, который вы хотите установить, используя, например, apt-cache search или другие команды.

2) Запустите команду sudo apt-get install, вставив имя пакета. Например:

sudo apt-get install nipe

Помощью данной команды Kali Linux будет устанавливать выбранный инструмент.

2. Установка через пакетный менеджер:

Если вы предпочитаете установить инструменты Kali Linux через графический интерфейс, можно воспользоваться пакетным менеджером Synaptic.

1) Узнайте точное название пакета со всеми зависимостями.

2) Найдите пакет в списке программ в менеджере Synaptic.

3) Установите пакет, щелкнув правой кнопкой мыши на его названии и выбрав «Установить».

Не забудьте предварительно обновить репозитории командой:

sudo apt-get update

Теперь вы знаете, как устанавливать инструменты на Kali Linux в различных режимах работы: через терминал или через пакетный менеджер. Установив нужные инструменты, вы готовы приступить к тестированию и проникновению для защиты системы или же для обучения.

Способ 2: Узнаем чужой IP адрес с помощью Kali Linux

Установка инструмента Seeker

Для работы с Seeker, убедитесь, что у вас установлен Kali Linux или BlackArch Linux. Если у вас нет этих операционных систем, вы можете установить Kali Linux, следуя руководству по установке на официальной странице Kali Linux.

- Перед началом установки, вам необходимо установить git. Выполните следующую команду в терминале Kali Linux для установки:

- Получите копию Seeker из репозитория с помощью команды:

- Перейдите в каталог seeker:

- Установите необходимые зависимости с помощью команды:

sudo apt-get install git

git clone https://github.com/thewhiteh4t/seeker.git

cd seeker

sudo pip3 install -r requirements.txt

Как узнать IP адрес через Seeker

После установки можно приступить к использованию Seeker для узнавания IP адреса чужого человека.

- Запустите Seeker в режиме работы с браузером Chrome или Firefox с помощью команды:

- В браузере откроется страница с информацией о Seeker. После прочтения можно нажать на ссылку «Click Here» для перехода на страницу с отчетом.

- На странице отчета будет указан URL, по которому будут скидываться данные с жертвы. Этот URL можно вставить в письмо или отправить как ссылку в чате.

- Когда жертва откроет ссылку, ее IP адрес будет отображаться на странице с отчетом Seeker.

python3 seeker.py -t manual

Важно помнить, что использование Seeker для узнавания IP адреса человека требует согласия жертвы. Этот инструмент предназначен для тестирования безопасности систем и сетей, и его использование без согласия может быть незаконным.

Установка Nipe

Для защиты своего местоположения и местоположения других, а также для обхода блокировок и прокси-серверов можно использовать инструмент Nipe в Kali Linux.

Чтобы установить Nipe, выполните следующие шаги:

- Откройте терминал в Kali Linux.

- Введите следующую команду для загрузки Nipe из репозитория BlackArch:

sudo apt update && sudo apt -y install nipe

После установки Nipe, вы можете начать использовать его. Вам потребуется знать IP-адрес жертвы, чтобы узнать его местоположение. Вы можете получить эту информацию разными способами, например, c помощью ссылок в письмах или посмотреть на местоположение страницы в браузере.

В Nipe есть два режима работы:

- Режим прослушивания (seeker): в этом режиме вы можете узнать местоположение человека, перейдя по ссылке, которую вы предоставите.

- Режим проникновения (nipe): в этом режиме вы можете защитить свое местоположение и местоположение других, перенаправляя все запросы через Tor.

Прежде чем начать использовать Nipe, важно прочитать руководство и список команд для работы с ним. Теперь, когда все готово, вы можете установить и запустить Nipe в Kali Linux и использовать его для защиты своего местоположения и местоположения других.

Справка по Nipe

Nipe позволяет защитить ваш IP-адрес и местоположение от чужих глаз. Чем важнее обеспечить анонимность при выполнении тестирования на проникновение, тем больше нужно обратить внимание на использование Nipe. Описание его работы и установка доступны в официальной документации Kali Linux.

Чтобы начать использовать Nipe, вам необходимо запустить его в Kali Linux. После установки вы можете вставить свой IP-адрес и адрес жертвы. Nipe будет выполнять свою работу, обрабатывая все данные через разные IP-адреса и местоположения, чтобы скрыть ваше истинное месторасположение.

Например, вы можете использовать Nipe в сочетании с инструментами для прохода через брандмауэр, такими как blackarch или ngrok, чтобы получить доступ к целевой системе. Вместо того, чтобы отправлять данные напрямую с вашего IP-адреса, Nipe будет перенаправлять их через разные адреса, защищая вас от обнаружения.

Помимо анонимности, Nipe также может быть использован для установки и узнавания IP-адреса при помощи команды «nipe —ip». Также можно перемещаться между различными IP-адресами при помощи «nipe —move» и получать ссылки на веб-страницы с помощью «nipe —url».

Важно помнить, что использование Nipe должно быть согласовано с целями вашей работы. Использование этого инструмента для незаконных или вредоносных целей запрещено. Обратитесь к документации Kali Linux для получения более подробной информации о Nipe и других инструментах для анонимного тестирования на проникновение.

Теперь, когда у вас есть представление о Nipe и его возможностях, вы можете приступить к его установке и использованию для обеспечения анонимности в Kali Linux.

Как узнать чужой IP адрес

1. Использование инструмента Seeker

Seeker — это инструмент поиска местоположения, который может использоваться для получения IP адреса пользователей, которые посещают ваши сайты или отправляют вам информацию через формы связи. Seeker работает путем создания поддельной веб-страницы и отправки ссылок с этой страницы на целевые пользователи. Когда пользователь нажимает на ссылку, его IP адрес будет записан и отображен в журнале Seeker.

Вот примеры команд для установки и запуска Seeker:

$ git clone https://github.com/thewhiteh4t/seeker.git $ cd seeker/ $ python3 seeker.py -t manual

После запуска вы увидите ссылку вида «http://

2. Использование инструмента Nipe

Nipe — это инструмент, который позволяет вам отправлять весь ваш интернет-трафик через Tor, чтобы скрыть ваш реальный IP адрес. Он также может быть использован для получения IP адреса жертвы. Для установки и настройки Nipe используйте следующие команды:

$ git clone https://github.com/GouveaHeitor/nipe.git $ cd nipe/ $ sudo cpan install Try::Tiny Config::Simple JSON $ sudo perl nipe.pl install

После установки и запуска Nipe, ваш интернет-трафик будет отправляться через Tor. Вам будет предоставлен IP адрес, который вы можете использовать для различных целей, включая получение IP адреса жертвы.

Важно учесть, что использование этих инструментов должно быть согласовано с законодательством вашей страны, и их использование для незаконных целей является неправильным и противозаконным.

Список инструментов для тестирования на проникновение и их описание

В Kali Linux имеется огромное количество инструментов для проведения тестирования на проникновение. Мы рассмотрим некоторые из них:

1) Nipe: Этот инструмент позволяет защитить ваш адрес IP при работе в сети Tor. Вы можете узнать местоположение вашего IP-адреса в режиме реального времени.

2) Ngrok: Ngrok — это инструмент для создания обратных HTTPS ссылок. С его помощью вы можете запустить локальный веб-сервер и делиться ссылкой с другими людьми, чтобы они могли просмотреть ваш сайт.

3) Seeker: Этот инструмент поможет вам узнать местоположение человека по ссылке. Просто отправьте ссылку жертве, и когда они перейдут по ней, Seeker предоставит вам информацию о их местоположении.

4) BlackArch Linux: Это дистрибутив Linux, основанный на Arch Linux. Он содержит более 2000 инструментов для тестирования на проникновение. BlackArch Linux позволяет проводить различные типы тестирования на проникновение с помощью удобного интерфейса.

Описание каждого инструмента по достаточно объемное и точного полного руководства здесь привести нельзя, поэтому рекомендуется прочитать справку по инструменту перед его использованием. В данной статье будут приведены лишь краткие описания каждого инструмента с примерами использования. Для более подробной информации рекомендуется обратиться к официальной документации Kali Linux.

Как узнать местоположение человека без его согласия: Seeker Kali

Seeker — это инструмент, который позволяет узнавать местоположение жертвы, перехватывая ее данные через поддельную страницу. Ведь информацию о местоположении можно использовать для различных целей, в том числе и злонамеренных.

Чтобы начать использовать Seeker в Kali Linux, вам потребуется установить утилиту Nipe. Прежде, чем начать, обновите Kali Linux до последней версии и установите необходимые пакеты через терминал:

Установка Nipe:

# обновление и установка необходимых пакетов

sudo apt update

sudo apt upgrade

sudo apt install tor iptables# клонирование репозитория Nipe

git clone https://github.com/GouveaHeitor/nipe

cd nipe

# установка Nipe

sudo cpan install strict

sudo perl nipe.pl installУстановка и запуск Seeker:

# клонирование репозитория Seeker

git clone https://github.com/thewhiteh4t/seeker.git

cd seeker

# установка необходимых пакетов

sudo pip3 install -r requirements.txtПосле установки Seeker вы можете запустить его, перейдя в папку «seeker» и введя следующую команду:

python3 seeker.py -t manualПри запуске Seeker создает локальный веб-сервер на порту 8080 и сканирует все ссылки на текущей странице. Теперь, когда жертва перейдет по этим ссылкам, Seeker будет получать информацию о ее местоположении и IP-адресе.

Чтобы получить информацию о местоположении жертвы в реальном времени, вам потребуется подключиться к веб-серверу Seeker через ngrok. Запустите следующие команды в новом терминальном окне:

Установка и запуск ngrok:

# скачивание и установка ngrok

wget https://bin.equinox.io/c/4VmDzA7iaHb/ngrok-stable-linux-amd64.zip

unzip ngrok-stable-linux-amd64.zip# запуск ngrok

./ngrok http 8080Ngrok сгенерирует для вас уникальный адрес вида «https://xxxxxxxx.ngrok.io», который вы можете отправить жертве в виде ссылки или в письме. Когда жертва откроет эту ссылку, вы сможете узнать ее местоположение по данным, полученным от Seeker.

Важно защитить себя и других от попадания в такие ситуации. Вместо использования подобных инструментов для криминальных целей, рекомендуется изучение механизмов защиты и соблюдение законодательства в сфере информационной безопасности.

Примеры запуска Nipe

1. Установка Nipe

Прежде чем начать использовать Nipe, вам необходимо установить его на своей системе Kali Linux. Вы можете выполнить установку, выполнив следующие команды:

blackarch-setuppacman -S blackarch-nipe

2. Запуск Nipe

После установки Nipe вы можете запустить его с помощью следующей команды:

sudo nipe start

При запуске Nipe будет происходить перенаправление всего сетевого трафика через Tor. Теперь ваш IP-адрес будет скрыт, и вы сможете безопасно просматривать Интернет.

3. Узнать местоположение IP-адреса с помощью Nipe

Nipe также предоставляет возможность узнать местоположение IP-адреса жертвы. Для этого вы можете использовать следующую команду:

sudo nipe locate [IP-адрес]

В результате выполнения этой команды вы получите подробную информацию о месторасположении IP-адреса. Это может быть полезно в целях тестирования проникновения или для получения справки о месторасположении чужого человека без его согласия.

4. Примеры использования Nipe

Вот несколько примеров использования Nipe для анонимного просмотра веб-страниц и защиты вашей личности в Интернете:

- Пример 1: Запуск Nipe и открытие браузера с помощью следующих команд:

sudo nipe startfirefox - Пример 2: Перемещаемся по ссылкам в режиме анонимного просмотра с помощью браузера. Просто вставляем ссылку в адресную строку браузера и нажимаем Enter.

- Пример 3: Использование Nipe совместно с инструментом Seeker. Seeker позволяет создавать фейковые страницы входа в Wi-Fi для перехвата информации о пользователях. Вы можете запустить Seeker с помощью следующей команды:

sudo python3 seeker.py

Важно помнить, что использование Nipe и других инструментов Kali Linux для целей, не соответствующих законодательству, запрещено. Перед использованием этих инструментов важно ознакомиться с законодательством вашей страны и получить соответствующее разрешение.

В результате выполнения этих примеров вы сможете безопасно и анонимно просматривать веб-страницы, защитить свою личную информацию и обходить блокировки в Интернете.

Видео:

Основы Linux. Управление процессами. Часть 1

Основы Linux. Управление процессами. Часть 1 by Pulse 40,717 views 1 year ago 12 minutes, 55 seconds