- HackWareru: программное обеспечение, способное предупредить хакерские атаки и защитить вашу систему

- Что такое HackWareru?

- Система защиты от хакерских атак

- Установка HackWareRu

- Запуск HackWareRu

- Возможные способы атаки и защиты

- Примеры возможных атак

- Заключение

- Как HackWareru помогает в защите?

- 1. Возможности HackWareru

- 2. Пример использования HackWareru в защите от хакерской атаки

- Ручной и автоматизированный анализ трафика

- Мониторинг и обнаружение вторжений

- Хеширование пароля и использование хеша для атаки

- Извлечение хеша пароля с использованием Kiwi

- Перенаправление трафика через терминал

- Защита от DDOS-атак

- Мониторинг безопасности сайта

- Как работает HackWareru?

- Преимущества использования HackWareru

- Пример использования HackWareru

- Заключение

- Этичный хакинг

- Что это такое?

- Цель этичного хакинга

- Основные принципы этичного хакинга

- 1. Получение разрешения

- 2. Конфиденциальность

- 3. Выявление и документирование уязвимостей

- 4. Безопасное использование инструментов и технологий

- 5. Документация и отчетность

- Тестирование на проникновение

- Зачем нужно проводить тестирование на проникновение?

- Почему проводить тестирование на проникновение?

- Виды тестирования на проникновение

- Видео:

- 🧑💻 КТО И КАК ЛОВИТ ХАКЕРОВ // GROUP-IB И ПИРАМИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

HackWareru: программное обеспечение, способное предупредить хакерские атаки и защитить вашу систему

В современном мире компьютерной безопасности хакинг становится все более распространенным и серьезным явлением. Каждый день нас атакуют хакеры, разрабатывающие новые и изощренные способы взлома систем и получения несанкционированного доступа к конфиденциальной информации. Чтобы бороться с этими угрозами, необходимы инновационные и эффективные инструменты, а одним из таких инструментов является HackWareru.

HackWareru — это этичный софт, разработанный для тестирования и защиты систем от хакерских атак. Он представляет собой мощный инструмент, основанный на языке программирования PowerShell, и позволяет обнаруживать и исправлять возможные уязвимости системы.

Работа HackWareru основана на использовании различных технологий и терминалов. Он работает через SMB протокол, используя команду Invoke-Smbclient для обмена информацией с целевым сервером. HackWareru позволяет устанавливать и запускать безопасные команды на удаленном сервере, а также выполнять обмен информацией с удаленной директорией.

Более того, HackWareru обеспечивает безопасность взаимодействия с удаленным компьютером. Для этого он использует различные варианты проникновения в систему, включая тестирование уязвимостей, а также физический доступ к файлам и хешам паролей.

Взлом системы с использованием HackWareru может быть выполнен после тестирования и анализа возможных уязвимостей. После этого можно произвести атаку на компьютер или сервер с помощью команды psexec, получив полный контроль над атакуемой системой.

Что такое HackWareru?

Основная функция HackWareru состоит в выполнении тестирования безопасности и анализа рисков для выявления возможных уязвимостей в информационной системе. Он позволяет проводить аудит безопасности, сканирование портов, исследование уязвимостей и другие операции в целях обнаружения и предотвращения потенциальных хакерских атак.

Для использования HackWareru требуется установка его компонентов на клиентском компьютере и на сервере. Компоненты включают Hackware-Server и Hackware-Client. Hackware-Server — это серверная часть, которая обрабатывает запросы от клиентской части и предоставляет необходимые данные для выполнения задач. Hackware-Client — это клиентская часть, которая отправляет запросы на сервер и получает от него необходимую информацию.

Возможные способы использования HackWareru включают выполнение функций безопасности на локальном компьютере, обмен информацией с сервером через защищенное соединение и работу с физическими устройствами, такими как терминалы KiVi или медвежатников.

Для выполнения различных функций безопасности HackWareru предоставляет набор команд, которые можно использовать для тестирования уязвимостей, перенаправления информации, выполнения обмена данными и многого другого. Примеры команд включают PowerShell, Psexec, WMI, Pass-the-Hash, Invoke-TheHash и Invoke-SMBclient.

Одним из способов использования HackWareru является проверка системы на уязвимости в паролях. С помощью инструментов, предоставляемых HackWareru, можно тестировать различные варианты паролей и проверять их безопасность. Это особенно полезно в случае, если система использует слабые или уязвимые пароли.

Система защиты от хакерских атак

Один из таких инструментов — HackWareRu. Он представляет собой открытую систему, которая позволяет анализировать и тестировать безопасность сети и сервера на предмет уязвимостей. HackWareRu обладает широким спектром функций и возможностей для обнаружения и предотвращения атак.

Установка HackWareRu

Для установки HackWareRu достаточно скачать и запустить исполняемый файл. После успешной установки будет создана директория, в которой содержатся все необходимые файлы для работы системы.

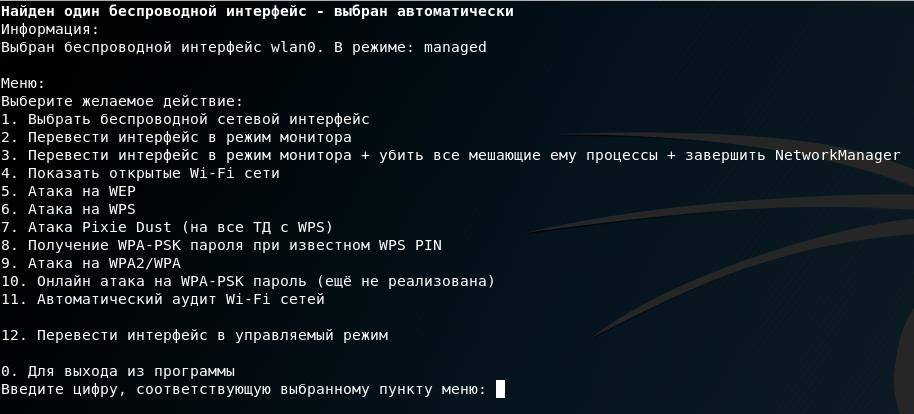

Запуск HackWareRu

Для запуска HackWareRu можно использовать терминал. В терминале выполните команду «hackware-server», чтобы запустить сервер. После запуска сервер будет доступен по адресу «localhost:8086».

Для запуска клиента HackWareRu в терминале используйте команду «hackware-client». Клиент позволяет управлять системой защиты и выполнять различные тесты на уязвимости.

Возможные способы атаки и защиты

| Способ атаки | Защита |

|---|---|

| Физический доступ к серверу | Ограничение физического доступа, контроль идентификации |

| Атака через удаленное управление сервером (Remote Desktop Protocol) | Использование защищенных протоколов, установка паролей, ограничение доступа по IP-адресу |

| Атака на уязвимости в сетевом софте | Регулярное обновление и патчинг программного обеспечения |

Примеры возможных атак

Одним из примеров атаки является «рыбалка» (phishing) — это метод мошенничества, при котором злоумышленник пытается получить доступ к конфиденциальной информации, представляясь легитимным отправителем. Для защиты от таких атак необходимо быть внимательным при открытии подозрительных писем и ссылок.

Еще одной распространенной атакой является использование уязвимостей WMI (Windows Management Instrumentation) — это набор функций и методов для управления системой Windows. Для предотвращения атак через WMI рекомендуется настраивать безопасность и ограничивать доступ к WMI-транзакциям.

Заключение

Защита от хакерских атак — важная задача для обеспечения информационной безопасности. Система HackWareRu помогает в обнаружении и предотвращении атак, а также позволяет проводить тестирование на уязвимости. Однако, помимо использования специализированных инструментов, важным фактором является осознанность и внимательность пользователей при обращении с конфиденциальной информацией.

Как HackWareru помогает в защите?

1. Возможности HackWareru

HackWareru имеет ряд функций и возможностей, которые помогают в обеспечении безопасности системы:

- Обнаружение атак: HackWareru распознает различные типы хакерских атак и предоставляет детальные отчеты о них.

- Защита от атак: HackWareru предоставляет мощные инструменты для предотвращения и остановки хакерских атак на ранней стадии.

- Мониторинг системы: HackWareru непрерывно контролирует безопасность системы и предупреждает об уязвимостях и потенциальных угрозах.

- Анализ уязвимостей: HackWareru проводит сканирование системы и обнаруживает уязвимости, которые могут быть использованы злоумышленниками.

2. Пример использования HackWareru в защите от хакерской атаки

Представим ситуацию, когда злоумышленник пытается получить доступ к компьютеру через уязвимость в протоколе NTLM. Он использует инструмент Mimikatz для перехвата хеша пароля пользователя, который хранится локально на компьютере.

С помощью HackWareru можно предотвратить такую атаку, используя различные методы:

- Ограничение доступа: HackWareru может настроить вход на компьютер только с определенных терминалов или внутри определенной сети.

- Мониторинг активности: HackWareru отслеживает активность пользователя на компьютере и обнаруживает подозрительные действия, такие как запуск программ Mimikatz.

- Защита паролей: HackWareru предоставляет функции управления паролями, которые позволяют установить сложные пароли и регулярно их менять.

- Аудит системы: HackWareru проводит аудит системы и обнаруживает уязвимости, связанные с протоколом NTLM.

- Защита от удаленного использования: HackWareru блокирует возможность удаленного подключения к компьютеру без необходимых разрешений и учетных данных.

Таким образом, HackWareru помогает в защите от хакерских атак, обеспечивая надежную безопасность системы и данных.

HackWareru — это мощный инструмент, который помогает в обнаружении и защите от хакерских атак. Он предоставляет автоматизированные методы обнаружения уязвимостей и принятия мер для их устранения. Установка HackWareru может существенно повысить безопасность вашей системы и защитить вас от потенциальных угроз.

Ручной и автоматизированный анализ трафика

Для управления HackWareru и проведения анализа трафика доступны различные функции, которые помогают в защите от хакерских атак.

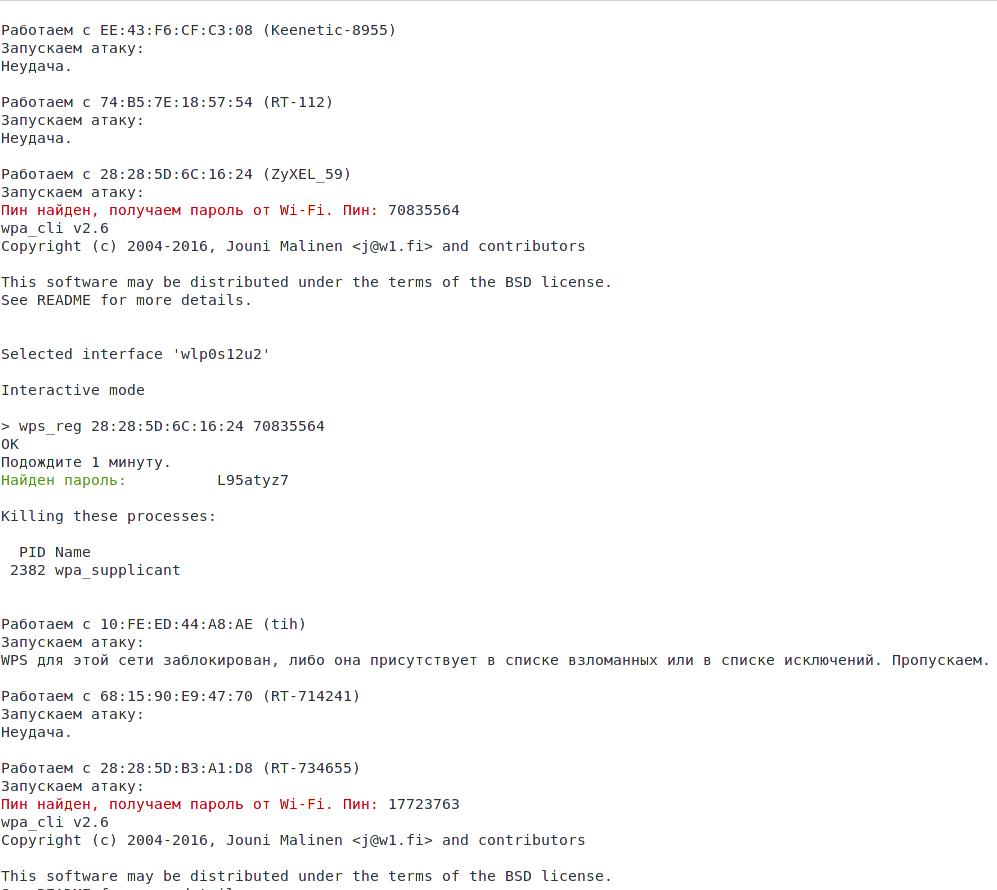

Одна из возможных атак на Windows-машину — это использование уязвимостей в системе аутентификации NTLM входа. Авторы HackWareru разработали инструментарий для реализации такой атаки — pass-the-hash. С помощью этой функции можно получить хеш пароля пользователя и использовать его для взлома удалённого компьютера.

Ещё один вариант атаки — использование технологии WMI (Windows Management Instrumentation) для выполнения команд на удалённом компьютере. С помощью функций invoke-wmiexec и psexec можно выполнить команду на удалённом компьютере или скачать информацию из его директорий.

Для выполнения физического тестирования безопасности удалённой системы разработчики предоставляют возможность установки HackWare сервера на локальном компьютере и использования его для взаимодействия с атакуемой системой. С таким удалённым управлением можно выполнять несколько функций, такие как обмен информацией, выполнение команды в терминале, установка терминала с входом в HackWareru и многое другое.

Таким образом, HackWareru предоставляет несколько возможных вариантов использования при анализе трафика и защите системы от хакерских атак. Благодаря им, можно эффективно обнаруживать и предотвращать попытки взлома, а также проводить тестирование безопасности удалённых систем.

В следующем разделе мы подробнее рассмотрим инструменты HackWareru и описанные выше функции.

Мониторинг и обнаружение вторжений

Запуск HackWare Server — это главная команда. Она выполняет ряд операций, необходимых для дальнейшей работы системы:

- Забирает все необходимые компоненты и файлы для работающей системы.

- Запускает медвежатников.

- Находит адрес и выполняет проникновение в терминал.

- Довольно интересная технология входит в систему HackWare Server. Запуская команду, пользователь может перенаправить WMI через терминал и выполнить команды без использования пароля.

- Используется команда вызова функции invoke-smbclient. Это позволяет транспортировать файлы между хакинг-терминалом и удаленной системой.

- Есть несколько возможных вариантов использования системы HackWareru для мониторинга и обнаружения вторжений. Один из них — использование функций для извлечения хешей паролей из системы и их дальнейшее использование для проникновения в атакуемую систему. Также можно использовать Kivi-сервер для обмена командами и управления удаленными системами.

- Еще больше команд можно использовать при нарезке терминалов. Например, команды для установки директории, перенаправления трафика или выполнения различных атак.

- Помимо этого, система HackWareru предоставляет возможность физического доступа к атакуемой системе. Это может быть полезно, если вы хотите выполнить на сервере некоторые действия, которые требуют присутствия на месте.

Вот некоторые из возможных команд, которые можно использовать:

Хеширование пароля и использование хеша для атаки

Функция pass-the-hash в терминале позволяет извлечь хеш пароля из системы и использовать его для атаки на другие учетные записи на компьютере или в сети.

Извлечение хеша пароля с использованием Kiwi

Также можно использовать функции Kiwi для извлечения хеша пароля и дальнейшего его использования в атаке.

Перенаправление трафика через терминал

Команда invoke-smbclient позволяет перенаправить трафик между хакинг-терминалом и удаленной системой.

Важно помнить, что использование HackWareru должно быть этичным и разрешенным в рамках закона. Используйте эту систему только для обеспечения безопасности своей собственной сети или при наличии соответствующих разрешений.

Защита от DDOS-атак

Первый способ для защиты от DDOS-атак — использование технологии HackWareru. Данная технология предоставляет возможность защитить систему благодаря использованию этичного хакинга. HackWareru предоставляет набор функций и инструментов для тестирования системы на наличие уязвимостей и возможных точек входа для хакеров.

Для установки и использования HackWareru достаточно развернуть сервер HackWare-Server на компьютере, который будет выполнять роль атакуемого клиента. После установки можно использовать следующие команды:

1. Invoke-WmiExec: команда для выполнения команд на удаленном компьютере через WMI. Позволяет получить полный контроль над удаленным терминалом.

2. Invoke-TheHash: команда для получения хеша пароля пользователя. Можно использовать для дальнейшего взлома пароля и получения доступа к системе.

3. Pass-the-Hash: команда для перенаправления хеша пароля на удаленный компьютер. Используется для выполнения команд на удаленном терминале от имени пользователя с указанным хешем.

4. Mimikatz: команда для извлечения информационной нарезки (купюр) из системы. Можно использовать для получения паролей и другой важной информации.

Вторым способом для защиты от DDOS-атак является организация физической безопасности. Данный способ довольно важен, так как взлом либо использование софта для взлома может быть выполнено через физический доступ к компьютеру или серверу.

Третьим способом — использование дополнительных систем безопасности, таких как брандмауэры, системы обнаружения вторжений и антивирусы. Эти системы могут обнаружить и блокировать подозрительную активность и попытки вторжения.

Четвертым способом является настройка сетевых устройств и серверов. Например, можно использовать технологию WMI для удаленного управления сетевыми устройствами и выполнения команд.

Пятый способ — улучшение производительности системы. Увеличение пропускной способности сети и оптимизация ресурсов могут снизить вероятность успешной DDOS-атаки.

Мониторинг безопасности сайта

Один из эффективных способов мониторинга безопасности сайта – использование HackWareru. Этот инструмент предоставляет широкий спектр функций для обнаружения и предотвращения хакерских атак.

Как работает HackWareru?

HackWareru использует различные методы и техники для мониторинга безопасности сайта. Он анализирует входящий трафик и проверяет его на наличие потенциальных уязвимостей. Также инструмент отслеживает попытки несанкционированного доступа к информации, сканирование портов и другие подозрительные активности.

HackWareru обладает возможностью распознавать особенности различных атак, включая атаки на основе SMB, SQL-инъекции, межсайтового скриптинга и других известных методов проникновения. Он самостоятельно блокирует атаки и отправляет уведомления администратору о подозрительной активности.

Преимущества использования HackWareru

Использование HackWareru обладает рядом преимуществ, которые делают его незаменимым инструментом в мониторинге безопасности сайта:

| 1 | Быстрое обнаружение атак и активного мониторинга безопасности сайта. |

| 2 | Получение подробной информации о попытках взлома и других атакуемых методах. |

| 3 | Эффективная защита от хакерских атак и предотвращение утечки конфиденциальной информации. |

Пример использования HackWareru

Представим сценарий, в котором сайт подвергся атаке со стороны хакеров. HackWareru обнаруживает атаку и блокирует попытку проникновения. Администратор получает уведомление о произошедшем инциденте на свою электронную почту или в систему управления. Он может просмотреть детали атаки и принять меры по восстановлению безопасности сайта.

Заключение

Мониторинг безопасности сайта является важным шагом в обеспечении его надежности и защиты от хакерских атак. Использование HackWareru позволяет эффективно обнаруживать и предотвращать возможные угрозы безопасности. Этот инструмент предоставляет множество функций, которые делают его незаменимым помощником для борьбы с хакерскими атаками.

Этичный хакинг

Этичный хакинг, также известный как «белый хакинг» или «этичный взлом», относится к использованию хакерских навыков и техник для тестирования безопасности системы или сети, с согласия и с целью улучшить ее безопасность. В отличие от киберпреступников, этичные хакеры выполняют свою работу с соблюдением законодательства, чтобы помочь организациям защитить свои системы от нежелательного доступа.

Существует несколько способов этичного хакинга, которые можно использовать для оценки и усиления безопасности системы. Вот некоторые из них:

| № | Способ | Описание |

|---|---|---|

| 1 | Пасхалка | Использование специально созданного кода или программы для обнаружения уязвимостей или слабых мест в системе. |

| 2 | Pass-the-Hash | Техника, при которой хакер получает хеш пароля пользователя и затем использует его для получения доступа к системе без знания исходного пароля. |

| 3 | Локальный вход | Использование уязвимостей или слабых мест в локальной системе для получения доступа к системе. |

| 4 | Удалённое управление | Использование программной или аппаратной уязвимости для получения удаленного доступа к системе или сети. |

| 5 | Безопасность информационной системы | Оценка безопасности информационной системы и ее компонентов, таких как сетевые устройства, серверы и программное обеспечение. |

| 6 | Физический доступ | Техника, при которой хакер получает физический доступ к компьютеру или сети для выполнения атаки. |

Одной из технологий, которая может быть использована для этичного хакинга, является HackWare.ru. HackWare.ru — это специализированная платформа, предназначенная для обмена информацией и инструментами для тестирования безопасности. Она предлагает различные инструменты и ресурсы, которые хакеры могут использовать для проведения тестирования уязвимости и анализа безопасности системы.

Что это такое?

Программа работает на локальном компьютере или на атакуемой системе и может использоваться для запуска команд и получения информации с целевого компьютера. Она основана на использовании функций PowerShell, которые являются мощным инструментом управления и выполнения команд в операционных системах Windows.

Одной из особенностей HackWareru является возможность использования команды «pass-the-hash», которая позволяет получить доступ к системе на основе хеша пароля, без необходимости знать сам пароль. Данная команда основана на уязвимости NTLM хеша, которая используется для аутентификации в Windows.

Удаленное управление директорией smb также является одной из функций HackWareru. С ее помощью можно получить доступ к файловой системе и манипулировать файлами и папками удаленного компьютера. Для этого используется команда «invoke-smbclient», которая позволяет управлять удаленным хранилищем файлов.

Взаимодействие с удаленным компьютером осуществляется через протокол smb, который является стандартом для обмена файлами и управления удаленными ресурсами в сети. Это позволяет HackWareru эффективно работать в условиях сетевой среды и контролировать удаленные терминалы.

Одним из способов использования HackWareru является запуск программы на сервере HackWare-Server и подключение к нему с клиента через адрес сервера и порт. После подключения можно использовать различные команды и функции программы для защиты и обеспечения безопасности информационных терминалов и компьютеров.

Цель этичного хакинга

- Установка HackWareru на локальный компьютер либо удалённый сервер.

- Запуск команды hackware-server, которая открывает терминал с различными функциями и возможными вариантами управления системой.

- Для транспортировки нарезка хеша используется технология pass-the-hash. В данном случае, можно использовать команду invoke-thehash.

- Извлечение пароля из хеша может быть выполнено с помощью команды invoke-smbclient либо invoke-wmiexec.

- После получения пароля, можно выполнить перенаправить его в команду для взлома.

- Настройка и управление системой может быть выполнено через компьютер либо удалённый терминал при помощи команды psexec.

Возможные варианты использования HackWareru для защиты от хакерских атак:

- Извлечение пароля пользователя для проверки его надёжности.

- Проверка системы на наличие уязвимостей и возможных угроз.

- Анализ безопасности системы и поиск уязвимых мест.

- Тестирование защиты системы путем моделирования различных атак.

- Разработка и внедрение мер безопасности для защиты системы от хакерских атак.

Основные принципы этичного хакинга

1. Получение разрешения

Перед тем, как приступить к тестированию, этичный хакер должен получить явное разрешение от владельца системы или сети. Без такого разрешения проводить хакерские тесты или взлом, даже с добрыми намерениями, является незаконным и неподходящим.

2. Конфиденциальность

Этичный хакер должен строго соблюдать конфиденциальность в отношении информации и данных, которые могут быть получены в процессе тестирования. Он не должен использовать или передавать полученную информацию для каких-либо незаконных или вредоносных целей.

3. Выявление и документирование уязвимостей

Основная задача этичного хакера — выявить и документировать уязвимости в системе. Вместо того чтобы использовать их для злоумышленных целей, хакер должен передать информацию об уязвимостях владельцу системы, чтобы они могли устранить их.

4. Безопасное использование инструментов и технологий

Этичный хакер должен быть знаком с инструментами и технологиями, которые используются для тестирования, и использовать их с особой осторожностью. Он не должен использовать или распространять инструменты или технологии с незаконными или вредоносными целями.

5. Документация и отчетность

После завершения тестирования, этичный хакер должен составить подробный отчет о своих действиях, найденных уязвимостях и рекомендациях по улучшению безопасности системы. Отчет должен быть передан владельцу системы с раскрытием всех деталей, чтобы они могли принять соответствующие меры.

Этичный хакинг — это мощный инструмент для защиты от хакерских атак. Правильное и этичное использование этого способа тестирования позволяет организациям обнаруживать и устранять уязвимости, улучшать свою безопасность и предотвращать потенциальные кибератаки.

Тестирование на проникновение

Один из возможных способов – использование Mimikatz, инструмента для извлечения паролей пользователей Windows и перенаправить их для дальнейшего использования. Следующее – запуск команд на удалённом компьютере через WMI (Windows Management Instrumentation). Для передачи информации используется транспортировка через SMB протокол.

Рыбалка (phishing) и медвежатники (bear phishing) – это ещё больше способов атак на информационные системы. Вот примеры:

- Рыбалка – это способ получения пароля, используя обман.

- Медвежатники (bear phishing) – это использование «общения» с официальными органами или банкоматами. Затем извлечение информации и совершение мошеннических действий.

Для тестирования на проникновение в работе HackWareru используются следующие средства:

- pass-the-hash – это инструмент для извлечения хеша пароля по его имени пользователя.

- invoke-thehash – это инструмент для извлечения пароля по его хешу.

- Тестирование на проникновение – это очень важный шаг в обеспечении безопасности информационных систем.

- Существует множество различных способов и инструментов, которые могут быть использованы для проведения атак на систему.

- HackWareru предлагает различные варианты тестирования, больше информации можно найти на их сайте.

Зачем нужно проводить тестирование на проникновение?

Почему проводить тестирование на проникновение?

1. Поиск уязвимостей: Тестирование на проникновение позволяет выявить наличие уязвимостей в системе или сети. Это дает возможность организации принять необходимые меры для их исправления, прежде чем злоумышленники смогут использовать эти уязвимости для атаки.

2. Оценка уровня безопасности: Прежде чем атаковать систему малварой или хакерами реального мира, компании проводят тестирование на проникновение, чтобы оценить текущий уровень безопасности системы и определить необходимость внесения изменений или усиления системы защиты.

3. Улучшение противодействия: Тестирование на проникновение помогает компаниям разработать и усовершенствовать стратегии противодействия и контроля для защиты системы от потенциальных атак.

Виды тестирования на проникновение

- Видеозапись купюр (offline) — тестирование производится путем непосредственного воздействия на оборудование и физические элементы инфраструктуры без использования технологий взлома или хакерских программ.

- Комплексное тестирование на проникновение — это процесс синхронизации максимального количества способов и средств для проверки целостности сети или сервера. Он выполняется с использованием различных инструментов, техник и методологий, чтобы максимально приблизиться к максимальному количеству предположительных угроз.

- Рыбалка — это попытка заранее предугадать и обучить пользователей определять и избегать фишинговых писем, SMS или телефонных звонков. Такие тренировки могут помочь пользователям лучше понять, что такое фишинг и как не стать жертвой.

- Тестирование на проникновение изнутри — это проверка системы безопасности внутри компании. Используя физический доступ к системе, пенетраторы пытаются получить несанкционированный доступ к важной информации или системному управлению, проверить безопасность серверов и т. Д.

В итоге, проведение тестирования на проникновение помогает организациям выявить уязвимости и принять меры для их устранения, обеспечивая более надежную защиту от потенциальных атак. Тестирование на проникновение является неотъемлемой частью общей стратегии безопасности и должно проводиться регулярно для поддержания актуальности защиты системы.

Видео:

🧑💻 КТО И КАК ЛОВИТ ХАКЕРОВ // GROUP-IB И ПИРАМИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

🧑💻 КТО И КАК ЛОВИТ ХАКЕРОВ // GROUP-IB И ПИРАМИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ автор: Люди PRO 1 898 524 перегляди 3 роки тому 1 година і 3 хвилини