- Как взломать Windows Server через 1С: детальная инструкция

- Взлом Windows Server через 1С: шаг за шагом

- Подготовка к взлому

- Установка необходимых инструментов

- 1. Kali Linux

- 2. Nmap

- 3. Responder

- 4. Impacket

- Анализ уязвимостей Windows Server

- Поиск уязвимых мест в 1С

- Выбор подходящего эксплойта

- Настройка и запуск Responder

- Шаг 1: Установка Responder

- Шаг 2: Настройка Responder

- Шаг 3: Проверка работы Responder

- Шаг 4: Получение данных пользователей

- Извлечение паролей пользователей

- Получение доступа к системе

- 1. Анализ служб на сервере

- 2. Перехват аутентификации пользователей

- 3. Повышение привилегий

- 4. Запрос конфигурации сервера

- Скрытие следов и обход защиты

- Видео:

- #14. Установка и настройка терминального сервера на Windows Server 2019.

Как взломать Windows Server через 1С: детальная инструкция

Windows Server является популярной операционной системой для серверных приложений и требует повышенной безопасности. Однако, несмотря на все меры защиты, даже такие серверы могут быть скомпрометированы. В данной статье мы рассмотрим подробную инструкцию по взлому Windows Server с помощью 1С.

1С — мощная платформа для автоматизации бизнес-процессов. Однако, она также имеет уязвимости, которые можно использовать для получения доступа к серверу. Одна из таких уязвимостей связана с протоколами доступа к сетевым данным, такими как NetBIOS, MDNS и другие.

Для начала вам потребуется установленный на вашем компьютере Kali Linux — дистрибутив Linux для специалистов в области информационной безопасности. После этого вы сможете следовать пошаговой инструкции для взлома сервера.

Взлом Windows Server через 1С: шаг за шагом

Для проведения взлома Windows Server через 1С необходимо выполнить ряд действий, следуя определенной последовательности. В этом разделе мы рассмотрим шаги, необходимые для осуществления данной операции.

1. Проверьте, насколько уязвим объект по запросу «check for perf». Данный запрос позволяет установить, есть ли в системе уязвимости, которые могут быть использованы для проникновения.

2. Запрос «запрос по результатам проверки учетных записей» позволяет найти информацию о пользователях и их правах. Эта информация может быть полезна для дальнейших этапов взлома.

3. Для перехвата трафика между хост-серверами используется протокол NTLMv1/NTLMv2/LMv2. Убедитесь, что он включен в конфигурацию системы.

4. Проверьте наличие служб и их конфигурацию на сервере. Используйте запрос «проверка служб в доменных сетях», чтобы получить информацию о службах в системе.

5. Для этичного взлома Windows Server через 1С можно использовать инструменты, такие как RottenPotato, который позволяет получить повышенные привилегии администратора.

6. Перехватывайте информацию с помощью sniffer или продвинутых инструментов, чтобы найти данные, которые могут быть использованы при взломе сервера.

7. Используйте известные уязвимости в MS SQL и других службах для получения доступа к системе.

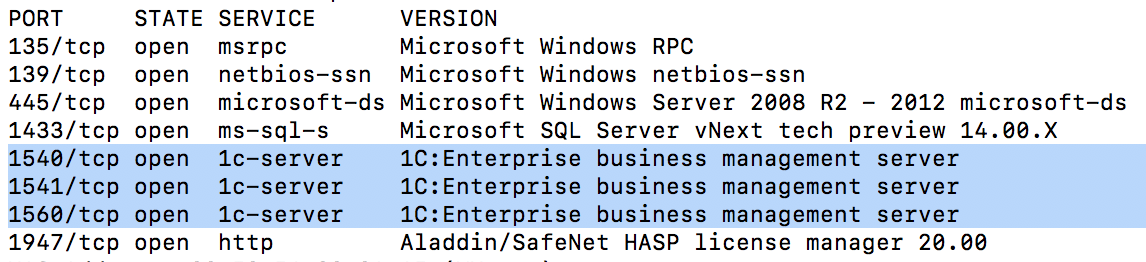

8. Переберите порты сервера, используя инструменты, такие как Nmap, чтобы найти открытые порты. Это может быть полезно для дальнейшей проверки системы на наличие уязвимостей.

9. Начните с основных операций по взлому Windows Server, показанных в данной статье. При достаточном понимании и знании системы вы сможете провести более продвинутые проверки и использовать другие возможности для взлома.

Бонус: не забудьте об основных принципах этичного хакерства и обязательно получите разрешение от владельца сервера перед проведением операций по взлому.

Подготовка к взлому

Для успешного взлома Windows Server через 1С необходимо выполнить ряд предварительных шагов.

Начать следует с получения необходимых системных данных, таких как имя компьютера и порты, которые используются сервером Windows. Для этого можно воспользоваться командой netbios-ns в программе Kali Linux.

Далее необходимо выполнить анализ безопасности сервера, чтобы выявить возможные проблемы и уязвимости. Для этого можно использовать инструменты, такие как nmap и ms-сервера. Важно иметь представление о протоколах и портах, которые могут использоваться сервером Windows.

Также требуется понимание технологий, используемых 1С, таких как NTLM и LDAP. Для взлома сервера придется использовать данные протоколы и знания их работы. В зависимости от конкретного сервера и клиента могут использоваться различные версии протоколов, такие как NTLM2 и LMv2, поэтому необходима проверка и анализ результатов запросов.

Для выполнения атаки требуется использовать специализированные программы и скрипты, такие как ntlm и mssql. Они позволяют осуществлять перебор паролей и запускать команды на сервере.

Для выполнения успешной атаки также необходимо установить нулевой доступ к серверу либо получить данные доступа от существующего пользователя.

Важно учитывать этичные аспекты и не злоупотреблять полученными знаниями. Взламывать серверы и проводить атаки без разрешения является незаконным.

Установка необходимых инструментов

Перед тем как начать атаку на Windows Server через 1С, вам понадобятся некоторые инструменты и программы. В этом разделе будет описан процесс установки этих инструментов на вашем уровне

1. Kali Linux

Для проведения данной атаки мы рекомендуем использовать операционную систему Kali Linux. Она предназначена специально для тестирования безопасности и включает в себя множество инструментов для проведения различных атак.

Вы можете скачать Kali Linux с официального сайта https://www.kali.org/downloads и установить его на ваш компьютер как основную операционную систему или в виде виртуальной машины.

2. Nmap

Nmap – это бесплатное и открытое программное обеспечение для сканирования сети и нахождения уязвимостей. Оно позволяет сканировать хосты на наличие открытых портов, анализировать различные протоколы сети, а также осуществлять обрисовку сетей и сбор информации о компьютерах, использующих именно данный протокол.

Вы можете установить Nmap на Kali Linux, выполнив следующую команду в терминале:

sudo apt-get install nmap

3. Responder

Responder – это инструмент для проведения атак на сетевые протоколы. Он используется для перехвата трафика в сетях и перехвата режима хеша NTLM, а также для производства атак на учетные записи пользователей.

Вы можете установить Responder на Kali Linux, выполнив следующую команду в терминале:

sudo apt-get install responder

4. Impacket

Impacket – это набор инструментов для работы с сетевыми протоколами и производства атак на учетные записи пользователей. Он включает в себя различные утилиты, такие как smbclient, smbserver, smbrelay и другие.

Вы можете установить Impacket на Kali Linux, выполнив следующую команду в терминале:

sudo apt-get install python3-impacket

После установки всех необходимых инструментов вы будете готовы приступить к взлому Windows Server через 1С.

Анализ уязвимостей Windows Server

Для успешного проникновения в Windows Server можно использовать различные методы и техники. Наиболее распространенными уязвимостями Windows Server являются проблемы аутентификации, доступа к файлам и выполнения команд на сервере.

Некоторые из уязвимостей Windows Server:

-

Сетевые протоколы: Windows Server использует различные протоколы для сетевого взаимодействия. Некоторые из них, такие как NetBIOS-NS и mDNS, могут быть использованы злоумышленниками для перехвата запросов аутентификации и получения необходимой информации для проникновения в систему.

-

Уязвимости аутентификации: Windows Server поддерживает несколько методов аутентификации, включая NTLM и Kerberos. Однако, несовершенная конфигурация этих методов может открыть возможности для атак, связанных с получением хешей паролей и их декодированием.

-

Уязвимости в службах: Windows Server предоставляет множество служб, которые могут быть уязвимыми, если они запускаются с неправильными настройками безопасности. Злоумышленники могут использовать эти уязвимости для выполнения команд или операций с привилегиями пользователя службы.

Анализ уязвимостей Windows Server и их проверка требуют хороших знаний операционной системы и сетевых протоколов, а также специального программного обеспечения. Рекомендуется использовать этичные методы (такие как инструменты, предоставляемые HackWare.Ru) для тестирования уязвимостей вашего сервера.

Возможные действия злоумышленника на уязвимости Windows Server:

- Получение доступа к файлам и конфигурации сервера

- Запуск произвольных команд на сервере

- Перехват данных аутентификации пользователей

В резюме, для обеспечения безопасности Windows Server рекомендуется принимать следующие меры:

- Актуализировать операционную систему и все установленные службы и программы

- Настроить аутентификацию с использованием самых сильных методов, таких как Kerberos или аутентификация на основе сертификатов

- Проверить настроенные службы и их уровни доступа, чтобы исключить возможность выполнения операций с привилегиями пользователя службы

- Ограничить доступ к серверу только по необходимым портам и протоколам

Поиск уязвимых мест в 1С

В процессе атаки используется команда «получение информационной базы», которая производит поиск доступных серверов в сети. Затем атакующий проводит повышение своих прав для получения доступа к данным.

Для хакинга 1С систем в этичном режиме используются различные протоколы, такие как SQL, NTLM и LMv2. Аутентификация поэтому становится одной из ключевых проблем, которую необходимо исследовать.

Начнем анализ уязвимых мест. В Windows существует набор протоколов аутентификации, включая NTLM, NTLMv2 и NTLM2. NTLM — старый протокол, использующийся до Windows 2000, NTLMv2 — улучшенная версия; NTLM2 — лучшая версия.

Взлом Windows Server через 1С возможен при использовании протоколов NTLM или LMv2, которые применяются в системе 1С. Для успешной атаки необходимо собрать необходимую информацию для запуска взлома.

Одним из инструментов, который может быть использован для сбора информации — это Kali Linux, который предоставляет набор утилит и скриптов для проведения атак на сетевую безопасность.

Следующим шагом является сбор информации о версиях 1С сервера. Важно узнать, какие версии используются в системе, так как некоторые версии могут иметь уязвимости, которые могут быть использованы для взлома.

Для получения информации о версиях серверов 1С можно использовать команду check-perf, которая анализирует значение возвращаемое сервером.

Также стоит провести анализ сетевых портов, используемых 1С сервером. Некоторые из портов, которые могут быть найдены, включают sql-port (обычно 1433), netbios-ns (137) и доменных серверов (389).

Для поиска уязвимых мест можно использовать команду «nmap -p T: 1433,137,389 Server_IP Address -sV -sT -Pn». Она позволяет сканировать порты на сервере в Windows.

При анализе локальной сети необходимо использовать маску подсети, чтобы определить, какие серверы находятся в сети. Одним из способов выяснить IP-адреса серверов в сети является использование команды «nmap -sn IP/MASK».

Процесс взлома Windows Server через 1С начинается с получения информации о целевой системе и анализа уязвимых мест. Важно помнить, что хакинг должен быть этичным и использовать только для повышения безопасности систем.

Выбор подходящего эксплойта

Для взлома Windows Server через 1С нам необходимо выбрать подходящий эксплойт, который позволит нам получить доступ к системе и повысить привилегии. В данной инструкции мы рассмотрим несколько возможных вариантов.

Первым шагом будет сбор информационной базы с выбранных серверов. Для этого мы будем использовать инструменты из пакета Kali Linux. Как правило, 1С-серверы используют базу данных MS SQL или PostgreSQL. Поэтому на наших серверах должна быть установлена соответствующая СУБД.

Известно, что 1С-сервера могут быть интегрированы с Active Directory, поэтому рекомендуется сначала проверить, есть ли на сервере возможность выполнения команд от имени других пользователей. Для этого можно использовать инструмент Impacket, который позволяет выполнять различные сетевые операции с использованием протоколов SMB и LDAP. Например, с его помощью можно перехватывать запросы пользователей к сервисам SMB и LDAP и анализировать их содержимое.

В случае, если у нас есть логин и пароль администратора домена, а также знания реляционных баз данных, можно воспользоваться инструментом MSSQL Client, чтобы получить доступ к базе данных 1С. Это позволит нам выполнить команду «xp_cmdshell» для выполнения произвольных команд на сервере.

Если доступ к базе данных отсутствует, мы можем использовать другие инструменты, такие как Responder или InSpy, которые позволяют перехватывать и анализировать сетевой трафик и получать информацию о клиентах, работающих по протоколу NetBIOS-NS или mDNS.

Если у нас есть доступ к локальной сети, но нет знания логина и пароля администратора домена, можно попробовать провести атаку на серверы с помощью инструмента Kerbrute, который позволяет перебирать имена пользователей и пароли с локальной сети.

Не менее важно также проверить версии и конфигурацию Windows на сервере. В зависимости от версии Windows и установленных обновлений могут быть известные уязвимости, которые можно использовать для получения доступа к системе.

Конечно, важно также соблюдать меры безопасности. Например, следует отключить все ненужные сервисы и функции, а также настроить правильные разрешения доступа к файлам и папкам на сервере. Можно также использовать программы для анализа конфигурации и поиска уязвимостей, например, OpenVAS или Nessus.

Следуйте инструкциям и используйте собранные данные для выбора подходящего эксплойта для взлома Windows Server через 1С.

Настройка и запуск Responder

Для успешного взлома Windows Server через 1С необходимо выполнить ряд подготовительных действий, включающих настройку и запуск инструмента Responder. Responder представляет собой инструмент для перехвата NTLM hash и LM hash паролей. Он работает путём регистрации фиктивных служб и слежки за попыткой клиента подключиться к ним.

Перед началом работы с Responder убедитесь, что вы работаете от имени администратора и что ваш сервер имеет достаточные привилегии и полномочия.

Шаг 1: Установка Responder

1. Загрузите Responder с официального сайта hackwareru.

2. Распакуйте архив с программой в папку вашего выбора на сервере.

Шаг 2: Настройка Responder

1. Откройте командную строку и перейдите в папку, в которую вы распаковали Responder.

2. Запустите файл Responder.py с помощью команды «python Responder.py».

3. Responder начнет прослушивать и перехватывать пакеты на сервере.

Шаг 3: Проверка работы Responder

1. Для проверки работоспособности Responder запустите любой клиентский компьютер на Windows и подключитесь к серверу 1С.

2. Перейдите в командную строку Responder и убедитесь, что пакеты NTLM capture отображаются.

Шаг 4: Получение данных пользователей

1. В командной строке Responder выполните команду «Responder /I /r /f» для просмотра собранных данных.

2. Responder покажет все полученные данные NTLM hash и LM hash паролей пользователей, которые были перехвачены.

В результате выполнения этих шагов вы получите доступ к NTLM hash и LM hash паролей пользователей, что позволит вам легко продвинуться дальше в процессе взлома Windows Server. Учитывайте, что такие действия могут быть незаконными и неправомерными, поэтому рекомендуется использовать их только в рамках этичного хакинга или при наличии соответствующих разрешений.

Извлечение паролей пользователей

Для успешного взлома Windows Server через 1С можете воспользоваться методом извлечения паролей пользователей. Этот метод позволяет получить доступ к учетным записям пользователей, что позволяет получить широкие возможности для дальнейшего проникновения в систему.

Для начала вам понадобятся некоторые технические знания и навыки в сфере хакинга. Также необходимо иметь несколько инструментов, таких как Kali Linux или любой другой дистрибутив Linux с поддержкой нужного вам ПО.

Первым шагом является проверка версии установленного программного обеспечения 1С. Для этого вам потребуется проверить конфигурационный файл клиента 1С. В нем вы можете найти информацию о подключении к серверу 1С и версию программного обеспечения, с которой работает клиент.

Далее вам потребуется проверить доступность серверов 1С. Для этого вы можете использовать утилиту nmap для сканирования портов сервера. Обратите внимание на открытые порты, такие как 1540 для SQL-сервера 1С и 1560 для службы базы данных MSSQL.

После этого вам необходимо произвести перехват сетевых запросов, чтобы получить данные, передаваемые между сервером и клиентом 1С. Для этого вы можете использовать программу Wireshark или any other packet sniffer. Запустите программу на вашем компьютере и настройте фильтр для перехвата трафика между сервером и клиентом.

После успешного перехвата трафика вы должны найти запрос аутентификации клиента к серверу 1С. Этот запрос содержит хеш пароля пользователя, который вы хотите извлечь. Анализируйте результаты перехвата, чтобы найти этот запрос.

В Windows-системе вам необходимо запускать 1С с правами администратора, чтобы успешно извлекать хеш пароля. Откройте командную строку с правами администратора и выполните команду:

1Cv8.exe /DebugMode /KeyForUserAdminMode

После выполнения команды вам будет предоставлено окно с логином и паролем администратора 1С. Введите ваши аутентификационные данные и нажмите «OK».

После авторизации вам будет предоставлен доступ к CLI 1С. Введите следующую команду в командную строку:

Designer

В этом интерфейсе вам будет доступна команда для извлечения хеш пароля пользователя. Введите следующую команду:

GetHashpass "логин"

Замените «логин» на логин пользователя, пароль которого вы хотите получить. Вы получите хеш пароля пользователя в формате MD5 или SHA-1.

Теперь, имея хеш пароля пользователя, вы можете использовать различные методы для его взлома. Обратите внимание, что различные методы взлома паролей могут потребовать продвинутых знаний и технологий, и использование таких методов может нарушать законодательство вашей страны. Рекомендуется использовать полученные данные только в образовательных целях и с согласия владельца системы.

Получение доступа к системе

Для получения несанкционированного доступа к системе Windows Server через 1С, можно использовать несколько методов:

1. Анализ служб на сервере

Один из подходов состоит в анализе служб, запущенных на сервере. Для этого можно выполнить команду ‘sc query’ на сервере и найти службу с именем ‘MSSQLSERVER’. Есть вероятность, что служба используется для работы с базами данных.

2. Перехват аутентификации пользователей

Один из методов перехвата аутентификации пользователей состоит в использовании инструментов, таких как ‘Responder’ или ‘llmnrspoofer’. Эти инструменты могут перехватывать запросы и ответы на аутентификацию между компьютерами в сети. После перехвата этих запросов можно выполнить анализ полученных данных.

3. Повышение привилегий

Для повышения привилегий атакующему необходимо выполнить несколько шагов:

— Поиск сервера для привилегий повышения. В данном случае, может быть найден сервер с именем ‘rottenpotato’.

— Взлом сервера для привилегий повышения. Данный сервер может быть взломан с использованием уязвимости межсетевого взаимодействия ‘NTLMv1/NTLMv2/LMv2’.

— Перебор учетных данных администратора. После взлома сервера для привилегий повышения, можно выполнить перебор учетных данных администратора сервера.

4. Запрос конфигурации сервера

С использованием запроса ‘EXEC sp_configure’ можно получить информацию о конфигурации сервера и его служб.

Эти методы позволяют получить доступ к системе Windows Server через 1С, однако, следует отметить, что такие действия являются незаконными и осуществлять их без разрешения владельца системы незаконно и неэтично. Рекомендуется использовать эти методы только в этичных целях и после получения согласия на проведение тестирования безопасности.

Скрытие следов и обход защиты

Подключение к компьютеру Windows Server через систему 1С позволяет вам получить полный доступ к серверу и содержащимся в нем данным. Однако необходимо обеспечить минимальный уровень тревожности и скрыть следы своих действий. В этом разделе мы рассмотрим некоторые методы скрытия и обхода защиты, которые помогут вам исполнить вторжение незаметно.

- Использование нулевых портов: Возможность использования нулевых портов (ports with a value of zero) позволяет обойти многие системы обнаружения вторжений (Intrusion Detection Systems, IDS) и предотвратить обнаружение связи с сервером. Это достигается за счет недокументированных возможностей технологии RPC (Remote Procedure Call), которая используется для взаимодействия с системой 1С.

- Сокрытие отображаемой информационной строки: В системе 1С вы можете изменить содержимое информационной строки, чтобы скрыть информацию о сервере, с которым вы установили соединение. Это позволит вам избежать подозрений со стороны администратора сервера.

- Использование альтернативных протоколов: 1С может работать с разными версиями протоколов для взаимодействия с сервером. Используя старые версии протоколов, вы можете обойти некоторые современные механизмы защиты, такие как проверка аутентификации NTLMv2, которая требует наличия определенных версий протокола.

- Сбор и использование хешей: В процессе взаимодействия с сервером через 1С, вы можете получить хеши паролей пользователей и использовать их для дальнейшей аутентификации или выполнения других операций по получению данных. Показаны методы сбора и использования хешей с использованием протоколов на базе LDAP и MSSQL.

- Межсетевой экран и настройка портов: С помощью межсетевого экрана (firewall) и настройки портов вы можете ограничить доступ к службам и сервисам сервера, а также скрыть ваш трафик в сети.

Не забывайте, что все методы, описанные в этом разделе, должны использоваться только в законных целях, с согласия ответственных лиц и в рамках этичных норм. Хакинг и взлом безопасности серверов и систем является противозаконным и может привести к серьезным негативным последствиям.

Видео:

#14. Установка и настройка терминального сервера на Windows Server 2019.

#14. Установка и настройка терминального сервера на Windows Server 2019. by Компьютер — это просто! 32,381 views 2 years ago 13 minutes, 11 seconds