- Как использовать Kali Linux Bully: подробные инструкции

- Установка Bully

- Требования

- Установка

- Описание аргументов Bully

- Технические требования для Bully

- Bully – расширенный аналог Reaver

- Справка по Bully

- Использование Bully

- Установка Bully

- Использование Bully

- Пример использования Bully

- Требования

- Установка Bully

- Подготовка к атаке

- Выполнение атаки с использованием Bully

- Завершение атаки

- Список инструментов Kali Linux и их описание

- Aircrack-ng

- Reaver

- Bully

- pixiewps

- Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

- Установка Bully в BlackArch

- Установка Bully в BlackArch

- Пример использования Bully

- Видео:

- How To Hack WPA/WPA2 WiFi Encrypted Passwords With Bully

Как использовать Kali Linux Bully: подробные инструкции

Инструкция ниже описывает, как использовать инструмент Bully, встроенный в Kali Linux, для взлома защищенных точек доступа Wi-Fi WPA/WPA2 с помощью атаки WPS (Wi-Fi Protected Setup).

Bully — утилита командной строки, предоставляющая возможность устанавливать пин-код защищенных точек доступа и проникать в сеть Wi-Fi в случае, если устройство позволяет использовать WPS. Атака WPS основана на эксплуатации уязвимости в протоколе установки WPS, который был введен для упрощения процедуры подключения к беспроводной сети.

Прежде чем воспользоваться Bully, убедитесь, что у вас установлена Kali Linux и все необходимые зависимости. Bully зависит от нескольких пакетов, включая aircrack-ng и reaver. Вы можете установить все необходимые пакеты, выполнив следующую команду:

sudo apt-get install bully

Поскольку Bully ищет WPS PIN-коды по одному за раз, использование инструмента может занять большое время в зависимости от количества возможных PIN-кодов и производительности системы. Чтобы ускорить процесс, вы можете использовать флаг —pin1delay, который устанавливает задержку между каждой транзакцией PIN-кода. Установите нижний предел этого значения, чтобы повысить производительность, однако убедитесь, что ваша система способна обрабатывать такое количество транзакций за короткий период времени:

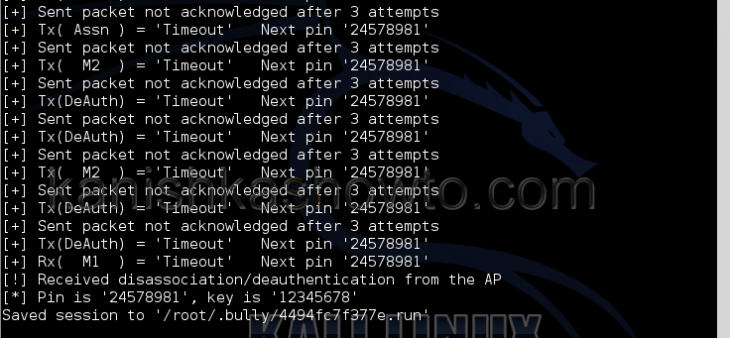

bully -b

В режиме атаки Bully будет постоянно пытаться подобрать PIN-коды, пока он не получит подтверждения от точки доступа. Если вы видете сообщение «WPS transaction failed (code: …)», удалите флаг —pin1delay и запустите Bully снова. После успешной атаки в каталоге /tmp будут созданы файлы, содержащие подтверждения пинов. После завершения атаки файлы будут автоматически удалены.

Установка Bully

Для использования Bully на Kali Linux, вам необходимо установить его. Вот инструкция о том, как это сделать:

Требования

Перед установкой Bully убедитесь, что у вас уже установлены следующие пакеты:

- Kali Linux – операционная система для тестирования на проникновение.

- reaver – инструмент, используемый для атаки на беспроводные точки доступа.

- libpcap-dev – библиотека для захвата пакетов с беспроводных интерфейсов.

Установка

- Откройте терминал и введите следующую команду:

- После установки Bully может быть запущен с помощью следующей команды:

- Теперь у вас есть Bully на вашей системе!

sudo apt-get install bully

bully

После установки вы можете использовать Bully для тестирования безопасности вашей беспроводной сети. Инструкции по использованию Bully и описание его функций можно найти в документации Kali Linux.

Описание аргументов Bully

Аргументы, которые можно использовать с Bully, включают:

- -b или —bssid: Задает BSSID (MAC-адрес) точки доступа.

- -c или —channel: Задает номер канала, на котором находится точка доступа.

- -o или —output: Указывает путь к файлу, в который будут записаны результаты.

- -s или —source: Задает источник пинов (например, файл или URL).

Некоторые аргументы могут иметь дополнительные параметры в зависимости от их конкретного использования, о которых можно узнать из технической документации или из официального канала Kali Linux.

Пример использования команды Bully в Kali Linux:

bully -b 00:11:22:33:44:55 -c 6 -o /root/results.txt

В данном примере мы запускаем Bully с указанием BSSID (MAC-адреса) точки доступа, номером канала и путем к файлу, в который будут записаны результаты взлома.

Важно помнить, что использование программ и инструментов для взлома без разрешения владельца сети является противозаконным и наказуемо в большинстве систем.

Технические требования для Bully

Прежде чем начать использовать Bully, вам понадобится установка некоторых дополнительных пакетов. Во-первых, убедитесь, что вы обновили свою систему:

sudo apt-get update

sudo apt-get upgrade

Затем установите следующие пакеты:

sudo apt-get install build-essential libpcap-dev

Эти пакеты необходимы для компиляции и установки Bully.

Помимо этого, чтобы использовать Bully, у вас должно быть установлено следующее:

- Беспроводная карта с поддержкой монитора режима, которую можно использовать с Kali Linux.

- Карта, совместимая с прошивкой Broadcom, которая поддерживает режим монитора в Kali Linux.

- Полный доступ к точке доступа без использования аутентификации WPS.

- Название точки доступа, а также PIN-код (аналог пароля WPS) каждой транзакции.

Следует отметить, что некоторые беспроводные карты, совместимые с Kali Linux, могут не поддерживать режим монитора. Если у вас нет поддерживающей монитора карты, вы не сможете использовать Bully.

Важно также отметить, что на некоторых системах установка Bully может быть слишком сложной или требуемая версия Bully может быть включена в состав других пакетов, таких как Reaver или Wiire. В этом случае вам, возможно, потребуется удалить или обновить эти пакеты.

Использование Bully для атаки на WPS может быть незаконным в вашем регионе. Убедитесь, что вы выполняете эти действия только с согласия владельца беспроводной сети.

Bully – расширенный аналог Reaver

WPS – это протокол, который позволяет пользователям подключаться к беспроводной сети с помощью 8-значного PIN-кода, вместо ввода пароля. Атака с использованием Bully заключается в переборе всех возможных комбинаций для получения правильного PIN-кода и подключения к защищенной Wi-Fi-сети.

Для использования Bully вам понадобятся некоторые предварительные настройки и установка соответствующих зависимостей. Вот примеры команд, которые можно использовать для этого:

- Установите основные инструменты сборки и разработки:

sudo apt-get install build-essential - Установите библиотеку pcap-dev:

sudo apt-get install libpcap-dev

Поскольку Bully является частью дистрибутива Kali Linux, установка в вашей системе должна быть достаточно простой. Если у вас уже есть Kali Linux, вы можете пропустить этот шаг и перейти к использованию Bully.

Для запуска Bully используйте следующую команду:

bully [options]

Подтверждение выполнения атаки отображается после получения правильного PIN-кода и установления сессии с точкой доступа Wi-Fi.

Вот некоторые технические аргументы командной строки, которые вы можете использовать в Bully:

--pin1delay [seconds]– устанавливает период между отправкой каждого пакета для перебора PIN-кода--pixie– активирует атаку методом Pixie Dust--force– останавливает весь процесс атаки, если было получено три подтверждения PIN-кода

Примечание: использование Bully для атаки на беспроводные точки доступа без разрешения владельца может нарушать законодательство вашей страны! Убедитесь, что вы помните об этом и используете Bully только в легальных целях, таких как тестирование безопасности или восстановление пароля к своей собственной сети.

Справка по Bully

Существует несколько вариантов Bully, каждый из которых предоставляет разные возможности и функции для тестирования безопасности беспроводных сетей. В этой статье будет описана установка и основное использование Bully.

Перед установкой Bully убедитесь, что у вас установлена операционная система Kali Linux. Если у вас нет Kali Linux, вы можете скачать его с официального сайта Kali Linux.

Установка Bully осуществляется с помощью пакетов, встроенных в Kali Linux. Создайте новую сессию Kali Linux и запустите терминал. В терминале введите следующие команды для установки Bully:

sudo apt-get update

sudo apt-get install bully

После установки Bully вы можете начать использовать его для тестирования безопасности беспроводных сетей с использованием атаки WPS. Ниже приведен пример команды Bully:

bully -b <BSSID> -c <CHANNEL> -p <PIN> -e <ESSID>

В этой команде вы можете заменить <BSSID> на фактический BSSID целевой сети, <CHANNEL> на канал, на котором работает целевая сеть, <PIN> на известный пин-код WPS, <ESSID> на имя целевой сети.

Bully позволяет вам использовать различные комбинации пин-кода WPS для атаки на беспроводные сети. Вы можете установить Bully на Kali Linux, и запустить Bully в режиме тестирования WPS пин-кодов. Bully будет последовательно пробовать все возможные пин-коды WPS, чтобы найти правильный пин-код и получить доступ к беспроводной сети.

Однако, перед использованием Bully вы должны быть уверены в законности использования и хотя бы предупредить владельца беспроводной сети о ваших действиях.

Использование Bully может быть незаконным в некоторых странах. Помимо этого, установка и использование Bully также требует технических знаний и опыта в области беспроводных сетей и безопасности.

Важно также отметить, что использование Bully может занять много времени, особенно если в сети установлен PIN-код WPS, который сложно подобрать. В таком случае, Bully может занимать много времени и требовать большого объема памяти для продолжения атаки.

После успешного завершения атаки Bully будет предоставлять вам информацию о найденном пин-коде WPS, а также другую информацию о беспроводной сети.

Всегда помните, что использование Bully для получения несанкционированного доступа к беспроводной сети или другому незаконному вмешательству в чужие сети запрещено. Bully должен использоваться только с согласия владельца сети и в рамках легального и этического использования.

Если вы не уверены в законности использования Bully или не имеете достаточных знаний и опыта для использования Bully, рекомендуется изучить другие инструменты и методы для тестирования безопасности беспроводных сетей.

Использование Bully

Для проникновения в беспроводное соединение с использованием Kali Linux и Bully, вам потребуется список точек доступа Wi-Fi, информацию о которых можно получить с помощью программ, таких как Airodump-ng или Wireshark. Кроме того, для установки Bully вам понадобится исходный код и инструменты для установки.

Установка Bully

Перед установкой Bully убедитесь, что у вас установлен Kali Linux или другой дистрибутив Linux. Затем вы можете воспользоваться командой apt-get install bully для установки Bully с помощью APT.

Технические детали установки Bully описаны в руководстве по установке, которое можно найти в исходном коде.

Использование Bully

Для использования Bully для взлома пароля Wi-Fi можно воспользоваться командой вида:

bully mon0 --bssid [адрес БССИД] --channel [канал] --authkey [ключ авторизации] --pin1 [первые 4 цифры pin-кода] --pin2 [вторые 4 цифры pin-кода] --pixie [seconds] --pin1delay [seconds] --scantime [seconds]

В этой команде:

mon0— интерфейс мониторинга;[адрес БССИД]— адрес точки доступа;[канал]— номер канала;[ключ авторизации]— ключ авторизации;[первые 4 цифры pin-кода]— первые 4 цифры pin-кода WPS;[вторые 4 цифры pin-кода]— вторые 4 цифры pin-кода WPS;[seconds]— время в секундах;

Команда пытается взломать пароль используя указанный в команде набор информации. Если взлом успешен, будет выведено сообщение о подключении к точке доступа.

Вам также может пригодиться опция --openwrt, которая позволяет использовать Bully с OpenWrt вместо Kali Linux.

Существует также расширенный набор опций, которые можно найти в описании метода Wiire. Также в описании pin-кода WPS (Wi-Fi Protected Setup) можно найти полезную информацию по использованию Bully.

Использование Bully может быть легко совмещено с другими программами для взлома Wi-Fi, такими как Reaver. Такой подход позволяет расширить список возможностей при проведении атаки на точки доступа.

Пример использования Bully

Для демонстрации процесса использования Bully на практике, представим следующий сценарий:

Требования

- Установленная система Kali Linux

- Беспроводной адаптер с поддержкой режима мониторинга

- Компьютер с достаточным объемом памяти и высокой производительностью

Установка Bully

Перед использованием Bully необходимо установить его на системе Kali Linux. Для этого можно воспользоваться инструкцией по установке с официального сайта.

Подготовка к атаке

- Включите режим мониторинга на беспроводном адаптере, используя команду «airmon-ng start <имя интерфейса>«

- Запустите утилиту airodump-ng, чтобы найти беспроводные точки доступа в окружающей среде. Например, используя команду «airodump-ng <имя интерфейса>«

- Остановите airodump-ng после того, как вы определили целевую точку доступа

Выполнение атаки с использованием Bully

- Запустите Bully, указав имя целевой точки доступа, ее BSSID и путь к файлу с обнаженными PIN-кодами. Например, «bully <имя интерфейса> -b

-f <путь к файлу с PIN-кодами>« - Если Bully успешно находит PIN-код, вам будет показано сообщение с подтверждением успешного взлома. В противном случае, вы можете попробовать снова с другим набором PIN-кодов

Завершение атаки

- Удалите режим мониторинга с беспроводного адаптера, используя команду «airmon-ng stop <имя интерфейса>mon»

- Перезагрузите интерфейс беспроводной сети, чтобы вернуться в обычный режим работы

Приведенный выше пример использования Bully демонстрирует возможности этого инструмента для взлома WPA2 паролей беспроводных сетей. Учитывайте, что использование Bully для атаки без разрешения владельца сети является незаконным.

Список инструментов Kali Linux и их описание

В Kali Linux встроены различные инструменты и пакеты, которые обеспечивают широкий спектр функциональности для проведения тестов на проникновение и анализа безопасности. Ниже приведен список некоторых из этих инструментов и их описание:

Aircrack-ng

Aircrack-ng представляет собой набор инструментов, используемых для тестирования безопасности Wi-Fi сетей. С его помощью вы можете использовать различные атаки на точку доступа Wi-Fi, перехватывать и анализировать сетевой трафик и взламывать защиту WEP и WPA/WPA2.

Reaver

Reaver – это инструмент, разработанный для взлома защиты Wi-Fi сетей с использованием уязвимости WPS (Wi-Fi Protected Setup). Он позволяет автоматически перебирать PIN-коды и осуществлять атаки на WPS для получения доступа к защищенным сетям.

Bully

Bully является расширенным инструментом для атак на точку доступа с отключенной функцией WPS. Он использует метод, известный как «флуд PIN-кодов», чтобы определить PIN-код точки доступа и взломать ее защиту. Этот инструмент может быть полезен в ситуациях, когда WPS отключен, но PIN-код доступен.

pixiewps

Pixiewps — это инструмент, который использует уязвимость PIXIE-DUST в WPS, чтобы взломать защиту Wi-Fi сетей. Эта уязвимость позволяет взламывать защиту WPS, даже если PIN-код неизвестен или заблокирован.

Важно отметить, что использование этих инструментов может быть незаконным без соответствующих разрешений и авторизации. Прежде чем использовать их, убедитесь, что у вас есть право использовать их в соответствии с законодательством вашей страны.

Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Перед тем, как начать, убедитесь, что у вас установлен Kali Linux и доступ к интернету. Для установки Kali Linux и получения справки по необходимым пакетам рекомендуется обратиться к официальному руководству Kali Linux.

Прежде чем воспользоваться Bully, необходимо установить несколько пакетов. Выполните следующую команду в терминале:

sudo apt-get install build-essential libpcap-dev

После установки пакетов мы готовы приступить к атаке WPS. Сначала нам понадобится информация о доступных беспроводных сетях в вашей области. Для этого воспользуемся утилитой airodump-ng.

Запустите airodump-ng в режиме монитора с помощью следующей команды:

sudo airodump-ng wlan0mon

Не забудьте заменить «wlan0mon» на название вашего беспроводного интерфейса. В результате вы увидите список беспроводных сетей и другую информацию, включая каналы и уровни сигнала.

Теперь, когда у нас есть информация о доступных сетях, мы можем перейти к взлому PIN-кода WPS при помощи Bully. Запустите Bully, указав имя беспроводной сети и файл с источником информации:

sudo bully -b BSSID -c CHANNEL -B -F -1 SOURCE_FILE

Не забудьте заменить «BSSID» на фактический BSSID сети, «CHANNEL» на канал сети, и «SOURCE_FILE» на файл с источником информации, который вы получили с помощью airodump-ng.

Атака может занять некоторое время, в зависимости от количества попыток и сложности PIN-кода. В конце атаки Bully выдаст пароль, если атака прошла успешно.

Обратите внимание, что в режиме «advanced» airodump-ng может отображать только один канал. Если у вас есть список каналов, вы можете использовать опцию «—pin1delay» для переключения между каналами вручную.

Также стоит помнить, что Bully может быть использован только для взлома PIN-кода WPS без использования функции блокировки PIN-кода (lockout feature). Если целью является сеть с включенной функцией блокировки PIN-кода, вам потребуется использовать другие программы или методы.

В итоге мы изучили использование Bully для взлома PIN-кода WPS. Этот инструмент может быть легко использован для получения пароля от беспроводной сети, однако следует заметить, что использование его для незаконных целей является незаконным и может повлечь юридические последствия. Используйте Bully только в легальных целях и с разрешения владельца сети.

Установка Bully в BlackArch

Bully — это инструмент для взлома Wi-Fi, который позволяет использовать WPS (Wi-Fi Protected Setup) для получения доступа к защищенным беспроводным сетям. Использование Bully может быть полезным в ситуациях, когда необходимо воспользоваться уязвимостью в протоколе WPS для проникновения в беспроводные сети.

Установка Bully в BlackArch

Для установки Bully в BlackArch необходимо выполнить следующие шаги:

- Установите BlackArch, если у вас еще нет этой операционной системы.

- Откройте терминал и выполните команду

sudo pacman -S blackarch-wirelessдля установки необходимых пакетов. - Установите Bully с помощью команды

sudo pacman -S bullyилиyaourt -S bully.

После установки Bully вы можете использовать его для атак на беспроводные точки доступа, используя уязвимость WPS. Bully предоставляет множество опций и функций для улучшения производительности и увеличения количества успешных атак.

Пример использования Bully

Ниже приведен пример использования Bully для взлома беспроводной сети:

- Запустите Bully с помощью команды

bully. - Выберите сетевой интерфейс, на котором вы хотите произвести атаку.

- Выберите точку доступа Wi-Fi из списка доступных сетей.

- Выберите опцию Pixie Dust Attack для использования уязвимости Pixie Dust.

- Булли будет пытаться взломать PIN-код точки доступа, и в случае успеха, вы получите подтверждение о взломе сети.

Обратите внимание, что использование Bully и атаки на беспроводные сети нарушают законодательство во многих странах. Пожалуйста, используйте Bully только для тестирования безопасности своей собственной сети или с согласия владельца.

Это описание установки и использования Bully в BlackArch. Следуйте указанным шагам, чтобы установить и использовать этот инструмент в своем пентестинге.

Видео:

How To Hack WPA/WPA2 WiFi Encrypted Passwords With Bully

How To Hack WPA/WPA2 WiFi Encrypted Passwords With Bully автор: Hack TV 5 036 переглядів 7 років тому 2 хвилини і 9 секунд