- Все программы и возможности инструментов Kali Linux

- Aircrack-ng

- Wireshark

- Maltego

- Metasploit Framework

- Nmap

- OpenVAS

- 1. Vulnerability Scanners

- 2. Password Attacks

- 3. Exploitation Tools

- John the Ripper

- Hydra

- 1. Поддержка различных протоколов:

- 2. Атаки на пароли:

- 3. Поддержка множественных хостов:

- 4. Конфигурация атаки:

- Burp Suite

- Основные компоненты Burp Suite:

- Использование Burp Suite:

- SQLMap

- Установка SQLMap

- Использование SQLMap

- Примеры использования SQLMap

- Поиск уязвимости SQL-инъекции на конкретной странице:

- Взлом учетных данных пользователя:

- Поиск баз данных на целевом хосте:

- Извлечение данных из базы данных:

- DirBuster

- Social-Engineer Toolkit (SET)

- BeEF (The Browser Exploitation Framework)

- Список инструментов для тестирования на проникновение и их описание

- Видео:

- Nmap в Kali Linux. Как пользоваться? Tutorial по поиску уязвимостей

Все программы и возможности инструментов Kali Linux

Kali Linux – это специализированная операционная система, созданная для задач тестирования на проникновение и выполнения задач в области компьютерной безопасности.

Одним из важных инструментов в составе Kali Linux является theharvester. Это консольный инструмент, который позволяет искать информацию о компании или человеке, используя поисковые системы, социальные сети и другие ресурсы. Например, он может найти почту по названию компании или по ключевым словам.

Shodan – еще один полезный инструмент в Kali Linux. Это поисковая система, которая сканирует интернет и ищет уязвимости в различных устройствах, включая хосты, серверы, системы управления зданиями и другое. Shodan предоставляет множество функций для обнаружения уязвимостей и сведений о системе.

Samurai Web Testing Framework – это пакет инструментов для тестирования веб-приложений и систем. Он включает в себя такие инструменты, как фаззеры, сканеры, эксплойты, интеграторы, словари и шаблоны для выполнения различных задач в области тестирования безопасности.

Aircrack-ng

Среди включенных в Aircrack-ng программ можно выделить:

- airmon-ng: инструмент для перевода беспроводной сетевой карты в режим мониторинга

- airodump-ng: программа для захвата пакетов и сбора информации о доступных WiFi-сетях

- aireplay-ng: утилита для генерации трафика и проведения атак на WiFi-сети

- aircrack-ng: основная утилита для взлома паролей WiFi-сетей с использованием словарей и атаки по слабым ключам

Примеры использования Aircrack-ng могут быть следующими:

- Взлом пароля WiFi-сети с использованием словаря

- Отслеживание и анализ сетевого трафика WiFi-сети

- Атака на защищенную WiFi-сеть для проверки ее устойчивости к взлому

Важно отметить, что использование Aircrack-ng для взлома или несанкционированного доступа к WiFi-сетям без разрешения их владельцев является незаконным. Этот инструмент должен быть использован только в целях тестирования безопасности и с согласия соответствующих лиц.

Wireshark

С Wireshark вы можете увидеть все данные, передаваемые через вашу сеть, включая электронную почту, веб-страницы, файлы и многое другое. Программа предоставляет детальную информацию о каждом пакете, включая исходный и целевой IP-адрес, порт, протокол и содержимое пакета.

Wireshark также предоставляет множество инструментов и функций для анализа и фильтрации данных, а также для расшифровки зашифрованного трафика. Вы можете использовать Wireshark для обнаружения уязвимостей в сети, отладки сетевых проблем, мониторинга и тестирования безопасности.

Некоторые из основных возможностей Wireshark:

| 1. Захват и анализ сетевого трафика | 8. Поддержка специфичных для Wireshark шаблонов данных |

| 2. Фильтрация и поиск данных по различным критериям | 9. Расшифровка зашифрованного трафика |

| 3. Поддержка различных протоколов и стандартов | 10. Анализ сетевых проблем и уязвимостей |

| 4. Экспорт данных в различные форматы | 11. Мониторинг сетевой активности |

| 5. Анализ потока данных и графиков | 12. Тестирование безопасности сети |

| 6. Создание и применение профилей | 13. Использование Wireshark в консольном режиме |

| 7. Возможность добавить пользовательские колонки | 14. Установка Wireshark в Kali Linux |

Wireshark — это мощный инструмент для анализа сетевого трафика, который может использоваться как для обычного мониторинга сети, так и для проведения сложных тестов на проникновение в системы и сети. Он предоставляет широкие возможности для изучения и анализа сетевых взаимодействий.

Maltego

Возможности Maltego включают преобразование исходных данных в различные форматы, например, менять формат e-mail-адресов с yahoo.com на ф-формат учетных записей электронной почты, указанный в файле.

Maltego обеспечивает интеграцию с различными источниками данных, включая GoogleCSE, SHODAN, Yahoo, Microsoft, Yandex, Gmail и другие. Также встроена возможность использования плагинов и шаблонов для добавления дополнительных функций и персонализации.

С помощью Maltego, вы можете:

- Произвести поисковую разведку и получить информацию о доменах, IP-адресах, электронных почтовых адресах, социальных профилях, и многом другом;

- Выявить связи между субъектами и представить их в виде графов;

- Анализировать данные, искать связи и паттерны между ними;

- Визуализировать результаты исследования в понятном и наглядном виде;

- Проводить тестирование на проникновение и перебор учетных записей электронной почты;

- Использовать различные интегрированные инструменты и плагины, такие как TheHarvester, Recon-ng, OSRFramework и другие.

Установка Maltego в Kali Linux довольно простая. Вот инструкции:

- Откройте терминал и выполните команду «sudo apt-get install maltego».

- Перейдите в меню Kali Linux, найдите раздел «Инструменты разведки», откройте подраздел «Maltego» и запустите программу.

- Вам будет предоставлена справка и интерфейс программы. Вы можете начать исследование, указав исходные данные или выбрав существующий граф.

- Примеры скриншотов и описание функций будут включены в меню программы для вашей справки.

Maltego — это мощный инструмент для разведки и анализа данных, который облегчает сбор и визуализацию информации из различных источников данных. Поддержка множества плагинов и интеграция с другими инструментами делают его неотъемлемым компонентом набора инструментов Kali Linux.

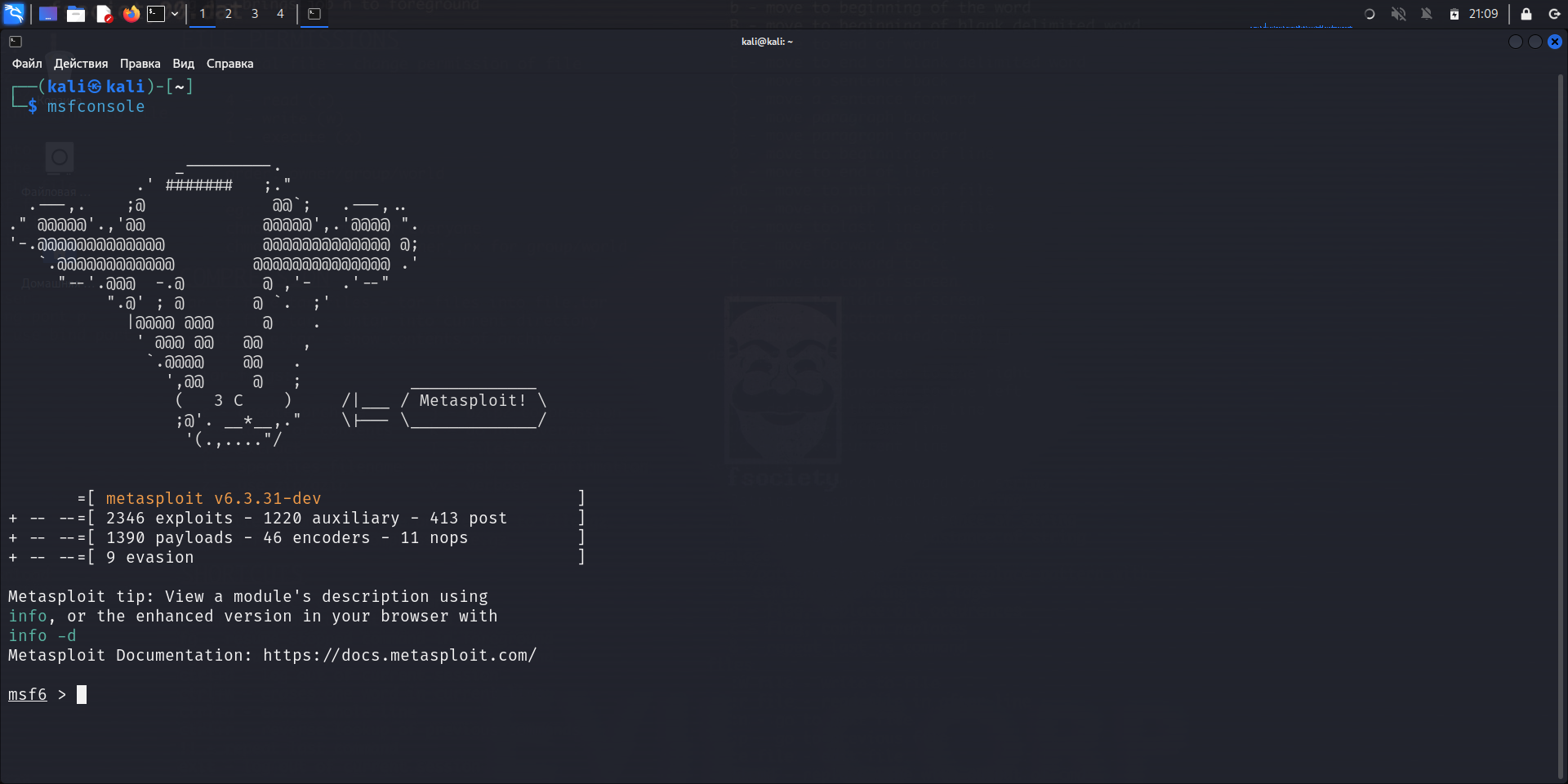

Metasploit Framework

С помощью Metasploit Framework можно проводить атаки на различные уровни, включая операционную систему, веб-приложения, сетевые службы и даже социальные инженерные атаки.

Основные возможности Metasploit Framework:

- Исследование уязвимостей: Metasploit Framework позволяет проводить исследования уязвимостей и находить слабые места в системе.

- Эксплуатация уязвимостей: Фреймворк предоставляет инструменты для эксплуатации найденных уязвимостей с целью получить контроль над целевой системой.

- Социальная инженерия: Metasploit Framework может использоваться для проведения социальной инженерии, такой как фишинг-атаки и обман пользователей с целью получения учетных данных.

- Анализ сети: Metasploit Framework позволяет сканировать сети, обнаруживать открытые порты и находить уязвимые системы.

- Аудит системы: Фреймворк предоставляет инструменты для проведения аудита безопасности с целью нахождения уязвимостей в системе.

Metasploit Framework имеет обширное сообщество разработчиков, которые постоянно работают над развитием и добавлением новых модулей и эксплоитов для этого инструмента. Он интегрирован с другими инструментами Kali Linux, такими как Burp Suite, Nmap и Wireshark, что позволяет проводить более сложные и усовершенствованные атаки.

Nmap

Установка:

- Для установки Nmap в Kali Linux выполните следующие команды в терминале:

sudo apt update

sudo apt install nmap

Примеры использования:

- Для сканирования всех хостов в указанной сети используйте следующую команду:

nmap 192.168.1.0/24 - Для сканирования определенного хоста и указания специфичного порта:

nmap -p 80 192.168.1.1

nmap -T4 -A 192.168.1.1

Nmap также может использоваться в сочетании с другими инструментами безопасности, такими как TheHarvester, OSRFramework и Entify, чтобы искать информацию о профилях на социальных сетях, e-mail ящиках и других источниках.

Для преобразования результатов сканирования Nmap в графическую форму, можно использовать инструменты визуализации, такие как Samurai Visual Recon и Firefox Add-on AliasGenerator.

Для более подробной информации о Nmap и его возможностях, можно посмотреть справку и руководство пользователя, которые доступны на официальном сайте проекта или в командной строке с помощью команды man nmap.

OpenVAS

При установке Kali Linux OpenVAS уже установлен, поэтому можно сразу приступать к его использованию. Установка на Kali Linux осуществляется с помощью пакетного менеджера apt-get:

sudo apt-get install openvas

После установки необходимо запустить процесс инициализации, а затем обновить базу данных уязвимостей. Во время первоначальной настройки будет создан пользователь с административными правами для доступа к веб-интерфейсу.

Для доступа к веб-интерфейсу OpenVAS необходимо открыть веб-браузер и перейти по адресу https://localhost:9392. При первом входе будет запрошен логин и пароль, введенный во время настройки.

Веб-интерфейс OpenVAS предоставляет удобную среду для сканирования целевых систем на уязвимости. Пользователь может указать IP-адреса или диапазоны адресов для сканирования. Также можно настроить расписание сканирования, чтобы проводить регулярные проверки безопасности.

OpenVAS имеет богатый набор инструментов. Некоторые из них включают в себя:

1. Vulnerability Scanners

| 1.1 | OpenVAS Scanner |

| 1.2 | Nessus |

2. Password Attacks

| 2.1 | Hydra |

| 2.2 | John the Ripper |

3. Exploitation Tools

| 3.1 | Metasploit Framework |

| 3.2 | BeEF |

И это только небольшая часть всех инструментов, доступных в составе Kali Linux.

Также в Kali Linux есть инструменты для социальных инженерных атак, такие как Social Engineering Toolkit (SET) и TheHarvester. SET позволяет проводить фишинг-атаки и взлом паролей, а TheHarvester используется для сбора информации из различных источников, таких как социальные сети (Facebook, Twitter, LinkedIn), почту и т.д.

OpenVAS также обеспечивает возможность сканирования веб-приложений на уязвимости с помощью инструмента Nikto.

В общем, OpenVAS — мощный инструмент для тестирования безопасности систем. С его помощью можно искать уязвимости, проводить анализ данных и настраивать расписание сканирования. Если вы хотите взломать систему, то вам могут пригодиться программа Metasploit Framework и инструмент взлома паролей Hydra.

Также обратите внимание на другие инструменты, такие как OSRFramework, который предоставляет поисковую систему для сбора информации по IP-адресам и названию хостов, а также AliasGenerator, который генерирует список возможных имен пользователей на основе предоставленных шаблонов.

John the Ripper

John the Ripper поддерживает множество различных форматов хранения паролей, включая /etc/password, /etc/shadow, Microsoft SAM, LDAP, и многие другие. Этот инструмент также предоставляет возможность искать пароли на основе словаря, а также предлагает набор предустановленных словарей.

John the Ripper может использоваться для взлома не только пользовательских паролей, но и других конфиденциальных данных, таких как ключи шифрования, адресов электронной почты, имен пользователей и другие специфичные для системы данные. Например, при использовании John the Ripper для взлома почтовых ящиков электронной почты, можно указать файл с адресами электронной почты и попытаться взломать пароли для каждого из них.

John the Ripper также предоставляет возможность использовать распределенные вычисления, чтобы ускорить процесс взлома паролей. Для этого может потребоваться настроить распределенную среду и использовать специальные инструкции.

Интерфейс John the Ripper предоставляет простую и интуитивно понятную среду для настройки и управления процессом взлома паролей. В ней можно указать не только файл с зашифрованными паролями и словарь для атаки, но и другие параметры, такие как время, необходимое для взлома паролей, и многое другое.

|  |

John the Ripper – это незаменимая утилита в сфере безопасности, которая поможет вам провести тестирования на проникновение и обеспечить безопасность ваших систем и данных.

Hydra

Программа имеет простой в использовании интерфейс командной строки и обеспечивает широкие возможности для настройки атак. Она может работать с использованием словарей паролей или осуществлять полный перебор символов. Hydra также поддерживает атаки на одни учетные данные на нескольких хостах одновременно, что ускоряет процесс взлома.

Вот некоторые основные возможности Hydra:

1. Поддержка различных протоколов:

Hydra поддерживает множество протоколов, включая SMTP, POP3, IMAP, Telnet, HTTP, FTP и другие. Это делает его универсальным инструментом для атаки на различные системы и сервисы.

2. Атаки на пароли:

Hydra позволяет проводить атаки перебором паролей, используя словари паролей или осуществляя полный перебор символов. Это позволяет находить слабые пароли и тестировать безопасность системы.

3. Поддержка множественных хостов:

Программа может работать с несколькими хостами одновременно, что позволяет ускорить процесс взлома при атаке на одни и те же учетные данные.

4. Конфигурация атаки:

Hydra предоставляет широкие возможности для настройки атаки. В программе можно указать задержку между попытками подбора пароля, установить ограничения на количество попыток, указать особые параметры протокола и многое другое.

Важно отметить, что использование Hydra для несанкционированного доступа к чужим системам или для взлома паролей без разрешения владельца является незаконным и может привести к юридическим последствиям.

Burp Suite

Основные компоненты Burp Suite:

- Proxy — это модуль, который позволяет перехватывать, изменять и просматривать HTTP-трафик между веб-браузером и сервером. Он позволяет вам изменять передаваемые данные, включая параметры запросов, заголовки и тело запроса.

- Spider — это модуль, предназначенный для обнаружения исходных адресов веб-сайта. Он выполняет автоматическое сканирование сайта и находит все доступные URL-адреса. Используя распознавание шаблонов и другие специфичные методы, Spider может обнаружить даже скрытые URL-адреса, которые не ссылается на главную страницу.

- Scanner — это модуль, который выполняет автоматическое сканирование веб-сайта на наличие уязвимостей. Он использует базу данных уязвимостей и набор правил для поиска известных уязвимостей в веб-приложениях.

- Repeater — это модуль, который позволяет повторно отправлять запросы на сервер с различными параметрами. Это полезно для тестирования исходящих запросов, включая атаки перечисления и перебора.

- Decoder — это модуль, который позволяет декодировать данные, зашифрованные различными методами. Он может преобразовывать данные, используя кодировку URL, Base64, шестнадцатеричный формат и другие форматы.

Использование Burp Suite:

Burp Suite может быть установлена на операционные системы Linux, MacOS и Windows. Установка Burp Suite на Kali Linux производится через пакетный менеджер. Для Windows и MacOS Burp Suite доступна для загрузки с официального сайта.

После установки, Burp Suite можно запустить из командной строки или из графического интерфейса. Интерфейс Burp Suite имеет многофункциональное окно, которое позволяет работать со всеми модулями программы.

Для начала работы с Burp Suite необходимо настроить прокси-сервер и веб-браузер. Инструкции по настройке прокси-сервера можно найти в документации Burp Suite.

После настройки прокси-сервера, можно начать перехватывать и изменять трафик между веб-браузером и сервером с помощью Burp Suite. Это позволит вам проанализировать и изменить отправляемые данные, а также находить и корректировать уязвимости.

SQLMap

SQLMap предоставляет широкий набор функций и возможностей для автоматизации процесса тестирования и эксплуатации уязвимостей. Он может работать как самостоятельное приложение в командной строке, так и интегрироваться с другими инструментами и фреймворками, такими как Kali Linux.

Установка SQLMap

- Откройте терминал и введите следующую команду для установки SQLMap:

sudo apt-get install sqlmap

Использование SQLMap

Для использования SQLMap в качестве инструмента для тестирования веб-приложений, следуйте инструкциям ниже:

- Запустите SQLMap в терминале, указав адрес целевого веб-сайта:

sqlmap -u http://www.example.com

- Укажите метод передачи данных (GET или POST):

-u http://www.example.com/login.php --data "username=admin&password=123456" --method POST

- Укажите параметры для поиска уязвимости SQL-инъекции:

--level=5 --risk=3

- Запустите сканирование:

--dbs

- Просмотрите список обнаруженных баз данных:

sqlmap -u http://www.example.com --dbs

- Выберите базу данных для дальнейшего исследования:

sqlmap -u http://www.example.com -D database_name

- Извлеките данные из выбранной базы данных:

sqlmap -u http://www.example.com -D database_name -T table_name --dump

Примеры использования SQLMap

Ниже приведены некоторые примеры использования SQLMap для различных задач:

Поиск уязвимости SQL-инъекции на конкретной странице:

sqlmap -u http://www.example.com/page.php?id=1

Взлом учетных данных пользователя:

sqlmap -u http://www.example.com/login.php --data "username=admin&password=123456" --method POST

Поиск баз данных на целевом хосте:

sqlmap -u http://www.example.com --dbs

Извлечение данных из базы данных:

sqlmap -u http://www.example.com -D database_name -T table_name --dump

SQLMap — мощный инструмент для тестирования и взлома веб-приложений на основе SQL-инъекций. Будьте всегда осторожны и работайте с ним ответственно, чтобы не нарушать законодательство.

DirBuster

Установка DirBuster очень проста. В Kali Linux он уже предустановлен, но если он отсутствует, вы можете добавить его с помощью менеджера пакетов, используя команду apt-get install dirbuster.

DirBuster предоставляет графический интерфейс и консольный интерфейс (CLI). Позволяет указать URL-адрес и выбрать шаблоны для перебора. Вы также можете использовать DirBuster с другими инструментами Kali Linux в качестве специфичного для Linux инструмента для тестирования безопасности.

Чтобы запустить DirBuster через CLI, введите команду dirbuster в терминале.

DirBuster пытается найти скрытые файлы и директории, используя различные методы, включая перебор имён файлов и директорий, поиск по шаблонам, анализ содержимого веб-страниц и распознавание ошибок сервера.

Найденные данные представляются в виде списка обнаруженных адресов. Вы можете выбрать адрес для дальнейшего исследования или взлома и используйте их в других инструментах Kali Linux.

DirBuster также предоставляет функцию алиасов для удобного сохранения настроек и воспроизведения их позже.

Social-Engineer Toolkit (SET)

Основная цель SET — манипулировать пользователями для получения доступа к системам и получения конфиденциальной информации. Инструмент SET включает в себя различные методы атак, такие как перебор паролей, фишинг, вредоносные вложения электронной почты и другие.

SET имеет множество функций, включая генерацию злонамеренных веб-сайтов, отправку фишинговых электронных писем, создание перехватываемых веб-страниц, внедрение вредоносных файлов и многое другое.

С помощью SET можно создать специфичный фишинговый сайт для имитации логин-страницы Facebook, LinkedIn, Google, Microsoft и других. Фактически, с SET вы можете перехватывать учетные данные пользователей и выполнять аудиты безопасности для проверки уровня защиты системы.

SET также предоставляет множество других инструментов для поиска информации и проведения тестирования на проникновение. Например, в него включены утилиты, такие как TheHarvester, GoogleCSE, OSRFramework, Shodan, Spiderlabs Samurai и другие. Таким образом, вы можете искать адреса электронной почты, информацию о пользователях, скриншоты, данные LinkedIn и многое другое.

Установка SET очень проста: можно установить его через менеджер пакетов Linux или клонировать его с GitHub. После установки вы можете запустить SET сразу же и начать использовать его для своих задач по проверке безопасности.

SET — это эффективный инструмент для тестирования на проникновение, который может быть использован фактически для любого типа атаки на основе социального инжиниринга. Он предоставляет широкий спектр функций и инструментов, что делает его одним из самых мощных в своем роде.

BeEF (The Browser Exploitation Framework)

Буквально, BeEF является менеджером угроз для браузеров пользователей и разработан с целью исследования и образования. Если пользователь выполняет инструкции и позволяет выполнять JavaScript, его браузер становится доступным для завладения и эксплуатации с помощью BeEF.

Поскольку это инструмент для браузерной эксплуатации, ожидайте от него некоторых ограничений в случае использования на удаленных серверах. Некоторые функции могут быть блокированы в разных браузерах. Для примера, блеска Microsoft отключите или отсутствует полностью.

BeEF использует различные модули для эксплуатации разных видов уязвимостей. Следующий список является не полным, но даст представление о функциональности и настройке BeEF:

| Модуль | Описание |

|---|---|

| aliasgenerator | Генерирует псевдонимы для разных систем аккаунтов (например, почты yahoo или gmail). |

| discovery | Позволяет искать учётные данные и другую информацию о системе по различным источникам. |

| Используется для поиска адресов электронной почты при помощи GoogleCSE или Shodan. | |

| entify | Используется для распознавания социальных систем и проведения анализа. |

| osrframework | Консольная утилита для использования в OSRFramework. |

| osrfconsole | Справка по использованию OSRFConsole. |

| soft | Используется для обнаружения установленных программ в операционной системе и получения информации о них. |

| theharvester | Система для сбора информации о почтовых ящиках, хостах, поддоменов, именах пользователей и других связанных ресурсов из различных источников (например, Google, Bing). |

Время, которое требуется BeEF для запуска и выполнения инструкций, может быть значительным. Некоторые функции могут занимать дольше, особенно если BeEF пытается перебрать словарь или ищет специфичный файл или данные. Всегда учтите это и будьте готовы к задержкам при использовании этого инструмента.

Общий интерфейс BeEF прост и приветствуют его пользователи. Сразу после запуска Kali Linux можно увидеть ссылку в меню «Инструменты» для запуска BeEF.

Для демонстрации функциональности BeEF ниже приведены некоторые примеры скриншотов:

Список инструментов для тестирования на проникновение и их описание

Metasploit Framework — это программный инструмент, используемый для тестирования на проникновение и выполнения эксплойтов.

Aircrack-ng — это набор инструментов для беспроводной аутентификации, взлома паролей Wi-Fi и перехвата пакетов.

Wireshark — это анализатор сетевого трафика, который предоставляет подробную информацию о сетевой активности и пакетах данных.

John the Ripper — это программный инструмент для перебора паролей, он может искать и подбирать пароли на основе различных шаблонов.

Hydra — это инструмент для перебора учетных записей, который может использоваться для взлома паролей по протоколам, таким как SSH, FTP, Telnet и другим.

Sqlmap — это инструмент для обнаружения и эксплуатации уязвимостей веб-приложений, основанных на SQL.

OWASP ZAP — это инструмент для тестирования безопасности веб-приложений, который позволяет обнаруживать и эксплуатировать уязвимости.

Nikto — это инструмент для сканирования веб-серверов, который ищет уязвимости и открытые папки.

Hashcat — это программный инструмент для восстановления паролей и хеширования паролей.

THC-Hydra — это мощный инструмент для перебора паролей, который может использоваться для взлома различных протоколов и служб.

Social Engineering Toolkit (SET) — это набор инструментов для социальной инженерии, который позволяет взламывать пароли и выполнять другие атаки.

Видео:

Nmap в Kali Linux. Как пользоваться? Tutorial по поиску уязвимостей

Nmap в Kali Linux. Как пользоваться? Tutorial по поиску уязвимостей by IT-спец. Денис Курец 27,287 views 3 years ago 7 minutes, 45 seconds

.png)