- Linux в домене Active Directory подключение настройка преимущества

- Дополнительная настройка

- Установка и настройка пакетов

- Конфигурация авторизации и аутентификации

- Отладка и обработка ошибок

- Общая информация

- Содержание

- Взаимодействие Realmd с доменом

- Как присоединить систему Linux к домену Active Directory

- Проверка работы и отладка

- Проверка параметров подключения

- Проверка доступа к доменным ресурсам

- Linux Mint в домене Windows

- Видео:

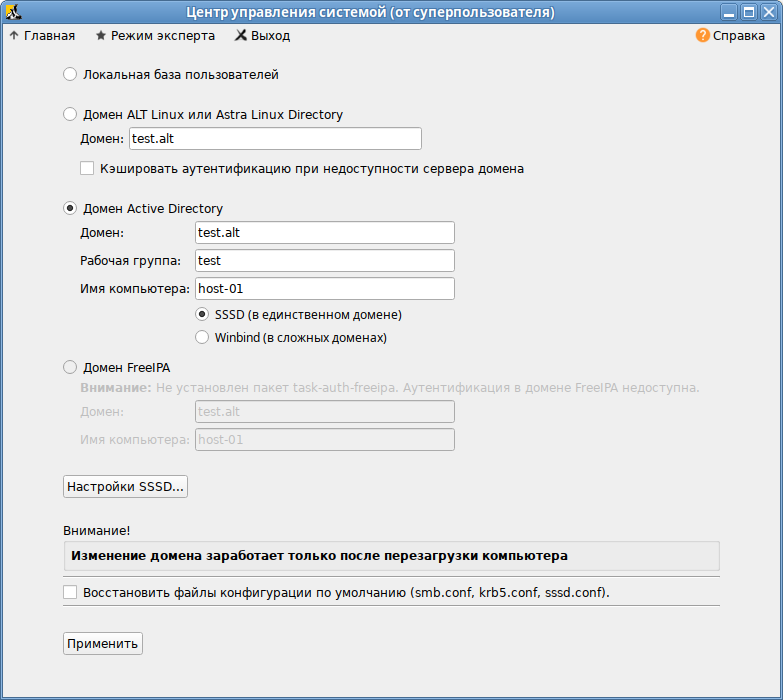

- Ввод Astra Linux в домен Active Directory

Linux в домене Active Directory подключение настройка преимущества

Проблема установки Linux клиента в домен Active Directory может показаться сложной задачей. Представьте себе: вы используете Linux Mint на домашнем компьютере, и вам необходимо подключить его к корпоративному домену Active Directory. Обычно это требует настройки записей DNS, и без этих записей входящие запросы на присоединение к домену могут завершиться ошибкой. Тем не менее, с правильными инструментами и настройками, подключение Linux к домену Active Directory становится возможным.

В настоящей статье мы рассмотрим процесс подключения и настройки Linux клиента к домену Active Directory. Мы также рассмотрим преимущества использования домена Active Directory для централизованного управления авторизацией и логинами сотрудников. В дополнение к этому, мы рассмотрим использование Kerberos для аутентификации и ключей SSSD для проверки подлинности. Кроме того, мы рассмотрим отладку и другие конфигурационные изменения, которые могут потребоваться для успешной работы Linux в домене Active Directory.

Перед тем, как начать детально рассматривать эту статью, взгляните на ее содержание. Сначала мы рассмотрим процесс установки и настройки Linux клиента для работы в домене Active Directory. Затем мы перейдем к описанию процесса подключения Linux клиента к домену Active Directory и настройки аутентификации. После этого мы рассмотрим как настроить SSSD для запросов данных из домена Active Directory. Далее мы поговорим о том, как настроить Kerberos для аутентификации клиента в домене Active Directory.

Дополнительная настройка

После того как мы получили доступ к домену Active Directory и присоединили Linux-компьютер к нему, возможно потребуется выполнить дополнительную настройку, чтобы система полноценно функционировала и пользователи могли получить доступ к необходимым ресурсам.

Установка и настройка пакетов

Изначально у нас уже установлен пакет realmd, который помог нам в подключении к домену. Но для полноценной работы мы может потребоваться дополнительные пакеты. С помощью менеджера пакетов, такого как apt или yum, мы можем установить необходимые нам программы и библиотеки.

Кроме установки пакетов, важна их настройка. Возможно, нам потребуется изменить некоторые параметры в файле конфигурации для оптимизации работы системы.

Конфигурация авторизации и аутентификации

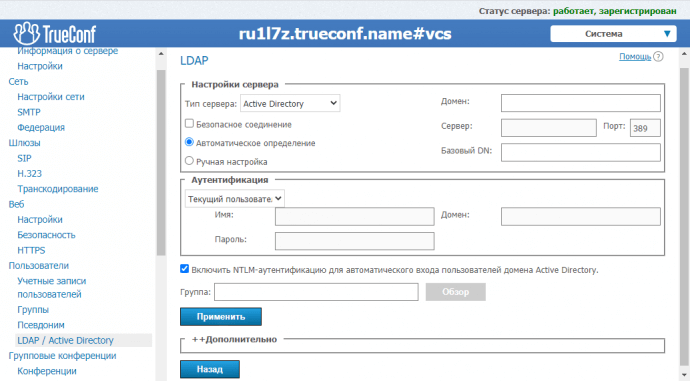

Особое внимание следует уделить настройке авторизации и аутентификации. Мы можем сконфигурировать систему так, чтобы пользователи могли использовать свои учетные данные из домена Active Directory для получения доступа к Linux-системе.

Для этого мы можем настроить Kerberos, чтобы получить билеты, необходимые для взаимодействия с серверами домена. Также важно настроить доступ к файлам и ресурсам, чтобы пользователи могли получить доступ к общей группе файлов и папок.

Отладка и обработка ошибок

В процессе настройки дополнительных параметров мы можем столкнуться с ошибками и проблемами. Для их решения полезно знать, как настроить систему для отладки и обработки ошибок.

Также важно знать, где найти записи об ошибках и как с ними взаимодействовать. Иногда решение проблемы может быть простым, например, включение или изменение определенного параметра. Иногда нам может потребоваться больше времени и усилий, чтобы найти и исправить проблему. Но с опытом и знаниями все становится проще и легче.

Таким образом, проведя дополнительную настройку своей Linux-системы в домене Active Directory, мы сможем расширить ее функциональность и обеспечить пользователям доступ к требуемым ресурсам.

Общая информация

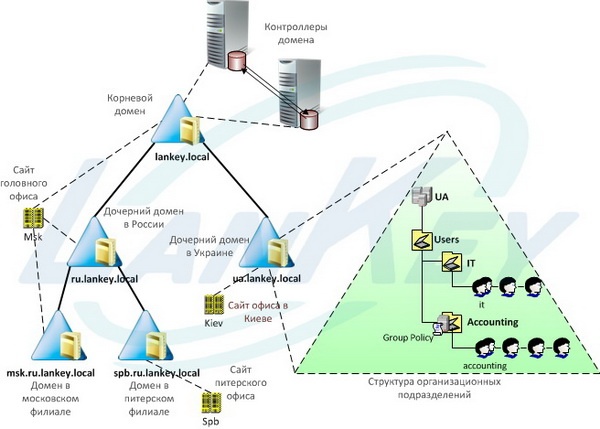

Во-первых, для подключения Linux-системы к домену Active Directory важно знать, какие среды имеются в вашей организации. В зависимости от среды (например, Windows Server 2008 R2 или более поздняя версия), процесс настройки может немного отличаться.

Ниже приведены основные шаги настройки:

- Установка необходимых пакетов и проверка предварительных условий.

- Настройка конфигурации системы.

- Подключение к домену Active Directory и проверка работоспособности.

Для подключения к домену Active Directory обычно используются инструменты, такие как realmd (для Ubuntu) или samba (для Debian). Эти инструменты делают процесс подключения проще и позволяют избежать множества проблем, связанных с настройкой.

После успешного подключения к домену, пользователи Linux смогут использовать свои учетные записи для доступа к ресурсам на серверах Active Directory, таким как принтеры или общие папки.

Важно отметить, что при подключении Linux-системы к домену Active Directory возможны проблемы, связанные с безопасностью и отладкой. Для этого рекомендуется настроить соответствующие записи DNS, чтобы Linux-система могла выполнять DNS-запросы и обращаться к серверу домена. После выполнения настройки следует также проверить работоспособность подключения, чтобы убедиться, что все настроено правильно.

Таким образом, подключение Linux к домену Active Directory может быть реализовано без необходимости вручную настраивать множество параметров. Это упрощает процесс и сокращает время настройки. В результате пользователи Linux смогут использовать свои учетные записи без необходимости знать дополнительные подробности о конфигурации домена на стороне сервера.

Содержание

1. Введение

2. Подключение Linux к домену Active Directory

3. Настройка Linux на использование Active Directory

- 3.1 Установка и настройка пакетов Samba

- 3.2 Редактирование файла настроек Samba для работы с доменом

- 3.3 Настройка Kerberos для аутентификации в домене

4. Преимущества использования Linux в домене Active Directory

- 4.1 Централизованное управление пользователями и компьютерами

- 4.2 Общий доступ к сетевым ресурсам

- 4.3 Дополнительная безопасность данных

- 4.4 Упрощенная настройка и обслуживание

5. Предварительные требования для работы с Linux в домене Active Directory

- 5.1 Установка Ubuntu или Linux Mint

- 5.2 Наличие действующего доменного имени и контроллера домена на Windows Server 2008 R2 или более поздней версии

- 5.3 Настройка записей DNS для работы с доменными именами

6. Работа с Linux в домене Active Directory

- 6.1 Присоединение Linux-компьютера к домену

- 6.2 Работа с пользователями и группами в домене

- 6.3 Настройка доступа к сетевым ресурсам и принтерам

7. Устранение проблем и оптимизация работы

- 7.1 Работа с билетом Kerberos

- 7.2 Настройка динамических записей DNS

- 7.3 Работа в оффлайн-режиме

- 7.4 Период обновления билета Kerberos

8. Заключение

9. Список использованных источников

Взаимодействие Realmd с доменом

Одним из основных преимуществ Realmd является возможность работы в автономном режиме (offline), не требуя постоянного доступа к домену. Когда система подключена к домену, Realmd сохраняет соответствующие учётные данные и билеты Kerberos для возможности доступа к доменным ресурсам даже в отсутствие сетевого соединения.

Realmd также обеспечивает лёгкую настройку соединения с доменом. После выполнения установки и настройки пакетов, связанных с Realmd, требуется всего несколько команд для добавления компьютера в домен. Realmd автоматически настраивает необходимые параметры, чтобы система могла безопасно взаимодействовать с доменом Active Directory.

Когда устройство работает в домене, Realmd также предоставляет возможность автоматического обновления закэшированных записей пользователей и групп. Это позволяет операционной системе выполнять операции аутентификации и авторизации независимо от доступности домена. Например, если пользователь изменил свой пароль, Realmd будет автоматически обновлять записи в кэше, чтобы учесть изменения при последующих входах в систему.

Важно отметить, что Realmd основан на SSSD (System Security Services Daemon). SSSD выполняет ряд задач, связанных с аутентификацией, авторизацией и хранением информации о пользователях и группах. SSSD выполняет поиск и хранение данной информации, которая может быть использована при необходимости не только при подключении к домену Active Directory, но и в других сценариях, где требуется доступ к централизованной базе данных пользователей.

В итоге, взаимодействие Realmd с доменом делает подключение Linux-клиентов к домену Active Directory намного проще и быстрее. Realmd позволяет быстро настроить необходимые параметры для авторизации и доступа к ресурсам, а также автоматически обновлять информацию о пользователях и группах в локальном кэше. Такое взаимодействие упрощает работу с доменом и повышает безопасность доступа к централизованным ресурсам организационной сети.

Как присоединить систему Linux к домену Active Directory

Присоединение системы Linux к домену Active Directory (AD) позволяет получить доступ к ресурсам и выполнить задачи, связанные с доменными компьютерами и пользователями. Благодаря этому вы сможете использовать централизованное управление, что позволяет упростить работу с вашими рабочими группами и вашими сетевыми ресурсами.

Однако, без дополнительных настроек, системы Linux не могут напрямую общаться с доменным контроллером AD. Для этого необходимо установить специальное программное обеспечение. Такое программное обеспечение как «Likewise Open» или «SSSD» позволяет подключить систему Linux к домену AD.

В данной статье мы рассмотрим процесс присоединения системы Linux к домену AD с использованием пакета SSSD на Debian 7 (Wheezy).

1. Установка пакетов SSSD и Kerberos:

Для начала выполните следующие команды в терминале:

«sudo apt-get update»

«sudo apt-get install sssd sssd-tools libnss-sss libpam-sss krb5-user»

2. Конфигурирование kerberos:

После установки пакетов SSSD и Kerberos, вам потребуется сконфигурировать Kerberos. Наберите следующую команду в терминале:

«sudo krb5_newrealm»

При этом вы будете запрошены ввести имя полного домена, например «EXAMPLE.COM». После ввода имени полного домена, вам будет предложено создать файл ключей для реальма. Введите свой пароль администратора и подтвердите его. В результате будет создан файл с ключами для реальма. Конфигурация Kerberos будет завершена автоматически.

3. Конфигурирование SSSD:

Теперь мы перейдем к настройке SSSD. Откройте файл настройки SSSD /etc/sssd/sssd.conf и внесите следующие изменения:

[sssd]

config_file_version = 2

services = nss, pam

domains = example.com

[domain/example.com]

ad_domain = example.com

krb5_realm = EXAMPLE.COM

realmd_tags = manages-system joined-with-samba

cache_credentials = true

id_provider = ad

krb5_store_password_if_offline = true

default_shell = /bin/bash

ldap_id_mapping = true

use_fully_qualified_names = true

fallback_homedir = /home/%u@%d

access_provider = ad

Теперь сохраните и закройте файл настройки SSSD.

4. Перезагрузка службы SSSD:

Чтобы применить изменения, вам необходимо перезагрузить службу SSSD. В терминале введите следующую команду:

«sudo service sssd restart»

5. Проверка подключения:

Теперь вы можете проверить подключение своей системы Linux к домену AD. Наберите следующую команду в терминале:

«id your_username»

Вместо «your_username» укажите имя вашего пользователя. Если все настройки были выполнены правильно, вы должны увидеть подробные сведения о вашем пользователе, включая UID, группы и другие соответствующие детали. Это означает, что ваша система Linux успешно присоединена к домену AD.

Теперь вы можете наслаждаться полным доступом к ресурсам и задачам, связанным с вашим доменом AD, прямо с вашей системы Linux.

Проверка работы и отладка

После настройки подключения Linux к домену Active Directory, необходимо провести проверку работы и отладку системы, чтобы убедиться в ее корректной работе и решить возможные проблемы.

Проверка параметров подключения

Перед проверкой работы доменного билета в системе Linux, нужно убедиться, что все параметры настройки были введены правильно. Перепроверьте адреса доменов, доменное имя, параметры безопасности и другие настройки, указанные при установке. При необходимости, отредактируйте файлы конфигурации.

Проверка доступа к доменным ресурсам

Для проверки доступа к доменным ресурсам можно попробовать залогиниться в систему под учетной записью пользователя домена. Введите имя пользователя и пароль и попробуйте запустить какую-нибудь программу или получить доступ к сетевому хранилищу. Обратите внимание на сообщения об ошибках, если таковые возникнут, и их содержание.

Additionally, you may want to look at the system log files for further information about any issues that may be occurring. Since the Red Hat and SUSE Linux distributions use different log files, you will need to consult the documentation for your specific distribution to determine where these log files are located.

It’s worth noting that having a working network configuration is a prerequisite for AD domain join, so if you’re having trouble joining the domain or accessing domain resources, you should also check your network settings and make sure your Linux system can communicate with the Active Directory domain controllers.

Another important consideration is the dynamic DNS updates. By default, a Linux AD client will update its DNS record every 24 hours, or at each reboot. However, this behavior can be modified by configuring the ‘update-period’ parameter in the ‘sssd.conf’ file. If you’re having trouble with DNS lookups or your Linux system isn’t updating its DNS record, you may need to adjust this parameter.

It’s also worth mentioning that in order for user logins to work correctly, the Linux system should have the correct time. Active Directory relies on Kerberos tickets for authentication, and if the system time is out of sync with the domain controllers, authentication will fail. Make sure the time is set correctly and consider setting up an automatic time synchronization mechanism, such as NTP.

In addition to the above steps, you can also verify that the Linux system has successfully joined the Active Directory domain by running the ‘realm list’ command, which will show the current domain and other relevant information. This command should return the name of the Active Directory domain that the Linux system has joined, as well as any other domains that the system may be aware of.

By following these steps and performing the necessary checks, you can ensure that your Linux system is properly connected to the Active Directory domain and that users from the domain can access the necessary resources.

Linux Mint в домене Windows

Для управления организационными ресурсами и данными многие пользователи предпочитают использовать доменные средства Windows, такие как Active Directory. Однако с помощью оптимизированных настроек и правильной аутентификации, Linux Mint также может быть включен в сеть домена Windows.

Статья предназначена для пользователей, которые уже знакомы с установкой и работой Linux Mint. Если вы не знакомы с установкой и настройкой Linux Mint, рекомендуется изучить соответствующую документацию.

Перед тем, как приступить к настройке Linux Mint в домене, убедитесь, что у вас есть доступ к доменному контроллеру Active Directory. Если ваша система Linux Mint уже работает в сети, то получить доступ вы можете подключившись к домену по протоколу LDAP.

Для работы в домене Windows в Linux Mint будут использованы такие службы, как Likewise-Open и SSSD (System Security Services Daemon). Перед настройкой этих служб убедитесь, что они установлены на вашей системе.

В этой части статьи мы рассмотрим основные шаги настройки Linux Mint для взаимодействия с доменом Windows.

- Установите пакеты Likewise-Open и SSSD на свою систему Linux Mint. Вы можете использовать менеджер пакетов вашего дистрибутива для этой цели.

- Настройте файл /etc/sssd/sssd.conf, указав домен Windows и параметры аутентификации.

- Убедитесь, что файл /etc/nsswitch.conf содержит «wins» в строке, начинающейся с «hosts:».

- Перезагрузите компьютер для применения изменений и проверьте работу подключения к домену Windows.

Подробные инструкции по настройке Linux Mint в домене Windows можно найти в документации Likewise-Open и SSSD.

Важно отметить, что при настройке Linux Mint в домене Windows могут возникнуть ошибки и неполадки. Для выяснения причин проблем и получения дополнительной помощи рекомендуется обратиться в службу технической поддержки.

Использование Linux Mint в домене Windows может значительно упростить задачи администрирования и управления ресурсами, особенно в средах смешанных систем. Более подробные сведения о взаимодействии Linux Mint с доменом Windows можно найти в документации разработчиков и других специализированных ресурсах.

Видео:

Ввод Astra Linux в домен Active Directory

Ввод Astra Linux в домен Active Directory by Astra Linux SE 7,900 views 5 years ago 2 minutes, 12 seconds