- Установка и настройка OpenVPN в Linux инструкция для начинающих

- Организация центра сертификации

- Шаг 1: Создание директории и настройка окружения

- Шаг 2: Настройка переменных окружения

- Шаг 3: Генерация сертификатов и ключей

- Настраиваем OpenVPN клиент Linux на примере Ubuntu

- 1. Установка пакетов OpenVPN и easy-rsa

- 2. Подготовка конфигурационных файлов

- 3. Создание ключей и сертификатов

- 4. Скопируйте файлы на клиентскую машину

- 5. Настройка клиентского конфигурационного файла

- 6. Подключение клиента к серверу

- Настройка сервера OpenVPN

- Установка OpenVPN на Ubuntu

- Установка OpenVPN на CentOS

- Настройка файлов конфигурации

- Создание сертификата

- Генерация и настройка ключей клиентов

- Генерация ключей клиентов

- Настройка клиентских файлов

- Настройка OpenVPN клиента

- Видео:

- #8 VPS — полная установка и настройка openvpn сервера | Ubuntu | Debian | Windows |

Установка и настройка OpenVPN в Linux инструкция для начинающих

OpenVPN — одно из самых популярных решений для создания виртуальной частной сети (VPN) в центра сертификации ключа. В этой статье мы рассмотрим, как установить и настроить OpenVPN в Linux.

Для начала, давайте рассмотрим пример установки на серверной стороне. Когда вылетел командой sudo apt-get install openvpn, пакет OpenVPN должен был установиться. В результате установки была сгенерирована рабочая директория /etc/openvpn, в которой находятся несколько файлов конфигурации.

На сервере должны быть сгенерированы сертификаты и ключи для клиента. Например, сертификат и ключ клиента с именем «client1» можно сгенерировать с помощью следующих команд:

cd /etc/openvpn/easy-rsa

source ./vars

./build-key client1

При генерации ключа сертификат будет расположен в директории /etc/openvpn/easy-rsa/keys. Для отправки ключа клиенту нужно скопировать файл «client1.crt», а также файл «ca.crt» (корневой сертификат) в /etc/openvpn/keys на клиентском компьютере.

Теперь, когда сервер и клиент готовы, мы можем приступить к настройке OpenVPN. Для того чтобы включить шифрование соединения и использовать компрессию данных, необходимо отредактировать файл /etc/openvpn/server.conf на сервере. Для этого нужно выполнить следующую команду:

sudo nano /etc/openvpn/server.conf

В файле server.conf необходимо разрешить перенаправление пакетов между сетями, чтобы клиенты могли обмениваться данными. Для этого раскомментируйте или добавьте следующую строку:

push "redirect-gateway def1 bypass-dhcp"

Также, необходимо настроить на клиенте файл конфигурации OpenVPN, который должен находиться в директории /etc/openvpn на клиентском компьютере:

sudo nano /etc/openvpn/client.conf

В этом файле следует указать путь к сертификатам и ключам клиента:

ca /etc/openvpn/keys/ca.crt

cert /etc/openvpn/keys/client1.crt

key /etc/openvpn/keys/client1.key

После настройки серверной и клиентской сторон, мы можем запустить OpenVPN на обоих сторонах выполнением следующих команд:

sudo systemctl start openvpn@server

sudo systemctl start openvpn@client

При необходимости дополнительной информации, пожалуйста, обращайтесь к документации сервиса OpenVPN (https://openvpn.net) или к документации вашей операционной системы. Не забывайте о безопасности и следуйте рекомендациям по обеспечению защиты сети!

Организация центра сертификации

Для начала устанавливаем необходимые пакеты, если они еще не установлены. Ниже приведены команды для установки пакетов на CentOS:

sudo yum install epel-release sudo yum install openvpn easy-rsa

После установки необходимых пакетов переходим к настройке центра сертификации.

Шаг 1: Создание директории и настройка окружения

Сначала создаем директорию для центра сертификации:

sudo mkdir /etc/openvpn/easy-rsa

Затем копируем все файлы из директории `easy-rsa` в только что созданную директорию:

sudo cp -rf /usr/share/easy-rsa/* /etc/openvpn/easy-rsa/

Шаг 2: Настройка переменных окружения

Переходим в директорию `easy-rsa`:

cd /etc/openvpn/easy-rsa

Открываем файл `vars` в текстовом редакторе:

sudo nano vars

Находим секцию, где определяются переменные окружения, и настраиваем следующие переменные:

| Переменная | Значение |

|---|---|

| export KEY_COUNTRY | RU |

| export KEY_PROVINCE | Moscow |

| export KEY_CITY | Moscow |

| export KEY_ORG | Company |

| export KEY_EMAIL | admin@example.com |

| export KEY_OU | IT |

Сохраняем и закрываем файл.

Шаг 3: Генерация сертификатов и ключей

Переключаемся в режим суперпользователя:

sudo su

Инициализируем настройки и переменные окружения:

source /etc/openvpn/easy-rsa/vars

Очищаем все старые ключи и сертификаты из предыдущих настроек:

./clean-all

Генерируем корневой сертификат и ключ с помощью следующей команды:

./build-ca

Для генерации сертификата и ключа сервера используем следующую команду:

./build-key-server server

Для генерации сертификата и ключа клиента используем следующую команду (пример для создания клиентского сертификата с именем `client1`):

./build-key client1

При генерации ключей и сертификатов использованы значения переменных окружения, заданные в файле `vars`. После генерации ключей и сертификатов все файлы будут сохранены в директории `/etc/openvpn/easy-rsa/keys/`.

После завершения генерации сертификатов и ключей можно переходить к настройке OpenVPN сервера и клиентов.

Настраиваем OpenVPN клиент Linux на примере Ubuntu

1. Установка пакетов OpenVPN и easy-rsa

Для начала установим необходимые пакеты, включая пакет OpenVPN и пакет easy-rsa. Выполните следующие команды в терминале:

sudo apt update

sudo apt install openvpn easy-rsa

2. Подготовка конфигурационных файлов

После установки пакетов OpenVPN и easy-rsa, необходимо подготовить конфигурационные файлы. Для этого скопируйте директорию easy-rsa в директорию OpenVPN:

sudo cp -r /usr/share/easy-rsa /etc/openvpn

Теперь необходимо отредактировать файл vars в директории easy-rsa:

sudo nano /etc/openvpn/easy-rsa/vars

Внесите необходимые изменения, такие как путь к директории easy-rsa и параметры шифрования.

3. Создание ключей и сертификатов

После завершения редактирования файла vars, выполните следующие команды для создания ключей и сертификатов:

sudo su

cd /etc/openvpn/easy-rsa

source vars

./clean-all

./build-ca

./build-key-server server

./build-dh

./build-key client1

Примечание: вместо client1 можно использовать любое другое имя клиента.

4. Скопируйте файлы на клиентскую машину

Скопируйте несколько файлов, необходимых для подключения клиента:

sudo cp /etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn/client1/

sudo cp /etc/openvpn/easy-rsa/keys/client1.crt /etc/openvpn/client1/

sudo cp /etc/openvpn/easy-rsa/keys/client1.key /etc/openvpn/client1/

5. Настройка клиентского конфигурационного файла

Теперь необходимо создать конфигурационный файл для клиента. Создайте в директории /etc/openvpn/client1 файл client1.conf и откройте его для редактирования:

sudo nano /etc/openvpn/client1/client1.conf

Добавьте следующие строки в файл:

client

dev tun

proto udp

nobind

remote ваш_сервер 1194

ca ca.crt

cert client1.crt

key client1.key

comp-lzo

verb 3

Примечание: замените «ваш_сервер» на IP-адрес или доменное имя вашего OpenVPN сервера.

6. Подключение клиента к серверу

Подключение клиента к серверу осуществляется с помощью следующей команды:

sudo openvpn --config /etc/openvpn/client1/client1.conf

Если все настройки выполнены правильно, подключение должно быть установлено и клиент должен работать. После подключения вы увидите сообщение «Initialization Sequence Completed».

В случае возникновения проблем, проверьте правильность настроек и доступность необходимых файлов и пакетов. Возможно, вам потребуется настроить дополнительные параметры, в зависимости от вашего конкретного случая.

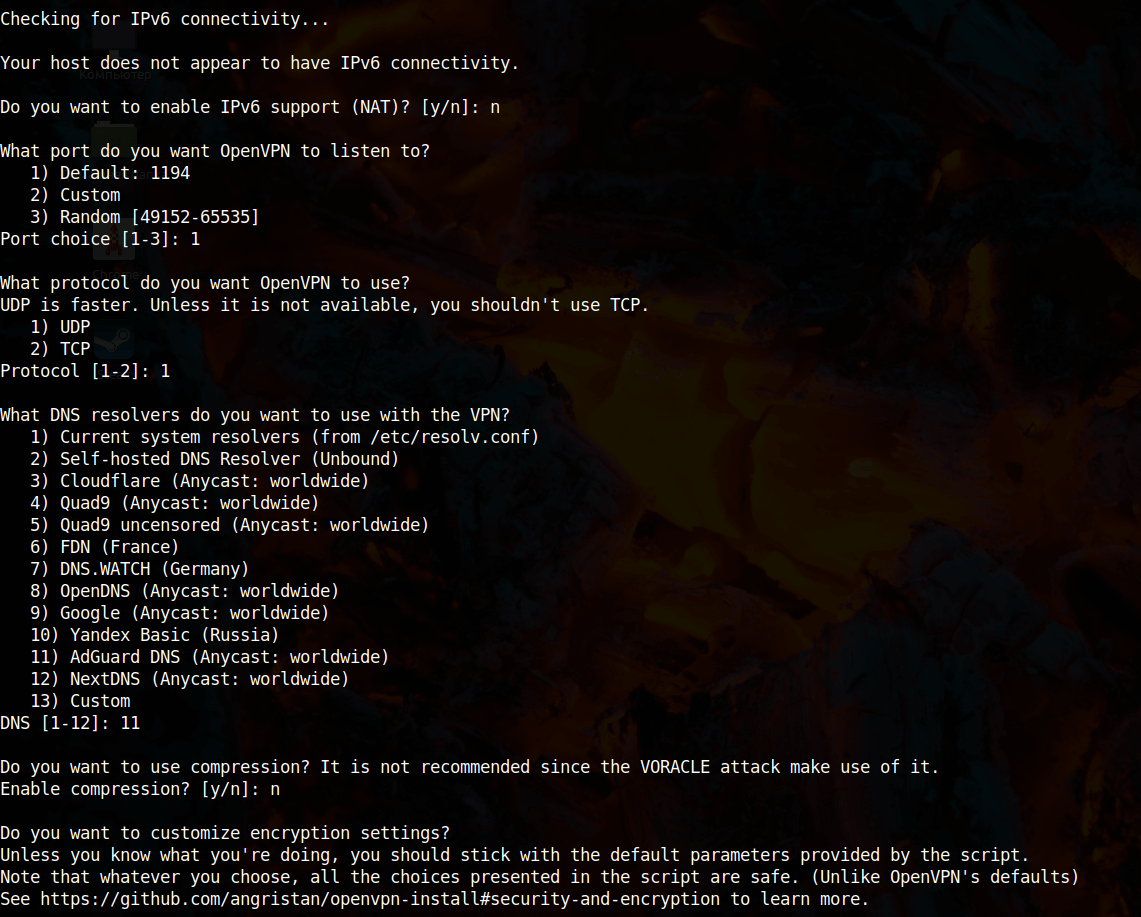

Настройка сервера OpenVPN

Установка OpenVPN на Ubuntu

Если вы используете Ubuntu, установка OpenVPN осуществляется с помощью команды:

sudo apt-get install openvpnУстановка OpenVPN на CentOS

Для установки OpenVPN на CentOS необходимо выполнить следующие команды:

yum install epel-release

yum install openvpnНастройка файлов конфигурации

После установки OpenVPN необходимо настроить файлы конфигурации. Они находятся в каталоге /etc/openvpn/. Конфигурационный файл сервера — server.conf, который следует отредактировать. Следующие параметры должны быть установлены:

- proto udp

- port 1194

- dev tun

- server 10.8.0.0 255.255.255.0

- push «redirect-gateway def1 bypass-dhcp»

- push «dhcp-option DNS 8.8.8.8»

- push «dhcp-option DNS 8.8.4.4»

- user nobody

- group nobody

- persist-key

- persist-tun

- status /var/log/openvpn-status.log

- log-append /var/log/openvpn.log

- verb 3

Создание сертификата

Для использования OpenVPN необходимы сертификаты. Для их генерации необходимо воспользоваться скриптом easy-rsa, который по умолчанию устанавливается в /etc/openvpn/easy-rsa/.

Сначала перейдите в каталог easy-rsa:

cd /etc/openvpn/easy-rsa/Затем выполните следующую команду:

source varsПосле этого сгенерируйте сертификаты, выполнив команду:

./build-key-server serverВ результате в каталоге /etc/openvpn/easy-rsa/keys/ будут созданы необходимые ключи и сертификаты.

Заключение:

Настройка сервера OpenVPN в Linux требует наличия определенных ключей и сертификатов, чтобы его можно было использовать. В данной статье был рассмотрен процесс установки и настройки OpenVPN на Ubuntu и CentOS. Сертификаты генерируются с помощью скрипта easy-rsa. После настройки сервера, клиенты смогут подключиться к нему и использовать VPN-соединение для безопасной передачи данных через сеть.

Генерация и настройка ключей клиентов

После установки и настройки сервера OpenVPN на Linux, требуется настроить ключи клиентов для подключения к VPN-серверу. В этом разделе мы рассмотрим процесс генерации и настройки ключей для клиентов.

Генерация ключей клиентов

Для генерации ключей клиентов, мы будем использовать пакет easy-rsa, который является частью OpenVPN. Для начала необходимо перейти в рабочую директорию easy-rsa, которая обычно находится в папке «etc/openvpn/easy-rsa/».

В CentOS Linux можно перейти в нужную директорию, выполнив следующую команду:

cd /etc/openvpn/easy-rsa/

Далее, запустим скрипт «vars», который предварительно настроит переменные окружения. Это позволит нам использовать все параметры конфигурационных файлов easy-rsa без необходимости их ручной настройки.

source vars

После того, как переменные окружения были настроены, можно приступить к процессу генерации ключей. Для каждого клиента необходимо выполнить следующую команду:

./build-key <имя-клиента>

Вместо <имя-клиента> следует указать имя пользователя (клиента), для которого будет сгенерирован ключ. Например, «client1» или «client2».

После выполнения этой команды, скрипт запросит ввести некоторые данные, такие как имя организации, страна и прочие. Эти данные будут включены в сертификат клиента. Ответы можно оставить пустыми или ввести любые значения по своему усмотрению.

В результате генерации ключей, будут созданы следующие файлы:

client.crt— сертификат клиентаclient.key— закрытый ключ клиентаca.crt— сертификат центра сертификации (CA)ta.key— ключ доступа к серверу (TLS-ключ)

Настройка клиентских файлов

После генерации ключей клиента, необходимо настроить конфигурационный файл клиента (client.ovpn), чтобы клиент мог успешно подключиться к серверу VPN.

В примере ниже представлен базовый конфигурационный файл, который можно использовать в качестве основы:

client

dev tun

proto udp

remote <порт>

resolv-retry infinite

nobind

comp-lzo

persist-key

persist-tun

cipher AES-256-CBC

auth SHA256

verb 3

... (Содержимое ca.crt) ...

... (Содержимое client.crt) ...

... (Содержимое client.key) ...

... (Содержимое ta.key) ...

В этом примере необходимо заменить следующие параметры:

<ip-адрес>— IP-адрес или доменное имя VPN-сервера<порт>— порт, который используется сервером OpenVPN (обычно 1194)(Содержимое ca.crt)— содержимое файлаca.crt(сертификат CA)(Содержимое client.crt)— содержимое файлаclient.crt(сертификат клиента)(Содержимое client.key)— содержимое файлаclient.key(закрытый ключ клиента)(Содержимое ta.key)— содержимое файлаta.key(TLS-ключ)

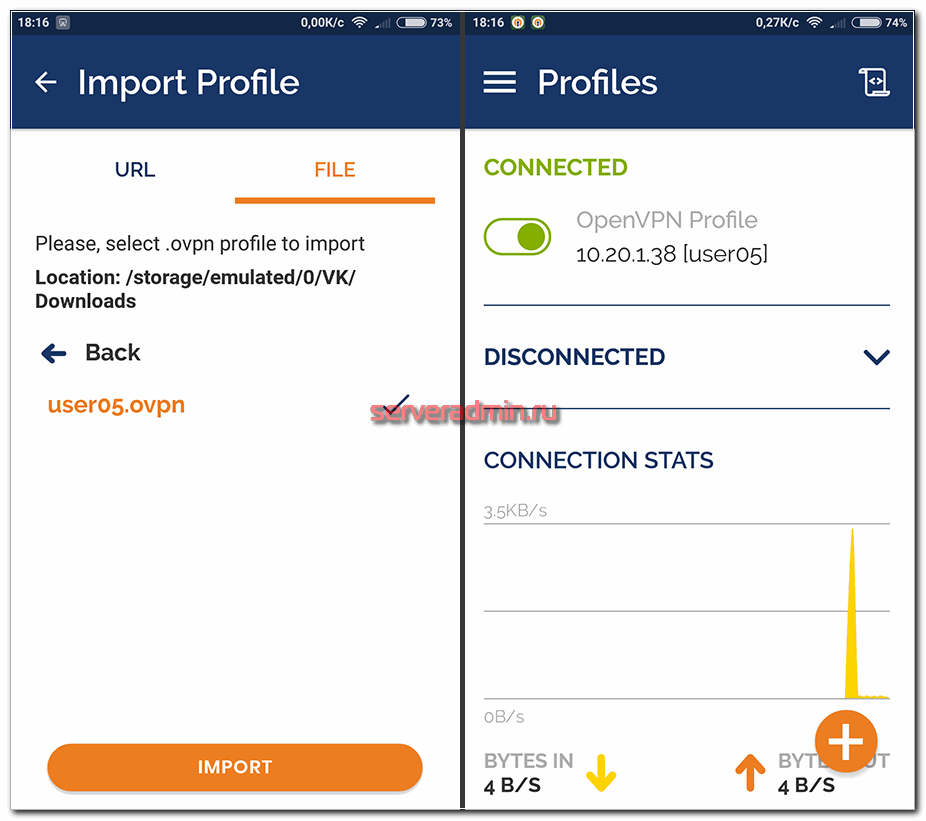

После настройки конфигурационного файла, его можно передать клиентам для использования. Установите OpenVPN-клиент на клиента (например, Windows или UNIX-систему), и используйте этот файл для подключения к VPN-серверу.

Настройка OpenVPN клиента

После установки и настройки OpenVPN на сервере, можно приступить к настройке клиента. Здесь будет рассматриваться процесс настройки клиента на UNIX-системах, таких как Linux и MacOS.

1. Установка необходимых пакетов

Перед настройкой клиента на Linux или MacOS, необходимо установить следующие пакеты:

- openvpn – пакет для работы с OpenVPN;

- openvpn-сертификации – пакет со скриптами для работы с сертификатами OpenVPN.

Ниже приведены команды установки пакетов для различных операционных систем:

Для Ubuntu и Debian:

sudo apt-get install openvpn easy-rsa

Для CentOS и Fedora:

sudo dnf install openvpn easy-rsa

Для MacOS:

brew install openvpn easy-rsa

2. Получение файлов конфигурации

После установки необходимых пакетов, необходимо скачать файлы конфигурации OpenVPN с сервера.

3. Подключение клиента

Подключение клиента к VPN-серверу выполняется с помощью команды openvpn с указанием пути к конфигурационному файлу:

sudo openvpn --config /путь/к/файлу/конфигурации.ovpn

4. Работа с сертификатами

Для подключения к серверу OpenVPN требуются сертификаты. При работе с клиентскими сертификатами, необходимо иметь файлы:

- ca.crt – корневой сертификат;

- client.crt – клиентский сертификат;

- client.key – приватный ключ, соответствующий клиентскому сертификату.

Для использования этих файлов необходимо в конфигурационном файле клиента найти и раскомментировать следующие строки:

cert client.crt

key client.key

ca ca.crt

После этого, необходимо скопировать вышеуказанные файлы в директорию /etc/openvpn/.

5. Настройка других параметров

Параметры OpenVPN могут быть настроены при помощи модификации содержимого конфигурационного файла. Например, для использования сжатия LZO, необходимо добавить строку:

comp-lzo

6. Перезапустите OpenVPN

После завершения всех настроек перезапустите сервис OpenVPN:

Для систем, использующих Systemd:

sudo systemctl restart openvpn

Для систем, использующих SysVinit:

sudo service openvpn restart

После перезапуска OpenVPN подключение клиента должно быть успешно установлено.

Теперь вы знаете, как настроить OpenVPN клиента на UNIX-системах. Настройки и процедура подключения клиента на других операционных системах, таких как Windows, Android и iOS, могут отличаться. Однако, базовые принципы и шаги подключения остаются примерно такими же.

Видео:

#8 VPS — полная установка и настройка openvpn сервера | Ubuntu | Debian | Windows |

#8 VPS — полная установка и настройка openvpn сервера | Ubuntu | Debian | Windows | by DKA-DEVELOP 20,185 views 6 years ago 22 minutes