- Установка и настройка сервера SSH в Linux: руководство для начинающих

- Создание пользователя и включение доступа по SSH для пользователя

- Создание нового пользователя

- Включение доступа по SSH для пользователя

- Генерация пары ключей

- Копирование открытого ключа на сервер

- Что дальше

- Подключение к вашему экземпляру

- Шаг 1: Генерация ключевой пары SSH

- Шаг 2: Копирование открытого ключа на сервер

- Шаг 3: Подключение к серверу

- Включение привилегий sudo для нового пользователя

- Шаг 1: Создание нового пользователя

- Шаг 2: Добавление пользователя в группу sudo

- Шаг 3: Включение использования привилегий sudo

- Видео:

- Слив СЛЕЗЫ САТОШИ BTC обзор для вип канала | Мнение о рынке.

Установка и настройка сервера SSH в Linux: руководство для начинающих

SSH (Secure Shell) является одним из наиболее распространенных протоколов для удаленного управления Linux-серверами. Он обеспечивает защищенное соединение и позволяет администраторам подключаться к серверу через сеть, используя шифрование и аутентификацию по паролю или с использованием открытого и закрытого ключей. В этой статье мы рассмотрим, как установить и настроить сервер SSH на вашем Linux-сервере, а также как осуществлять подключение к нему.

Перед тем как начать установку и настройку сервера SSH, вы должны проверить, установлен ли он на вашей системе. Часто SSH уже присутствует в стандартной установке Linux. Для проверки выполните команду ssh -v в терминале. Если вы получите информацию о версии SSH, значит, он уже установлен.

Если же SSH не установлен, то для его установки необходимо выполнить ряд команд. Первым делом обновите доступные пакеты вашей ОС с помощью команды sudo apt update (если вы используете Ubuntu или Debian) или sudo yum update (если вы используете CentOS или RHEL). Затем установите пакет openssh-server с помощью команды sudo apt install openssh-server или sudo yum install openssh-server.

Создание пользователя и включение доступа по SSH для пользователя

После установки и настройки сервера SSH в Linux, необходимо создать пользователя, которому будет разрешен доступ через SSH. Это может быть любой пользователь системы, имеющий права администратора (root), или созданный специально для этой цели.

Создание нового пользователя

Для создания нового пользователя в Linux, используется команда useradd. Например, чтобы создать пользователя с именем «newuser», выполните следующую команду:

sudo useradd newuser

После ввода этой команды, новый пользователь будет создан с параметрами по умолчанию. Если вы хотите задать параметры для нового пользователя, например, домашний каталог или оболочку, выполните команду с соответствующими параметрами. Например:

sudo useradd -d /home/newuser -s /bin/bash newuser

Эта команда создаст пользователя «newuser» с домашним каталогом /home/newuser и оболочкой /bin/bash.

Включение доступа по SSH для пользователя

После создания пользователя, вы можете включить доступ по SSH для него. Для этого вам понадобится скопировать открытый ключ SSH пользователя на сервер.

Генерация пары ключей

Перед тем, как скопировать ключ SSH на сервер, необходимо сгенерировать пару ключей: открытый и закрытый ключи.

Для генерации ключей в Linux, используется утилита ssh-keygen. Выполните следующую команду:

ssh-keygen

В результате выполнения этой команды будут сгенерированы открытый и закрытый ключи в домашнем каталоге пользователя, от имени которого была выполнена команда. По умолчанию, ключи сохраняются в каталоге ~/.ssh.

Копирование открытого ключа на сервер

После генерации ключей, необходимо скопировать открытый ключ на сервер. Для этого выполните команду:

ssh-copy-id user@host

Здесь user — имя пользователя, для которого вы хотите разрешить доступ по SSH, а host — IP-адрес или имя сервера, к которому вы хотите подключиться.

После выполнения этой команды, открытый ключ будет скопирован на сервер и ассоциирован с указанным пользователем. При следующем подключении по SSH, вам не нужно будет вводить пароль — вы сможете подключиться сразу после указания имени пользователя.

После создания пользователя и включения доступа по SSH, вы можете изменить разрешения доступа или другие настройки, при необходимости.

Что дальше

После установки и настройки сервера SSH в Linux вам открываются множество возможностей и задач, которые вы можете выполнять с помощью данного инструмента. Вот несколько идей, с которых можно начать:

| Подключение к удаленному серверу | С использованием SSH вы можете легко подключаться к другим удаленным серверам, в том числе нашему серверу, чтобы выполнять задачи, которые требуют доступа к этому серверу. Для подключения используйте команду вида: | ssh username@hostname |

| Создание и настройка SSH-ключей | SSH-ключи позволяют осуществлять подключение к серверам без ввода пароля. Для создания SSH-ключей используйте команду: | ssh-keygen |

| Управление пользователями и доступом | Вы можете добавлять и удалять пользователей, а также настраивать их привилегии доступа. Для этого используйте команды adduser и deluser, а также файл /etc/sudoers для настройки привилегий. | |

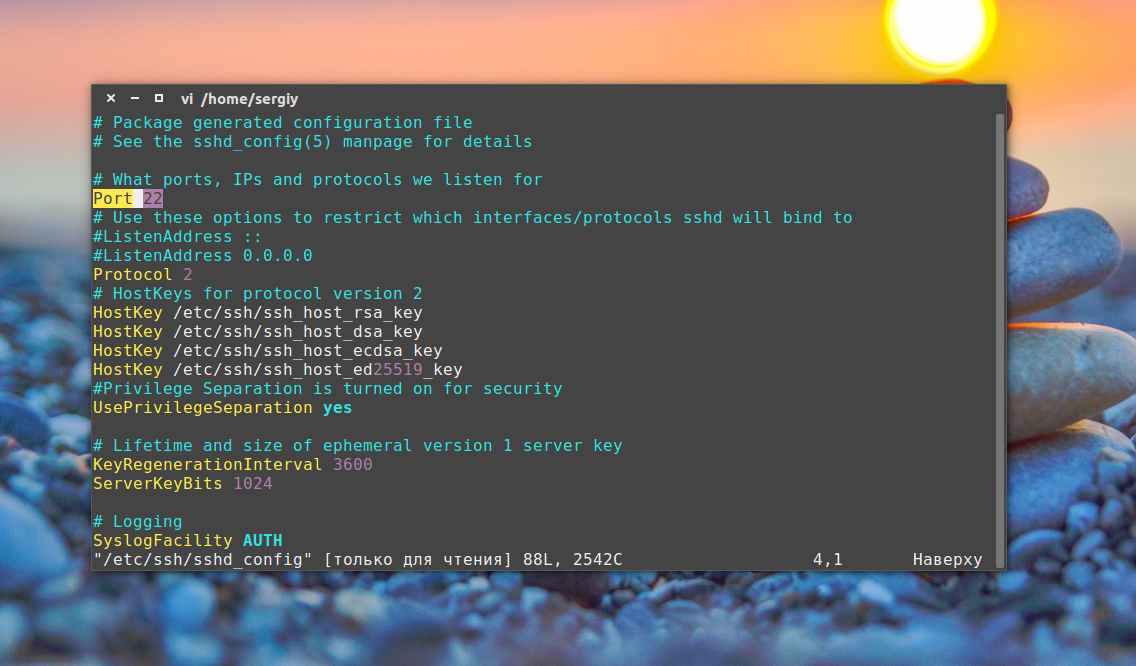

| Настройка сервера SSH | Вы можете настраивать различные параметры сервера SSH, которые определяют его поведение и особенности подключения. Настройки сервера SSH хранятся в файле /etc/ssh/sshd_config. | |

| Работа с различными инфраструктурами | SSH может использоваться для подключения и управления различными видами инфраструктур, включая облачные решения, классические серверы и вычислительные пакеты. Подключение к различным типам инфраструктур выполняется с использованием различных опций команды SSH. | |

| Использование дополнительных функций SSH | SSH предоставляет множество дополнительных функций и возможностей, которые можно использовать для выполнения различных задач. Например, вы можете задавать параметры подключения, просматривать и редактировать известные слепки хостов, копировать файлы и многое другое. |

Не останавливайтесь на достигнутом и продолжайте изучать и использовать SSH для различных задач, которые возникают в вашей работе!

Подключение к вашему экземпляру

После установки и настройки сервера SSH в Linux, вам необходимо использовать SSH-клиент, чтобы подключиться к вашему экземпляру. В этом разделе мы рассмотрим процесс подключения к серверу SSH.

Шаг 1: Генерация ключевой пары SSH

Первым шагом перед подключением к серверу SSH является генерация ключевой пары. Для этого вы можете использовать команду ssh-keygen. Запустите эту команду в терминале на вашем клиентском компьютере.

Пример использования команды:

ssh-keygen -t rsa -b 4096Вам будет предложено ввести местоположение и имя файла, в котором будет сохранен открытый и закрытый ключи SSH. По умолчанию файл будет сохранен в директории ~/.ssh с именами id_rsa для закрытого ключа и id_rsa.pub для открытого ключа.

Шаг 2: Копирование открытого ключа на сервер

После генерации ключевой пары SSH вы должны скопировать открытый ключ на ваш сервер. Для этого вам необходимо иметь учетную запись пользователя с правами администратора на сервере. В нашем примере мы будем использовать пользователя «root».

Используйте следующую команду для копирования открытого ключа на сервер:

ssh-copy-id user@server_ipЗамените «user» на свое имя пользователя и «server_ip» на IP-адрес вашего сервера.

Выполнение этой команды приведет к добавлению вашего открытого ключа в файл ~/.ssh/authorized_keys на сервере.

Шаг 3: Подключение к серверу

Теперь, когда ваш открытый ключ скопирован на сервер, вы можете подключиться к нему с помощью SSH.

Используйте следующую команду для подключения к серверу:

ssh user@server_ipЗамените «user» на свое имя пользователя и «server_ip» на IP-адрес вашего сервера.

При первом подключении вы будете предупреждены о fingerprint (слепке) SSH-сервера. Проверьте, соответствует ли fingerprint тому, который вы сгенерировали ранее при создании ключевой пары. Если да, то введите «yes» для продолжения.

После добавления открытого ключа и подключения к серверу, вы будете автоматически аутентифицированы без необходимости ввода пароля.

Примечание: Если у вас есть несколько пользователей, с которых вы хотите подключаться к серверу, вы должны повторить процесс генерации ключей, копирования открытого ключа и подключения для каждого пользователя.

Поздравляю! Теперь вы можете подключаться к вашему серверу SSH с помощью сгенерированной пары SSH-ключей.

Включение привилегий sudo для нового пользователя

Для полноценного использования SSH-сервера на Linux-системах необходимо создать нового пользователя, чтобы избежать использования стандартного пользователя root. В этом разделе вы узнаете, как создать нового пользователя, добавить его в группу sudo и разрешить использование привилегий sudo.

Шаг 1: Создание нового пользователя

- Сначала подключитесь к серверу SSH с помощью доступных учетных данных (например, с использованием программы PuTTY).

- Убедитесь, что служба SSH (sshd) работает в фоновом режиме. Вы можете проверить это, введя следующую команду:

sudo service ssh status. - Для создания нового пользователя выполните следующую команду, заменив «new_username» на имя, которым будете использовать:

sudo adduser new_username - При выполнении этой команды введите пароль, который будет использоваться для нового пользователя.

- Следуйте инструкциям на экране для ввода дополнительной информации о пользователе, такой как имя и контактную информацию. Вы можете пропустить эти шаги, если не хотите указывать дополнительную информацию.

- После завершения процесса создания нового пользователя будет отображено сообщение о успешном завершении.

Шаг 2: Добавление пользователя в группу sudo

- Чтобы разрешить новому пользователю использовать привилегии sudo, необходимо добавить его в группу sudo. Выполните следующую команду, заменив «new_username» на имя нового пользователя:

sudo usermod -aG sudo new_username - После успешного выполнения этой команды новый пользователь будет добавлен в группу sudo.

Шаг 3: Включение использования привилегий sudo

- Теперь необходимо настроить файл конфигурации sudoers для разрешения использования привилегий sudo. Для этого введите следующую команду:

sudo visudo - В открывшемся файле найдите строку, содержащую запись:

%sudo ALL=(ALL:ALL) ALL - Раскомментируйте эту строку, удалив символ «#» в начале строки, чтобы она выглядела так:

%sudo ALL=(ALL:ALL) ALL - Сохраните изменения и закройте файл.

Теперь ваш новый пользователь может использовать привилегии sudo при необходимости. Убедитесь, что вы изучите полный процесс настройки SSH-сервера перед изменением любых настроек в своей системе. Помните, что неправильная настройка SSH-сервера может представлять угрозу для безопасности вашей системы.

Видео:

Слив СЛЕЗЫ САТОШИ BTC обзор для вип канала | Мнение о рынке.

Слив СЛЕЗЫ САТОШИ BTC обзор для вип канала | Мнение о рынке. by Crypto слив | Малолетов | Слезы Сатоши 45 views 2 hours ago 20 minutes