- Regedit: обзор функций, советы по использованию и особенности редактора реестра Windows

- Рекомендации по контролю безопасности (Security Monitoring Recommendations)

- 1. Аудит подключений (Audit Connections)

- 2. Фильтрация подключений (Filtering Connections)

- 3. Мониторинг безопасности (Security Monitoring)

- Отключение сообщения в журнале Windows — Безопасность «Платформа фильтрации IP-пакетов Windows разрешила подключение»

- Отключение сообщений о позволенных подключениях

- Важные рекомендации

- Среда 25 мая 2016 г

- 8S Платформа фильтрации Windows разрешила привязку к локальному порту

- The Windows Filtering Platform has permitted a bind to a local port

- Аудит подключения платформы фильтрации Audit Filtering Platform Connection

- Видео:

- ✅ Как ускорить компьютер/ Ускоритель компьютера/ Оптимизация компьютера/ Настройка компьютера

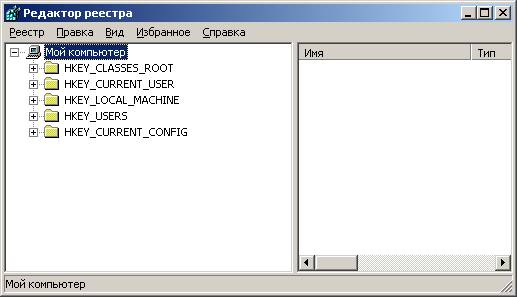

Regedit: обзор функций, советы по использованию и особенности редактора реестра Windows

Редактор реестра Windows (Regedit) — это мощный инструмент, который позволяет пользователям осуществлять обширные настройки и изменения в реестре операционной системы Windows. В этой статье мы рассмотрим обзор основных функций Regedit, дадим советы по его использованию, а также рассмотрим особенности работы с данным инструментом.

Один из основных сценариев использования Regedit — это поиск и изменение ключей и значений в реестре. С помощью Regedit вы можете легко найти конкретный ключ или значение, используя фильтр и поиск по словам или подстрокам. Также, вы можете создавать и удалять ключи и значения, а также редактировать их содержимое в соответствии с вашими потребностями.

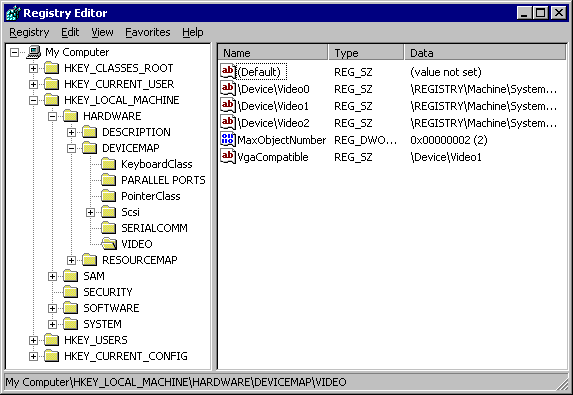

Regedit имеет различные секции, которые разбиты на подкатегории. Например, раздел «HKEY_LOCAL_MACHINE» содержит информацию и настройки, специфичные для локальной машины, в то время как раздел «HKEY_CURRENT_USER» содержит информацию, связанную с текущим пользователем. Редактирование разных подразделов может повлиять на различные аспекты работы вашей системы.

Regedit также позволяет управлять подключениями к сети и настраивать межсетевой экран. С помощью Regedit вы можете включить или отключить подключение к Интернету, задать параметры интернет-подключения, настроить порты и адреса, а также фильтровать или блокировать различные программы и адреса. Это полезно для контроля и анализа подключений к сети, а также для усиления безопасности вашей системы.

Рекомендации по контролю безопасности (Security Monitoring Recommendations)

Контроль безопасности играет важную роль в защите вашей системы. В этом разделе мы рассмотрим некоторые рекомендации по контролю безопасности, которые могут помочь вам повысить безопасность вашего сервера или рабочей станции с помощью использования редактора реестра Windows (Regedit).

1. Аудит подключений (Audit Connections)

Среда Server 2016 позволяет отслеживать подключения к вашей системе, включая успешные и неуспешные попытки подключения. Это особенно важно для обнаружения и предотвращения несанкционированного доступа. Для включения аудита подключений в редакторе реестра Windows выполните следующие шаги:

- Откройте редактор реестра (Regedit).

- Перейдите к разделу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters.

- Создайте новый ключ с именем «AuditConnections» и установите его значение в 1.

- Перезагрузите систему, чтобы изменения вступили в силу.

После включения аудита подключений вы сможете наблюдать соответствующие события в логах системы, которые помогут вам обнаружить и анализировать подозрительную активность.

2. Фильтрация подключений (Filtering Connections)

Для повышения безопасности вашей системы вы можете настроить фильтрацию подключений с помощью редактора реестра Windows. Ниже приведен пример настройки фильтрации для разрешения только определенных типов подключений:

Пример: Разрешить подключения только с локального хоста (localhost) и заблокировать все подключения с удаленных IP-адресов.

- Откройте редактор реестра (Regedit).

- Перейдите к разделу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters.

- Создайте новый ключ с именем «IPFilterEnable» и установите его значение в 1.

- Создайте новый ключ с именем «IPFilterList» и установите его значение в «127.0.0.1/32».

- Перезагрузите систему, чтобы изменения вступили в силу.

После настройки фильтрации подключений только подключения к локальному хосту (localhost) будут разрешены, все остальные подключения будут заблокированы.

3. Мониторинг безопасности (Security Monitoring)

Мониторинг безопасности является важным аспектом обеспечения безопасности вашей системы и защиты от несанкционированного доступа. Редактор реестра Windows предоставляет возможности мониторинга безопасности для различных аспектов системы, таких как сетевые подключения, приложения, события и т. д.

Например, вы можете настроить мониторинг успешных и неуспешных подключений к вашей системе с помощью редактора реестра Windows следующим образом:

- Откройте редактор реестра (Regedit).

- Перейдите к разделу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Security.

- Создайте новый ключ с именем «SuccessAudit» и установите его значение в 1.

- Создайте новый ключ с именем «FailureAudit» и установите его значение в 1.

- Перезагрузите систему, чтобы изменения вступили в силу.

После настройки мониторинга безопасности вы сможете видеть соответствующие сообщения об успешных и неуспешных подключениях в журнале событий системы.

Отключение сообщения в журнале Windows — Безопасность «Платформа фильтрации IP-пакетов Windows разрешила подключение»

Один из важных аспектов безопасности компьютера связан с мониторингом и фильтрацией сетевых пакетов, которые проходят через сетевой порт. В Windows существует протокол безопасности, называемый «Платформа фильтрации IP-пакетов Windows», который позволяет фильтровать эти пакеты и контролировать доступ к портам на локальном компьютере.

Каждый раз, когда «Платформа фильтрации IP-пакетов Windows» разрешает или блокирует подключение через определенный порт, система создает сообщение в журнале безопасности. По умолчанию, для безопасности и мониторинга, эти сообщения записываются в журнал событий Windows.

Однако, в определенных случаях вы можете захотеть отключить запись сообщений о позволенном подключении в журнале Windows. Например, если регулярно позволяете подключения с определенных IP-адресов, включение аудита успешных событий может привести к большому количеству информации, которую необходимо анализировать. В таком случае, отключение записи сообщений может сделать аудит безопасность более наглядным и эффективным.

Отключение сообщений о позволенных подключениях

Для отключения записи сообщений о позволенных подключениях на основе фильтрации IP-пакетов Windows, необходимо изменить значение реестра.

1. Откройте редактор реестра Windows, нажав Win + R и введя «regedit» в поле «Выполнить».

2. Перейдите к следующему пути: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ SharedAccess \ Parameters \ FirewallPolicy. В этой папке вы найдете подкатегории под названиями «DomainProfile», «StandardProfile» и «PublicProfile». Выберите подкатегорию, которая применяется к вашему компьютеру.

3. Если значение «EnableFirewall» еще не существует, создайте его, кликнув правой кнопкой мыши по папке FirewallPolicy, выбрав «Новый» -> «Двоичное значение» и назовите его «EnableFirewall».

4. Кликните правой кнопкой мыши на созданное значение «EnableFirewall», выберите «Изменить» и установите значение «00 00 00 00».

5. Перезапустите компьютер для применения изменений.

Теперь сообщений о позволенных подключениях через «Платформу фильтрации IP-пакетов Windows» больше не будет записываться в журнал безопасности. Это может сделать журнал более чистым и удобочитаемым, особенно если вы разрешаете много успешных подключений с определенных IP-адресов.

Важные рекомендации

Отключение записи сообщений о позволенных подключениях может сделать аудит безопасности более наглядным и эффективным, но важно помнить следующее:

— Если вы используете мониторинг безопасности на вашем компьютере, отключение сообщений о позволенных подключениях может сделать его менее защищенным. Будьте внимательны и проконсультируйтесь с IT-специалистом, прежде чем принимать это решение.

— Отключение записи сообщений о позволенных подключениях не освобождает вас от необходимости фильтровать сетевые пакеты и контролировать доступ к портам. Платформа фильтрации IP-пакетов Windows все еще будет выполнять свои задачи безопасности, но без ведения соответствующего журнала.

Среда 25 мая 2016 г

25 мая 2016 года была насыщена событиями и аудитом безопасности в Windows. В этот день можно было обнаружить различные заблокированные или разрешенные события аудита приложений и подкатегории, связанные с безопасностью.

Одной из важных функций, доступных в редакторе реестра Windows, является возможность активировать и отключить такие функции, как Auditing Events и Audit Object Access. Можете воспользоваться командой «netsh» для анализа безопасности системы в целом.

Среди других важных функций системы, которые могут привлечь ваше внимание, есть возможность отслеживания и анализа адресов событий с помощью команды «wfpstatexml». В мере своих возможностей, вы можете контролировать подключение, в том числе IPv6-подключение или PPTP-подключение, и блокировать порты или IP-пакеты с помощью основных инструментов, таких как «control.exe» или «cainexe».

Поздравляю всех, кто разрабатывает приложения для системы Windows. Он обеспечивает вам возможность работать в безопасной среде, где вы можете отслеживать и анализировать различные события, которые происходят на вашем компьютере или сервере. В этот день «платформа безопасности» разрешила приложению «Workstation Service» привязку к «localhost». Это означает, что ваше приложение может без проблем выполнять различные операции и взаимодействия с локальными файлами и ресурсами.

Также, для обеспечения большей безопасности и контроля, система Windows имеет возможность блокировать адреса и порты, а также разрешать или запрещать конкретные события аудита. Обратите внимание на общую информацию, где указано, что в результате выполнения определенных событий аудита возможен сбой или блокировка системы. Применение фильтра к IP-пакетам и выполнение других действий в соответствии с вашими потребностями и решениями поможет вам быть уверенным в безопасности работы вашей системы.

В общем, редактор реестра Windows предлагает большой выбор функций и возможностей для анализа и контроля безопасности. Если вы хорошо разбираетесь в работе с редактором реестра, то сможете самостоятельно настраивать систему в соответствии со своими потребностями и выдвигать собственные требования безопасности.

8S Платформа фильтрации Windows разрешила привязку к локальному порту

Одной из главных особенностей WFP является возможность фильтрации сетевых подключений на уровне системы, что позволяет применять политики безопасности к отдельным приложениям или типам подключения. Вместе с тем, WFP позволяет фильтровать отдельные типы сетевых пакетов, такие как IP, ICMP, TCP и UDP.

Для настройки WFP существуют различные инструменты и команды, включая netsh и wfpstatexml. С помощью этих инструментов вы можете создавать и управлять правилами фильтрации, привязками к портам и IP-адресам, а также включать или отключать аудит событий безопасности.

С помощью WFP вы можете привязывать правила фильтрации к локальному порту, что позволяет контролировать сетевые подключения к конкретным приложениям или сервисам. Например, вы можете создать правило, которое разрешит только локальным IP-адресам идти через определенный локальный порт.

WFP также поддерживает аудит событий безопасности, что позволяет вести журнал событий для определенных действий, таких как успешное или неуспешное подключение к приложению или сбой попытки подключения. С помощью фильтров WFP вы можете настроить аудит для определенных типов событий, чтобы обеспечить высокий уровень безопасности вашей сети.

В целом, WFP — это очень мощная и гибкая платформа фильтрации, которая имеет широкие возможности для контроля и управления сетевым трафиком. Рекомендуется использовать WFP в сочетании с другими средствами безопасности Windows, такими как брандмауэры, чтобы создать более надежную и безопасную среду для вашей системы.

The Windows Filtering Platform has permitted a bind to a local port

В Windows реализован механизм защиты и безопасности уровня ядра, который позволяет контролировать доступ к ресурсам с помощью WFP. Один из важных аспектов безопасности — это возможность привязки программ к локальным портам на компьютере.

Когда программа пытается связаться с локальным портом на компьютере, WFP проверяет правила безопасности, определенные в реестре и выполняет соответствующие действия.

В многих случаях пользователь может увидеть сообщение «The Windows Filtering Platform has permitted a bind to a local port» или «WFP разрешила привязку к локальному порту» в событиях журнала безопасности системы Windows. Это сообщение указывает на то, что система успешно разрешила привязку программы к локальному порту.

Разрешение привязки программы к локальному порту является важным применением фильтров WFP в области безопасности. Например, если программа должна слушать подключения на порту 25, она должна иметь разрешение на связывание с этим портом.

Для примера, можно рассмотреть сценарий работы сервера электронной почты. Сервер прослушивает подключения на порту 25 и обрабатывает входящие пакеты данных. Без разрешения на привязку к порту 25, сервер не сможет принимать подключения и обрабатывать пакеты данных.

Имеет большое значение то, что привязка к локальному порту разрешается только для конкретных программ и служб, которым требуется работа с сетью. Это обеспечивает большую гибкость и безопасность системы.

В редакторе реестра Windows (Regedit) можно настроить правила для фильтрации подключений к локальным портам. Например, если необходимо усилить безопасность и разрешить привязку только определенным программам к порту 25, можно создать правило фильтра, которое будет разрешать связывание только для указанных программ.

Для создания такого правила нужно перейти в раздел «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters» редактора реестра и создать новое значение типа DWORD с именем «EnablePortFiltering». Установив значение «1», включается фильтрация подключений к локальным портам.

После включения фильтрации подключений необходимо создать список разрешенных программ, которым будет разрешено связываться с локальным портом. Для этого в реестре нужно добавить значение типа Multi-String Value с именем «AllowedApplications» в следующем пути «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters». В поле «Значение» можно указать путь к исполняемому файлу программы или сервиса, например, «C:\Windows\System32\program.exe» или «C:\Windows\System32\service.exe».

Таким образом, фильтрация подключений к локальным портам позволяет создать дополнительные слои безопасности, где только разрешенные программы имеют доступ к определенным портам. Это очень важно для поддержания безопасности системы Windows и защиты от возможных атак или злоумышленника, который пытается подключиться к неправомерным портам.

У WFP есть возможность фильтровать каждое событие подключения к локальному порту и принимать решение в соответствии с настройками безопасности. Если фильтр WFP не разрешил привязку к порту, программа или служба не сможет установить соединение.

Важно отметить, что разрешение привязки к локальному порту имеет две важные настройки безопасности:

1. Уведомление о подключении на локальный порт

2. Очень сильное ограничение на имя службы или путь к приложению

Разрешение на привязку к локальному порту может быть включено или выключено путем изменения значения DWORD «EnablePortFiltering» в реестре.

Аудит подключения платформы фильтрации Audit Filtering Platform Connection

Аудит подключения платформы фильтрации представляет собой особый вид аудита, который позволяет отслеживать и записывать информацию о событиях подключения к сети. Это очень важная функция для обеспечения безопасности компьютеров и сетей.

Подключения Audit Filtering Platform Connection относятся к событиям, когда приложение или сервис на компьютере устанавливает соединение с другим компьютером через сетевой порт. Приложение или сервис может подключаться к другим компьютерам в локальной сети или через Интернет.

Чтобы аудировать подключения платформы фильтрации, вам необходимо включить аудит подключений в журнале безопасности Windows. Это можно сделать с помощью редактора реестра или средством административной панели.

Когда аудит подключений включен, операционная система создает события аудита для каждой установленной связи. В этих событиях указываются информация о порте, по которому подключение было выполнено, и информация о локальном и удаленном компьютере. Также сообщения аудита могут содержать дополнительную информацию о взаимодействии и обработке данных сетевым протоколом.

Аудит подключений платформы фильтрации может быть очень полезной функцией в различных сценариях безопасности. Например, вы можете использовать эту функцию, чтобы фильтровать и анализировать разрешенные и заблокированные подключения, идущие от недоверенных компьютеров. Это позволяет улучшить безопасность сети и защитить ваши системы от несанкционированного доступа или использования.

Некоторые рекомендации и советы по использованию аудита подключения платформы фильтрации:

- Включите аудит подключений для всех компьютеров в сети, включая серверы и рабочие станции. Это позволит вам получить полную информацию о событиях подключения на каждом компьютере.

- Используйте специфичные значения портов и платформ фильтрации для более точного аудита подключений. Например, вы можете настроить фильтры на конкретном порту или взаимодействии с определенной платформой.

- Анализируйте события аудита подключения с помощью специализированных инструментов или плагинов. Информация, содержащаяся в событиях аудита, может быть очень полезной для выявления подозрительной активности или нарушений безопасности.

- Уделите особое внимание подключениям с высоким значением привязки. Подключения с высоким значением привязки могут указывать на подключения с важной информацией или критическими системами.

Аудит подключения платформы фильтрации является мощным инструментом для обеспечения безопасности сети и защиты систем от несанкционированного доступа. Использование такого аудита может помочь вам обнаружить и предотвратить потенциальные угрозы и атаки.

Видео:

✅ Как ускорить компьютер/ Ускоритель компьютера/ Оптимизация компьютера/ Настройка компьютера

✅ Как ускорить компьютер/ Ускоритель компьютера/ Оптимизация компьютера/ Настройка компьютера by Interkomp 3,058,012 views 5 years ago 28 minutes