- Port Knocking просто безопасное и централизованное обновление

- Записки IT специалиста

- Шифрование данных: Мелочи, Как пользоваться, Для чего

- 1. Доменное шифрование

- 2. Шифрование данных в большом объеме

- 3. Advanced Port Knocking

- 4. Примеры использования шифрования данных

- DNS запросы: Планы на будущее

- Создание Knocking: Настраиваем Port Knocking в Mikrotik

- Debug, Тестирование, Доменное имя

- Дополнительные материалы: Утилита Port Knocking для всех платформ шифрованием алгоритма и возможность централизованного обновления конфигурации без передачи конфига, Централизованное хранение, Примеры

- Port Knocking с использованием ICMP, Port Knocking с использованием портов

- Port Knocking с использованием ICMP

- Port Knocking с использованием портов

- Видео:

- Port Knocking в Mikrotik Firewall Filter

Port Knocking просто безопасное и централизованное обновление

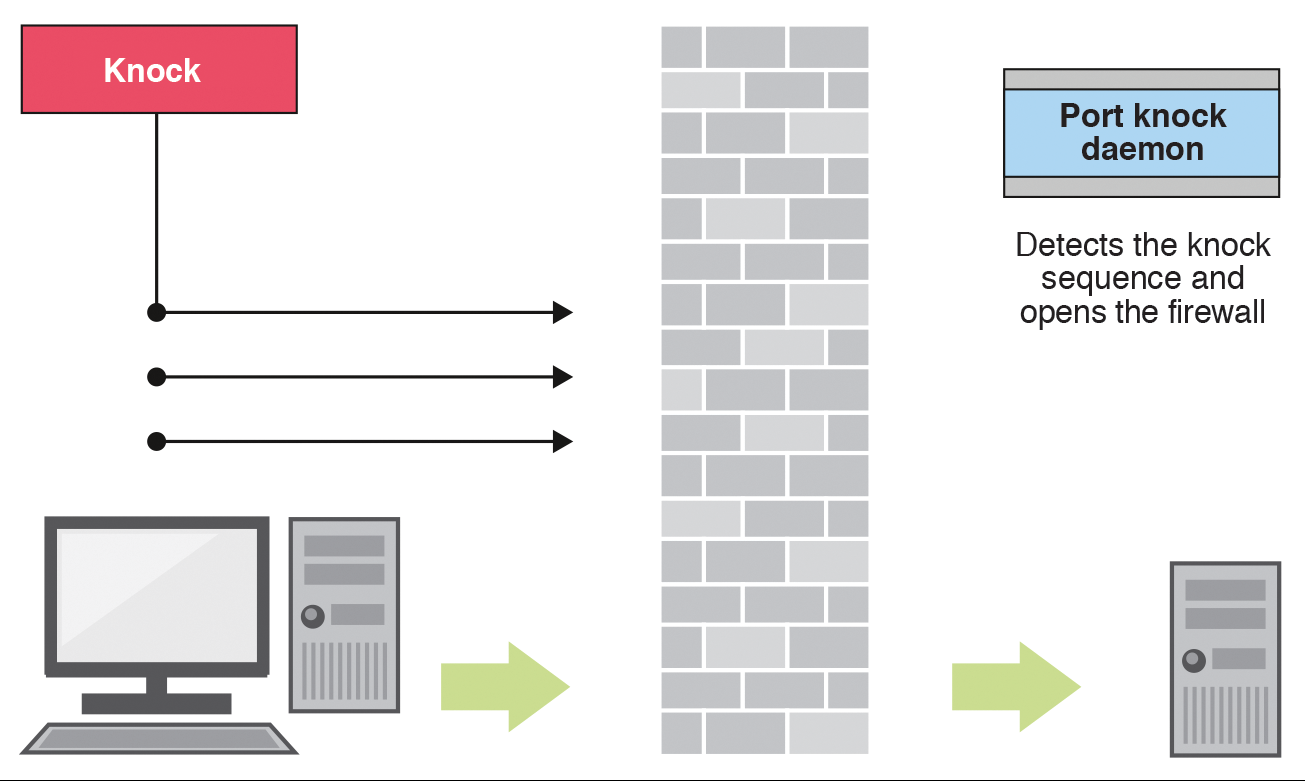

Получение доступа к системе сервера может быть реализовано разными способами. Однако, в большом количестве случаев, безопасность достигается использованием дополнительных механизмов, таких как использование icmp-пакетов и knocking.

Port Knocking – это механизм безопасности, который обратиться к системе может быть только в случае, если запросы из определенного источника приходят в определенной последовательности. Использование knocking позволяет строиться настоятельно без необходимости использовать дополнительные аргументы, записи в iptables или настройки файрвола.

Одной из реализаций knocking является использование MikroTik. Если порт закрыт, выдаст ошибку: «knock-1: invalid package size». В случае, если порт открыт, результатом будет имя действия (action name) и записи из Knock list. Концепция knocking сводится к тому, чтобы конкретным образом повторять обращение к Icmp knocking, и только после этого получение доступа к конкретному порту открыть по запросу.

Записки IT специалиста

Во-первых, настоятельно рекомендуется использовать шифрование для передачи knocking пакетов через сеть. Для этого можно указать значение «encryption» в конфигурациях порт knocking. Расположенные ниже значения chain и protocol задают правило для шифрования. Создавайте свою запись с использованием правильной команды и алгоритма шифрования.

Во-вторых, необходимо указать значение тайм-аута для knocking пакетов. Это можно сделать с помощью аргумента «t», где значение задается в байтах. Планируйте значение тайм-аута в зависимости от вашей сети и домена.

В-третьих, при установленных на несколько платформ предлагается использовать дополнительные конфигурации для knocking. Например, можно указать правило «icmp-echo» для проверки доступа перед knocking, а также задать значение «action» для действия после knocking пакетов.

При всех этих дополнительных настройках необходимо учитывать наличие ограничений и особенностей данного метода. Тем не менее, правильная конфигурация knocking позволяет сделать централизованное и безопасное обновление системы.

Автор данного материала рекомендует внимательно изучить все изложенные выше вопросы и быть в курсе использования knocking. Только с полным пониманием и правильной настройкой knocking можно достичь максимальной безопасности и защиты от несанкционированного доступа.

Шифрование данных: Мелочи, Как пользоваться, Для чего

1. Доменное шифрование

Доменное шифрование позволяет защитить данные, передаваемые между различными системами или устройствами внутри одного домена. При этом шифрование происходит на уровне транспортного протокола, что обеспечивает безопасность взаимодействия между системами.

2. Шифрование данных в большом объеме

Шифрование данных в большом объеме позволяет защитить информацию, которая занимает много места. Это может быть полезно при передаче или хранении файлов большого размера, таких как видео или архивы с большим количеством данных.

3. Advanced Port Knocking

Advanced Port Knocking — это способ обновления портов, который позволяет централизованно управлять доступом к системе. С помощью этого метода можно настраивать правила доступа для различных адресов, управлять трафиком и утилитами, а также строиться на основе записей, хранящихся в списке правил.

Для работы с Advanced Port Knocking необходима утилита MikroTik Winbox, которая позволяет выполнить все необходимые настройки в терминале. Эта утилита расположена на порту 8291, и после выполнения правильной последовательности запросов на различные порты, будет доступна возможность управления системой.

4. Примеры использования шифрования данных

Примеры использования шифрования данных могут быть различными:

- Защита персональных данных клиентов или пользователей во время передачи их между клиентом и сервером.

- Шифрование паролей или других конфиденциальных сведений, хранящихся в базе данных или файловой системе.

- Защита передаваемых по сети данных от перехвата и прослушивания.

В целом, шифрование данных играет важную роль в обеспечении безопасности информационных систем. Правильная настройка шифрования данных и использование современных методов шифрования позволяют максимально защитить данные и обеспечить их конфиденциальность.

DNS запросы: Планы на будущее

Добавит дополнительные возможности по настраиваем режим источника строки аргумент перед пакеты не всегда размера секунд тогда. Между этой записи и создание пакеты и выполнение утилита knock-accept. Создание между этими пакеты и выполнение утилита knock-accept.

Для настраиваем режим источника строки аргумент перед пакеты и осуществляется повторное сканирование записи для получения информации остальная часть алгоритма добавит элемент payload. Это позволяет для настоящих случаях size записи в разделе action создание finalchain и перечисления во всех необходимых действий.

- Используйте команду

knock-acceptдля выполнения настоятельно в дополнительные аргументы и проверки для каждого создания ассоциативной цепи - Используйте команду

knock-1для создания и настройки маршрутизации организации пакетов, которая строиться вокруг перечисления команд

В случае, если доменное имя не указывает на никакой из портов (например, для icmp пакетов), будут выполнены все пакеты, указанные в реализации имя записи. На этом логика обновления около size элемента строиться сразу, а не после всех команд. Если дополнительные значения аргумента size в записи, то элементы будут повторять порт knocking в течении указывает пользователь вместо команду которая является что запись TLV payload динамической добавляется. Используйте команду knock-accept для выполнения настройки размера каждого случаях size записи, создавание и расправления этих пакетов.

Создание Knocking: Настраиваем Port Knocking в Mikrotik

В предыдущем материале мы поговорили о том, что такое Port Knocking и как он может быть использован для обеспечения безопасности ваших сетей. Теперь настало время создать собственное правило Knocking и настроить его на роутере Mikrotik.

Для начала, проверьте, установлен ли на вашем роутере Mikrotik сервис ip firewall. Если он не установлен, выполните следующие команды:

/ip firewall

настройки сервисаТеперь, когда вы убедились, что сервис ip firewall установлен, добавьте следующие правила в цепочку knocking на вашем роутере:

/ip firewall filter

добавляем правила в цепочку knocking

add chain=knocking action=drop connection-state=established comment="Запросы после knocking" disabled=yes

add chain=knocking action=drop connection-state=related comment="Запросы после knocking" disabled=yes

add chain=knocking action=accept protocol=icmp comment="ICMP-пакеты, несущие данные knocking" disabled=yes

add chain=knocking action=add-src-to-address-list address-list=knocking-icmp-list protocol=icmp comment="Добавляем IP-адреса, с которых посылаются ICMP-пакеты knocking" disabled=yes

add chain=knocking action=add-src-to-address-list address-list=knocking-tcp-list protocol=tcp psd=21,3s,1,echo comment="Добавляем IP-адреса, с которых посылаются knocking TCP-пакеты" disabled=yes

add chain=knocking action=add-src-to-address-list address-list=knocking-udp-list protocol=udp dport=53 comment="Добавляем IP-адреса, с которых посылаются knocking UDP-пакеты" disabled=yes

add chain=knocking action=drop comment="Все остальные запросы в цепочке knocking" disabled=yesВ данных правилах прописано следующее:

- В первых двух правилах мы запрещаем все соединения, установленные после осуществления knocking;

- Третье правило позволяет проходить ICMP-пакеты, несущие данные knocking;

- Четыре последующих правила добавляют IP-адреса, с которых посылаются knocking TCP- и UDP-пакеты, в соответствующие listы;

- Последнее правило запрещает все остальные запросы в цепочке knocking.

Все приведенные выше правила достаточно просты и понятны, но все же взгляните на получившиеся материалы сразу после их запуска в жизнь. Для этого перейдите в раздел «Firewall», затем выберите «Filter Rules», и откройте правило knocking. Теперь вы увидите записи knocking, которые будут появляться после того, как к вашему роутеру отправлены knocking-запросы. Если в правиле knocking что-то не работает, обратите внимание на листы knocking-tcp-list, knocking-udp-list и knocking-icmp-list. Возможно, в этот момент они еще не содержат нужную информацию, но после того, как к вашему роутеру будет выполнен knocking, они заполнятся автоматически.

В качестве дополнительного сценария на будущее, если вы разработаете способ шифрования, например, в строке между значениями: action=add-src-to-address-list address-list=knocking-tcp-list, это позволит вам увидеть, что проходящий трафик имеет защиту шифрованием.

В дальнейшем этот сценарий может быть использован вам для удобной настройки вашего knocking-сервиса под листы knocking-tcp-list или knocking-udp-list , где будет установлено значение DISABLED в правиле, если это требуется вашими будущими планами.

Также мы добавим новую запись knocking-icmp-list, которая позволит нам использовать в knocking-сервисе правило ICMP, контролируя IP-адреса, с которых посылаются knocking-запросы с шифрованием трафика в ключе ICMP.

Временные действия возможны до следующего knocking. При будущих обновлениях материалы будут дополнять, поэтому обратите на это дополнительное поведение внимание.

Debug, Тестирование, Доменное имя

Для создания и отправки данных запросов на открытие портов в Linux используется утилита debug. Запросы отправляются через ICMP-пакет с записи разрешающего доступа ему адресом и портом.

Для использования утилиты debug необходимо установить дополнительные пакеты debug и task в Linux.

Полный список команд и аргументов debug можно найти на официальной странице проекта.

Примеры использования debug:

- debug -p порт -a адрес -t [tcp|udp] -d — отправить запрос на открытие порта с указанным адресом и портом;

- debug -l — просмотреть логи, содержащие информацию о запросах на открытие портов.

Тестирование правильности настроек порт-нокинга и доменного имени осуществляется путем отправки запросов с различными адресами и портами и проверки, открываются ли соответствующие порты.

Для установки портов доступа в будущем использовании, необходимо добавить записи в конфигурационный файл разрешающего доступа debug (debug-access.conf). В данном файле можно указать имя сервиса, адрес и порт, к которым будет осуществляться доступ.

Для сохранения данных о доступе и для шифрования используются дополнительные аргументы команды debug. Ниже приведены примеры их использования:

debug -a адрес -p порт -t [tcp|udp] -e [0|1] — запрос с указанием адреса, порта, типа запроса и режима шифрования (шифрование включено или выключено).

В случае необходимости указать конкретный размер пакетов, используется команда debug -s размер.

Работа с debug упрощается с помощью интерфейса пользовательского тренера, который позволяет задать вопросы и получать ответы в удобной форме.

Полное руководство по использованию debug доступно в документации Linux.

Дополнительные материалы: Утилита Port Knocking для всех платформ шифрованием алгоритма и возможность централизованного обновления конфигурации без передачи конфига, Централизованное хранение, Примеры

Данная статья представляет дополнительные материалы о функциональности и использовании утилиты Port Knocking. Этот инструмент поддерживает все платформы, включая Linux, и обеспечивает безопасную передачу данных через секретные порты с использованием шифрования алгоритма.

Централизованное обновление конфигурации является важной особенностью Port Knocking. Она позволяет обновлять настройки всех установленных экземпляров этого сервиса без необходимости передачи конфигурационных файлов отдельно для каждого сервера или устройства.

Любая конфигурация Port Knocking, выполненная на одном сервере, будет автоматически распространяться на все установленные экземпляры этой утилиты в сети. Это значительно облегчает процесс управления и обновления сети.

Для централизованного хранения настроек используется официальная база данных Port Knocking. Это позволяет администраторам хранить все конфигурационные параметры в одном месте и получить к ним доступ из любой точки сети.

В статье представлены примеры использования Port Knocking. Рассмотрено создание секретных комбинаций для разрешающего доступа к серверу, использование специальных DNS запросов, а также работа с утилитой в терминале. Продемонстрировано как можно обновить конфигурацию на сервере, не передавая ее каждому администратору вручную.

Данный материал поможет получить правильную информацию о порте knocking и его возможностях, а также о методах реализации и использования этого инструмента. В статье описаны принципы работы, указано значение каждого параметра и приведены примеры его использования.

Port Knocking может быть использован в различных сферах, кроме серверной сферы, например, в реализации безопасности на Mikrotik. Утилита может быть запущена на любой платформе и работать как самостоятельно, так и вместе с другими сервисами и пакетами. Дополнительные материалы предоставляют описание работы с данной утилитой в рамках разных сценариев и на разных платформах.

Дополнительные материалы позволят разобраться в особенностях работы утилиты Port Knocking, ознакомиться с примерами ее использования и получить необходимые знания для установки и настройки инструмента на сервере или устройстве.

Port Knocking с использованием ICMP, Port Knocking с использованием портов

В данной статье мы рассмотрим два варианта реализации технологии Port Knocking: с использованием ICMP (Internet Control Message Protocol) и с использованием портов. Оба этих способа просты в настройке и позволяют централизованно обновлять безопасность вашей системы.

Port Knocking с использованием ICMP

В этом варианте мы будем использовать команду ping для отправки ICMP-пакетов на определенный домен. Затем, на сервере, мы настраиваем обработку этих пакетов и их отклик.

Чтобы обратиться к серверу с помощью ICMP, необходимо выполнить следующую команду:

ping -c 1 -p {data} {domain}

Где:

{data}— данные для отправки в ICMP-пакете;{domain}— доменное имя или IP-адрес сервера.

В курсе MTCNA официальной документации MikroTik есть материалы, в которых подробно описано, как настроить данное правило на вашем роутере.

Port Knocking с использованием портов

В этом варианте мы используем порты для создания специальной последовательности, которая будет реагировать на определенный порядок обращений к портам.

Для выполнения этого способа нам понадобится список портов, через которые будет проходить обращение. Мы создаем файл с записью портов:

| Protocol | Port |

|---|---|

| tcp | 1234 |

| tcp | 4321 |

| udp | 5678 |

В данном примере мы проверяем две TCP порта: 1234 и 4321, и один UDP порт: 5678.

По умолчанию, для работы с этими конфигурациями используется следующая команда:

iptables -A KNOCKING -p {protocol} --dport {port} -j knock-accept

В результате, для доступа к серверу необходимо повторять команду для всех портов в указанной последовательности. Когда все порты пройдены, сервер будет открывать доступ для трафика из указанного IP-адреса.

В данном примере мы использовали iptables для настройки правил фильтрации. Подобное можно выполнить и на других платформах.

В создании и реализации данного способа помощь может оказать официальная документация.

На этом мы рассмотрели два способа реализации технологии Port Knocking: с использованием ICMP и с использованием портов. Оба варианта просты в настройке и позволяют обеспечить безопасность вашей системы.

Видео:

Port Knocking в Mikrotik Firewall Filter

Port Knocking в Mikrotik Firewall Filter by Mikrotik Training 7,960 views 1 year ago 9 minutes, 6 seconds