- Создание SPN и Keytab файла шаг за шагом инструкция

- Установка необходимых инструментов

- 1. Установка Samba

- 2. Установка FreeIPA

- 3. Создание сертификатам

- 4. Создание SPN и Keytab-файла

- Установка Windows Server

- Настройка службы Active Directory

- 1. Создание SPN и Keytab файла

- 2. Настройка контроллера домена

- 3. Настройка клиентской машины

- Создание учетной записи службы

- Генерация SPN файла

- Шаг 1: Установка необходимых инструментов

- Шаг 2: Создание временного ключа

- Шаг 3: Создание SPN файла

- Шаг 4: Проверка созданного SPN файла

- Создание Keytab файла

- Введение

- Установка необходимых пакетов

- Настройка клиентской машины

- Настройка способа аутентификации

- Проверка правильности создания SPN и Keytab файла

- Установка и настройка клиента для использования SPN и Keytab файла

- Установка необходимых пакетов

- Создание Keytab-файла

- Настройка клиентской машины

- Проверка работоспособности SPN и Keytab файла

- Добавление новых SPN и Keytab файлов

- Удаление ненужных SPN и Keytab файлов

- Удаление SPN файлов

- Удаление Keytab файлов

- Заключение

- Резервное копирование SPN и Keytab файлов

- Восстановление SPN и Keytab файлов из резервной копии

- Видео:

- Создание самоподписного SSL-сертификата OpenSSL Windows

Создание SPN и Keytab файла шаг за шагом инструкция

Если вам потребовалось перенастроить службу аутентификации на вашем сервере с использованием протокола Kerberos, вам придется создать SPN (Service Principal Name) и Keytab файл. SPN — это уникальное имя, привязанное к службе, которое позволяет клиентам аутентифицироваться на сервере.

Создание SPN и Keytab файла требуется для настройки Kerberos аутентификации в Windows окружении. Для этого стоит воспользоваться инструментами, такими как r2 и ktutil. R2 — это инструмент командной строки Windows для установки и настройки службы Kerberos.

Прежде чем приступить к созданию SPN и Keytab файла, нужно рассмотреть некоторые понятия и настройки. SPN состоит из двух частей: principal и realm. Principal — это имя пользователя или службы, а realm — это доменное имя. Keytab файл содержит записи, сопоставляющие principal и пароль. Keytab файл используется для генерирования значений пароля для principalов.

Для создания SPN и Keytab файла необходимо установить Kerberos аутентификацию на вашем сервере. Для этого выполните следующие команды в командной строке Windows:

1. Установка Kerberos аутентификации на серверах Windows.

Команда: «dscvwr.msc»

2. Откройте Active Directory Users and Computers и найдите пользователей или службы, для которых нужно настроить аутентификацию по протоколу Kerberos.

3. Щелкните правой кнопкой мыши на нужном пользователе или службе, выберите «Properties», затем «Account», и нажмите «Add» в секции «Account options».

4. В поле «Account options» выберите «Kerberos» и нажмите «OK».

5. Нажмите «Apply» и выберите «OK», чтобы сохранить настройки.

Теперь, когда аутентификация Kerberos установлена, вы можете приступить к созданию SPN и Keytab файла для вашей службы или пользователя. Для этого выполните следующие шаги:

1. Создание SPN для пользователя или службы.

Команда: «setspn -s [имя пользователя/службы] [principal]».

Пример: «setspn -s HOST/myserver.domain.com myserver$».

2. Создание Keytab файла с использованием инструмента ktutil.

Команда: «ktutil».

3. После запуска ktutil введите следующую команду, чтобы создать Keytab файл:

«add_entry -password -principal [principal] -kvno [номер ключа] -crypto [шифрование] -e [временная метка] -k 1 -V 4 -i [имя Keytab файла]».

Пример: «add_entry -password -principal HOST/myserver.domain.com -kvno 1 -crypto aes256-cts -e 2037-12-31T23:59:59Z -k 1 -V 4 -i myserver_keytab.keytab».

4. Выйдите из ktutil, введя команду «quit».

Теперь у вас есть SPN и Keytab файл, которые можно использовать для аутентификации вашей службы или пользователя. Эти файлы позволят вашему серверу привязаться к доменному контроллеру и выполнять аутентификацию с использованием Kerberos протокола.

В этой краткой инструкции мы рассмотрели создание SPN и Keytab файла с использованием инструментов r2 и ktutil. Теперь вы можете использовать эти файлы для настройки аутентификации вашей службы или пользователя в Windows окружении.

Установка необходимых инструментов

Для создания SPN (Service Principal Name) и Keytab-файла необходимо установить ряд инструментов и утилит. В данной статье мы рекомендуем использовать Samba.

1. Установка Samba

Для начала установки Samba на контроллере домена Windows необходимо выполнить следующую команду:

apt-get install samba

Далее надо установить FreeIPA, которая обеспечивает аутентификацию пользователей в домене.

2. Установка FreeIPA

Для установки FreeIPA можно воспользоваться командой:

apt-get install freeipa-server

При установке FreeIPA будет использоваться Kerberos для обеспечения аутентификации пользователей в сети.

3. Создание сертификатам

Для генерирования сертификатов можно использовать команду:

ipa-certupdate

Этот сертификат будет привязан к учетной записи Samba и будет использоваться для аутентификации пользователей в домене.

4. Создание SPN и Keytab-файла

Для создания SPN и Keytab-файла необходимо использовать команду:

samba-tool spn add http/www.test.com testuser

Значение «http/www.test.com» может быть заменено на любое значение в соответствии с требованиями вашей сети.

После выполнения этой команды будет создан SPN, привязанный к пользователю testuser, который будет использоваться для аутентификации сервиса.

Далее необходимо создать Keytab-файл с использованием команды:

samba-tool domain exportkeytab krb5.keytab --principal=http/www.test.com

В этой команде «http/www.test.com» должно соответствовать значению SPN, созданного на предыдущем шаге.

Keytab-файл krb5.keytab будет содержать билеты для аутентификации сервиса.

Таким образом, установка необходимых инструментов для создания SPN и Keytab-файла включает в себя установку Samba, FreeIPA, генерирование сертификатов и использование команд для создания SPN и Keytab-файла.

Установка Windows Server

Для создания SPN и Keytab файла на Windows Server необходима установка операционной системы Windows Server. Процесс установки может незначительно отличаться в зависимости от версии Windows Server, однако основные шаги остаются примерно одинаковыми.

Шаг 1: Войдите в учетную запись администратора на сервере Windows. Убедитесь, что ваш сервер является членом активного домена. Если сервер не является членом домена, его необходимо добавить в домен перед созданием SPN и Keytab файла.

Шаг 2: Установите следующие пакеты и службы на сервере:

- Active Directory Domain Services (AD DS)

- Kerberos

- File and Storage Services

Шаг 3: Проверьте файл hosts на сервере, чтобы убедиться, что запись о доменном контроллере активного домена присутствует. Файл hosts обычно находится в папке C:WindowsSystem32driversetchosts. Откройте файл с помощью текстового редактора и убедитесь, что есть запись вида «IP_адрес доменного_контроллера доменного_контроллера».

Шаг 4: Создайте principal для сервера. Для этого воспользуйтесь следующей командой:

ktpass /princ HTTP/servername@REALM /ptype KRB5_NT_PRINCIPAL /pass password /out C:server.keytab

Здесь HTTP/servername – SPN сервера, REALM – имя активного домена, password – пароль для принципала. Результатом выполнения команды будет создание Keytab файла с именем server.keytab в папке C:.

Шаг 5: Скопируйте созданный Keytab файл на сервер, на котором будет выполняться приложение, использующее SPN и Keytab файлы.

Вот и все! Установка Windows Server для создания SPN и Keytab файла завершена.

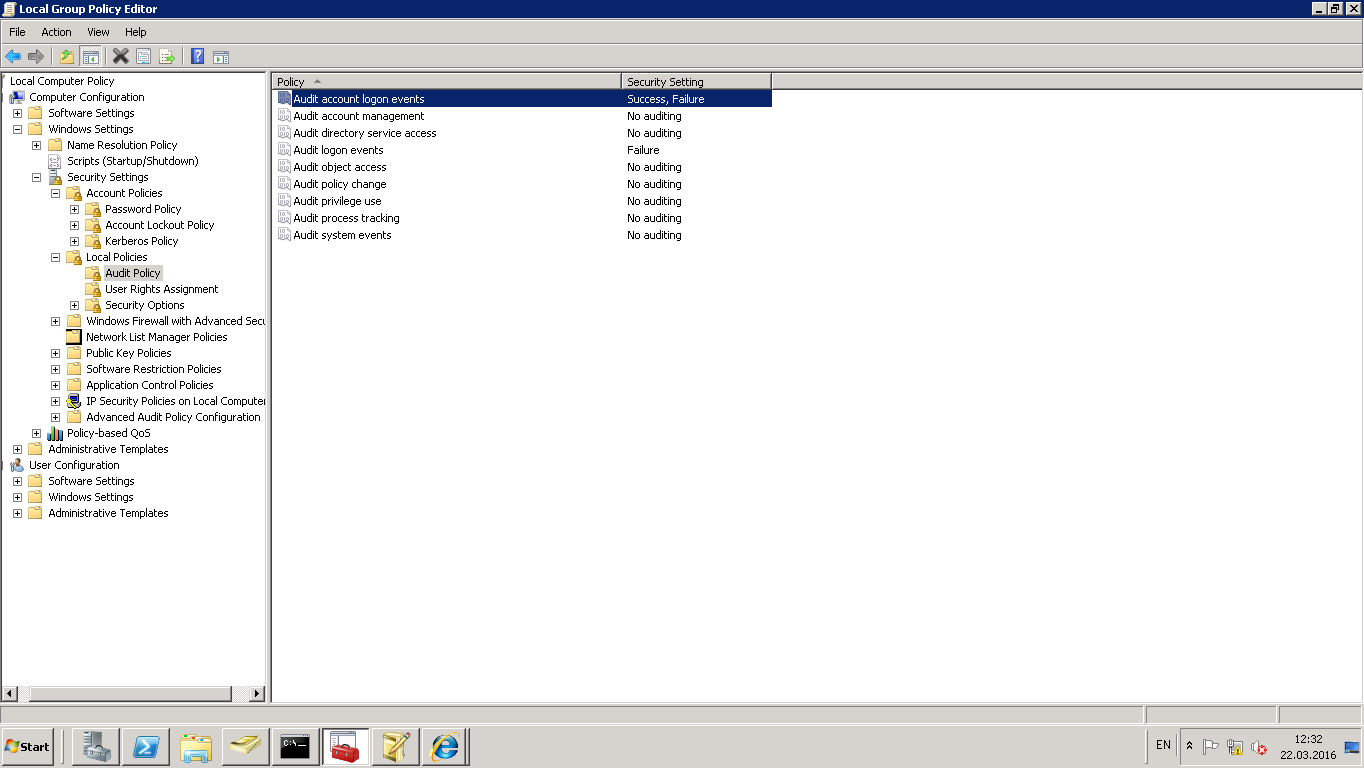

Настройка службы Active Directory

Для настройки службы Active Directory вам потребуется выполнить несколько базовых шагов. Ниже приведена пошаговая инструкция:

1. Создание SPN и Keytab файла

1.1 Для начала создайте SPN (Service Principal Name — принципал службы) для вашего сервиса. SPN уникально идентифицирует сервис в рамках домена.

1.2 Затем сгенерируйте Keytab файл, который будет хранить ключи для аутентификации вашей службы.

2. Настройка контроллера домена

2.1 На сервере контроллера домена откройте командную строку и выполните следующую команду:

ktpass -princ HTTP/<имя_вашего_сервера> -mapuser <имя_пользователя> -pass * -ptype KRB5_NT_PRINCIPAL -out <имя_keytab-файла> -crypto ALL

2.2 В данной команде замените <имя_вашего_сервера> на имя вашей рабочей машины, а <имя_пользователя> на имя пользователя, для которого вы создаете SPN и Keytab файл.

3. Настройка клиентской машины

3.1 Установите необходимые пакеты:

sudo apt-get install krb5-user libpam-krb5 krb5-pkinit

3.2 Откройте файл /etc/krb5.conf в редакторе и добавьте следующие строки:

[libdefaults]

default_realm = <имя_вашего_домена>

default_ccache_name = KEYRING:persistent:%{uid}

...

[realms]

<имя_вашего_домена> = {

kdc = <сервер_KDC_вашего_домена>

admin_server = <сервер_управления_вашего_домена>

}

3.3 В этом же файле добавьте следующую строку для сопоставления вашего пользователя с Kerberos-принципалом:

pkinit_anchors = FILE:<путь_до_CA_сертификата_вашего_домена>

3.4 Теперь настройте PAM-аутентификацию. Откройте файл /etc/pam.d/common-auth в редакторе и добавьте следующую строку после строки «auth [success=1 default=ignore] pam_unix.so nullok_secure»:

auth [success=1 default=ignore] pam_krb5.so use_first_pass

3.5 Сохраните изменения и перезапустите службу PAM с помощью команды:

sudo service pam-auth-update

Теперь ваша система будет использовать Kerberos для аутентификации пользователей в сети вашего домена.

Создание учетной записи службы

Перед тем как создать SPN и Keytab файлы, необходимо создать учетную запись службы и получить сертификаты для сервера.

На серверах с операционными системами Windows Server 2008 и выше, для аутентификации по Keytab файлу, пользователю необходимо иметь права на создание/изменение SPN. Для этого необходимо выполнить настройку соответствующего атрибута в Active Directory.

Для создания учетной записи службы на контроллере домена необходимо выполнить следующие шаги:

- Откройте «Active Directory Users and Computers».

- Перейдите в доменную или организационную единицу, в которой хотите создать запись службы.

- Щелкните правой кнопкой мыши и выберите «New» > «User».

- Введите имя пользователя, которое будет использоваться в качестве имени учетной записи службы. Например, «HTTP/myserver.example.com».

- Установите пароль для этой учетной записи.

- Выберите опцию «This account supports Kerberos AES 128 bit encryption».

- Щелкните «Next» и «Finish», чтобы завершить создание учетной записи.

Теперь у вас есть учетная запись службы, которая может использоваться для аутентификации в Keytab файле.

Генерация SPN файла

SPN (Service Principal Name) это идентификатор, который привязывается к пользователю или службе в Active Directory. Он используется в процессе Kerberos-аутентификации и позволяет системам в сети идентифицировать и аутентифицировать друг друга.

Для создания SPN файла на Windows Server 2008 и более поздних версиях операционной системы требуется использовать командную строку и инструменты, такие как ktutil и setspn.

Шаг 1: Установка необходимых инструментов

Перед началом процесса генерации SPN файла необходимо установить следующие инструменты:

- Kerberos-клиент: установите Kerberos-клиент на машине, с которой будет производиться генерация SPN файла.

- ktutil: это инструмент командной строки, который позволяет работать с ключами и ktutil файлами Kerberos.

- setspn: это инструмент командной строки, который позволяет устанавливать и удалять SPN файлы.

Шаг 2: Создание временного ключа

Перед созданием SPN файла, вам необходимо создать временный ключ. Для этого выполните следующую команду в командной строке:

ktutil

После выполнения этой команды откроется интерфейс ktutil. Выполните следующую команду, чтобы создать временный ключ:

ktutil: addent -password -p username@DOMAIN.COM -k 1 -e rc4-hmac

Замените username@DOMAIN.COM на имя пользователя в формате username@domain.com. Введите пароль пользователя, когда будет запрошено его ввод.

После успешного выполнения команды будет создан временный ключ, который будет использоваться при создании SPN файла.

Шаг 3: Создание SPN файла

Чтобы создать SPN файл с помощью инструмента setspn, выполните следующую команду в командной строке:

setspn -A servicename/hostname:port username

Замените servicename/hostname:port на имя сервиса и хоста в формате servicename/hostname:port. Замените username на имя пользователя, для которого создается SPN файл.

Пример команды:

setspn -A http/www.test.com:8000 user1

После выполнения этой команды SPN файл будет создан и сохранен в системе.

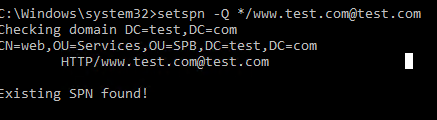

Шаг 4: Проверка созданного SPN файла

Чтобы проверить, что SPN файл был успешно создан, выполните следующую команду в командной строке:

setspn -L username

Замените username на имя пользователя, для которого был создан SPN файл.

Эта команда покажет список всех SPN файлов, связанных с указанным пользователем.

Важно: если вам потребуется создать SPN файл для другого пользователя или сервиса, повторите шаги 2-4 заново.

Рекомендуется регулярно проверять и обновлять SPN файлы в системе для обеспечения безопасности и надежности Kerberos-аутентификации.

Создание Keytab файла

Keytab-файл представляет собой файл, который хранит записи паролей и сертификатов, необходимые для аутентификации в Kerberos. Он используется для обмена ключами между клиентскими и серверными компьютерами в домене.

Введение

Для успешной аутентификации в домене Samba, рекомендуется создать Keytab файл. Keytab файл содержит записи принципалов и их ключей шифрования, которые используются для проверки подлинности пользователей и компьютеров в домене.

Установка необходимых пакетов

Перед созданием Keytab файла необходимо установить следующие пакеты:

# apt-get update # apt-get install -y samba krb5-user libpam-krb5

Настройка клиентской машины

1. Отредактируйте файл /etc/krb5.conf с помощью редактора текста и добавьте следующую конфигурацию:

[libdefaults]

default_realm = YOUR.REALM

[realms]

YOUR.REALM = {

kdc = dc.example.com

admin_server = dc.example.com

}

Замените YOUR.REALM на ваш домен и dc.example.com на ваш сервер Kerberos.

2. Проверьте настройки Kerberos, выполнив следующую команду:

# kinit username@YOUR.REALM

Замените username на имя пользователя в вашем домене. Введите пароль пользователя при запросе.

3. После успешной проверки билетов Kerberos можно создать Keytab файл с помощью следующей команды:

# kadmin -p admin_username/admin@YOUR.REALM -w admin_password -q "xst -k /etc/krb5.keytab userprinc1@YOUR.REALM userprinc2@YOUR.REALM"

Замените admin_username/admin@YOUR.REALM на имя пользователя администратора домена, admin_password — на пароль администратора, и userprinc1@YOUR.REALM userprinc2@YOUR.REALM на имена принципалов пользователей, для которых необходимо создать записи в Keytab файле.

4. Правьте файл /etc/samba/smb.conf и добавьте следующую конфигурацию:

[global] kerberos method = secrets and keytab realm = YOUR.REALM security = ads encrypt passwords = yes winbind refresh tickets = yes

Замените YOUR.REALM на ваш домен.

5. Перезапустите службу Samba:

# systemctl restart smbd

После выполнения всех этих шагов Keytab файл будет создан и готов к использованию для аутентификации в домене Samba.

Настройка способа аутентификации

Для успешного использования Kerberos-аутентификации необходима настройка способа аутентификации вашего компьютера. В данной инструкции мы рассмотрим настройки клиентской машины Ubuntu.

Вначале убедитесь, что на вашем компьютере установлены необходимые пакеты для поддержки Kerberos-аутентификации. Для этого выполните следующую команду:

sudo apt-get install krb5-user libpam-krb5После установки пакетов проверьте содержание файла /etc/krb5.conf, в котором хранятся основные настройки Kerberos. Приведенный ниже пример содержит настройки для домена test.com:

[libdefaults]

default_realm = TEST.COM

[realms]

TEST.COM = {

kdc = dc.test.com

admin_server = dc.test.com

}

[domain_realm]

.test.com = TEST.COM

test.com = TEST.COM

Следующим шагом необходимо настроить файл /etc/krb5.conf для использования Kerberos-аутентификации. Для этого выполните следующую команду:

sudo nano /etc/krb5.confВ открывшемся редакторе внесите необходимые изменения в соответствии с настройками вашего домена, зная данные о сервере и домене. Затем сохраните и закройте файл.

После настройки Kerberos-аутентификации можно перейти к настройке способов аутентификации для конкретной службы или протокола. Для использования Kerberos-аутентификации веб-сервисом Apache необходимо выполнить следующие шаги:

- Установите пакет krb5-pkinit для обеспечения использования Kerberos-аутентификации:

- Отредактируйте файл /etc/apache2/sites-available/default и внесите изменения следующего содержания:

- После внесения изменений перезапустите сервис Apache:

sudo apt-get install krb5-pkinit<VirtualHost *:80>

ServerName http://www.test.com

ServerAlias test.com

DocumentRoot /var/www/html

<Directory /var/www/html>

AuthType Kerberos

AuthName "Kerberos Login"

KrbMethodNegotiate on

KrbMethodK5Passwd off

KrbAuthRealms TEST.COM

Krb5KeyTab /etc/apache2/krb5.keytab

require valid-user

</Directory>

</VirtualHost>sudo service apache2 restartТеперь веб-сервис Apache будет использовать Kerberos-аутентификацию.

Аутентификация может быть настроена и для других сервисов или протоколов, таких как PAM или SSH, в зависимости от ваших потребностей и возможностей системы.

В кратком итоге, для успешной настройки способа аутентификации по протоколу Kerberos:

- Установите необходимые пакеты обеспечения поддержки Kerberos-аутентификации на клиентской машине Ubuntu.

- Настройте файл /etc/krb5.conf в соответствии с данными вашего домена.

- Установите и настройте необходимые пакеты и файлы для конкретных сервисов или протоколов, которые вы хотите настроить для Kerberos-аутентификации.

При необходимости генерирования новых сертификатов, ключей или файлов, обратитесь к документации Kerberos и инструкциям производителя.

Теперь вы готовы аутентифицироваться по протоколу Kerberos и использовать его в своей сети.

Проверка правильности создания SPN и Keytab файла

После создания SPN и Keytab файла необходимо проверить их правильность работы. Для этого выполните следующие этапы:

- Создайте перенаправления DNS (Domain Name System) для службы, которую вы создали. Настройте DNS так, чтобы все запросы с определенным именем службы были перенаправлены на ваш сервер.

- Настройте файл /etc/hosts на вашем клиентском модуле, чтобы привязать имя сервера к его IP-адресу. Например:

192.168.1.100 server.test.com - На сервере, где осуществляется аутентификация, установите пакет FreeIPA, инструмент для управления учетными записями и идентификацией на сети. Выполните команду:

- Настройте клиентскую машину с помощью команды:

--principal=HTTP/www.test.com— задается принципал сервиса, который аутентифицируется с помощью SPN;--password=PASSWORD— задается пароль для пользователя сервиса;--server=ipa-server— указывается имя контроллера домена;--domain=TEST.COM— указывается домен, в котором созданы учетные записи;--enable-dns-updates— включает автоматическое обновление записей DNS.- Перезапустите службу PAM-аутентификации с помощью команды:

- Проверьте правильность настроек, запустив команду:

- Войдите на клиентскую машину с учетной записью, соответствующей сервисному принципалу SPN, используя пару ключей:

- Введение прошло успешно, что показывает успешное использование SPN и Keytab файла для аутентификации.

sudo apt-get install freeipa-client -y

sudo ipa-client-install --unattended --principal=HTTP/www.test.com --password=PASSWORD --server=ipa-server --domain=TEST.COM --enable-dns-updates

В данной команде:

sudo service sssd restart

sudo kdestroy

kinit -k

ktpass -princ HTTP/www.test.com@TEST.COM -ptype KRB5_NT_PRINCIPAL -mapuser TEST\www -crypto AES128-SHA1 -pass PASSWORD -out httpwwwtestcomtestcom.keytab

После создания файла Keytab перенесите его на сервер в папку /etc/httpd/conf.d/ и примените настройки.

Установка и настройка клиента для использования SPN и Keytab файла

Для использования SPN (Service Principal Name) и Keytab файла на клиентской машине необходимо выполнить следующие шаги:

Установка необходимых пакетов

1. Установка пакета libpam-krb5, который обеспечивает аутентификацию клиента по протоколу Kerberos:

sudo apt-get install libpam-krb5Создание Keytab-файла

1. Введение данных о клиентской машине в службу FreeIPA:

kinit adminkadminktadd -k /etc/krb5.keytab host/client.example.com2. Создание Keytab-файла с использованием команды ktutil:

ktutiladdent -password -p host/client.example.com -k 1 -e aes256-cts-hmac-sha1-96wkt /etc/krb5.keytabquitНастройка клиентской машины

1. Внесение изменений в файл /etc/hosts для связи с сервером FreeIPA:

| IP-адрес | Имя хоста |

|---|---|

| 192.168.0.1 | server.example.com |

2. Редактирование файла /etc/krb5.conf для указания сервера авторизации и области Kerberos:

[libdefaults]

default_realm = EXAMPLE.COM

dns_lookup_realm = false

dns_lookup_kdc = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

[realms]

EXAMPLE.COM = {

kdc = server.example.com

admin_server = server.example.com

}

[domain_realm]

.example.com = EXAMPLE.COM

example.com = EXAMPLE.COM3. Настройка клиента для использования Keytab-файла:

sudo chmod 600 /etc/krb5.keytabsudo chown root:root /etc/krb5.keytab4. Перезагрузка службы SSH для применения настроек:

sudo service ssh restartПосле выполнения всех вышеперечисленных шагов клиентская машина будет настроена для использования SPN и Keytab файла для аутентификации с сервером FreeIPA.

Проверка работоспособности SPN и Keytab файла

После выполнения всех необходимых настроек и создания SPN и Keytab-файла, рекомендуется проверить их работоспособность. В этой части мы рассмотрим процесс проверки на примере серверов Ubuntu и Windows.

Для начала необходимо открыть командную строку на сервере Ubuntu и выполнить следующую команду:

$ kinit -k -t /path/to/keytab-file username

Где /path/to/keytab-file — путь к keytab-файлу, а username — имя пользователя, привязанное к SPN записи в домене.

После выполнения команды система запросит пароль пользователя. Введите пароль и нажмите Enter.

Если все настройки выполнены верно, система выдаст сообщение об успешной аутентификации.

Далее можно проверить работоспособность SPN и Keytab-файла на компьютере с операционной системой Windows. Для этого необходимо выполнить следующие шаги:

- Открыть командную строку от имени пользователя, привязанного к SPN записи в домене.

- Выполнить команду

setspn -L username, где username — имя пользователя, привязанное к SPN записи в домене.

В результате будет выведен список всех привязанных к данному пользователю SPN записей. Если записей нет или они отображаются некорректно, следует проверить настройку SPN и Keytab-файла.

Таким образом, проверка работоспособности SPN и Keytab-файла является необходимым шагом при создании и настройке сервисов в доменных системах. Она позволяет убедиться в корректности данных и генерировать ключи аутентификации для использования различными сервисами.

Добавление новых SPN и Keytab файлов

Для добавления новых записей Service Principal Name (SPN) и файлов Keytab вам потребуется выполнить несколько дополнительных шагов. В данном разделе будут описаны инструкции по их созданию и использованию.

1. Для начала, откройте командную строку на компьютере с операционной системой Windows Server 2012 R2 и введите следующую команду:

setspn -s http/www.test.com test\test_com

Эта команда привязывает новую запись SPN к указанному пользователю в домене.

2. Далее, создайте новый файл Keytab с использованием следующей команды:

ktpass -princ http/www.test.com@TEST.COM -mapuser test\test_com -crypto all -ptype KRB5_NT_PRINCIPAL -kvno 0 -out C:\temp\test.keytab

Эта команда генерирует новый Keytab файл с привязкой к указанному пользователю в домене. Новый файл будет сохранен в указанном каталоге.

3. Для проверки успешности создания новых SPN и Keytab файлов, введите следующую команду:

klist -k C:\temp\test.keytab

Данная команда позволяет посмотреть содержание созданного Keytab файла. Вы должны увидеть новую запись под именем «http/www.test.com».

4. Добавьте новую запись в файл /etc/hosts, используя следующую команду:

echo "IP-адрес сервера test.com www.test.com" >> /etc/hosts

Эта команда добавляет новую запись в файл /etc/hosts, чтобы привязать IP-адрес сервера к доменному имени.

5. Обновите базовые настройки Kerberos, выполнив следующую команду:

sudo rm /etc/krb5.keytab sudo cp /etc/krb5.keytab /etc/krb5.keytab.old sudo cp /etc/issue.net /etc/issue.net.old sudo rm /etc/issue.net sudo cp /path/to/your/new/krb5.keytab /etc/krb5.keytab sudo cp /path/to/your/new/issue.net /etc/issue.net sudo chown root:root /etc/krb5.keytab sudo chown root:root /etc/issue.net sudo chmod 600 /etc/krb5.keytab sudo chmod 644 /etc/issue.net

Эти команды удаляют старые файлы, создают копии, и заменяют их новыми файлами SPN и Keytab. Они также устанавливают правильные права доступа к файлам.

6. Завершите настройку Kerberos, выполнив следующую команду:

sudo service libpam-krb5 restart

После выполнения всех этих шагов, новые SPN и Keytab файлы будут успешно добавлены и будут привязаны к указанному пользователю в домене. Теперь вы можете использовать их для настройки сервисов и серверов в вашей сети Windows.

Удаление ненужных SPN и Keytab файлов

После создания SPN и Keytab файлов для настройки аутентификации Kerberos на серверах в домене, возможно, возникнет необходимость удалить ненужные файлы. В этом разделе мы рассмотрим процедуру удаления этих файлов.

Удаление SPN файлов

SPN файлы представляют собой текстовые файлы, в которых содержится информация о сервисах, привязанных к определенным principal’ам. Для удаления ненужных SPN файлов достаточно удалить соответствующие записи в файле /etc/krb5.keytab с помощью команды ktutil:

ktutil

ktutil: list

ktutil: remove <номер записи>

ktutil: write_kt /etc/krb5.keytab

ktutil: quitВместо <номера записи> нужно указать номер удаляемой записи.

Если у вас установлена Ubuntu, а вы хотите удалить SPN файлы, созданные с использованием модуля pam-krb5, то вам необходимо будет отредактировать файл /etc/krb5.keytab вручную, удалив соответствующую запись.

Удаление Keytab файлов

Keytab файлы представляют собой зашифрованные файлы, содержащие секретные ключи и сертификаты, которые используются для аутентификации пользователей и компьютеров в домене. Для удаления ненужных Keytab файлов нужно найти соответствующий файл в файловой системе и удалить его с помощью команды rm. Например:

sudo rm /etc/krb5.keytab

Будьте внимательны при удалении Keytab файлов, чтобы не удалить неправильные файлы.

Заключение

Удаление ненужных SPN и Keytab файлов может понадобиться в различных ситуациях, например, при изменении настроек аутентификации Kerberos, при переносе серверов или при необходимости очистить систему от лишних данных. Помните, что удаление этих файлов должно быть осуществлено с осторожностью и соответствовать требованиям безопасности системы.

Резервное копирование SPN и Keytab файлов

В данном разделе мы рассмотрим процесс создания резервной копии SPN (Service Principal Name) и Keytab файлов. Это очень важные файлы для настройки аутентификации Kerberos в домене Windows.

Для создания резервной копии SPN и Keytab файлов в Ubuntu вам потребуется выполнить следующую команду:

ktpass /princ HTTP/host@DOMAIN.LOCAL /mapuser DOMAIN\host /pass * /ptype KRB5_NT_PRINCIPAL /crypto RC4-HMAC-NT /out C:\path\to\keytab-file.keytab

Где:

HTTP/host@DOMAIN.LOCAL— имя сервиса, для которого создается SPN;DOMAIN\host— имя пользователя хоста, связанное с SPN;/pass *— генерировать случайный ключ для пользователя;/ptype KRB5_NT_PRINCIPAL— тип генерируемого ключа;/crypto RC4-HMAC-NT— используемый алгоритм шифрования;/out C:\path\to\keytab-file.keytab— путь к файлу, в который будут сохранены ключи SPN.

Рекомендуется выполнить данную команду на контроллере домена Windows, чтобы быть уверенным в правильности создания SPN и Keytab файлов.

После создания файлов SPN и Keytab, рекомендуется забэкапить их на удаленное хранилище, чтобы в случае потери данных на сервере или настройках домена, можно было восстановить файлы и продолжить работу без потери данных аутентификации.

Восстановление SPN и Keytab файлов из резервной копии

Если у вас есть резервная копия SPN и Keytab файлов, вы можете восстановить их для использования на другом сервере или в другом домене. Вот пошаговая инструкция, как восстановить SPN и Keytab файлы из резервной копии:

- Предварительно установите необходимые зависимости, если они еще не установлены. Для этого выполните следующую команду:

- Создайте учетную запись на сервере Active Directory, которая будет использоваться для создания SPN и Keytab файлов. Для этого выполните следующие команды:

- Проверьте создание и правильность записи SPN и Keytab файлов. Для этого выполните следующие команды:

- Настройте клиентскую машину для использования Kerberos-аутентификации. Для этого выполните следующую команду на клиентской машине:

- В файле /etc/krb5.conf настройте следующие параметры на клиентской машине:

- Измените файл /etc/pam.d/common-auth для включения Kerberos-аутентификации. Добавьте следующие строки:

- Перезапустите сервис Directory Service на клиентской машине для применения изменений. Для этого выполните следующую команду:

apt-get install krb5-userkadmin -p admin@example.com

addprinc -randkey http/example.com@EXAMPLE.COM

modprinc -maxrenewlife 1day http/example.com@EXAMPLE.COM

ktadd -k /etc/krb5.keytab http/example.com@EXAMPLE.COMklist -k /etc/krb5.keytab

kinit -k -t /etc/krb5.keytab http/example.com@EXAMPLE.COM

klistapt-get install libpam-krb5[libdefaults]

default_realm = EXAMPLE.COM

[realms]

EXAMPLE.COM = {

kdc = r2.example.com

admin_server = r2.example.com

}auth sufficient pam_krb5.so

auth required pam_unix.so nullok_secure use_first_passservice nscd restartВ результате вы успешно восстановили SPN и Keytab файлы из резервной копии и настроили их использование на клиентской машине. Теперь вы можете использовать Kerberos для безопасной аутентификации на серверах в вашей сети.

Видео:

Создание самоподписного SSL-сертификата OpenSSL Windows

Создание самоподписного SSL-сертификата OpenSSL Windows by Моё программирование 24,808 views 6 years ago 6 minutes, 18 seconds