- HackWareru — один из лучших ресурсов с информацией о новейшем хакерском софте

- HackWareru — всё о новейшем хакерском софте

- Известные методы взлома паролей

- Использование Chrome и Mimikatz

- Некоторые другие методы взлома паролей

- Заключение

- Инструменты для хакеров

- Защита паролей с использованием DPAPI

- Что такое DPAPI?

- Как работает DPAPI для защиты паролей?

- Проникновение в защищенные пароли с использованием Mimikatz

- Расшифровка зашифрованных паролей

- Заключение

- Как работает DPAPI

- Применение DPAPI для расшифровки паролей

- Описание программы mimikatz

- Функции программы

- Использование программы

- Заключение

- Литература

- Преимущества и недостатки mimikatz

- Как использовать mimikatz для расшифровки паролей

- Методы защиты от взлома паролей с помощью mimikatz

- Законы и ответственность, связанные с использованием хакерского софта

- Взлом паролей и ключей

- Тестирование безопасности

- Видео:

- Кто такие хакеры Anonymous?

HackWareru — один из лучших ресурсов с информацией о новейшем хакерском софте

Если вы заинтересованы в мире паролей, хакинге и безопасности, то определенно нужно ознакомиться с новейшим хакерским софтом — HackWareru. Этот программный инструмент позволяет взламывать различные системы и машины, копировать пароли, ключи и хеши, а также сохранять их в файле lsassdmp. С помощью HackWareru вы сможете легко узнать пароли пользователей, скопировать их хеш и использовать его для расшифровки данных. Именно эта функция делает HackWareru таким полезным и востребованным в сфере хакинга и зашифрованных данных.

Одной из главных особенностей HackWareru является возможность сохранения всех зашифрованных данных, полученных с помощью программы, в файле lsassdmp. Этот файл хранит в себе информацию о паролях, ключах и хешах, а также других хранилищах и функциях, используемых на компьютере или в системе. HackWareru также может использовать функции системы DPAPI для зашифровки и расшифровки данных, что делает его незаменимым инструментом для тестирования безопасности и информационной безопасности.

Чтобы воспользоваться HackWareru, вам понадобится некоторая литература по хакингу и контекстном шифровании. Вам также понадобятся хеши паролей и файлы, в которых они хранятся, такие как lsassdmp, net-ntlmv1v2 и credhist. Эти файлы можно сохранить и использовать в дальнейшем для взлома паролей и расшифровки зашифрованных данных.

Для тестирования и использования HackWareru вам также понадобится установить на свою машину программы, такие как mimikatz и chome. С помощью этих программ вы сможете просмотреть файлы, даже если компьютер выключен, а также восстановить пароли и хеши. Вы также можете использовать команду ‘winr’ для просмотра файлов, скрытых от обычных пользователей.

В итоге, HackWareru является полезным инструментом для взламывания паролей, расшифровки данных и тестирования безопасности. С его помощью вы сможете получить доступ к зашифрованным файлам и информации с помощью нажатия всего нескольких кнопок. Этот программный инструмент является незаменимым для хакеров и специалистов по информационной безопасности, желающих расшифровывать пароли и зашифрованные данные.

HackWareru — всё о новейшем хакерском софте

Mimikatz является универсальным инструментом для работы с хешами паролей, а также для шифрования и расшифровки файлов.

Для выполнения задач по тестированию безопасности и извлечения информации с компьютеров и ключевыми строками в реестре, HackWareru использует функции, такие как lsassdmp, credhist, и net-ntlmv1v2.

Для шифрования файлов и использования хешей паролей, HackWareru также использует DPAPI, NTLMv1/NTLMv2 хеши, и функцию encrypt.

Если вы хотите узнать, где и как хранятся пароли на этом компьютере, HackWareru поможет вам установить и использовать тестирование шифрования. Название дампа lsass.exe отличается на разных системах, но всегда содержит информацию о паролях пользователей и хеше.

Взлом паролей сайтов также доступен в HackWareru при использовании таких инструментов, как WinR, Chrome и дампа хешей паролей из системы Windows.

Test — это строка, которую можно использовать для тестирования хешей, ключей, и хешей паролей.

Используйте HackWareru для извлечения хешей паролей, ключей, и информации о пользователях из системы Windows. Установка и использование таких функций, как encrypt и decrypt, также возможно с помощью HackWareru.

Известные методы взлома паролей

Использование Chrome и Mimikatz

Один из методов взлома паролей заключается в использовании Chrome и Mimikatz. Mimikatz – это утилита для извлечения аутентификационных данных (паролей и т. д.) из операционной системы Windows. Она может извлекать хеши паролей из файлов, хранящихся в зашифрованном виде с помощью функции шифрования sha1, а затем расшифровывать их с помощью известных алгоритмов.

Другой метод взлома паролей – использование Credhist. Credhist – это утилита, которая позволяет получить информацию о хешированных паролях, хранящихся в файле credhist на компьютере пользователя. Файлы хранят информацию о всех задачах, которые нужно выполнить с использованием команд в контексте текущего пользователя. С помощью Mimikatz можно извлечь из него зашифрованный текст и затем расшифровать его с помощью функции шифрования sha1.

Некоторые другие методы взлома паролей

На сегодняшний день существует множество других методов взлома паролей. Например, можно использовать утилиту процесса Windows для извлечения паролей, которые хранятся в памяти. Также можно воспользоваться утилитой HackWareru, чтобы взломать хеш пароля, извлеченный из файла credhist или другого файла с зашифрованными паролями.

Вместо того чтобы взламывать пароль, можно также выполнить тестирование пароля. Зная название файла или строку, в которой хранится пароль, можно узнать, что именно за пароль использует система. Такое тестирование может помочь узнать о слабой безопасности пароля и принять меры по его улучшению.

Заключение

В данной информационной статье были рассмотрены некоторые известные методы взлома паролей. Существует множество других методов, и хакеры постоянно разрабатывают новые способы взлома. Важно помнить, что использование таких методов незаконно и может повлечь за собой юридические последствия. Также следует обратить внимание на свою безопасность паролей и принять соответствующие меры для их защиты.

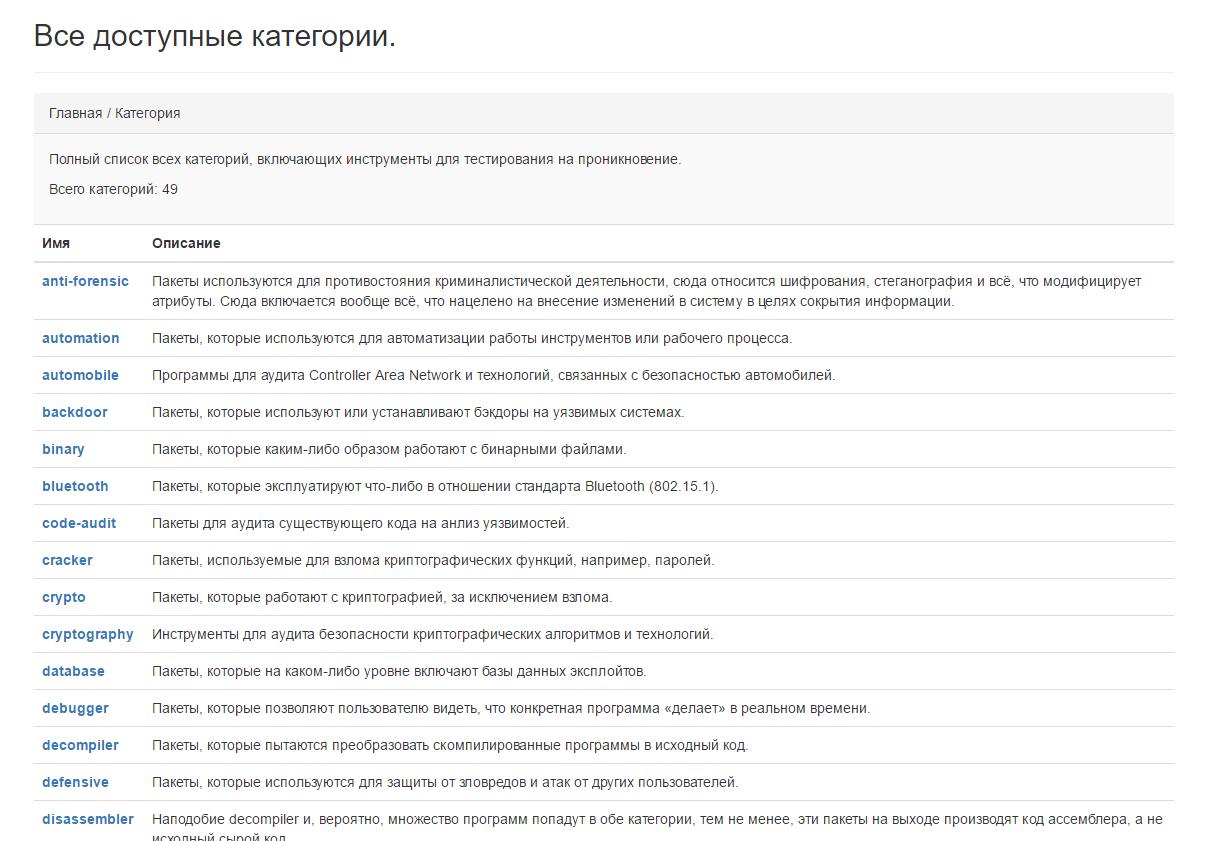

Инструменты для хакеров

Другим популярным инструментом является LSASSEDUMP (также известный как «Lsass Memory Dumper»). Этот инструмент позволяет сохранить в файл все зашифрованные пароли, которые хранятся в памяти системы. После этого можно использовать различные методы расшифровки, чтобы узнать их

Net-NTLM v1/v2 — это функция Windows, которая зашифровывает пароль пользователя при входе в систему. Затем этот хеш используется вместо пароля для аутентификации. Мастер ключа, который используется для шифрования и защиты хешей паролей, сохраняется в памяти системы. Если вам удастся получить доступ к этим ключам, вы сможете расшифровать хеши и узнать пароли.

ChromePass — это еще одна полезная утилита для хакеров. Он позволяет расшифровывать и извлекать пароли, которые хранятся в Chrome. Кроме того, имеются и другие инструменты, такие как CredHist, которые могут быть использованы для получения доступа к зашифрованным паролям, которые хранятся в контекстном реестре Windows.

HashCat — это инструмент для взлома хешей паролей. Он поддерживает как хеши в различных форматах (MD5, SHA1, NTLM), так и различные методы взлома, включая атаки по словарю, атаки с использованием правил и атаки с использованием машинного обучения.

Еще одним полезным инструментом является Cain & Abel. Он позволяет взламывать пароли, использовать атаки по словарю и многое другое. Кроме того, Cain & Abel имеет функцию перехвата пакетов, которая позволяет получить доступ к зашифрованным данным в Wi-Fi сетях.

Защита паролей с использованием DPAPI

Что такое DPAPI?

DPAPI – это набор функций и сервисов, предоставляемых операционной системой Windows для защиты данных пользователя. Он позволяет разработчикам программ использовать простые функции для шифрования и дешифрования данных с использованием мастера ключей пользовательской учетной записи или компьютера.

Как работает DPAPI для защиты паролей?

При создании учетной записи в Windows в системе генерируется уникальный мастер-ключ (master key), который используется для генерации ключей шифрования и дешифрования. Когда пользователь вводит пароль, DPAPI использует хеш этого пароля для получения ключа. Затем этот ключ используется для шифрования или дешифрования данных.

Некоторые приложения, такие как Google Chrome, используют DPAPI для хранения паролей пользователей. В случае, если злоумышленник получает доступ к файлам с зашифрованными паролями, он все равно не сможет получить доступ к сайтам, для которых эти пароли используются, так как хеш пароля хранится не на компьютере, а на серверах Google.

Проникновение в защищенные пароли с использованием Mimikatz

Mimikatz – это инструмент для тестирования безопасности, который позволяет получить хеш пароля пользователя, работающего на компьютере. Для использования Mimikatz необходимо установить его на компьютере, а затем выполнить команду «sekurlsa::logonpasswords». В результате будут получены хеш паролей пользователей, а также строка, содержащая расшифровку этих хешей.

Однако, даже если злоумышленник получает доступ к хешу пароля пользователя, расшифровать его без мастер-ключа невозможно. Таким образом, использование DPAPI значительно повышает безопасность хранения паролей на компьютере.

Расшифровка зашифрованных паролей

Если у вас есть файл, в котором хранятся зашифрованные пароли (например, файл credhist в Chrome), вы можете расшифровать их с помощью утилиты DPAPIck. Для этого необходимо скопировать файл credhist на компьютер, установить утилиту DPAPIck и выполнить команду «dpapick.exe credhist». В результате будут выведены расшифрованные пароли пользователей, которые хранились в этом файле.

Заключение

Использование DPAPI для защиты паролей является эффективным методом, который позволяет надежно хранить и защищать пароли пользователей. Хеш пароля хранится на сервере, а не на компьютере, что затрудняет его получение и расшифровку злоумышленником. При этом, проникновение к зашифрованным паролям без доступа к мастер-ключу невозможно.

| Преимущества | Недостатки |

|---|---|

| Надежная защита паролей | Требует установки дополнительных утилит |

| Хеш пароля хранится на сервере | Частые обновления мастер-ключа |

| Методика шифрования не различается для разных хешей |

В целом, DPAPI является эффективным инструментом для защиты паролей, который может использоваться в различных ситуациях. Рекомендуется к использованию на основе положительного опыта и рекомендаций из литературы.

Более подробную информацию о DPAPI и других методах защиты паролей можно найти в специализированной литературе и на соответствующих сайтах. Делитесь своими комментариями и опытом в области защиты паролей!

Как работает DPAPI

DPAPI использует ключи, которые хранятся на компьютере пользователя или входа. Он может использовать эти ключи для расшифровки данных, расположенных в определенном файле. Чтобы узнать, есть ли в файле что-то шифрованное, можно воспользоваться функцией DPAPI и задачей расшифровать это. Если DPAPI не сможет расшифровать файл, значит, он не содержит зашифрованных данных.

Один из примеров, где DPAPI используется, это при взломе Wi-Fi паролей. Иногда DPAPI может использовать хеши паролей, чтобы расшифровать файлы, такие как lsass.dmp и NTLMv1/NTLMv2 хеши, полученные с помощью Mimikatz и Net-NTLMv1v2 хеши, извлеченные с помощью LSASS дампа. Для этого DPAPI использует контекстный ключ, хранящийся в зашифрованном файле datadefaultlogin кукиз в Chrome или паролях, хранящихся в файле WinR.

Если вам необходимо извлечь контекстные ключи DPAPI, вам также понадобится хранить шифрованный дамп lsassdmp, который содержит хеши DPAPI, а затем использовать Mimikatz для извлечения и расшифровки ключей.

Важно отметить, что DPAPI использует функцию хэширования SHA1 для защиты ключей на уровне контейнеров. Она различается от SHA1, который используется в других контекстах безопасности. Поэтому шифрование и расшифровка с помощью DPAPI требует тестирование и проверку характеристик функций DPAPI на вашей машине.

Применение DPAPI для расшифровки паролей

В данной статье мы рассмотрим применение DPAPI (Data Protection API) для расшифровки паролей. DPAPI представляет собой набор функций и сервисов, доступных в операционных системах Windows, и используется для защиты конфиденциальных данных пользователей.

Для взлома паролей, зашифрованных с помощью DPAPI, необходимо иметь доступ к машине, на которой хранятся ключи системы. В контексте нашего сайта HackWareru мы предполагаем, что такой доступ есть, и переходим к конкретным задачам по извлечению паролей.

Первым шагом необходимо узнать название файла, в котором хранятся зашифрованные пароли. В Windows это может быть файл credhist, но название может различаться в зависимости от версии операционной системы. Чтобы узнать название файла, можно воспользоваться поиском в файловой системе.

Затем следует установить себе литературу по DPAPI, чтобы понять, как работает система шифрования. Важно отметить, что DPAPI использует контекстный ключ, который ntlmv1v2 хранится в файле, но может также храниться в оперативной памяти или на другом носителе данных.

Для выполнения задач по расшифровке паролей с помощью DPAPI можно использовать различные инструменты. Например, воспользоваться инструментом winr для расшифровки паролей в файле credhist. Имейте в виду, что данная операция должна выполняться на выключенном файле credhist, чтобы избежать потери данных.

Также можно использовать другие инструменты, такие как test и kustov, для тестирования защищенности файлов с паролями. Эти инструменты позволяют взламывать пароли методом брут-форс или с помощью хеша, извлеченного из файла credhist.

Если у вас есть вопросы или комментарии по данной теме, очень рады будем услышать их в комментариях!

Описание программы mimikatz

Функции программы

Извлечение паролей: mimikatz позволяет извлекать пароли из различных источников, таких как реестр Windows, файлы хешей, файлы паролей в браузере, хешей Wi-Fi и других. Также возможно извлечение паролей из файлов дампов памяти компьютера (например, lsass.dmp).

Извлечение хешей: программа mimikatz позволяет извлекать хеши NTLMv1/v2, которые можно использовать для брут-форс атаки на пароли.

Проникновение в информационную безопасность: mimikatz позволяет получить доступ к зашифрованным данным, таким как пароли Wi-Fi, ключи шифрования, хеши DPAPI и другие. Это может быть использовано для получения доступа к информации пользователей и компьютеров.

Использование программы

Для использования программы mimikatz нужно скачать ее с официального сайта или других ресурсов. После скачивания программу можно запустить с помощью командной строки или через интерфейс программы. Поддерживается работа на операционных системах Windows.

Пример использования программы mimikatz:

| Команда | Описание |

|---|---|

| privilege::debug | Активация привилегий для доступа к защищенным данным |

| sekurlsa::logonPasswords | Извлечение паролей текущего пользователя |

| lsadump::sam | Извлечение хешей паролей пользователя из файла SAM |

| dpapi::cache | Извлечение зашифрованных паролей из хешей DPAPI |

Заключение

Программа mimikatz представляет собой мощный инструмент для извлечения паролей и зашифрованных данных с компьютера. Ее использование может быть как легальным, например, для аудита безопасности, так и незаконным, если программа используется для хакерских целей. Важно отметить, что использование программы mimikatz без разрешения владельца компьютера может нарушать законы об информационной безопасности.

Литература

1.

Преимущества и недостатки mimikatz

- Извлечение паролей: с помощью команды «sekurlsa::logonpasswords» вы можете получить пароли пользователей, хранящиеся в процессе LSASS. Также, с помощью команды «lsadump::sam» вы сможете извлечь хеши паролей пользователей из реестра.

- Расшифровка паролей: Mimikatz позволяет расшифровывать пароли, хеши и ключи данных пользователей с помощью команды «sekurlsa::dpapi», а также расшифровывать пароли Wi-Fi с помощью команды «sekurlsa::ekeys».

- Работа с NTLM: Вы можете получить и расшифровать NTLMv1 и NTLMv2 хеши паролей с помощью команды «sekurlsa::wdigest».

- Узнать данные о пользователях: Модуль «sekurlsa» также позволяет получить информацию о пользователях системы, в том числе их имена и SID.

- Извлечение информации из LSASS.DMP: Mimikatz позволяет извлечь информацию из файла LSASS.DMP, который хранит приватные ключи и хеши пользователей. Для этого используется команда «sekurlsa::minidump [файл.dmp]».

Несмотря на свою мощность и удобство использования, Mimikatz имеет и некоторые недостатки:

- Сохранение данных: После извлечения данных о паролях и ключах, Mimikatz сохраняет их в открытом виде на диске, что представляет потенциальную угрозу безопасности.

- Этичный хакинг: Использование Mimikatz для извлечения паролей и ключей без согласия владельца может быть незаконным и недопустимым с точки зрения этики.

- Зашифрованные пароли: Mimikatz не может получить и расшифровать пароли, которые хранятся в зашифрованном виде, например, с использованием двухфакторной аутентификации.

- Ограничения в выключенном режиме: Зашифрованные пароли и ключи, которые хранятся в памяти системы, могут быть недоступны, если компьютер выключен во время работы Mimikatz.

В любом случае, использование Mimikatz должно быть ограничено источниками, в которых имеется разрешение на исследование и анализ.

Как использовать mimikatz для расшифровки паролей

Для решения задач по взламыванию паролей может понадобиться команда mimikatz. Это мощный инструмент, который позволяет использовать различные методы расшифровки зашифрованных паролей.

Один из простых способов использования mimikatz — это выполнение команды winr mimikatz.exe. Это вызовет консольный интерфейс mimikatz, где можно будет выполнять различные операции.

Для расшифровки паролей, хранящихся в файле, можно использовать команду sekurlsa::dpapi в mimikatz. Например, команда sekurlsa::dpapi /unprotect:C:\datadefaultlogin позволит расшифровать зашифрованный файл C:\datadefaultlogin.

Также можно выполнить тестирование расшифровки пароля пользователя с помощью команды sekurlsa::dpapi /test. Это поможет узнать, правильно ли работает функция расшифровки.

Если вам известен хеш пароля, который хранится на компьютере, то с помощью команды sekurlsa::wdigest можно расшифровать его.

Важно отметить, что команды и функции mimikatz могут быть опасными и использование их в незаконных целях запрещено. Литература и источники, связанные с этой темой, также не рекомендуют использовать данное программное обеспечение без должной осведомленности и разрешения.

Если у вас имеются файлы дампов системы или файлы с расширением .dmp, то в некоторых случаях можно использовать mimikatz для расшифровки хешей паролей, которые хранятся в этих файлах.

Также mimikatz может быть полезен для расшифровки хешей паролей, хранимых в куках браузера Google Chrome. Для этого можно использовать команду sekurlsa::chromecookies /unprotect.

Методы защиты от взлома паролей с помощью mimikatz

Перед тем как рассматривать методы защиты от mimikatz, стоит помнить, что инструмент этот использует различные методы для получения доступа к зашифрованным данным. В основном, он оперирует с хешами паролей, которые хранятся в виде строк в файлах lsass.dmp и ntlmv1v2.hash. Также mimikatz может извлекать ключи хранящихся на машине пользователей и зашифрованные данные DPAPI.

Если вы хотите узнать, какие хеши паролей хранятся на вашей машине, вы можете воспользоваться командой «mimikatz sekurlsa::logonpasswords». В результате вы увидите имя пользователя и соответствующий ему хеш пароля. Это позволит вам узнать, насколько безопасно хранятся ваши пароли и принять необходимые меры для их защиты.

Для того чтобы защититься от взлома с помощью mimikatz, первое что вам нужно сделать – это установить все необходимые патчи и обновления для вашей операционной системы. Также следует регулярно обновлять антивирусные программы и фаерволы, чтобы минимизировать риск атаки.

Также рекомендуется использовать сложные пароли, состоящие из различных символов и цифр, а также менять их с некоторой регулярностью. Помните, что множество пользователей используют один и тот же пароль для различных аккаунтов, поэтому утечка пароля с одного сайта может поставить вас под угрозу на других сайтах.

Если вы храните важную информацию в своем браузере, рекомендуется зашифровать файлы Login Data и Web Data при помощи программы mimikatz, чтобы предотвратить возможность их извлечения.

Также можно использовать другие методы для защиты от взлома паролей. Некоторые советуют использовать длинные и сложные строки вместо привычных паролей, которые труднее расшифровать. Также можно использовать функцию двухфакторной аутентификации, которая требует ввода не только пароля, но и специального кода, который можно получить через SMS или приложение на телефоне.

Законы и ответственность, связанные с использованием хакерского софта

Взлом паролей и ключей

Одним из распространенных видов использования хакерского софта является взлом паролей и ключей. Некоторые программы, такие как Mimikatz, позволяют извлекать ключи из дампа реестра Windows или скопировать их с работающего компьютера с помощью команды.

Многие программы также предоставляют функцию расшифровки хеша паролей. Хеш — это зашифрованная форма пароля, которая хранится вместо обычного текста. С помощью этих программ можно расшифровать хеши паролей и получить доступ к аккаунтам и сайтам.

Тестирование безопасности

Хотя использование хакерского софта может быть незаконным, в некоторых случаях его использование может быть этичным. Например, компании могут нанимать этичных хакеров для проведения тестирования безопасности своих систем и выявления уязвимостей.

Если вы хотите использовать хакерский софт для тестирования безопасности, обязательно получите согласие владельца системы и соблюдайте все законы и правила, связанные с этим процессом.

В любом случае, использование хакерского софта должно быть юридически обосновано и этичным, чтобы избежать серьезных последствий.

Видео:

Кто такие хакеры Anonymous?

Кто такие хакеры Anonymous? by Харчевников 751,048 views 1 year ago 11 minutes, 39 seconds