- Как создать перехватчик данных для последовательных портов с использованием Advanced Serial Port Monitor

- Advanced Serial Port Monitor — Перехватчик данных

- Как сделать Serial Port Sniffer

- Scapy — универсальный инструмент

- Пример использования Scapy для перехвата и анализа данных порта

- Nemesis — гибкий сниффер

- Что такое Nemesis?

- Как использовать Nemesis?

- Как Nemesis отличается от других снифферов?

- Какие еще существуют снифферы для Windows?

- Лучшие инструменты пен-тестера: сниферы и работа с пакетами

- TCPDUMP

- HPING2

- PKTMON

- NETCAT

- Cain & Abel

- Ettercap

- Netcat — многоцелевой сетевой инструмент

- x4553-Intercepter — интерцептор данных

- Как использовать x4553-Intercepter

- x4553-Intercepter: основные возможности

- В Windows 10 появился собственный сниффер трафика pktmon

- Как запустить и пользоваться

- Программа для перехвата обмена между COM портом и программой

- 1. Advanced Serial Port Monitor

- 2. Wireshark

- 3. TCPDump

- 4. Com0com

- Hping2 — профессиональный сниффер

- TCPDump — отслеживание сетевого трафика

- Ettercap — популярный инструмент сниффинга

- Network Miner — анализатор сетевого трафика

- Видео:

- Serial Ports Are STILL Around!

Как создать перехватчик данных для последовательных портов с использованием Advanced Serial Port Monitor

Перехват данных — это важный инструмент для пен-тестера, подготовленного к атакам на сеть. Одним из самых эффективных и мощных инструментов перехвата данных является собственный перехватчик последовательных портов, который позволяет тебе узнать все, что тебя интересует.

Ты, возможно, уже знаком с такими инструментами, как Wireshark, ngrep и ettercap, которые также могут использоваться для перехвата данных в сети. Однако, для перехвата последовательностей команд и данных, идущих через последовательные порты, нужны более специализированные инструменты.

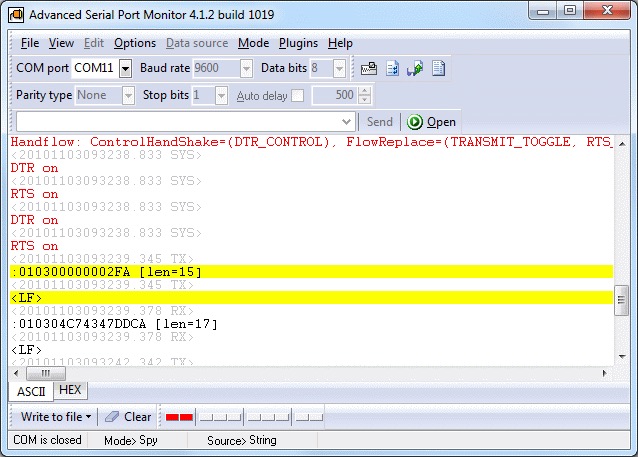

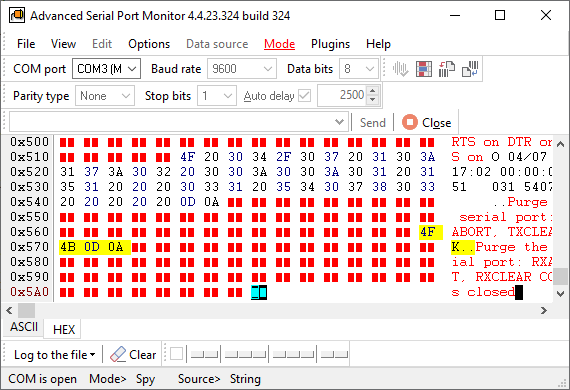

Одним из самых лучших инструментов для перехвата данных на последовательных портах в операционной системе Windows является Advanced Serial Port Monitor. Эта программа обладает большим количеством возможностей, вроде автоматического определения параметров обмена данными, отслеживания трафика и многого другого.

Если ты уже пользуешься такими инструментами, как Cain & Abel, Wireshark, ngrep и т.д., и знаешь, как запустить сниффер для сетевых интерфейсов, то тебе будет легче пользоваться Advanced Serial Port Monitor. Он позволяет перехватывать пакеты данных, отправляемые через последовательные порты, и анализировать их содержимое. Таким образом, ты можешь получить доступ к данным, которые были перехвачены в процессе атаки или использования приложений для обмена информацией.

Advanced Serial Port Monitor — Перехватчик данных

В режиме перехвата сетевого трафика эта программа работает практически как собственный Wireshark или программой pktmon и де-факто является одной из лучших программ для перехвата данных для пен-тестера. Также она позволяет перехватывать данные между портами одного компьютера.

Для запуска утилиты можно использовать командную строку или запустить ее из программного интерфейса. После запуска утилита автоматически начинает запись всех пакетов данных, пропускаемых через указанный порт.

Также существуют и другие программы для перехвата данных в сети, такие как ngrep, Cain and Abel, ettercap, Nemesis и др. Пользователь может использовать программу pktmonetl для просмотра и анализа собранных данных.

Весьма полезным инструментом для работы с данными является tcpdump. Можешь себе указать нужные параметры и получить только те пакеты, которые тебе интересны. Также есть другие программы для обмена данными, такие как scapy и miner, которые могут быть использованы во время сниффинга для работы с протоколами обмена данными, такими как SMTP и т.д.

Как сделать Serial Port Sniffer

Однако, существует несколько других инструментов, с помощью которых также можно пользоваться возможностями перехватчика данных:

- Hping2 – утилита командной строки, предназначенная для генерации и анализа сетевого трафика;

- Scapy – мощная программа для создания и отправки произвольных пакетов в сеть;

- Tcpdump – программа, предназначенная для перехвата и анализа сетевого трафика;

- Netcat – программа для обмена данными между компьютерами по сети с использованием TCP или UDP протокола;

- Wireshark – мощный анализатор сетевого трафика с визуальным интерфейсом.

Далее рассмотрим подготовленный снифер 0x4553-intercepter. Запустить программу можно как с графическим интерфейсом, так и в командной строке. Для использования снифера в командной строке необходимо передать параметры, указывающие на порт, на котором мы слушаем трафик, а также на вид данных, в котором мы хотим его получить.

Если же вы хотите использовать перехватчика данных из окружения Windows, то сниффер 0x4553-intercepter будет полезен для вас. Он позволяет перехватывать и анализировать данные, проходящие через последовательные порты.

Для работы в Linux можно использовать сниффер pktmon. Этот инструмент позволяет перехватывать пакеты, проходящие через сетевой адаптер. Для перехвата с помощью pktmon необходимо запустить его в режиме «Promiscuous Mode» и указать сетевой адаптер, на котором мы хотим перехватывать пакеты.

Также стоит отметить, что существуют программы, которые позволяют перехватывать данные между другими программами. Например, программы Ring и Abel предоставляют возможность перехватывать данные между двумя портами, а программа Ettercap – между двумя IP-адресами. Такие снифферы можно использовать для перехвата и анализа различных протоколов, таких как SMTP, HTTP, FTP и т.д.

Также стоит отметить, что перехватчики данных можно использовать не только для анализа сетевого трафика, но и для анализа работы программ. Например, с помощью сниффера можно увидеть содержание принимаемых и отправляемых данных и определить их формат и структуру.

Scapy — универсальный инструмент

Scapy появился в момент, когда подобных инструментов было мало, и де-факто стал тулзой, которую понимают в собственном смысле многие пен-тестеры и специалисты по безопасности. За счет собственного синтаксиса и возможности создания сетевых пакетов с нуля, Scapy отлично подходит для автоматической работы с сетевым обменом в тестах на проникновение.

Однако Scapy также может быть использован для работы с серийным портом, предоставляя возможности анализа и модификации пакетов данных, отправляемых через порт. Он может перехватывать, анализировать и записывать последовательности данных, а также выполнять различные операции над пакетами.

Scapy имеет много инструментов, включая собственный снифер и перехватчик пакетов, такие как pktmon, которые могут быть использованы для мониторинга и анализа сетевого трафика. Scapy также предоставляет возможность создания собственных пакетов и отправки их на нужные порты. С помощью Scapy можно легко запустить различные атаки на сеть и провести исследование безопасности в режиме реального времени.

Пример использования Scapy для перехвата и анализа данных порта

Вот пример кода, который можно использовать с Scapy для перехвата и анализа данных, передаваемых через серийный порт:

# Импортировать необходимые модули из Scapy from scapy.all import * # Функция, которая будет вызываться при получении пакета def handle_packet(packet): # Анализировать и обрабатывать пакеты здесь # Вывести информацию о пакете print(packet.summary()) # Начало снифинга данных порта sniff(iface="COM1", filter="port 80", prn=handle_packet)

В приведенном выше примере Scapy используется для снифинга данных, передаваемых через COM-порт с номером 1. Фильтр «port 80» позволяет выбрать только пакеты, отправляемые на порт 80. Функция `handle_packet` вызывается для каждого полученного пакета, и можно произвести анализ и обработку данных внутри этой функции.

Nemesis — гибкий сниффер

Что такое Nemesis?

Nemesis — это программа, которая позволяет создавать и отправлять произвольные пакеты данных в сеть. Она является де-факто стандартом для перехвата и модификации сетевого трафика. Благодаря своим функциям, Nemesis может использоваться как перехватчик данных для широкого спектра задач.

Как использовать Nemesis?

Чтобы использовать Nemesis, сначала вам нужно запустить программу и задать нужные параметры. В Nemesis доступны множество параметров, с помощью которых можно настроить перехват трафика, создавать и отправлять пакеты данных с нужными портами и содержанием.

Например, вы можете использовать Nemesis для перехвата трафика, созданного другими программами, такими как Cain & Abel или ettercap. Вы также можете использовать Nemesis для автоматического создания и отправки пакетов данных в сеть с произвольным содержанием и портами.

Как Nemesis отличается от других снифферов?

Одной из главных особенностей Nemesis является его гибкость. Благодаря этому инструменту, вы можете создавать и отправлять не только традиционные пакеты TCP/IP, но и использовать более специфические методы обмена данными, такие как hping2 и scapy.

Кроме того, Nemesis имеет свою собственную утилиту для работы с сетевым трафиком — pktmon. При помощи данной программы можно захватывать и анализировать пакеты данных в реальном времени. Также можно использовать утилиту pktmonetl для сохранения захваченного трафика в файлы для последующего анализа.

Какие еще существуют снифферы для Windows?

Кроме Nemesis, существует множество других снифферов для Windows, которые могут быть полезными в различных задачах. Некоторые из лучших снифферов для Windows включают в себя Wireshark, tcpdump, ngrep и 0x4553-intercepter.

Каждый из этих инструментов имеет свои особенности и преимущества, и выбор наиболее подходящего зависит от вашей конкретной задачи.

Немесис — это мощный и гибкий инструмент для перехвата и анализа сетевого трафика. Он предлагает широкие возможности в настройке и создании пакетов данных, а также поддерживает работу с другими программами и утилитами для анализа сетевого трафика. Если вам нужен сниффер с большими возможностями и гибкостью, то Nemesis может стать лучшим выбором для вас.

Лучшие инструменты пен-тестера: сниферы и работа с пакетами

При выполнении задач пентестирования сетевых систем и защиты информации сниферы и инструменты для работы с пакетами играют важную роль. В данном разделе мы рассмотрим несколько лучших инструментов для перехвата трафика и анализа пакетов.

TCPDUMP

TCPDUMP – это утилита командной строки, которая предоставляет возможность перехватывать и анализировать сетевой трафик. Она позволяет задавать различные параметры для фильтрации и отображения только нужной информации. TCPDUMP используется в операционных системах семейства UNIX и Linux.

HPING2

HPING2 – это программа, которая позволяет создавать и отправлять собственные пакеты данных через сеть. Она имеет гибкие настройки и множество возможностей для работы с пакетами. HPING2 может использоваться как инструмент для перехвата и анализа трафика, так и для его генерации.

PKTMON

PKTMON – это утилита от Microsoft, которая предоставляет возможность перехватывать и анализировать сетевой трафик в операционных системах Windows. PKTMON может работать как в пользовательском режиме (User Mode), так и в ядре (Kernel Mode), что позволяет более глубоко анализировать пакеты и получить больше информации о сетевом трафике.

NETCAT

NETCAT – это утилита командной строки, которая позволяет осуществлять простую передачу данных через TCP и UDP порты. NETCAT может использоваться для перехвата и анализа трафика, а также для создания собственных пакетов данных.

Cain & Abel

Cain & Abel – это комплексный инструмент для анализа и перехвата сетевого трафика. Он поддерживает различные методы перехвата, включая ARP-отравление и запоминание паролей. Cain & Abel имеет множество возможностей и интегрированных инструментов для работы с сетью.

Ettercap

Ettercap – это инструмент для анализа и перехвата сетевого трафика в локальной сети. Он предоставляет возможность атакующему контролировать и изменять сетевой трафик, перехватывать данные и подменять их. Ettercap поддерживает различные протоколы, включая TCP, UDP, ARP и ICMP.

Таким образом, существует множество различных инструментов для перехвата и анализа сетевого трафика. Выбор определенного инструмента зависит от поставленных задач и необходимых функциональных возможностей. Рассмотренные в данном разделе инструменты предоставляют широкий набор функций и являются одними из лучших инструментов для работы с пакетами и перехвата трафика.

Netcat — многоцелевой сетевой инструмент

Netcat может быть использован для прослушивания портов, выполнения сканирования портов и перенаправления трафика. Этот инструмент также позволяет создавать простые сервисы клиент-сервер, обмениваться данными с другими программами или сетевым оборудованием, и многое другое.

Некоторые из возможностей Netcat включают:

- Прослушивание и установка соединений TCP/IP и UDP/IP на определенных портах

- Передача данных через сетевые сокеты, работающие в режиме клиент-сервер или пир-к-пиру

- Широкий набор параметров для контроля поведения программы

- Создание туннелей и прокси-серверов

- Перенаправление портов и перенаправление трафика

Netcat может быть использован для различных задач, таких как:

- Анализ сетевого трафика и использование его данных для тестирования и уязвимостей.

- Проверка доступности портов на удаленных серверах (подобно утилите Nmap).

- Проверка работоспособности сетевых служб, таких как SMTP, FTP, SSH и др.

- Перенаправление и анализ трафика с помощью утилиты Wireshark.

- Перехват трафика между двумя узлами сети (сниферы и перехватчики).

- Тестирование сетевых приложений и сервисов на стойкость к атакам.

Netcat является одним из лучших инструментов для работы с сетевыми данными. Кроме того, он легко доступен и широко поддерживается на множестве платформ, включая Windows, Linux и Mac OS. Это делает его незаменимым инструментом для любого сетевого администратора или специалиста по безопасности.

x4553-Intercepter — интерцептор данных

Одной из лучших возможностей x4553-Intercepter является возможность перехвата произвольных пакетов данных и их последующая модификация. Весьма удобно для подготовленного пен-тестера, не так ли?

Сам интерцептор, как правило, используется в комбинации с другими программами, вроде ettercap, nmap, cain и abel. Между прочим, утилита ettercap поддерживает перехват данных в режиме ARP poisoning.

А еще есть возможность использования этого перехватчика с низкоуровневыми снифферами, вроде Wireshark или tcpdump, которые позволяют изучить трафик и анализировать данные, попадающие в сеть.

Как использовать x4553-Intercepter

Для начала нужно установить саму программу. Де-факто, она работает только под Windows 10, хотя ее можно использовать в предыдущих версиях Windows.

После установки программы можно запустить ее и настроить нужные порты.

Режимы работы программы достаточно разнообразные. Например, x4553-Intercepter можно использовать как перехватчик данных между двумя портами, а также настроить собственный мост между портами.

Если нужно выполнить перенаправление порта, можно воспользоваться утилитой hping2, которая позволяет отправить произвольные пакеты данных.

x4553-Intercepter: основные возможности

В программе x4553-Intercepter имеются следующие возможности:

| 1 | Перехват данных между двумя портами |

| 2 | Настройка собственного моста между портами |

| 3 | Перенаправление портов с использованием утилиты hping2 |

| 4 | Перехват и модификация произвольных пакетов данных |

| 5 | Анализ трафика с помощью Wireshark или tcpdump |

| 6 | Поддержка перехвата данных в режиме ARP poisoning с помощью ettercap |

Все вышеописанные возможности делают x4553-Intercepter весьма полезным инструментом для проведения пентеста и анализа данных.

В Windows 10 появился собственный сниффер трафика pktmon

В операционной системе Windows 10 появился собственный сниффер трафика сети под названием pktmon. Это удобное средство позволяет перехватывать и анализировать данные, проходящие через сетевой адаптер.

Одной из особенностей pktmon является его встроенный функционал в ОС, что позволяет пользоваться им без дополнительной программы. Pktmon начиная с Windows 10 может быть использован в Windows представлениях вроде Wireshark и Dispatcher.

Для работы с pktmon вначале нужно запустить Command prompt или PowerShell с правами администратора. Pktmon является частью Wireshark и работает в командной строке. В программной оболочке командной строки можно ввести команду pktmon и далее указать нужные параметры программе.

Одна из главных задач, которые может решать pktmon — это перехват и анализ данных, посылаемых и получаемых через ком-порты, используемые программами для работы с периферийными устройствами, такими как COM-port Sniffer. Pktmon перехватывает и отслеживает передачу данных в последовательности пакетов.

Pktmon, как снифер, позволяет перехватить только нужные пакеты данных: задать адреса Parsonal Token Ring (PTT), IP-адрес (протокол Internet), IP4 сети, TCP-порт и дальше перехватывать нужные пакеты.

Если вам нужно получить полный перечень доступных параметров в программе pktmon – сетевом перехватчике пакетов, воспользуйтесь командой pktmon -h.

Сниферы pktmon могут быть использованы в паре с такими сниферами, как Cain or Packet Miner. Cain отслеживает пакеты передаваемых данных в де-факто режиме sniffing или хищения пакетами. Дальше вы их перехватываете и отправляете полученные данные в дополнительную программу pktmon для дальнейшего анализа. В pktmon вы указываете необходимый протокол и параметры перехвата данных в сети.

Также, программа pktmon может быть запущена автоматически, с настройкой фильтрации данных, которые будут перехвачены сетевым перехватчиком. Pktmon может быть запущен по требованию или в зависимости от заданных вами условий.

Для использования pktmon в командной строке введите одну из следующих команд:

- pktmon filter add – добавить фильтр для перехвата данных;

- pktmon filter delete – удалить фильтр перехвата данных;

- pktmon capture start – запустить перехват данных;

- pktmon capture stop – остановить перехват данных;

- pktmon comp stats – получить статистику по собранным данным;

pktmon filter add и pktmon filter delete позволяют устанавливать или переместить pktmon в reng 3. В этом режиме передача данных передается между двумя щелчками. Pktmon собирает переданные данные и отправляет результаты в дополнительную программу.

Возможности программы pktmon включают перехват пакетов сетевого трафика, анализ информации и отправку результатов. Pktmon позволяет перехватывать пакеты данных, передаваемые через сеть, и анализировать их содержание. Данная программа может быть использована как инструмент для обмена данными между несколькими компьютерами.

Как запустить и пользоваться

Программа Advanced Serial Port Monitor представляет собой удобный инструмент для перехвата данных с последовательных портов. Она позволяет автоматически подготовить необходимые параметры для работы с данными порта и перехвата обмена данными.

Для начала работы с программой необходимо запустить ее на компьютере. После запуска появится основной экран программы, на котором находятся все нужные инструменты для работы с данными порта.

Основной инструмент программы — это снифер трафика. Он позволяет перехватывать пакеты данных, проходящие через выбранный порт. С помощью этого снифера ты сможешь видеть все данные, передаваемые через порт, а также анализировать их в режиме реального времени.

Для того чтобы запустить снифер, необходимо выбрать нужный порт из списка доступных портов. После выбора порта, программа автоматически подготовит все необходимые параметры для работы с данными порта и отобразит данные, проходящие через него, на экране программы.

Помимо снифера, в программе есть и другие инструменты для работы с данными порта. Например, ты можешь использовать утилиту для анализа пакетов данных, которая позволяет просмотреть содержание пакетов, анализировать их и выполнять другие задачи.

Также программа поддерживает работу с собственными сниферами, которые могут быть подключены к порту для перехвата данных. Если у тебя есть собственный снифер, ты можешь подключить его к порту и использовать его для перехвата данных.

В общем, программа Advanced Serial Port Monitor — отличный инструмент для перехвата и анализа данных, проходящих через последовательные порты. Она позволяет легко и удобно работать с данными порта, а также анализировать их в режиме реального времени.

Программа для перехвата обмена между COM портом и программой

Если вам требуется перехватывать данные, передаваемые между COM портом и программой в операционной системе Windows, то вам может помочь специальная программа для перехвата данных. Далее мы рассмотрим несколько программ, позволяющих вам осуществлять данный перехват.

1. Advanced Serial Port Monitor

Advanced Serial Port Monitor — программа, предназначенная для мониторинга обмена данными между COM-портом и программой. Она позволяет перехватывать данные, передаваемые между COM портом и программой, и анализировать их. С помощью Advanced Serial Port Monitor вы сможете изучить параметры передачи данных, задачи и содержание пакетов, а также пользоваться различными функциями для анализа и работы с данными.

2. Wireshark

Wireshark — это мощный сетевой анализатор, который также может быть использован для перехвата обмена данными между COM портом и программой. Wireshark поддерживает множество протоколов и может быть использован для анализа трафика в различных сетевых средах. Вы можете запустить Wireshark, выбрать нужные порты и начать перехват данных между COM портом и программой с помощью данной программы.

Wireshark обладает богатым функционалом и позволяет анализировать множество данных, передаваемых между портами. Вы можете изучить параметры передачи данных, анализировать последовательности пакетов, исследовать содержание пакетов и многое другое.

3. TCPDump

TCPDump — это утилита командной строки, предназначенная для перехватывания и анализа сетевого трафика в режиме реального времени. Вы можете использовать TCPDump для перехвата обмена данными между COM портом и программой. Для этого вам потребуется указать нужные порты и параметры работы программы.

С помощью TCPDump вы сможете перехватывать данные, передаваемые между портами, и анализировать их содержание. TCPDump позволяет производить фильтрацию данных и анализировать их с использованием различных параметров, чтобы получить нужную информацию.

4. Com0com

Com0com — это виртуальный null-modem кабель, который позволяет создать виртуальные COM порты в операционной системе Windows. С помощью Com0com вы сможете создать виртуальную связь между двумя программами, которые обмениваются данными через COM порты.

Программа Com0com автоматически пересылает данные, поступающие в один порт, в другой. Таким образом, вы сможете перехватывать обмен данными между программами и анализировать содержание передаваемых пакетов.

В целом, все вышеперечисленные программы позволяют вам сниффировать и анализировать обмен данными между COM портом и программой. Каждая из них имеет свои особенности и функциональные возможности, поэтому выбор программы зависит от вашего конкретного случая использования.

Hping2 — профессиональный сниффер

Одной из конкурирующих утилит Hping2 является pktmonetl, которое является чуть более новым снифером для network miners. В этой программе есть режим Capture mode, в котором все пакеты, проходящие через указанный порт, попадают к пользователю, который запустил программа с заданными параметрами.

Одной из особенностей Hping2 является возможность подготовленного снифера, который работает только на определенном порту. Для работы с Hping2 нужно запустить программу с определенными параметрами, указать порт, данные которые будут собственным снифером перехвачены и пакетами, которые соответствуют содержанию таких последовательности байт и многое другое. Hping2 является де-факто стандартом снифер при тестировании сетевых атак и обладает множеством возможностей для работы с собранными данными.

Еще одной альтернативой Hping2 является программа с открытым исходным кодом для перехвата данных netcat. Эта программа позволяет получать и отсылаемые пакеты данных через интерфейс сетевых портов на основе последовательностей токенов. Netcat позволяет работать с данными, пересылая их через открытые сетевые порты, а также запускать процессы, которые обрабатывают эту информацию.

А вот nmap в нашем случае снифером не является, но можно использовать его для просмотра открытых портов на узле, которые нам интересны в дальнейшей работе. Результаты работы nmap и Hping2, в результате работы с ними, позволяют получить список открытых портов снифером, для дальнейшего использования.

Если перечисленные программы не удовлетворяют вашим требованиям, то можно воспользоваться такими инструментами, как tcpdump, ngrep или даже более мощными программами, такими как nemesis и packeth. Каждая из этих программ обладает своими особенностями, параметрами и возможностями, позволяющими выполнять различные задачи, связанные с перехватом пакетов и анализом сетевого трафика.

В этой статье было рассмотрено несколько популярных и мощных сниферов данных, которые используются как профессионалами, так и начинающими специалистами в области IT-безопасности. Они позволяют оперативно перехватывать и анализировать пакеты, проходящие через сеть, определять открытые порты и обнаруживать потенциальные атаки.

TCPDump — отслеживание сетевого трафика

Одна из возможностей TCPDump — запустить сниффер на определенном порте сети и перехватывать только пакеты, попадающие на этот порт. Также TCPDump позволяет фильтровать данные, отображая только определенные типы пакетов, например, пакеты протокола SMTP или пакеты полезной нагрузки.

В Windows также есть свои инструменты для перехвата сетевого трафика. Например, Packet Monitor (Pktmon) — это утилита командной строки, которая позволяет перехватывать и анализировать сетевые пакеты. Pktmon имеет более простой интерфейс, чем TCPDump, но все же позволяет вести работу с данными весьма эффективно.

Кроме того, для Windows есть также инструменты вроде 0x4553-intercepter и Cain & Abel, которые имеют де-факто статус лучших программ для перехвата сетевых данных. Они обладают богатым набором возможностей, позволяющих работать с данными в формате пакетов, а также проводить анализ и модификацию сетевого трафика.

Еще одной популярной программой для перехвата сетевого трафика является Ettercap. Она предлагает широкий набор инструментов, позволяющих проводить различные атаки на сеть, анализировать полученные данные и даже запускать свои собственные модули.

Ettercap — популярный инструмент сниффинга

С помощью Ettercap можно перехватывать пакеты, содержащие сетевой трафик, и анализировать их содержимое. Это позволяет обнаружить возможные атаки и уязвимости, а также получить доступ к зашифрованным данным, передаваемым по сети.

Ettercap поддерживает несколько методов перехвата трафика, включая arp-отравление и маршрутизацию. Он также имеет возможность фильтровать пакеты и применять различные правила для их обработки, что делает его очень гибким инструментом.

Возможности Ettercap включают в себя анализ произвольного трафика, перехват паролей, манипуляцию сессиями и многое другое. Он также поддерживает различные протоколы, такие как TCP, UDP и ICMP. Это делает его полезным инструментом для анализа сетевых протоколов и обмена данными между клиентом и сервером.

Ettercap имеет графический интерфейс пользователя (GUI) и может быть запущен на различных операционных системах, включая Windows и Linux. Он также поддерживает командную строку, что делает его удобным инструментом для автоматического перехвата трафика.

Другие популярные инструменты для сниффинга трафика включают Wireshark, tcpdump и ngrep. Они также обладают широкими возможностями для перехвата и анализа трафика, но Ettercap предлагает удобный интерфейс и мощные функции для тех, кто ищет более подготовленного перехватчика данных.

Если тебя интересует перехват и анализ трафика, то Ettercap — отличный выбор инструмента для этой работы. Его гибкие возможности и широкий набор функций позволяют с легкостью настраивать и анализировать трафик в сети.

Network Miner — анализатор сетевого трафика

Network Miner появился как инструмент для Windows, начиная с версии Windows 2000. Программа имеет множество возможностей, одной из которых является автоматический поиск и подключение к активным портам, а также анализ traffic dump файлов, созданных другими инструментами, такими как tcpdump или Wireshark.

Для работы с Network Miner необходимо установить пакет WinPcap — утилиту для захвата и передачи сетевых пакетов в Windows. После установки WinPcap и запуска Network Miner, программа автоматически начнет сбор трафика и анализировать его.

Network Miner отображает содержание снифферов в виде графического интерфейса, позволяющего пользоваться всеми функциями программы. Снимки с документа можно сохранить в формате PNG или JPG, также можно выбрать и сохранить только нужные вам данные в форматах csv, txt или json.

Помимо Network Miner, существуют и другие программы схожей направленности, такие как Nmap, Cain and Abel, Ettercap, ngrep, netcat и др., каждая из которых имеет свои особенности и предназначена для решения определенных задач.

Итак, если у вас возникла необходимость перехватить и анализировать сетевой трафик, можете обратиться к Network Miner или другим программам-анализаторам сетевого трафика, описанным в данной статье. С их помощью вы сможете получить полную информацию о передаваемых данных и выявить потенциальные угрозы или проблемы в вашей сети.

Видео:

Serial Ports Are STILL Around!

Serial Ports Are STILL Around! by Techquickie 472,434 views 1 year ago 4 minutes, 35 seconds