- Научитесь разрабатывать и проводить тестирование на проникновение с помощью Kali Linux

- Как начать писать пентесты с помощью Kali Linux

- 1. Поиск уязвимостей

- 2. Проникновение в систему

- 3. Обезвреживание уязвимостей

- Установка Kali Linux и необходимых инструментов

- 1. Nmap

- 2. Nikto

- 3. Burp Suite

- Основные принципы написания пентестов

- Пассивный подход

- Активный подход

- Используйте популярные инструменты

- Обезвреживание пентестов при помощи Kali Linux

- Видео:

- #8 Пентест с помощью Kali Linux. Обзор Kali Linux и основные команды.

Научитесь разрабатывать и проводить тестирование на проникновение с помощью Kali Linux

В современном мире безопасности информации важно не только хорошо защищать свою систему, но и понимать, какими методами можно взломать других пользователей. Для этого существует множество инструментов, и один из самых популярных — Kali Linux.

Kali Linux — это дистрибутив Linux, разработанный специально для пентестинга и тестирования безопасности. Он включает в себя более 600 полезных инструментов для обнаружения уязвимостей, сканирования портов, атаков и обезвреживания уязвимостей.

Один из самых популярных инструментов в Kali Linux — Metasploit Framework. Это мощный инструмент, который используется для сканирования портов, поиска уязвимостей, атаков и обезвреживания систем. С его помощью можно запустить взлом целевой системы всего за несколько минут.

Ещё один полезный инструмент — Snort. Он используется для обнаружения и предотвращения сетевых атак. Snort умеет анализировать сетевой трафик и обнаруживать подозрительные действия, такие как попытки взлома или сканирования портов.

Если вы хотите взломать пароль пользователя или системы, вам поможет инструмент John the Ripper. Он работает по теории перебора и использует грубую силу для взлома паролей. Для более удобного поиска уязвимостей и исследования сети можно использовать Wireshark. Этот инструмент позволяет анализировать сетевой трафик и найти потенциальные уязвимости в системе.

Если вам нужно взломать беспроводную сеть, в Kali Linux есть такие инструменты, как Aircrack-ng и Reaver. Aircrack-ng используется для взлома паролей Wi-Fi сетей, а Reaver — для взлома роутеров с включенной функцией WPS.

Как видите, Kali Linux — это мощный инструмент, который позволяет работать с различными видами атак и обезвреживания уязвимостей. Он является неотъемлемой частью процесса пентестинга и позволяет понять уязвимости вашей системы, а также помочь другим пользователям защитить свои системы.

Как начать писать пентесты с помощью Kali Linux

1. Поиск уязвимостей

Если вы новичок в хакинге, хорошим местом для начала является пассивный анализ сети. Kali Linux предоставляет множество инструментов, которые помогают вам искать и анализировать уязвимости системы. Используйте инструменты, такие как Snort, Yersinia и Wi-Fi Pineapple, чтобы обнаружить и анализировать потенциальные уязвимости.

2. Проникновение в систему

После того, как вы найдете уязвимости системы, можно приступить к атаке. Kali Linux предлагает множество инструментов, таких как Metasploit Framework, которые позволяют вам атаковать систему и получать информацию, необходимую для дальнейшего анализа.

| Инструменты | Описание |

|---|---|

| WordPress Ripper | Используйте этот инструмент для атаки на WordPress-сайты и получения информации о пользователях, паролях и постах. |

| Wifite2 | Wifite2 предоставляет возможность аудита и атаки wireless-сетей, используя словарь паролей и анализ трафика. |

| Pixiewps | Данный инструмент позволяет атаковать wireless-роутеры и подбирать пароль за несколько минут. |

| Burp Suite | Бурп Сьют — это бесплатная платформа для тестирования уязвимостей веб-приложений. Он предлагает множество инструментов для сканирования, анализа и изменения трафика. |

3. Обезвреживание уязвимостей

После того, как вы точно определили уязвимости системы, необходимо обезвредить их. Kali Linux предлагает множество инструментов и материалов, которые помогут вам закрыть уязвимости системы и улучшить ее безопасность. Используйте инструменты, такие как Snort и Yersinia, чтобы обнаружить и анализировать потенциальные уязвимости системы.

Если вы заинтересованы в писании и обезвреживании пентестов, Kali Linux — отличный инструмент, который предоставляет широкий спектр функций и возможностей для анализа и обезвреживания уязвимостей системы. Используйте его в своей работе и станьте настоящим хакером!

Установка Kali Linux и необходимых инструментов

По умолчанию Kali Linux оснащен командной строкой и не имеет графического интерфейса пользователя (GUI). Потому что в мире хакинга и пентестинга наиболее востребованы командно-строковые инструменты. Однако, для удобства пользователей, Kali Linux предоставляет возможность установить более интуитивно понятное графическое окружение.

Как только вы установили Kali Linux, вам необходимо установить широкий выбор инструментов, которые помогут вам с проведением пентеста. Kali Linux уже поставляется с некоторыми из этих инструментов, однако вы также можете установить дополнительные инструменты, если вам это необходимо.

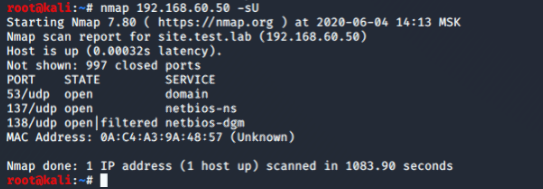

1. Nmap

Nmap является одним из первых инструментов, с которого следует начать анализ сети. Он предоставляет возможность сканеризации и анализа открытых портов компьютера и обнаружения потенциальных уязвимостей.

2. Nikto

Nikto – это бесплатная утилита для сканирования веб-серверов, предназначенная для обнаружения потенциальных проблем безопасности.

3. Burp Suite

Burp Suite – это набор инструментов, предназначенных для тестирования безопасности веб-приложений. Он позволяет обнаруживать и эксплуатировать уязвимости веб-приложений.

В дополнение к этим инструментам, Kali Linux предоставляет возможность установить и работать с другими инструментами, такими как Wifite, Wifite2, Hashcat, Snort и т. д. Все они предоставляют огромное множество возможностей для анализа систем и осуществления взлома.

В этом руководстве мы рассмотрели только несколько основных инструментов Kali Linux, которые полезны для начинающих и опытных хакеров. Это отличный стартовый пункт для тех, кто только начинает свой путь в мире хакинга и пентестинга.

Как вы можете видеть, благодаря Kali Linux и его инструментам, все пользователи имеют возможность взломать систему и выполнить грубую атаку на все открытые порты и протоколы, используя множество инструментов и методов.

Важно помнить, что использование Kali Linux для взлома или анализа системы, без разрешения ее владельца, является незаконной деятельностью. Этот инструмент должен использоваться только в ознакомительных и обучающих целях, а также при работе с системами собственного владения.

Теперь, когда вы знаете, как установить Kali Linux и используемые в нем инструменты, вы готовы начать свой путь в мире хакинга и пентестинга.

Основные принципы написания пентестов

При написании пентестов важно соблюдать ряд основных принципов, которые помогут вам эффективно провести аудит безопасности системы или сети. В этом руководстве мы рассмотрим основные принципы, которые помогут вам составить проверочный план и успешно выполнить пентест.

Пассивный подход

- Используйте пассивные методы сбора информации для получения максимального объема данных без привлечения внимания. Это позволит собрать ценную информацию для дальнейшего анализа и планирования дальнейших шагов.

- Одним из самых популярных инструментов для пассивного сбора информации является Wireshark. С его помощью вы сможете отслеживать и анализировать сетевой трафик, чтобы получить ценную информацию о системе или сети, которую вы тестируете.

- Используйте инструменты, такие как Yersinia, для поиска уязвимостей в сетевой инфраструктуре, и Burp Suite для сканирования уязвимых портов и запуска агрессивных атак на систему или сеть.

Активный подход

- Второй основной принцип написания пентестов — это активный подход. Здесь вы будете активно сканировать и анализировать систему или сеть, чтобы найти потенциальные уязвимости.

- Используйте инструменты, такие как Hydra, для подбора паролей и перебора команд, чтобы получить доступ к системе или сети.

- Используйте инструменты, такие как Nmap, для сканирования портов и поиска уязвимостей связанных с сетевыми сервисами.

- Другой полезный инструмент — Hashcat, который поможет вам восстановить пароли и проверить их на стойкость.

- Используйте Metasploit, мощный инструмент, который предоставляет множество модулей и эксплоитов для проведения атак на систему или сеть.

Используйте популярные инструменты

- Существует множество полезных инструментов для проведения пентестов, которые помогут вам в выполнении задач на разных этапах тестирования.

- Например, Fern Wi-Fi Cracker и Aircrack-ng могут быть использованы для выполнения тестов на безопасность беспроводных сетей.

- Gnuplot — инструмент для визуализации данных и создания графиков.

- Netcat — многофункциональный сетевой утилита.

- Maltego — мощный инструмент для сбора информации о сетях и компаниях.

- Используйте Security Onion, который предоставляет множество инструментов для обнаружения и анализа сетевого трафика.

В этой статье мы рассмотрели основные принципы написания пентестов. Уверены, что эта информация поможет вам лучше понять, как проводить пентест и выявлять уязвимости в системе или сети. Помните, что безопасность является важным аспектом любой системы, поэтому проведение пентестов имеет решающее значение для защиты информации.

Обезвреживание пентестов при помощи Kali Linux

Однако, помимо теории и практики хакинга, также важно знать, как предотвратить возможные атаки и защитить свои системы от взлома. В данной статье мы рассмотрим некоторые инструменты и методы обезвреживания пентестов при помощи Kali Linux.

Первым шагом в обезвреживании пентестов является сканирование сети и поиск уязвимостей. Для этого можно использовать различные инструменты, такие как Nmap, Wpscan, Burp Suite и другие.

Например, с помощью Nmap можно сканировать порты и протоколы, чтобы найти открытые порты и уязвимости в системе. Wpscan же позволяет искать уязвимости в WordPress блогах и находить слабые места в защите сайта.

После того, как вы найдете уязвимости, вам необходимо приступить к их обезвреживанию. Некоторые простые способы включают в себя: изменение пароля, блокирование доступа, установку обновлений и исправление найденных уязвимостей.

Другими методами обезвреживания пентестов могут быть использование статического анализа кода, защита от атак типа brute-force, установка firewall и многое другое. Важно постоянно отслеживать и предупреждать о возможных уязвимостях.

Одним из основных инструментов, которые вы можете использовать при обезвреживании пентестов, является Kali Linux. Он предоставляет множество возможностей и инструментов для работы с различными уязвимостями и защиты систем.

Например, вы можете использовать Kali Linux для проведения анализа беспроводных сетей и поиска уязвимостей в них с помощью инструментов, таких как Wifite2 и Aircrack-ng. Также, Kali Linux поддерживает использование инструментов для сканирования безопасности сетей, таких как Wireshark и Maltego.

В завершение, важно отметить, что обезвреживание пентестов при помощи Kali Linux – это неотъемлемая часть работы в области безопасности и хакинга. Благодаря этим инструментам и методам вы сможете защитить свои системы и сети от возможных атак и уязвимостей.

Используйте эти советы и инструменты, чтобы быть хорошо подготовленным к обезвреживанию пентестов и укреплению безопасности.

Видео:

#8 Пентест с помощью Kali Linux. Обзор Kali Linux и основные команды.

#8 Пентест с помощью Kali Linux. Обзор Kali Linux и основные команды. by Школа этичного хакинга «Timcore» 501 views 9 months ago 19 minutes