- Прозрачная авторизация на RDS с помощью SSO Single Sign-On — передовые методы безопасности

- Прозрачная авторизация на RDS с помощью SSO Single Sign-On

- Что такое SSO Single Sign-On?

- Как SSO Single Sign-On работает на сервере RDS?

- Преимущества прозрачной авторизации на RDS с помощью SSO Single Sign-On

- Передовые методы безопасности

- Пользователь SSOPOPDevice

- Защита от несанкционированного доступа

- SSO и множество приложений

- Пример использования SSO в Windows

- Обратите внимание!

- Удобство использования SSO

- Интеграция SSOPOPDevice с другими системами безопасности

- Аудит и мониторинг активности пользователей SSOPOPDevice

- Установка и конфигурация SSOPOPDevice

- Мониторинг активности пользователей

- Аудит пользовательской активности

- Развитие SSO Single Sign-On и SSOPOPDevice

- Видео:

- Setup Remote Desktop from Anywhere & Change Secure RDP Port Access (Your PC over the Internet)

Прозрачная авторизация на RDS с помощью SSO Single Sign-On — передовые методы безопасности

Прозрачная авторизация с помощью SSO (Single Sign-On) является важной политикой безопасности в системах RDS (Remote Desktop Services). Когда пользователь авторизуется на одном компьютере, он может автоматически получить полный доступ к другим компьютерам в сети без необходимости повторного ввода учетных данных.

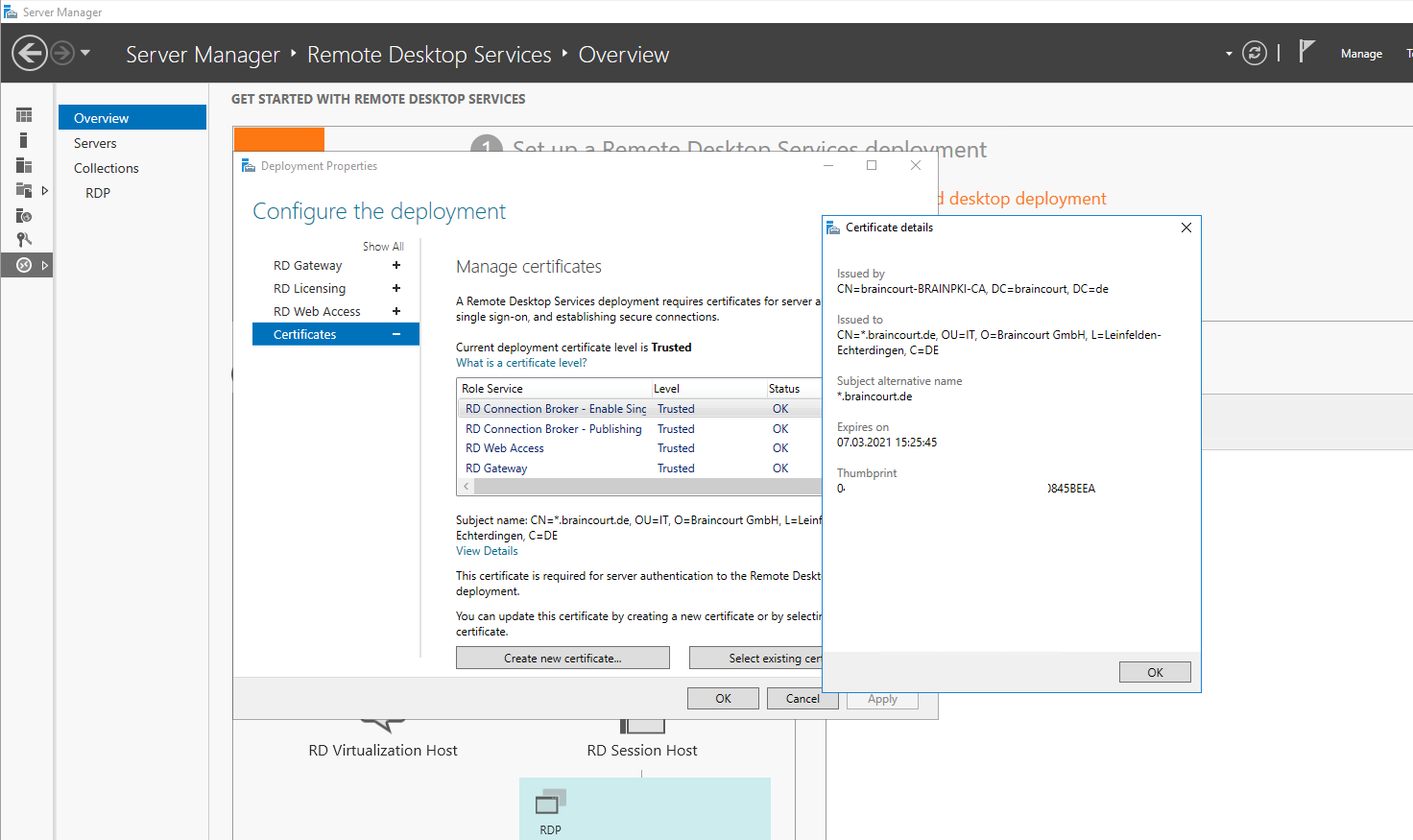

Для настройки SSO на серверах RDS необходимо выполнить несколько шагов. Во-первых, администратор должен создать сертификат безопасности для каждого компьютера, который будет добавлен в домен. Затем этот сертификат должен быть предоставлен каждому пользователю с правами администратора, который будет использовать SSO.

Важным является также настройка компьютеров Windows. Пользователи должны быть добавлены в группу «Remote Desktop Users» на каждом компьютере, который они будут использовать через SSO. Кроме того, администратор должен настроить параметры групповой политики, чтобы разрешить SSO и установить требуемые параметры безопасности.

Когда SSO настроен, пользователь может подключиться к удаленному серверу, используя инструменты Microsoft и вводя свои учетные данные только один раз. После этого он может работать на сервере, не требуя повторной авторизации при подключении к другим компьютерам в домене.

SSO использует шаблоны сертификатов для аутентификации пользователя. При создании шаблона сертификат администратор должен указать значение «Remote Desktop Authentication» для раздела «Template display name». Это гарантирует, что сертификат будет использоваться для авторизации пользователей при подключении по RDS.

Однако стоит обратить внимание, что безопасность SSO может быть подвержена риску, если злоумышленник получит доступ к компьютеру пользователя, где хранятся записи сертификата. Поэтому рекомендуются дополнительные методы безопасности, такие как резервное копирование и шифрование данных.

Таким образом, SSO Single Sign-On предлагает удобство и эффективность в авторизации пользователей на серверах RDS. Однако необходимо обеспечить безопасность данных и соблюдать рекомендации Microsoft по настройке и управлению SSO.

Прозрачная авторизация на RDS с помощью SSO Single Sign-On

Прозрачная авторизация на RDS (Remote Desktop Services) с помощью SSO (Single Sign-On) представляет передовые методы безопасности, которые рекомендуются для использования в системах удаленного подключения к серверам. Это позволяет упростить процесс авторизации пользователей при работе с удаленными приложениями и рабочими столами.

Что такое SSO Single Sign-On?

SSO Single Sign-On — это механизм аутентификации и авторизации пользователей, при котором пользователь может войти в систему один раз и получить доступ ко всем своим приложениям и услугам без повторного ввода пароля. Это означает, что пользователь может войти в одну систему, и этот логин может использоваться для авторизации в других связанных системах без необходимости повторного ввода учетных данных.

Как SSO Single Sign-On работает на сервере RDS?

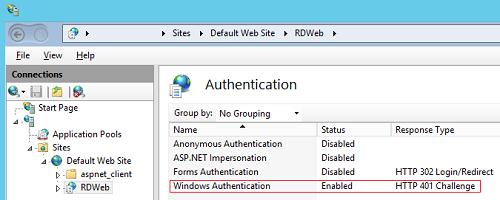

Для прозрачной авторизации на RDS с помощью SSO Single Sign-On требуется настройка определенных компонентов и сертификатов на сервере и клиентских компьютерах. Во-первых, необходимо установить и выпустить корневой сертификат на сервере RDS и сконфигурировать его для использования SSO. Затем используется сертификат доверия корневого сертификата, который будет выдан клиентским компьютерам для аутентификации.

При установке удаленных приложений или рабочих столов пользователи получат пакет .rdp файла, который содержит ссылку на удаленный сервер. В этом файле находится информация о протоколе подключения, а также о том, как использовать SSO для авторизации пользователя.

Когда пользователь запускает .rdp файл, система проверяет, есть ли на компьютере клиента корневой сертификат, выпущенный сервером RDS. Если сертификат есть, пользователь автоматически авторизуется. Если сертификата нет, пользователю будет предложено скачать и установить корневой сертификат.

Преимущества прозрачной авторизации на RDS с помощью SSO Single Sign-On

Прозрачная авторизация на RDS с помощью SSO Single Sign-On имеет ряд преимуществ:

- Упрощенный процесс авторизации: пользователь входит в систему один раз и может авторизоваться во всех связанных приложениях и рабочих столах без повторного ввода учетных данных.

- Безопасность: SSO Single Sign-On использует сертификаты для проверки подлинности пользователя, что повышает уровень безопасности при удаленном подключении к серверам.

- Удобство использования: пользователи получают доступ к своим удаленным приложениям и рабочим столам через простой процесс подключения, что повышает эффективность работы.

Использование прозрачной авторизации на RDS с помощью SSO Single Sign-On может значительно улучшить безопасность и удобство удаленного подключения к серверам. Это особенно полезно для компаний, где требуется высокий уровень защиты и удобства использования при удаленной работе.

Передовые методы безопасности

Существует множество передовых методов безопасности, которыми можно воспользоваться для защиты данных и обеспечения безопасности системы:

— Использование прозрачной авторизации с помощью Single Sign-On (SSO). Это технология, которая позволяет пользователям получить доступ ко множеству различных систем и служб с помощью одной авторизации. Она основана на использовании специальных сертификатов и токенов, которые позволяют проходить авторизацию только один раз.

— Защита данных с помощью шифрования. Используйте современные криптографические алгоритмы для защиты данных при их передаче и хранении.

— Управление доступом. Разграничение доступа и назначение прав на уровне пользователя и группы позволяет контролировать, какие пользователи имеют доступ к каким данным и функциональности системы.

— Многофакторная аутентификация. Дополнительные слои безопасности, такие как коды доступа, биометрические данные или одноразовые пароли, могут использоваться для повышения безопасности и защиты системы от несанкционированного доступа.

— Отслеживание и мониторинг. Система должна иметь механизмы для регистрации и анализа событий, чтобы обнаружить и предотвратить кибератаки и другие угрозы безопасности в реальном времени.

— Регулярное обновление и аудит безопасности. Важно регулярно обновлять операционную систему, прикладные программы и антивирусное программное обеспечение для обеспечения максимальной защиты от известных уязвимостей.

— Обучение пользователей. Самая передовая технология не поможет, если пользователи не обладают должным пониманием угроз безопасности и незащищенных действий. Обучите пользователей правилам безопасности и предупредите их о текущих угрозах.

Это только некоторые инструменты и методы, которые можно использовать для обеспечения безопасности системы и защиты данных. Помните, что безопасность — это непрерывный процесс, и вам необходимо постоянно обновлять и анализировать свои методы и инструменты для обеспечения максимальной защиты.

Пользователь SSOPOPDevice

Пользователь SSOPOPDevice – это учетная запись, которая создается администратором для работы с SSO. Для использования этого пользователя необходимо скачать и установить сертификат SSOPOPDevice, которым подписано ключевое удостоверение AD FS.

Процесс настройки и работы с пользователем SSOPOPDevice происходит следующим образом:

- Администратор создает учетную запись пользователя SSOPOPDevice с типом «Учетная запись сервиса» в домене.

- Пользователи, которым нужно получить доступ к RDS через SSO, должны быть добавлены в группу «Группа пользователей, требующих SSO».

- Сертификат SSOPOPDevice должен быть установлен на компьютере, с которого будет осуществляться доступ.

- Администратор должен настроить политику делегирования для пользователя SSOPOPDevice, чтобы он мог получать информацию о пользователях в домене.

Поскольку пользователь SSOPOPDevice имеет доступ к данным пользователей, важно сохранять конфиденциальность этой учетной записи и сертификата.

Пользователь SSOPOPDevice требуется для того, чтобы SSO работал:

- При вводе учетных данных в браузером или клиентом доступа к ресурсам RDS.

- Была выполнена однократная аутентификация на уровне входа на сервера RDS.

- Для работы с RemoteApp и другими компонентами RDS.

Пользователь SSOPOPDevice должен быть подключенный учетной записью в системе SSOPOPDevice

Важно отметить, что настройка SSOPOPDevice может быть выполнена только администратором.

Чтобы удалить пользователя SSOPOPDevice, администратору необходимо выполнить следующие шаги:

- Открыть «Сертификаты компьютера» через панель управления или другим доступным средством на компьютере, где находится пользователь SSOPOPDevice.

- Перейти в личное хранилище сертификатов и найти сертификат SSOPOPDevice.

- Удалить сертификат SSOPOPDevice.

Внимание! Удаление сертификата SSOPOPDevice приведет к потере доступа к системе SSO. Поэтому, перед удалением сертификата необходимо удостовериться в наличии резервных копий и проводить данную процедуру только при наличии определенных необходимых действий.

В случае, если у вас возникли трудности или вопросы по настройке пользователя SSOPOPDevice, обратитесь к администратору системы или к специалисту по внедрению SSO в вашей организации.

Защита от несанкционированного доступа

Для обеспечения безопасности восстановления и делегирования доступа в среде прозрачной авторизации на RDS с помощью SSO Single Sign-On существует ряд передовых методов. Эти методы могут использоваться в настройке операционной системы Windows, чтобы защитить клиентские компьютеры, подключенные к серверам RDS.

Один из важных аспектов безопасности – правильная настройка учетных записей пользователей. Рекомендую удалить учетные записи администраторов, которым не нужен удаленный доступ к серверам RDS. Технология SSO Single Sign-On позволяет подключенным пользователям автоматически выполнять аутентификацию на серверах RDS без ввода учетных данных. Тем не менее, если вы хотите настроить принудительную аутентификацию для конкретных пользователей, вы можете использовать сертификаты для этой цели.

Пользователь может получить сертификат SHA1 с помощью инструментов управления сертификатами, таких как Certificates MMC (Microsoft Management Console). Для получения сертификата SHA1, следуйте инструкциям в разделе Certificates MMC. Шаблоны сертификатов должны быть правильно настроены на серверах и клиентах, чтобы можно было выпустить сертификаты. Рекомендую использовать шаблон сертификатов для удаленных компьютеров или шаблон сертификатов для шаблонов клиента.

Если пользователь уже имеет SHA1-сертификат, можно применить политику безопасности Group Policy на сервере RDS, чтобы позволить пользователям вводить свои сертификаты SHA1 в браузере. Браузер будет использовать свой сертификат SHA1 для однократной аутентификации по SHA256. Если нужно, можно установить групповую политику для того, чтобы настроить возможность записи аутентификационных данных в браузере.

Если у вас есть другие вопросы о системе авторизации на RDS с помощью SSO Single Sign-On, ознакомьтесь с разделом «Прозрачная авторизация на RDS с помощью SSO Single Sign-On: передовые методы безопасности». Здесь вы найдете подробные инструкции по настройке и управлению авторизацией на серверах RDS с использованием SSO SSO Single Sign-On.

SSO и множество приложений

SSO-сервис обычно выполняет роль посредника между учетной записью пользователя и приложениями, размещенными на разных серверах. Когда пользователь пытается войти в какое-либо приложение, он вводит свои учетные данные только один раз, и SSO-система автоматически предоставляет его на проверку требующемуся приложению. Это позволяет избежать повторное ввода пароля и сокращает нагрузку на пользователей.

В рамках SSO могут использоваться различные протоколы аутентификации, такие как Kerberos и SAML, а также сертификаты, биометрические данные и другие механизмы. Благодаря этому пользователь может быть авторизован на нескольких серверах одновременно без необходимости многократного ввода своих данных.

Системы SSO настроены для работы с множеством приложений, возможностей которых пользователи могут использовать с помощью единственной учетной записи SSO. Например, пользователь может иметь доступ к электронной почте, файлам, ресурсам организации, программам и другим установленным приложениям.

При авторизации в системе SSO пользователю также могут быть предоставлены различные привилегии и доступы в зависимости от его роли и прав доступа. Система может определять, какие приложения и ресурсы доступны пользователю на основе его профиля и настроек безопасности.

Пример использования SSO в Windows

В операционной системе Windows SSO достигается с использованием Active Directory, которая служит центральным хранилищем учетных записей, ролей и политик безопасности. Пользователи Windows могут авторизоваться на своем компьютере и входить в систему, используя одного и того же учетную запись.

Один из распространенных протоколов SSO в Windows — Kerberos. Его используют различные службы и приложения, такие как Windows Logon, Remote Desktop Services (RDS), Internet Explorer, Office 365, Exchange и другие. Пароль пользователя хешируется на клиентской стороне, и его передача происходит в зашифрованном виде, что обеспечивает высокую степень безопасности.

SSO также может быть настроена в рамках активной директории для доверительных серверов и доменов. Это позволяет пользователям получать доступ к ресурсам и приложениям на других серверах, используя свои учетные данные SSO.

Обратите внимание!

При использовании SSO следует учитывать некоторые особенности и ограничения:

| 1. | SSO может использоваться только на доверенных компьютерах. Если пользователь попытается авторизоваться на другом компьютере, его учетные данные не будут приняты SSO-сервером. |

| 2. | Для использования SSO требуется наличие корректных сертификатов и настройка системы поддержки. |

| 3. | SSO может быть запрещено администратором или настроено для определенных пользователей и групп. Не все приложения на компьютере должны использовать SSO. |

Если вы являетесь администратором или разработчиком, вы можете установить и настроить SSO на своем сервере и для своих пользователей. Это позволит им использовать уникальный набор учетных данных для доступа к различным приложениям и ресурсам системы.

В данном разделе мы рассмотрели преимущества и ограничения SSO в контексте множества приложений. SSO позволяет пользователям удобно и безопасно входить в систему, поэтому рекомендую обратить внимание на эту возможность и изучить методы внедрения SSO в вашей среде.

Удобство использования SSO

Одно из главных преимуществ SSO заключается в том, что пользователь должен запомнить только один пароль, что упрощает процесс входа в различные системы и помогает избежать многочисленных вводов пароля. Этот удобный подход способствует повышению производительности и удовлетворенности пользователей.

Использование SSO также значительно упрощает задачу администратору системы по восстановлению паролей пользователей. Вместо того чтобы каждый раз сбрасывать или изменять пароли в различных системах, администратор может управлять только одним набором учетных данных.

SSO обычно работает на основе шаблонов, которые администратор устанавливает для каждой системы или приложения. Когда пользователь проходит аутентификацию в SSO, система использования подключается к авторизованным системам и передает необходимые данные для успешного входа.

Важно отметить, что SSO поддерживается многими платформами, включая Microsoft Windows, Active Directory и Internet Information Services (IIS). Пользователи могут использовать SSO для подключения к различным серверам и сервисам, поддерживающим данную технологию.

Для использования SSO настройте политику группы, разрешающую использование SSO через систему администратора

Также вы можете скачать и установить специальные инструменты и сертификаты, чтобы воспользоваться SSO. Например, на компьютере клиента можно использовать Windows Logon Gateway, а на сервере – RD Connection Broker. Ввод учетных данных будет автоматически делегирован на сервер.

SSO является мощной технологией, которая значительно упрощает аутентификацию пользователей и предоставление им доступа к различным системам. Если вы являетесь администратором системы или просто ищете удобный способ входа в множество приложений и сервисов, рекомендую обратить внимание на SSO.

Интеграция SSOPOPDevice с другими системами безопасности

Одним из важных аспектов интеграции является использование шифрования для обеспечения безопасности передаваемых данных. Для этого можно использовать алгоритм хэширования SHA1, который обеспечивает надежную защиту от подделки и обеспечивает целостность данных.

Другой важной системой безопасности, с которой можно интегрировать SSOPOPDevice, является система контроля доступа к компьютерам и серверам. SSOPOPDevice может быть настроен таким образом, чтобы использовать политики доступа и доверенные списки клиентов, чтобы определить, можно ли разрешить пользователям доступ к конкретным ресурсам.

Кроме того, для обеспечения дополнительной безопасности можно использовать технологию делегирования учетных записей. Это позволяет администратору SSOPOPDevice установить ограничения на выполнение определенных задач и передачу данных между клиентом и сервером. Пользователи могут получить доступ только к тем ресурсам, которым им разрешен доступ.

Для защиты доступа к данным SSOPOPDevice может использовать сертификаты. Сертификаты обеспечивают аутентификацию клиентов и серверов, что позволяет укрепить безопасность передаваемых данных.

Один из важных аспектов интеграции SSOPOPDevice с другими системами безопасности — это интеграция с удаленными приложениями. SSOPOPDevice может работать с RemoteApp, что позволяет пользователям получать доступ к приложениям, работающим на удаленных серверах.

Также стоит отметить возможность интеграции SSOPOPDevice с системами аутентификации Microsoft. SSOPOPDevice может использовать учетные записи Microsoft для авторизации пользователей и обеспечения безопасного доступа к ресурсам RDS.

Одним из важных аспектов работы SSOPOPDevice является управление учетными записями администраторов. Администраторы могут управлять доступом к ресурсам RDS и назначать различные роли и полномочия пользователям, чтобы обеспечить безопасность системы.

Важными возможностями системы SSOPOPDevice являются восстановление данных и резервное копирование. Это позволяет администратору быстро восстановить работу системы и защитить данные от потери.

Аудит и мониторинг активности пользователей SSOPOPDevice

Установка и конфигурация SSOPOPDevice

Для начала работы с SSOPOPDevice необходимо установить соответствующее программное обеспечение на usercomputer пользователя. После установки, программа будет запрашивать разрешение на подключение к SSOPOPDevice сервере, а также требовать ввод пароля для получения доступа к данным. После успешной аутентификации, пользователь может воспользоваться SSOPOPDevice функционалом для доступа к различным сервисам и ресурсам.

Мониторинг активности пользователей

Для обеспечения безопасности и контроля над активностью пользователей, несколько методов аудита и мониторинга следует применять совместно. Первым методом является логирование всех активностей пользователей на сервере SSOPOPDevice. Это позволяет узнать, кто, когда и с какого usercomputer получал доступ к сервисам. Лог файлы включают детальную информацию о каждом запросе и определенные действия пользователя.

Вторым методом является использование специального сертификата или ключа шифрования SHA1 для защиты подключения. Каждое устройство должно быть авторизовано с использованием этого сертификата, и любое подключение без сертификата должно быть запрещено. Таким образом, можно снизить риск несанкционированного доступа.

Третий метод — механизм контроля данных, позволяющий управлять доступом пользователей к определенным сервисам. Администратор может установить права доступа на уровне пользователя, что ограничивает возможности пользователей.

Аудит пользовательской активности

SSOPOPDevice также предоставляет возможность аудитировать активность пользователей на сервере RDS (Remote Desktop Services). Это дает администратору возможность отслеживать, кто и когда получал доступ к серверу. В логах можно найти информацию о подключении к серверам RDS, выполнении команд и использовании ресурсов сервера.

Важно отметить, что аудит пользовательской активности должен проводиться с учетом политики безопасности и регулярно рецензироваться. Также необходимо иметь в виду, что данная технология может использоваться для улучшения безопасности электронной почты и других сервисов, включая удаленное управление пользователей.

| Возможности | Описание |

|---|---|

| Аудит активности пользователей | Отслеживание действий пользователей на сервере SSOPOPDevice |

| Пароль восстановление | Возможность восстановить пароль при его утере или забытии |

| Управление сертификатами | Создание и управление сертификатами для обеспечения безопасности |

| Делегирование администратора | Возможность назначить другого пользователя администратором системы |

| Операционная система Windows | Поддержка операционной системы Windows и интеграция со службами Microsoft |

SSOPOPDevice предоставляет передовые методы безопасности, позволяющие обеспечить прозрачную авторизацию пользователя. Эта технология является эффективным и надежным решением для управления доступом пользователей к различным сервисам и ресурсам.

Развитие SSO Single Sign-On и SSOPOPDevice

С развитием технологий и повышением требований к безопасности, SSO Single Sign-On и SSOPOPDevice стали все более важными инструментами для реализации прозрачной авторизации на RDS (Remote Desktop Services).

Одним из рекомендуемых методов использования SSO Single Sign-On является настройка авторизации с помощью сертификата. При таком подходе, пользователи могут использовать свой сертификат для входа на сервер, вместо ввода пароля. Это повышает безопасность данных, так как сертификат сложнее подделать или получить несанкционированный доступ к нему.

Расширение функционала SSO Single Sign-On достигается с помощью SSOPOPDevice. Этот инструмент позволяет администраторам контролировать доступ пользователей к удаленным серверам, работающим на Windows. Благодаря SSOPOPDevice, администратор может управлять списком пользователей, которым разрешен доступ, а также настраивать уровни делегирования и использовать шаблоны для настройки безопасности на сервере.

Здесь необходимо обратить внимание на два ключевых момента. Во-первых, SSO Single Sign-On и SSOPOPDevice полностью совместимы и могут использоваться одновременно для обеспечения максимальной безопасности и удобства пользователей. Во-вторых, администратору следует обратить внимание на настройку безопасности сервера и выбрать подходящие шаблоны, которые можно скачать с сайта Microsoft.

Для повышения безопасности на сервере, рекомендуется удалить все данные пользователя, включая NTUSER.DAT и другие файлы, связанные с профилем пользователя. Кроме того, система должна быть настроена на удаление паролей учетных записей пользователей, использующихся для подключения к серверам.

Для достижения прозрачной авторизации на RDS также может использоваться SSOPOPDevice в сочетании с управлением сертификатами. В таком случае, каждому пользователю выдается сертификат, с помощью которого они могут подключаться к серверам. При этом другие пользователи не смогут использовать этот сертификат для входа на серверы.

Обратите внимание, что SSO Single Sign-On и SSOPOPDevice являются передовыми методами безопасности и позволяют значительно упростить и обезопасить процесс авторизации на RDS. Однако, для эффективного использования этих технологий необходимо обеспечить правильную настройку и администрирование. Пользователям рекомендуется использовать доверенные клиенты и регулярно обновлять свои сертификаты для обеспечения наивысшего уровня безопасности.

Видео:

Setup Remote Desktop from Anywhere & Change Secure RDP Port Access (Your PC over the Internet)

Setup Remote Desktop from Anywhere & Change Secure RDP Port Access (Your PC over the Internet) by Helton’s Computer Repair 578,600 views 3 years ago 24 minutes