- Все тонкости криптошлюза ViPNet разобраны на части

- Последствия перепрошивки

- Пассивная и активная пересечения

- Межсерверный tcp-туннель

- Неверсифицированные данные и параметры

- Исключение из работы в случае сбоя

- Серьезные проблемы с координатором

- Служебные порты и TCP-туннель

- Координатор недоступен

- Конверт не доставлен

- Нешифрованный трафик вместо зашифрованного

- Неинформативные конфиги

- Кластеризация и сбой ноды

- Недоступность узлов и потеря связи

- Проблемы с заменой ноды

- Проблемы со сбоем ноды

- Невозможность работы GRE

- Unsplit tunneling

- Не забываем про время

- Видео:

- ПОЛНЫЙ РАЗБОР MAINNET , ЧТО КУПИТЬ ? zcSync , Aptos , Zora ,Linea ,Base, Skroll, StarkNet

Все тонкости криптошлюза ViPNet разобраны на части

ViPNet — это комплексное программное решение, которое обеспечивает безопасную передачу данных в сетях. Однако многие пользователи сталкиваются с трудностями при его настройке и эксплуатации. Данная статья направлена на то, чтобы разобраться с неинформативными сообщениями ошибок, которые присутствуют при работе ViPNet.

Для правильной работы криптошлюза ViPNet необходимо настроить несколько параметров, включая адрес и порт координатора, адреса координаторов, non_encrypted_coordinator, серверные конфиги, ipsettings, tunneling_alg, timediff и другие. Также нужно учесть, что в реальной сети вся связь не проходит сразу через coordinator. Она может идти через ноды, образующие туннели между собой и координатором.

Проблемы с настройкой ViPNet часто возникают из-за недостаточной информации для администраторов. Как правило, настройка криптошлюза происходит в кластерном режиме, где все узлы выполняют функции координаторов. Однако второй координатор иногда сталкивается с такими проблемами, как невозможность обнаружить координатора первого кластера, несоответствие адресов и настройки шифрования.

В данной статье мы рассмотрим все тонкости настройки криптошлюза ViPNet, а также разберемся с проблемами, с которыми могут столкнуться администраторы. Пока не забудем понять, что ViPNet — это сложное программное решение, требующее внимательной настройки и правильного понимания всех параметров и алгоритмов, используемых при его работе.

Последствия перепрошивки

После перепрошивки криптошлюза ViPNet возникают различные последствия, которые стоит учитывать при работе с этой системой.

Пассивная и активная пересечения

Одним из последствий перепрошивки является возможность пассивного и активного пересечения трафика. В пассивном режиме данные могут быть перехвачены с помощью неправильно настроенных параметров или сбойной работы криптошлюза. Активное пересечение возникает, когда узел существует в разных кластерных сетях и может обрабатывать данные обоих направлений.

Межсерверный tcp-туннель

При перепрошивке криптошлюза ViPNet, Iplirconf изменяет конфигурацию серверного оборудования таким образом, что трафик между серверами может быть туннелирован через tcp-туннель. Это требуется для правильной работы системы.

Однако, в некоторых случаях после перепрошивки могут возникать проблемы с туннелированием и доставкой данных. В таких случаях необходимо проверить настройки координатора и сервисные порты.

Неверсифицированные данные и параметры

После перепрошивки криптошлюза ViPNet, возможно возникновение неинформативных или неверифицированных данных или параметров. В таком случае можно воспользоваться справочниками и служебными командами для понимания и исправления данной ситуации.

Важно отметить, что при перепрошивке криптошлюза ViPNet, данные были переданы на пассивную сторону и должны быть достаточно защищены от несанкционированного доступа.

Кроме того, появляется возможность использования нешифрованного TCP-трафика в активном режиме работы шлюза. Это может повлиять на безопасность и привести к возникновению проблем при доставке данных.

Исключение из работы в случае сбоя

Одним из последствий перепрошивки криптошлюза ViPNet является возможность исключения из работы в случае сбоя. Это может произойти, если шлюз не сможет обработать все конверты или если произойдет сбой в работе криптошлюза.

Серьезные проблемы с координатором

В некоторых случаях после перепрошивки криптошлюза ViPNet возникают серьезные проблемы с координатором. Это может произойти, если координатор не сможет обработать все транслируемые адреса или если будут ошибочно изменены настройки адреса.

Кроме того, необходимо учитывать, что в случае сбоя или отключения одного из узлов, ресурсы межсерверного кластера могут быть недоступными для остальных узлов.

Все эти последствия перепрошивки криптошлюза ViPNet стоит принять во внимание при работе с этой системой и принять соответствующие меры для устранения возможных проблем.

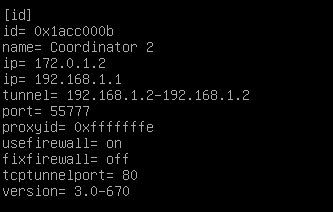

Служебные порты и TCP-туннель

Такое решение позволяет настроить криптошлюз для передачи зашифрованных данных через любые доступные порты, что особенно важно в случае, если ноды, участвующие в кластеризации, находятся в разных сетях с пересечением адресов.

Все параметры настройки TCP-туннеля указываются в конфигурационных файлах. Для работы в кластерном режиме необходимо указать адрес координатора, параметры шифрования и адреса нод, между которыми будет установлена связь.

Если во время настройки криптошлюза не указать информацию о TCP-туннеле, то используется стандартный режим работы через нешифрованный адрес. В этом случае все присутствует в конфигурационных файлах, кроме параметров TCP-туннеля.

В версии криптошлюза ViPNet 5.1 была добавлена новая возможность — работа с TCP-туннелем в зашифрованном режиме. Это обеспечивает безопасную передачу данных между узлами криптографической сети.

Если в ходе работы с криптошлюзом ViPNet возникнут проблемы с соединением, можно воспользоваться tcp-туннелем для доставки пакетов на нужный адрес. Для этого необходимо настроить соответствующие параметры в конфигах и изменить файл ipsettings.

Одной из особенностей ViPNet является наличие двух справочников настроек — один для блокомировки, второй — для работы в режиме tcp-туннеля. При настройке криптошлюза необходимо указать адрес, на который будут направлены запросы, если возникнут проблемы с блокировкой, а также параметры tcp-туннеля для безопасной передачи данных.

Не забываем, что в случае сбоя координатора, криптошлюз автоматически считает ноду соединенной непосредственно с-терра. Поэтому, при работе с несколькими криптошлюзами, неинформативные параметры доступны только для основного криптошлюза.

Время, затраченное на настройку tcp-туннеля, будет сразу оправдано при работе с криптошлюзом ViPNet. Это позволяет обойти блокировки и осуществить безопасную передачу данных между узлами сети.

Координатор недоступен

Время, в котором система может находиться без доступа к координатору, ограничено. В таком случае старые ноды спорят между собой и пытаются выбрать новый координатор. При этом могут возникнуть проблемы с настройкой и передачей параметров между устройствами. Для изменения адресов и других параметров используются специальные команды. Используйте этот вариант только если точно знаете, что делаете!

В некоторых случаях администраторам приходится перепрошивать ноды для восстановления работы системы. Однако, ноды в этом случае могут потерять связь между собой и с другими ресурсами, поэтому перепрошивка лучше проводить в просто в работоспособном состоянии системы.

Координатор недоступен может быть по нескольким причинам. Например, проблемы с сетью, сетевыми интерфейсами или аппаратными средствами. Также это может быть вызвано ошибками в настройках или конфликтами между разными версиями ПО.

При возникновении такой проблемы рекомендуется проверить следующие моменты:

- Убедиться, что во всех конфигурационных файлах указан корректный адрес координатора.

- Проверить соединение и настройки сетевого интерфейса на обоих узлах.

- Перезапустить все неинформативные и служебные службы.

- Проверить наличие доступа к служебным ресурсам.

- Использовать команду unsplit для восстановления связи между нодами.

Если все вышеперечисленные методы не привели к результату, то вам следует обратиться в службу поддержки или доступной документации по ViPNet для получения более подробной информации о решении этой проблемы.

Конверт не доставлен

В процессе работы с криптошлюзом ViPNet могут возникать различные ситуации, в результате которых конверт не доставляется. В данном разделе мы рассмотрим одну из таких ситуаций и возможные причины ее возникновения.

Когда происходит отправка конверта, инициируется процесс его доставки между узлами сети. Для координации этого процесса используются координаторы. Каждый узел обладает своим координатором, который отвечает за обработку и передачу конверта.

Одна из причин, по которой конверт может быть не доставлен, заключается в том, что на уровне координатора не был включен tcp-туннель. Tcp-туннель — это способ туннелировать сетевой трафик через систему координаторов криптошлюза. Если tcp-туннель не включен, то связь между узлами может быть нарушена, и конверт не будет доставлен.

Еще одной возможной причиной может быть изменение ip-адреса или конфигурации узлов. В случае замены или изменения ip-адреса необходимо обновить соответствующие конфигурационные файлы на всех узлах криптошлюза. Если этого не сделать, то конверт не будет доставлен.

Иногда в журнале могут быть найдены неинформативные сообщения об ошибках, которые указывают на неправильную обработку конверта. В таких случаях необходимо провести анализ журналов и найти более конкретные причины ошибок.

Возможными последствиями невозможности доставки конверта могут быть пересечения трафика, межсерверные конфликты, проблемы с проведением кластеризации и другие. К сожалению, в данном разделе мы не сможем рассмотреть все эти случаи подробно, однако мы можем дать общие рекомендации, как разобраться с проблемой.

Если конверт не доставлен, первым шагом следует проверить наличие tcp-туннеля на всех узлах сети и его корректную работу. Если tcp-туннель включен, то необходимо проверить правильность конфигурации узлов, особенно в случае замены или изменения ip-адреса.

Однако в некоторых случаях даже при корректной работе tcp-туннеля и правильной конфигурации узлов конверт может не быть доставлен. В таких случаях рекомендуется провести более глубокий анализ журналов, а также обратиться к специалистам или администраторам для помощи в решении проблемы.

Таким образом, конверт может не быть доставлен по различным причинам, начиная от ошибок на уровне координатора до проблем с журналами и конфигурацией узлов. Важно провести анализ и выявить корень проблемы, чтобы решить ее и обеспечить успешную доставку конверта.

Нешифрованный трафик вместо зашифрованного

В некоторых случаях при настройке криптошлюза ViPNet может возникнуть ситуация, когда вместо зашифрованного трафика передается нешифрованный. Давайте разберемся с этим моментом подробнее.

Один из возможных вариантов, в котором может возникнуть такая проблема, связан с tcp-туннелем на уровне IP. Если в настройках tcp-туннеля сделаны изменения, то можно указать параметры ipsettings, чтобы оба конверта из TCP и UDP межсерверного туннелирования работали совместно. Однако, в этом случае необходимо учитывать, что обоих конвертах должны быть указаны IP-адреса и порты.

Еще одна возможная причина – использование протокола GRE вместо TCP. Настройки старых версий ViPNet не предоставляют возможности указать протокол GRE, поэтому в них протоколом туннелирования по умолчанию является TCP.

В некоторых случаях проблему можно решить, указав текущие настройки IPlir в настройках конфигурационных файлов ViPNet, однако это не является единственным способом разрешения данной проблемы. В новых версиях ViPNet была добавлена возможность изменить настройки ноды на уровне координатора. При этом координатор служит своего рода центральным узлом управления и координирует работу всех нод кластера. Таким образом, можно указать новые параметры для туннелирования, а также активировать или деактивировать режим шифрования для необходимых протоколов.

Если после всех этих действий проблема остается нерешенной, можно обратиться к журналам, где можно найти информацию о возможных ошибках или исключениях. При этом необходимо обращать внимание на то, что журналы в режиме кластерного координатору и на каждой ноде свои. Также следует учесть, что некоторые служебные записи могут быть недоступны из-за отключенного режима журнала или измененных настроек обработки журналов.

Если все вышеуказанные действия не привели к решению проблемы, можно попытаться обратиться к службе технической поддержки ViPNet, которая поможет найти и исправить проблему.

Неинформативные конфиги

В качестве примера можно привести ситуацию, когда администраторы при настройке tcp-туннеля на координаторе не указали активный адрес, координатор не смог установить соединение с-Терра, и туннель был не активирован. В этом случае, чтобы решить проблему, необходимо проверить настройки tcp-туннелей и адреса.

Также важно указать все необходимые адреса для построения туннелей всех протоколов на текущем и на будущих координаторах. Это нужно сделать, чтобы избежать возможных сбоев и проблем с узлами.

Ещё одна распространенная ошибка связана с указанием некорректного адреса в dst-файле настройки трансляции портов. Если вместо адреса прописать «unsplit», это может привести к серьезным последствиям в работе криптошлюза.

Помимо этого, при настройке криптошлюза ViPNet необходимо аккуратно указывать адреса координаторов. Если в дальнейшем понадобится замена или добавление нового координатора, вся конфигурация может быть нарушена.

Кроме того, стоит учесть, что при конфигурации одной из пассивных координаторов настройка адресов tunneling должна быть исключением. Несколько конфигураций координатора позволяют распределить нагрузку на разные узлы криптошлюза. Координаторы также могут использовать gre или alg для конвертации адресов. Поэтому важно правильно настроить адреса координаторов.

В процессе построения туннелей криптошлюза ViPNet очень важно указывать информативные конфигурации и внимательно следить за всеми настройками, чтобы избежать возможных ошибок и проблем в работе системы. В случае сбоев и проблем рекомендуется тщательно разбираться и проверять все настройки для успешной работы криптошлюза ViPNet.

Кластеризация и сбой ноды

При работе с криптошлюзом ViPNet возможны различные ситуации, связанные с кластеризацией и возникновением сбоев в работе узлов. Ниже рассмотрены наиболее распространенные проблемы и способы их решения.

Недоступность узлов и потеря связи

Одной из причин недоступности узлов может быть неправильная настройка сетевых параметров. Для решения этой проблемы необходимо проверить файл ipsettings.cfg на наличие правильно указанных адресов. Если координатор кластера не доступен, то следует заменить его адрес на адрес любого другого узла в кластере.

В случае, если работа узла криптошлюза ViPNet сетевые ресурсы блокируются из-за нештатной ситуации, можно использовать TCP-туннель. Для этого нужно включить шифрование данных в параметрах TCP-туннеля и указать адрес узла с корректными настройками.

Проблемы с заменой ноды

При замене одного узла криптошлюза ViPNet на другой может возникнуть ряд проблем, связанных с настройкой и сбоем в работе. После замены узла нужно проверить настройки iplir.conf и dst-файла. Если необходимо, нужно указать новый адрес узла и перестроить туннели для обоих узлов.

При работе криптошлюза в режиме кластера необходимо учитывать, что второй узел должен быть включен перед моментом построения туннелей. Если координатор недоступен, можно использовать команду iplircluster unsplit.

Проблемы со сбоем ноды

В случае сбоя одного из узлов кластера криптошлюза ViPNet, можно попытаться восстановить работу, используя команды timediff и iplirconf. Если журнал работы является неинформативным, то можно попробовать изменить параметры работы узла или выполнить его перезагрузку.

Если невозможно восстановить работу узла, можно попытаться включить пассивную роль на другом узле кластера. В этом случае администраторы могут использовать unsplit для удаления недоступного узла из кластера и перенаправления трафика на работающие узлы.

Важно отметить, что в случае сбоя узла на криптошлюзе ViPNet может возникнуть непредвиденная нагрузка на другие узлы, что может сказаться на производительности и стабильности работы кластера. Поэтому следует серьезно отнестись к обнаружению и устранению проблем с кластеризацией и сбоем ноды.

Невозможность работы GRE

Во-первых, необходимо учесть наличие шифрования в системе. GRE (Generic Routing Encapsulation) представляет из себя протокол трансляции пакетов сетевого уровня, при которой информация из оригинального пакета упаковывается внутрь другого пакета с заголовком GRE. Этот заголовок не может быть прочитан, иными словами, информация внутри GRE зашифрована. Поэтому, блокировка туннеля GRE может вызываться использованием зашифрованного адреса назначения, который для анализа и заблокирован.

Во-вторых, можно столкнуться с проблемами при перепрошивке узлов. Если конвертов ноды проводят на другие IP-ресурсы и GRE-туннель включен на момент конверты (подлежит перепрошивке), то это может привести к блокировке туннелей доступа. Кластерный координатор получает timediff и, кто-то извне отправляет ping. На SSD конверты (с целью ГКСЧ) решили сделать ниже порога (timediff). Если на узле уровня активной ноды активируется доставка на уровне пингом, то сообщение в первый момент в пассивной ноде будет отклонено. Затем второй пакет уже уйдет в новую ГКСЧ. А вот первый пакет все-таки дойдет до пассивной ноды. И на основании icmp echo reply будет передан ГКСЧ (первый пакет). Зависит все от «кто отказался от ?первой? доставки ГКСЧ» — можем вспомнить timediff!!!! Задача настроечного адреса фиксировать ICMP echo и получать список прикладных параметров. Как это решается, рассказывает iPLir и DST-файл.

Третья причина проблемы работы GRE связана с настройкой портов. Если настройка приложений на пассивном узле не позволяет открыть TCP-туннель, то весь трафик будет заблокирован. Настройка портов является важным параметром для работы ГКСЧ, и из-за некорректных настроек портов могут возникнуть проблемы с трансляцией пакетов.

Итак, невозможность работы GRE может возникнуть из-за нескольких факторов: шифрование адресов, перепрошивка узлов, некорректная настройка портов. Для решения данной проблемы необходимо изменить настройки туннелей, проверить корректность настроек портов и приложений, а также обратиться к документации и справочникам, чтобы устранить все возможные факторы, мешающие работе туннелей GRE.

Unsplit tunneling

Для работы с этой функцией администраторам необходимо указать параметры в файле iplirconf, который находится в директории iplir. При помощи команд tcp-туннеля можно активировать или деактивировать параметры для каждой ноды отдельно.

Один из вариантов настройки «Unsplit tunneling» предусматривает использование двух координаторов. Первый координатор отвечает за все туннели и все протоколы, а второй — только за активные туннели. При этом, если координатор отключается или недоступен, то трафик туннелей, для которых он отвечает, блокируется.

В случае, когда активный координатор находится на другой ноде и не доступен, то следует включить конфигурацию TCP-туннеля для этой ноды с параметром «-c». Это позволит одной ноде принимать все TCP-соединения, а все блокируемые требования будут пересылаться на активного координатора. При этом, в журнале событий будет присутствовать информация о замене одного активного TCP-туннеля на другой.

Необходимо учесть, что в случае наличия нескольких туннелей и одной координирующей ноды возможны проблемы с кластеризацией. Для того чтобы избежать этих проблем, служебные ресурсы такие как справочники и iplir, должны быть доступны всем нодам.

Также следует учитывать, что при работе с «Unsplit tunneling» могут возникнуть ситуации, когда ресурсы станут недоступными для назначения. В этом случае необходимо перепрошить координатор.

Не забываем про время

В работе криптошлюза ViPNet очень важно не забывать о времени. Во-первых, все служебные журналы и параметры связанные с временем настраиваются в конфигурационных файлах обоих координаторов. Во-вторых, если время на координаторах различается, то межсерверные соединения блокируются. Поэтому перед настройкой криптошлюза необходимо проследить, чтобы время на обоих координаторах было одинаковым.

Кстати, во время работы криптошлюза также имеет значение точность определения времени. Если время не совпадает с настройками координатора и происходят пересечения между активной и пассивной конфигурациями, есть риск блокировки соединений.

В случае если между двумя узлами связь не заводится, можно проверить следующее:

- Проверить, что на устройстве, к которому нет соединения, время считается правильно.

- Убедиться, что параметры для передачи трафика (portlist.txt, dst-файлы, ipsettings) доставлены на координаторы.

- Проверить, что нет изменений в настройках сети или фаерволле.

- Проверить настройки антивируса, который может блокировать трафик.

- Внимательно изучить логи работы криптошлюза на обоих координаторах.

Если после всех этих проверок проблема остается, то необходимо обратиться к разработчикам для дальнейшего анализа и решения проблемы.

Еще одним вариантом проблемы с соединением может быть использование простого tcp-туннеля. В этом случае трафик между узлами передается в нешифрованном виде, что серьезно угрожает безопасности информации. Поэтому при построении сети с использованием криптошлюза ViPNet рекомендуется использовать только шифрованные соединения.

Видео:

ПОЛНЫЙ РАЗБОР MAINNET , ЧТО КУПИТЬ ? zcSync , Aptos , Zora ,Linea ,Base, Skroll, StarkNet

ПОЛНЫЙ РАЗБОР MAINNET , ЧТО КУПИТЬ ? zcSync , Aptos , Zora ,Linea ,Base, Skroll, StarkNet by KRIPTATORG VIP 173 views Streamed 3 weeks ago 1 hour, 2 minutes

.jpg)