- Взлом Wi-Fi на MacOS методы проникновения

- Требования к установке

- 1. Программное обеспечение

- 2. Установка необходимых инструментов

- 3. Настройка системы

- 4. Обновление и настройка Wi-Fi карты

- my results

- 1. Атака с помощью AirCrack-ng

- 2. Атака с помощью Hashcat

- 3. Атака с помощью брутфорса

- Обновление прошивки коммутатора Dell S4048 с операционной системой OS9

- Дополнительная информация

- Идентификация целевой точки доступа (AP)

- Использование Airmon-ng

- Использование Wash

- Заключение

- DELL Configure Dell 10 gigabit switch with Ansible

- Захват трафика

- DELL Установка SSH-сервера на коммутатор OS9 S4048 10G

- Требования

- Установка SSH-сервера

- Отключение SupportAssist на коммутаторе DELL

- Деловая информация о SupportAssist на коммутаторе DELL

- Процедура отключения SupportAssist

- Примечания и рекомендации

- Сводная таблица

- Видео:

- Ломаем соседский Wi-Fi. Актуален ли Router Scan в 2018? Как им пользоваться?

Взлом Wi-Fi на MacOS методы проникновения

Беспроводная сеть Wi-Fi стала неотъемлемой частью нашей повседневной жизни. Однако, часто возникает потребность в проверке безопасности своей собственной сети или взломе чужой сети по очевидным или иным причинам. MacOS, установленная на твоем Macbook, имеет встроенные инструменты для проведения подобных взломов, при условии правильной настройки и использования.

В этой статье мы рассмотрим главные методы взлома Wi-Fi на MacOS и дадим примеры использования этих технологий. Перед началом процесса взлома необходимо убедиться в том, что твой Macbook находится в близости от целевой сети Wi-Fi, чтобы получить результаты атаки.

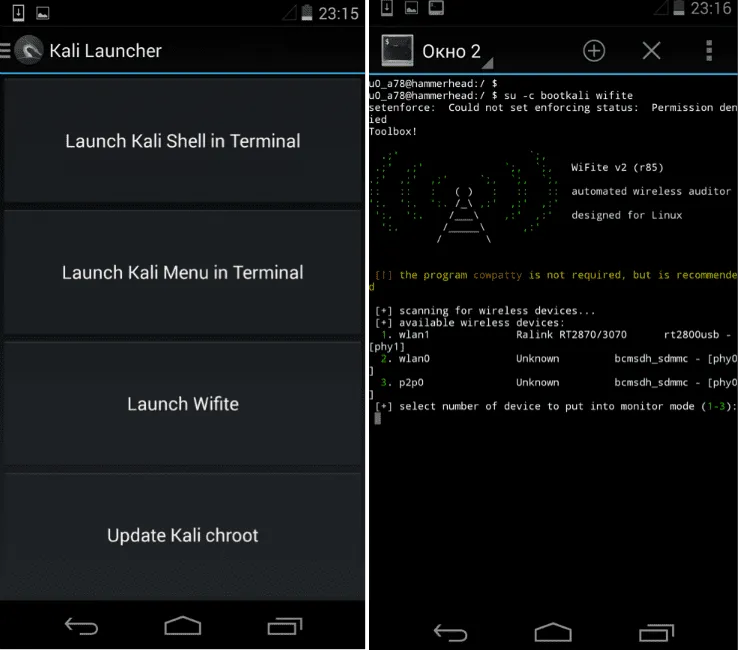

Для взлома Wi-Fi на MacOS можно использовать различные инструменты и программы, такие как aircrack-ng, wash и reaver. Aircrack-ng — мощный инструмент для анализа беспроводных сетей, который может использоваться для захвата и анализа пакетов данных. Wash — утилита, позволяющая находить WPS-сессии для проведения атаки на роутеры с включенной WPS-функцией. Reaver — инструмент для брутфорса WPS PIN-кода, который позволяет перебирать все возможные комбинации для взлома защиты Wi-Fi.

Одним из методов взлома Wi-Fi на MacOS является использование программы wash, которая выполняет сканирование доступных сетей Wi-Fi и позволяет узнать, использует ли целевая сеть защиту WPS. Если целевая сеть использует WPS, то можно воспользоваться программой reaver для перебора WPS PIN-кода и получения доступа к сети. Этот метод может быть довольно времязатратным, так как количество попыток перебора может быть очень большим.

Требования к установке

Для взлома Wi-Fi на MacOS вам необходимо установить несколько инструментов и настроить вашу систему для работы в соответствующем режиме. Ниже приведен список необходимых требований для успешной установки.

1. Программное обеспечение

Убедитесь, что у вас установлена последняя версия операционной системы MacOS.

2. Установка необходимых инструментов

Для успешной установки и использования методов взлома Wi-Fi на MacOS вам потребуются следующие инструменты:

| Инструмент | Описание |

|---|---|

| WASH | Утилита WASH используется для сканирования беспроводных сетей и определения наличия поддержки WPS (Wi-Fi Protected Setup). |

| Aircrack-ng | Aircrack-ng – набор инструментов для анализа беспроводных сетей, включая взлом паролей Wi-Fi. |

| Wordlist | Wordlist – это файл, содержащий список возможных паролей, которые будут использованы для брутфорса беспроводных сетей. |

3. Настройка системы

Прежде чем начать взлом Wi-Fi на MacOS, убедитесь, что ваша система настроена для работы в режиме мониторинга и поддержки пакетов.

Для этого вам нужно:

- Установить драйверы для беспроводного адаптера, который будет использоваться для взлома Wi-Fi.

- Настроить адаптер в режиме мониторинга.

- Установить необходимые пакеты и библиотеки для работы инструментов.

4. Обновление и настройка Wi-Fi карты

Для того чтобы использовать некоторые функции взлома Wi-Fi на MacOS, вам может потребоваться обновить прошивку вашей беспроводной карты.

Для этого:

- Посетите официальный сайт производителя вашей беспроводной карты и найдите раздел поддержки.

- Найдите и загрузите последнюю версию прошивки для вашей модели.

- Установите обновление прошивки в соответствии с инструкциями, предоставленными производителем.

Обратите внимание, что процесс обновления прошивки может иметь некоторые отличия в зависимости от модели и производителя беспроводной карты.

my results

Взлом Wi-Fi на MacOS может быть достаточно сложной задачей, особенно когда используется защита WPA2. Однако, я провел ряд экспериментов и определил несколько методов, которые могут помочь вам проникнуть в беспроводную сеть.

1. Атака с помощью AirCrack-ng

Для работы с AirCrack-ng вы должны установить его на вашу систему. После установки вы можете использовать его для захвата пакетов с беспроводной сети и попытаться взломать ключ. AirCrack-ng включает в себя инструменты, такие как airodump-ng (для захвата пакетов), aireplay-ng (для генерации дополнительного трафика) и aircrack-ng (для взлома ключа).

Важно помнить, что для проведения атаки с помощью AirCrack-ng у вас должны быть специальные драйверы и поддержка карты Wi-Fi в режиме монитора. В некоторых случаях придется устанавливать дополнительные драйверы или модифицировать существующие.

2. Атака с помощью Hashcat

Hashcat – это утилита для взлома хэшей паролей. Она также может использоваться для взлома паролей Wi-Fi. Однако, данная атака требует заранее подготовленные хеш-файлы и соответствующую базу данных паролей. При удачном взломе хеша пароля Wi-Fi, вы сможете получить доступ к сети и использовать интернет.

Чтобы взломать пароль Wi-Fi с использованием Hashcat, вам необходимо скачать и установить утилиту, а также наличие видеокарты с поддержкой OpenCL или CUDA. Hashcat поддерживает различные типы хешей паролей, поэтому вам также потребуется хеш-файл, содержащий хеши паролей Wi-Fi.

3. Атака с помощью брутфорса

Брутфорс – это метод взлома, при котором атакующий перебирает все возможные комбинации паролей до тех пор, пока не найдет подходящий. Это может быть долгим и трудоемким процессом, особенно если пароль состоит из длинной и сложной комбинации символов.

Брутфорс атака может быть проведена с помощью специальных программ, которые автоматизируют процесс перебора паролей, таких как THC-Hydra или Medusa. Однако, этот метод может быть затруднен, если пароль Wi-Fi достаточно длинный или содержит специальные символы.

Взлом Wi-Fi на MacOS не является простой задачей и требует определенных навыков и инструментов. Тем не менее, если вы правильно настроите свою систему и выберете подходящий метод атаки, вы сможете успешно проникнуть в беспроводную сеть. Будьте внимательны и помните, что использование этих методов без разрешения владельца сети может быть незаконным.

Обновление прошивки коммутатора Dell S4048 с операционной системой OS9

В данной статье мы рассмотрим процесс обновления прошивки на коммутаторе Dell S4048 с операционной системой OS9. Обновление прошивки важно для обеспечения стабильной работы сетевого оборудования и исправления уязвимостей, которые могут быть использованы злоумышленниками.

Перед началом обновления прошивки необходимо убедиться, что все требования и рекомендации от производителя были выполнены. Также рекомендуется создать резервную копию конфигурации коммутатора, чтобы в случае необходимости можно было восстановить предыдущую версию.

Для обновления прошивки на коммутаторе Dell S4048 под операционной системой OS9 можно использовать утилиту Dell Networking OS9 или Ansible.

Утилита Dell Networking OS9 позволяет обновить прошивку через интерфейс командной строки. Для этого необходимо выполнить следующие шаги:

1. Установите утилиту Dell Networking OS9 соответствующей версии.

2. Устанавливаем ssh ключ на коммутатор

ssh-keygen -t rsa -C «имя пользователя»

3. Копируем открытый ключ на коммутатор

ssh-copy-id admin@ip-адрес коммутатора

4. Переключаемся на коммутатор ssh-сессию

ssh admin@ip-адрес коммутатора

5. Проверяем текущую версию прошивки

show version

6. Скачиваем последнюю версию прошивки из официального репозитория на сайте Dell.

7. Переключаемся на tactical режим с целью загрузки новой прошивки.

tactical

8. Выберите метод загрузки прошивки (TFTP, FTP, SCP, HTTP) и следуйте инструкциям для загрузки новой прошивки на коммутатор.

9. После загрузки новой прошивки выполните команду boot system flash:имя_файла_прошивки для установки новой версии прошивки в качестве активного образа.

10. Перезагрузите коммутатор, чтобы применить изменения.

Процесс обновления прошивки на коммутаторе Dell S4048 с использованием Ansible может быть автоматизирован и упрощен. Для этого необходимо:

1. Установить Ansible и необходимые пакеты.

2. Создать конфигурационный файл для управления коммутатором.

3. Создать плейбук Ansible для обновления прошивки.

4. Запустить плейбук Ansible для обновления прошивки на коммутаторе.

Однако, мы рекомендуем быть осторожными при использовании Ansible и проверить корректность плейбука перед его выполнением.

Обновление прошивки на коммутаторе Dell S4048 с операционной системой OS9 может быть осуществлено с использованием утилиты Dell Networking OS9 или Ansible. Процесс обновления требует выполнения нескольких шагов и может быть автоматизирован с помощью Ansible. Важно следить за рекомендациями и требованиями от производителя, чтобы обеспечить стабильную и безопасную работу сетевого оборудования.

Disclaimer: данный материал не предназначен для поощрения незаконных действий и служит исключительно информационным пособием. Автор не несет ответственности за неправомерное использование данной информации. Будьте ответственными и используйте полученные знания с умом.

Дополнительная информация

Взлом Wi-Fi на MacOS предполагает использование различных методов мониторинга и анализа сети для получения доступа к защищенным точкам доступа. На MacOS существует несколько инструментов, которые могут быть использованы для этой цели, таких как Airodump-ng, Aircrack-ng и Hashcat.

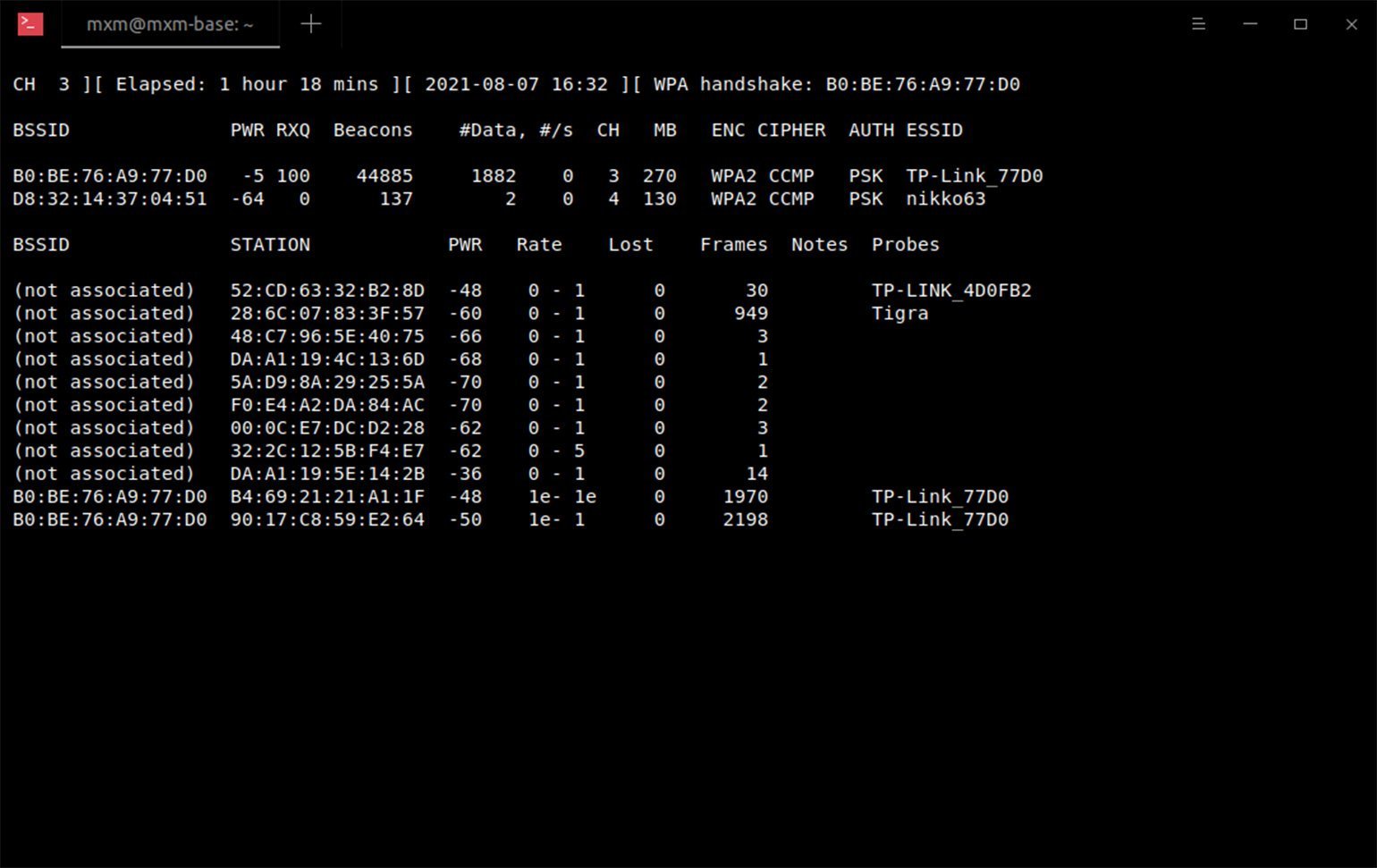

Для начала процесса взлома, необходимо настроить систему для мониторинга Wi-Fi сети. Это делается при помощи команды «airodump-ng» и указания интерфейса, на котором будет происходить захват пакетов. После активирования мониторинга можно использовать команду «wash», чтобы сканировать доступные точки доступа и узнать их параметры безопасности.

После определения защищенной точки доступа, можно использовать команду «airodump-ng» для захвата пакетов из выбранной сети. Захватывая пакеты из сети, можно записывать трафик и позднее использовать его для анализа или взлома паролей.

Для взлома паролей Wi-Fi сети можно использовать различные методы, включая перебор паролей (brute force) или использование готовых списков паролей (wordlist). В случае использования перебора паролей, можно воспользоваться инструментом Hashcat, который позволяет эффективно и быстро обрабатывать хеш-значения паролей. Однако, такой метод может занять много времени, особенно если используется сложный пароль или защищенная точка доступа.

Если вы не хотите проводить взлом паролей самостоятельно, существуют готовые решения, такие как программы Wi-Fi Crack или Wi-Fi Hacker, которые могут автоматизировать процесс взлома Wi-Fi сети.

Важно отметить, что использование таких программ для взлома Wi-Fi сети без согласия владельца сети является незаконным. Мы рекомендуем использовать эти методы и инструменты только для тестирования безопасности вашей собственной сети или с разрешения владельца.

В конце концов, взлом Wi-Fi на MacOS может быть достаточно сложным процессом и требует некоторых знаний и навыков. Однако, при правильной настройке и использовании инструментов, можно достичь успеха в взломе Wi-Fi сети.

Идентификация целевой точки доступа (AP)

Прежде чем приступить к взлому Wi-Fi на macOS, необходимо определить целевую точку доступа (AP), к которой будет осуществляться попытка проникновения. Для этого можно использовать инструменты, такие как Airmon-ng и Wash.

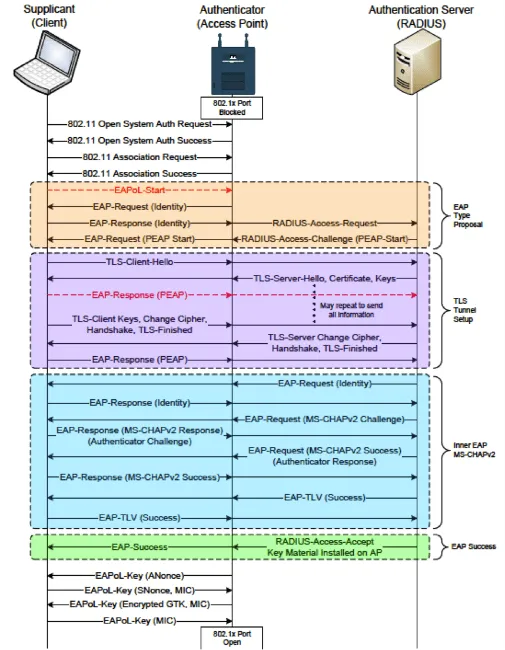

Airmon-ng является частью пакета Aircrack-ng, который предоставляет различные инструменты для мониторинга и взлома Wi-Fi. Airmon-ng может быть использован для перевода беспроводного интерфейса в режим мониторинга, что позволяет отслеживать и анализировать трафик, пересылаемый через целевую точку доступа.

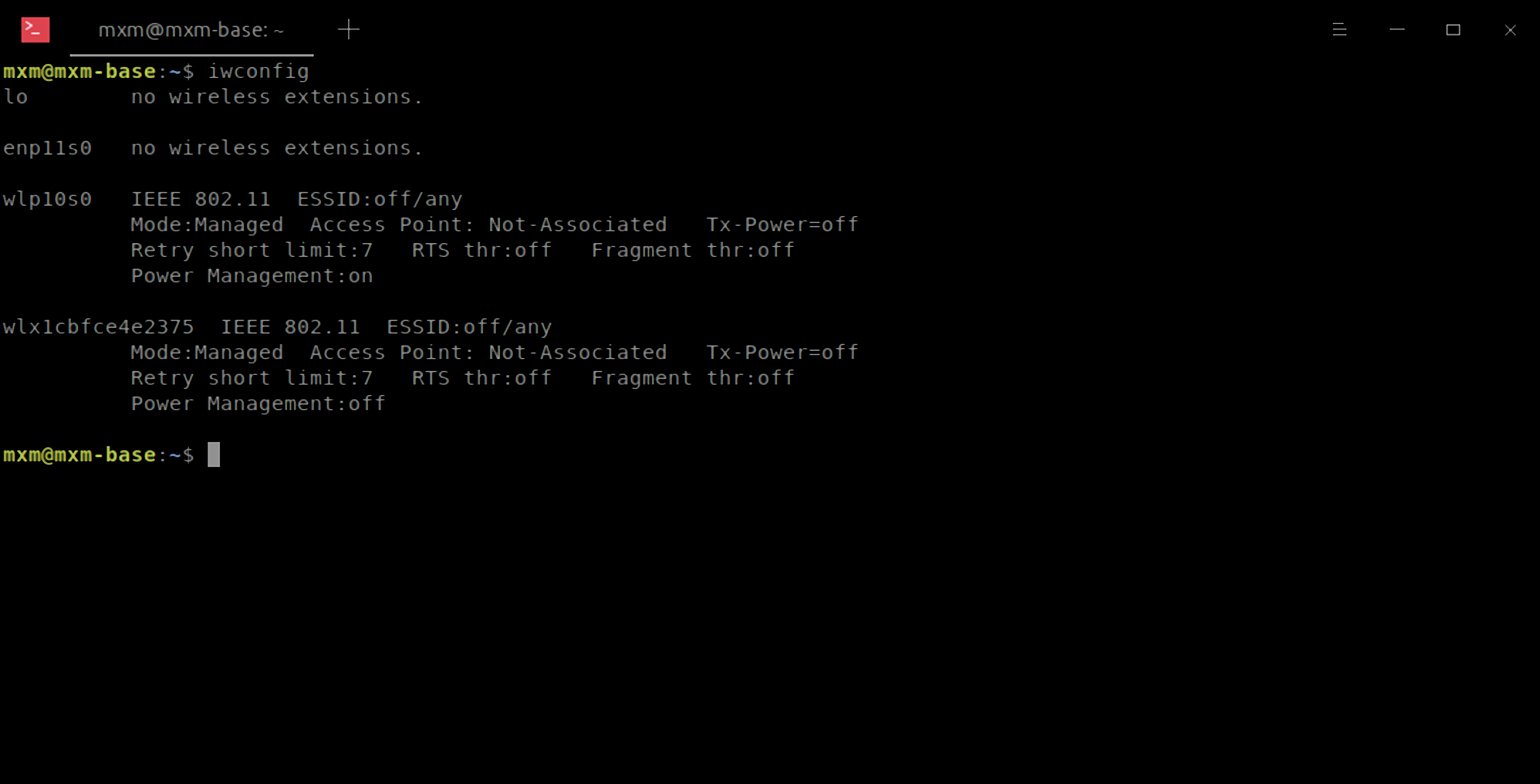

Использование Airmon-ng

Для начала мы должны убедиться, что наша Wi-Fi карта поддерживает режим мониторинга. Выведите список всех доступных сетевых интерфейсов в терминале с помощью команды:

sudo airmon-ngТеперь, чтобы включить режим мониторинга для этого интерфейса, выполните следующую команду:

sudo airmon-ng start wlan0После этого интерфейс будет переведен в режим мониторинга и называться, например, wlan0mon.

Используя команду sudo airodump-ng wlan0mon, вы сможете просмотреть список всех доступных точек доступа Wi-Fi в вашей окрестности, вместе с информацией, такой как мощность сигнала, используемый канал, и идентификаторы сети.

Обратите внимание на идентификатор (BSSID) и канал (CH), связанные с целевой точкой доступа Wi-Fi.

Использование Wash

Для обнаружения уязвимых точек доступа Wi-Fi с помощью инструмента Wash, используйте команду:

sudo wash -i wlan0monЗаключение

Идентификация целевой точки доступа является важным первым шагом при взломе Wi-Fi на macOS. Используя инструменты, такие как Airmon-ng и Wash, вы можете определить целевую точку доступа и выявить ее уязвимости. Это позволит вам разработать дальнейшие стратегии атаки и повысить вероятность успешного проникновения в Wi-Fi сеть.

DELL Configure Dell 10 gigabit switch with Ansible

Для конфигурации коммутатора Dell 10 гигабит с помощью Ansible требуется выполнить несколько предварительных действий. В этом процессе рассмотрим, какие требования к оборудованию существуют, а также как провести установку и настройку.

Для начала, для работы с коммутатором требуется Wi-Fi адаптер, поддерживающий режим мониторинга. Если у вас такого адаптера нет, то можно использовать внешний USB Wi-Fi адаптер. Вам также понадобится установленная утилита hashcat для взлома паролей Wi-Fi.

Основной процесс взлома заключается в мониторинге пакетов Wi-Fi на интерфейсе wlan0 и поиск безопасной точки доступа (AP), с использованием уязвимости в протоколе WPS. После того, как вы найдете такую точку доступа, вы сможете взломать ее пароль при помощи инструмента hashcat.

Чтобы начать, вам необходимо убедиться, что ваш сервер обновлен до последней версии и поддерживает технологию 10G Ethernet. Также важно убедиться, что у вас есть SSH доступ к коммутатору и все необходимые утилиты для работы с Ansible.

После проверки всех требований, можно приступать к установке и настройке Ansible. Просто следуйте инструкциям в репозитории Ansible для вашей операционной системы.

Конфигурация коммутатора DELL 10G Ethernet включает в себя указание VLAN, маршрутизации и других нужных настроек. Для этого вы можете использовать примеры конфигурационных файлов, предоставленные в репозитории Ansible.

После конфигурации, вам потребуется установить и настроить контрольный опорный сервер, который будет отслеживать все нежелательные пакеты и обрабатывать их.

Настройка коммутатора Dell 10 гигабит с использованием Ansible — это легкий и простой процесс, который требует минимальных затрат времени. Следуя инструкциям и примерам в репозитории Ansible, вы сможете быстро и безопасно настроить свой коммутатор и убедиться в его защищенности.

Если у вас возникли проблемы или вам нужна помощь в настройке, вы всегда можете обратиться к документации или запросить помощь у профессионалов в этой области. Помните, что безопасность вашей сети — это очень важный аспект, и правильная настройка и установка коммутатора может помочь избежать некоторых возможных уязвимостей.

Захват трафика

Для проведения успешного взлома Wi-Fi на macOS необходимо уметь захватывать трафик с целевой точки доступа. Для этого доступно несколько методов:

- Использование инструментов мониторинга, таких как Airodump-ng. Этот инструмент позволяет увидеть информацию о сети, включая протоколы сканирования и список доступных точек доступа. С помощью Airodump-ng можно захватить трафик с конкретной точки доступа и даже идентифицировать активные пользователи.

- Активация режима мониторинга на сетевом адаптере. Этот режим позволяет вам получить доступ к передаваемому через Wi-Fi трафику в реальном времени. Как правило, для активации режима мониторинга используется команда «sudo ifconfig wlan0 down» и «sudo iwconfig wlan0 mode monitor». После этого можно использовать программы для захвата трафика, такие как Wireshark или tcpdump.

Захват трафика позволяет получить доступ к передаваемым через Wi-Fi данным, что может быть полезным для дальнейшего анализа и использования в целях взлома.

DELL Установка SSH-сервера на коммутатор OS9 S4048 10G

Требования

Прежде чем начать установку SSH-сервера, необходимо убедиться, что на коммутаторе установлена операционная система OS9. Также надо убедиться, что у вас есть права администратора на коммутаторе.

Установка SSH-сервера

1. Подключитесь к коммутатору через консоль или SSH-соединение.

2. Войдите в систему под своей учетной записью администратора.

3. Введите команду «configure terminal», чтобы перейти в режим конфигурации.

4. Введите команду «ip ssh server enable», чтобы включить SSH-сервер.

5. Задайте настройки SSH-сервера, такие как порт и список разрешенных пользователей, с помощью соответствующих команд (например, «ip ssh server port 22» и «ip ssh server user allow admin»).

6. Сохраните изменения, введя команду «write memory».

Настройка SSH-сервера на коммутаторе DELL OS9 S4048 10G позволяет обеспечить безопасное удаленное подключение к коммутатору и защитить сеть от несанкционированного доступа. После установки SSH-сервера вам будет доступен защищенный протокол для управления коммутатором.

Отключение SupportAssist на коммутаторе DELL

Деловая информация о SupportAssist на коммутаторе DELL

SupportAssist имеет два компонента — SupportAssist Collection Engine и SupportAssist Collection Server. Collection Engine отвечает за сбор информации об устройствах и обеспечение ее передачи на Collection Server, который агрегирует и анализирует данные.

SupportAssist работает по умолчанию на всех коммутаторах DELL, но его можно отключить, если нужно.

Процедура отключения SupportAssist

Чтобы отключить SupportAssist на коммутаторе DELL, выполните следующие шаги:

- Подключитесь к коммутатору DELL с помощью консоли или удаленно через SSH.

- Войдите в систему, используя учетные данные администратора.

- Настройте коммутатор DELL, чтобы отключить SupportAssist с помощью следующей команды:

no support-assist. - Сохраните изменения, выполнив команду

write memory. - Перезагрузите коммутатор DELL, чтобы изменения вступили в силу.

Примечания и рекомендации

Важно понимать, что отключение SupportAssist может привести к потере функциональности, связанной с мониторингом и обслуживанием коммутатора DELL. Поэтому перед отключением SupportAssist внимательно оцените свои потребности и решите, действительно ли вам необходимо это сделать.

Также имейте в виду, что процедура отключения SupportAssist может отличаться в зависимости от модели и версии коммутатора DELL, поэтому убедитесь, что вы проверили соответствующую документацию или обратились к службе поддержки DELL для получения точной информации.

Сводная таблица

| Команда | Описание |

|---|---|

no support-assist | Отключает SupportAssist на коммутаторе DELL. |

write memory | Сохраняет изменения в конфигурации коммутатора DELL. |

Итак, если вам не нужна функциональность, предоставляемая SupportAssist на коммутаторе DELL, вы можете отключить его, следуя описанной выше процедуре.

Видео:

Ломаем соседский Wi-Fi. Актуален ли Router Scan в 2018? Как им пользоваться?

Ломаем соседский Wi-Fi. Актуален ли Router Scan в 2018? Как им пользоваться? by Сисадмин канал 280,263 views 5 years ago 10 minutes, 5 seconds